In der heutigen Zeit, in der Software und das Internet eng miteinander verwoben sind, haben sich die Wege, auf denen die Nutzer die von ihnen benötigten Tools erhalten, weit über die traditionellen offiziellen Vertriebskanäle oder autorisierten Händler hinaus verschoben und sich auf eine Vielzahl von Drittanbieterplattformen mit unterschiedlichen Ursprüngen und unterschiedlichen Sicherheitsstandards ausgeweitet. Dieser Wandel ist besonders in den Bereichen Cybersicherheit und Spitzentechnologie zu beobachten, wo Penetrationstester, Schwachstellenforscher, Entwickler von automatisierte Sicherheitstests Frameworks und KI-Sicherheitsspezialisten stehen oft unter dem Druck, sich schnell mehrere Versionen und Typen von Dienstprogrammen und Systemumgebungen zu beschaffen, wobei sie manchmal mit engen Budgetvorgaben und extrem begrenzten Zeitrahmen arbeiten müssen, um Tests, Analysen und Proof-of-Concept-Validierungen durchführen zu können. Vor diesem Hintergrund hat Getintopc - eine kostenlose Software-Distributionsplattform mit umfangreichen Download-Optionen - bei den technischen Gemeinschaften in den Vereinigten Staaten und weltweit dank seiner umfangreichen Ressourcensammlung und der Einfachheit, mit der diese Ressourcen ohne persönliche Registrierung oder Abonnementgebühren zugänglich sind, an Attraktivität gewonnen. So verlockend dieser einfache Zugang auch sein mag, er steht neben einer Reihe von Bedenken, die nicht ignoriert werden können: die rechtlichen Folgen des Erwerbs unlizenzierter oder gecrackter Software und die Sicherheitsrisiken, die mit Downloads aus nicht offiziell überprüften Quellen verbunden sind, was jeden verantwortungsbewussten Benutzer dazu veranlasst, die Vorteile gegen potenzielle Verbindlichkeiten abzuwägen, bevor er auf die Schaltfläche "Download" klickt.

Was ist Getintopc?

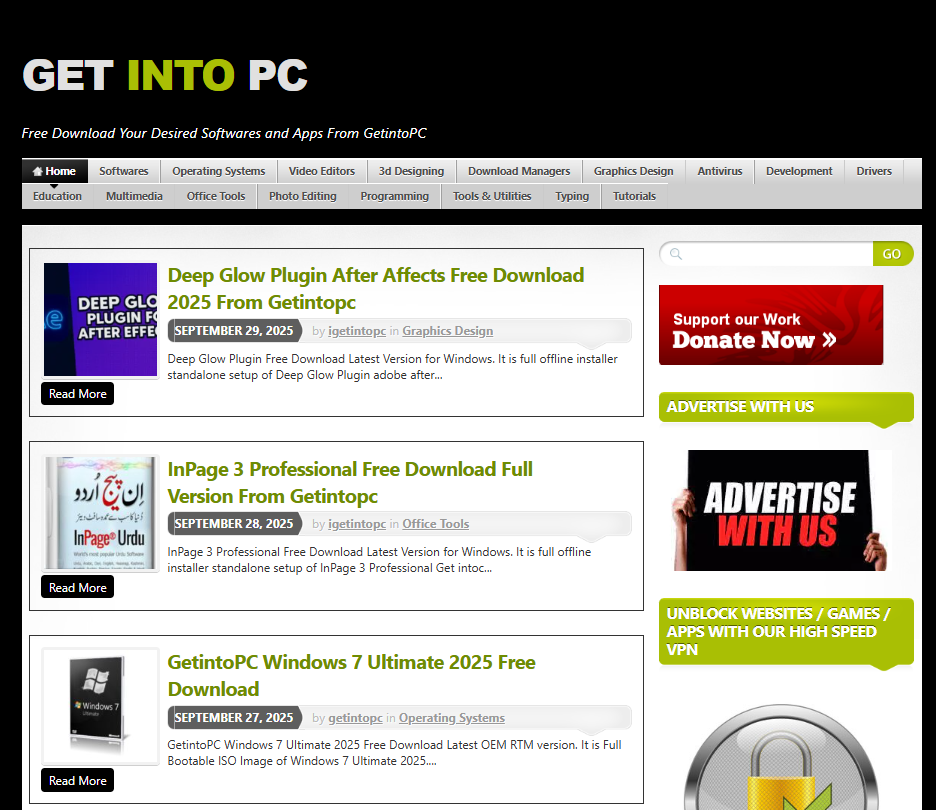

Getintopc ist eine weltweit zugängliche Website zum Herunterladen von Software von Drittanbietern und bietet eine umfangreiche und vielfältige Bibliothek.

- Kostenloser Zugang zu zahlreichen kommerziellen und Open-Source-Tools

Getintopc umfasst Material, das von vollständigen Betriebssystem-Images für Plattformen wie Windows und Linux bis hin zu spezialisierten Entwicklungstools für Bereiche wie Programmierung, Datenwissenschaft, Multimedia-Produktion und komplexe Bereiche wie 3D-Modellierung und -Rendering reicht. Darüber hinaus enthält es umfassende Sicherheitssuites für die Netzwerkverteidigung und Penetrationstests sowie KI-bezogene Toolkits, die auf das Training, die Erprobung und den Einsatz von Modellen zugeschnitten sind.

- Klare Kategorisierung für einfache Navigation

Das Design der Website legt den Schwerpunkt auf die schnelle Auffindung von Ressourcen, mit übersichtlichen Kategorieverzeichnissen und einer integrierten Suchfunktion, die es den Benutzern ermöglicht, benötigte Software innerhalb von Minuten zu finden.

- Direkte Download-Links ohne übermäßige Umleitungen und ohne Registrierung oder persönliche Daten erforderlich

Getintopc vermeidet die umständlichen Mehrfachumleitungen und aufdringlichen Werbe-Pop-ups, die viele Download-Dienste plagen, und macht die Registrierung von Konten oder die Angabe persönlicher Daten überflüssig. Damit vereinfacht Getintopc den Erwerbsprozess auf eine Weise, die nicht nur für Heimanwender interessant ist, die Bequemlichkeit suchen, sondern auch für Fachleute, die Laborumgebungen oder Prüfstände ohne unnötige Verzögerung einrichten müssen.

Warum Getintopc in Kreisen der Cybersicherheit von Bedeutung ist

In professionellen Sicherheitsumgebungen spielt die Fähigkeit, bestimmte Tools und Systemkonfigurationen schnell zusammenzustellen, oft eine entscheidende Rolle dabei, wie effizient ein Projekt oder ein Auftrag abgeschlossen werden kann.

Für Penetrationstester stellt Getintopc einen leicht zugänglichen Weg dar, um mehrere Versionen von Betriebssystem-Images zu erwerben, die benötigt werden, um zu beurteilen, ob eine bestimmte Schwachstelle über verschiedene Builds ausgenutzt werden kann.

Für Schwachstellenforscher kann es als Quelle für die Beschaffung historischer Softwareversionen dienen, die für die Reproduktion und Analyse der Mechanismen älterer Sicherheitslücken und die Überprüfung der Wirksamkeit späterer Patches unerlässlich sind.

Für KI-Sicherheitsforscher, die an der Widerstandsfähigkeit gegen Angriffe arbeiten, bietet der Zugang zu modifizierter oder unkonventioneller Software unter kontrollierten Bedingungen die Möglichkeit, Systeme zu beobachten und neu zu trainieren, wenn sie potenziellen Angriffsmustern ausgesetzt werden.

Trotz dieser Vorteile wird die Bequemlichkeit der Plattform naturgemäß durch die Art ihrer Inhalte überschattet: Ein beträchtlicher Teil der Angebote stammt aus Quellen mit unklarer Herkunft, und bei vielen handelt es sich um geknackte Versionen, deren Code verändert wurde, um Lizenzbeschränkungen zu umgehen. Bei solcher Software ist die Wahrscheinlichkeit groß, dass bei der Modifizierung durch unbekannte Dritte bösartiger Code oder versteckte Hintertüren eingefügt wurden, was sie zu einem potenziellen Sicherheitsrisiko macht.

Folglich ist Getintopc in der Cybersicherheitsgemeinschaft ein Streitpunkt, bei dem die Befürworter die Effizienz und den Umfang betonen, während die Kritiker vor den latenten Gefahren für die Systeme und die Rechtsstellung warnen.

Rechtmäßigkeit und Urheberrechtsrisiken bei der Verwendung von Getintopc

In Ländern wie den Vereinigten Staaten und in den meisten Ländern, die strenge Gesetze zum Schutz des geistigen Eigentums durchsetzen, stellt der Bezug von gecrackten oder nicht lizenzierten Anwendungen aus nicht autorisierten Quellen eine direkte Urheberrechtsverletzung dar.

Bei vielen der auf Getintopc erhältlichen Programme wurden die ursprüngliche Lizenzvalidierung und der DRM-Schutz (Digital Rights Management) entfernt, was nicht nur die Rechte der ursprünglichen Softwarehersteller verletzt, sondern auch mögliche zivil- und strafrechtliche Konsequenzen für den Benutzer hat. Gemäß den US-Urheberrechtsgesetzen können Verstöße schwere Strafen nach sich ziehen, einschließlich erheblicher Geldentschädigungen vor Zivilgerichten und in schweren Fällen - insbesondere wenn die Aktivität mit kommerziellem Gewinn oder weitreichender Verbreitung verbunden ist - strafrechtliche Verfolgung.

Die rechtliche Komplexität wird noch größer, wenn man bedenkt, dass die meisten über Getintopc gehosteten Dateien über Server von Drittanbietern zur Verfügung gestellt werden, bei denen oft nicht klar ist, ob der Uploader über legitime Verbreitungsrechte verfügt. Aufgrund dieser mangelnden Transparenz befinden sich bestimmte Transaktionen in einer rechtlichen Grauzone, so dass es für die Nutzer schwierig ist, im Voraus festzustellen, ob ihre Handlungen gesetzeskonform sind, und für diejenigen, die sich um die Aufrechterhaltung eines rechtmäßigen Betriebs bemühen, erhebliche Unsicherheiten entstehen.

Sicherheitsrisiken und technische Bewertung

Aus technischer Sicht liegt die Hauptgefahr beim Bezug von Software aus inoffiziellen Quellen in der Unvorhersehbarkeit und der mangelnden Kontrolle über die Lieferkette. Getintopc behauptet zwar, dass die auf die Plattform hochgeladene Software einem Virenscan und einer Integritätsprüfung unterzogen wird, doch zeigen sowohl Erfahrungsberichte als auch dokumentierte Sicherheitsuntersuchungen, dass kompromittierte Dateien diese Sicherheitsvorkehrungen umgehen können und dies auch tun. Es wurde von Fällen berichtet, in denen heruntergeladene Tools eingebettete Trojaner, Keylogger oder Adware enthielten. In noch heimtückischeren Fällen entging bösartiger Code, der in Installationsskripten oder dynamischen Link-Bibliotheken (DLLs) versteckt war, der sofortigen Erkennung durch herkömmliche Antivirensysteme und löste erst Tage nach der Ausführung Warnmeldungen aus - zu einem Zeitpunkt, an dem die Systeme der Benutzer oder sensible Daten möglicherweise bereits gefährdet waren.

Erschwerend kommt die ständige Bedrohung durch Ransomware hinzu. Solche Risiken unterstreichen die Notwendigkeit einer gründlichen dynamischen Verhaltensanalyse und von Sandbox-Tests, bevor Software, die aus ungeprüften Quellen stammt, in betriebliche oder kritische Infrastrukturumgebungen eingeführt wird, selbst von erfahrenen Sicherheitsexperten.

Anwendungsfälle für Sicherheitsforscher

Trotz dieser Risiken kann Getintopc in den Händen erfahrener Fachleute, die in einem streng kontrollierten Umfeld arbeiten, von strategischem Nutzen sein.

In virtualisierten oder luftgekapselten physischen Testumgebungen können Forscher die Plattform nutzen, um mehrere Betriebssystem-Builds und ältere Softwareversionen als Teil ihrer Bemühungen zu verwenden, frühere Angriffsszenarien zu replizieren und die Robustheit aktueller Abwehrmaßnahmen zu bewerten.

Die Suche nach absichtlich kompromittierten oder verdächtigen Tools unterstützt auch die Erstellung hochwertiger Trainingsdatensätze für KI-gesteuerte Modelle zur Erkennung von Bedrohungen und verbessert die Fähigkeit der automatisierte Rahmenwerke für die Penetration um bisher unbekannte Angriffsvektoren zu identifizieren und darauf zu reagieren.

Ein sicheres Reverse Engineering verdächtiger Binärdateien in isolierten Labors kann wertvolle Indikatoren für eine Kompromittierung und Verhaltenssignaturen liefern, die in der proaktiven Verteidigung und Forensik eingesetzt werden. Diese Aktivitäten setzen jedoch voraus, dass die experimentelle Umgebung physisch von allen Produktionsnetzwerken getrennt ist und dass robuste Maßnahmen - wie die Überwachung des Datenverkehrs in Echtzeit, umfassende Protokollierung und strenge Eindämmungsprotokolle - vorhanden sind, um eine Kreuzkontamination oder unkontrollierte Verbreitung bösartiger Nutzdaten zu verhindern.

Strategien zur Risikominderung für Getintopc-Benutzer

Um die mit dem Herunterladen von einer Plattform wie Getintopc verbundenen Gefahren zu verringern, ist ein vielschichtiger Abwehransatz erforderlich, der verfahrenstechnische Sorgfalt mit robusten technischen Sicherheitsvorkehrungen verbindet.

Zu den bewährten Verfahren gehören die Ausführung aller neuen Downloads in einer virtuellen Maschine oder einer kontrollierten Sandbox während der ersten Überprüfung, die Durchführung kryptografischer Hash-Prüfungen (z. B. SHA256 oder SHA512) anhand verifizierter zuverlässiger Quellen, die Aufrechterhaltung eines aktiven Echtzeit-Virenschutzes und die Ergänzung durch IDS/IPS-Systeme oder fein abgestimmte Firewall-Regeln zur Erkennung von anormalem Netzwerkverhalten.

- Alle Downloads innerhalb einer virtuellen Maschine oder Sandbox ausführen

# Beispiel: Erstellen und Ausführen einer temporären VM mit QEMU/KVM

qemu-img create -f qcow2 /vm/test_env.qcow2 40G

qemu-system-x86_64 -m 4096 -cdrom /isos/suspicious_software.iso \\

-hda /vm/test_env.qcow2 \\

-net nic -net user

- Überprüfen der Dateiintegrität mit kryptografischen Hashes

# Berechne SHA256 hashsha256sum suspicious_file.exe

# Vergleich mit dem offiziellen Hash von einem vertrauenswürdigen Anbieter siteecho "EXPECTED_HASH_VALUE suspicious_file.exe" | sha256sum -c

- Aktiven Echtzeit-Virenschutz und IDS/IPS aufrechterhalten

# Beispiel: Scannen einer Datei mit ClamAV

clamscan --detect-pua=yes verdächtige_datei.exe

# Snort IDS - Ausführung im Live-Paketaufzeichnungsmodus

snort -A Konsole -c /etc/snort/snort.conf -i eth0

Wenn der Internetzugang innerhalb der Testumgebung unvermeidlich ist, wird durch die Weiterleitung der gesamten Kommunikation über einen seriösen VPN-Dienst eine zusätzliche Verschlüsselungsebene geschaffen, die das Abfangen oder die Manipulation während der Übertragung verhindert. Ebenso wichtig ist die systematische Protokollierung und Analyse aller ungewöhnlichen Aktivitäten, sowohl um sofortige Abhilfemaßnahmen zu ergreifen als auch um Bedrohungsdaten zu sammeln, die als Grundlage für künftige Abwehrstrategien dienen.

- Leiten Sie die gesamte Kommunikation über einen seriösen VPN-Dienst

# Beispiel: Tunneln des gesamten Datenverkehrs der Testumgebung durch VPN (OpenVPN)

sudo openvpn --config /etc/openvpn/test_env.conf

- Protokollieren und Analysieren ungewöhnlicher Aktivitäten

# Einfaches Beispiel: Systemaufrufe mit strace überwachen und protokollieren

strace -o suspicious_file.log -ff ./suspicious_file.exe

# Verwenden Sie journald, um historische Ereignisse zu überprüfen

journalctl --seit "2025-10-20"

Für Benutzer außerhalb des professionellen Sicherheitsbereichs ist es am sichersten, Software nur von offiziellen Herstellerseiten oder vertrauenswürdigen Vertriebsplattformen wie SourceForge, Softpedia oder GitHub Releases, bei denen die Herkunft und Integrität des Codes in der Regel durch etablierte Überprüfungsprotokolle sichergestellt ist, wodurch das Risiko bösartiger Änderungen auf ein Minimum reduziert wird.