filter() für Sicherheitsingenieure: Deterministische Pipelines, weniger False Positives und keine "Filter-als-Sanitizer"-Mythen

Wenn Sie gesucht haben "javascript filter"Die Chancen stehen gut, dass Sie eines dieser Ergebnisse wünschen:

- Verwandelt die verrauschte Scanausgabe in eine saubere, handlungsfähig kurze Liste.

- Arrays von Objekten (Assets, Befunde, IOCs, Regeln) filtern, ohne Spaghetti-Schleifen zu schreiben.

- Machen Sie die Filterung schnell genug, um sie innerhalb von CI, einer Browser-Sandbox oder einer Sicherheits-Pipeline auszuführen.

- Vermeiden Sie die klassische Falle: "Zeichenfolgen filtern" ≠ "nicht vertrauenswürdige Eingaben sicher machen".

Bei letzterem versagen viele Sicherheitstools klammheimlich.

Es gibt einen Grund, warum die Long-Tail-Anfrage "javascript filter array of objects" ist ein Dauerbrenner: Ein kanonischer Stack Overflow-Thread mit genau diesem Titel findet sich unter "228k mal angesehen"was ein starkes Signal dafür ist, was Praktiker tatsächlich anklicken, kopieren und einsetzen. (Stapelüberlauf)

Was Array.prototype.filter() garantiert (und was es auf keinen Fall tut)

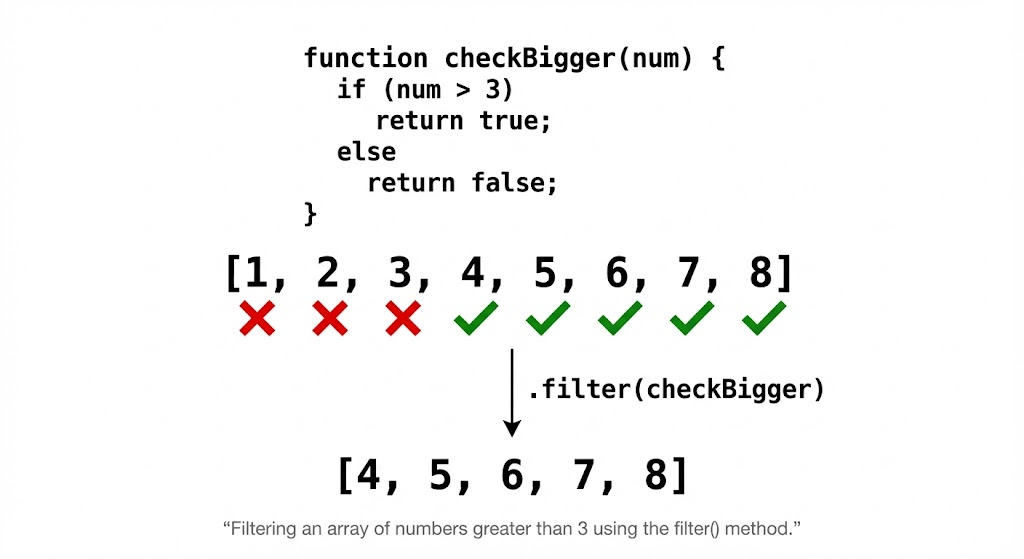

Auf sprachlicher Ebene, filter():

- Gibt eine neues Array mit Elementen, deren Prädikat wahrheitsgemäß ist.

- Erzeugt eine oberflächliche Kopie (Objektreferenzen werden gemeinsam genutzt, nicht geklont). (MDN-Webdokumente)

- Überspringt Leerplätze in spärlichen Arrays (Ihr Prädikat wird nicht für "Löcher" aufgerufen). (TC39)

MDN ist explizit auf beiden "shallow copy" und "not invoked for empty slots in sparse arrays". (MDN-Webdokumente)

In der ECMAScript-Spezifikation wird auch ausdrücklich darauf hingewiesen, dass Rückrufe bei fehlenden Elementen nicht aufgerufen werden. (TC39)

Warum spärliche Arrays in Sicherheits-Pipelines wichtig sind

Spärliche Arrays tauchen häufiger auf, als man erwarten würde: JSON-Transformationen, "Index löschen"-Fehler, Teilergebnisse aus der Zusammenführung mehrerer Quellen oder naives Deduping.

const results = [ {id: 1}, , {id: 3} ]; // beachte das Loch

const kept = results.filter(() => true);

console.log(kept); // [{id: 1}, {id: 3}] (Loch verschwindet)

Wenn Ihre Pipeline von der Annahme ausgeht, dass "gleiche Länge rein, gleiche Länge raus", wird sie durch spärliche Arrays unterbrochen. In einer Triage-Pipeline kann sich das wie folgt äußern still Datenverlust.

Das High-CTR-Muster: Filtern von Objektreihen

Die meisten realen "Javascript-Filter"-Nutzung ist die Filterung Arrays von Objekten (Vermögenswerte / Funde / IOCs).

Beispiel: nur verwertbare Webfunde mit beigefügten Beweisen aufbewahren

const findings = [

{ id: "XSS-001", type: "xss", severity: "high", verified: true, evidence: ["req.txt", "resp.html"] },

{ id: "INFO-009", type: "banner", severity: "info", verified: false, evidence: [] },

{ id: "SSRF-004", type: "ssrf", severity: "kritisch", verifiziert: wahr, Beweise: ["dnslog.png"] },

];

const actionable = findings.filter(f =>

f.verified &&

(f.severity === "high" || f.severity === "critical") &&

f.evidence?.length > 0

);

console.log(actionable.map(f => f.id)); // ["XSS-001", "SSRF-004"]

Beispiel: Umfangskontrolle (der einfachste Ort, um Ihr Programm zu ruinieren)

const inScopeHosts = new Set(["api.example.com", "admin.example.com"]);

const assets = [

{ host: "api.example.com", ip: "203.0.113.10", alive: true },

{ host: "cdn.example.com", ip: "203.0.113.11", alive: true },

{ host: "admin.example.com", ip: "203.0.113.12", alive: false },

];

const targets = assets

.filter(a => a.alive)

.filter(a => inScopeHosts.has(a.host));

console.log(targets);

// [{host: "api.example.com", ...}]

Mit einer Satz vermeidet die versehentliche O(n²) Muster (enthält() innerhalb filter() über große Arrays). Dies ist wichtig, wenn Sie Zehntausende von Assets filtern.

Performance-Realität: gepackte vs. löchrige Arrays und warum Sie sich nur wenig darum kümmern sollten

V8 kennt eine Unterscheidung zwischen verpackt und löchrig Arrays; Operationen auf gepackten Arrays sind im Allgemeinen effizienter als auf löchrigen Arrays. (V8)

Auswirkungen auf die Sicherheit: Pipelines, die Löcher schaffen (arr[i] löschen, spärliche Zusammenführungen) können die Leistung beeinträchtigen und Korrektheit. Die praktische Regel ist einfach:

- Schaffen Sie keine Löcher. Bevorzugen Sie

Spleiß,Filteroder Arrays wiederherstellen. - Vermeiden Sie das Mischen von Typen in Hot Arrays, wenn Sie große Datensätze verarbeiten.

Die Entscheidungstabelle eines Sicherheitsingenieurs: Filter gegen einige gegen finden. gegen reduzieren.

| Ziel in einer Sicherheits-Pipeline | Bestes Werkzeug | Warum | Häufiger Fehler |

|---|---|---|---|

| Alle Spiele behalten (Auswahlliste) | filter() | Gibt ein Subset-Array zurück | Mutierende Quelle während des Prädikats |

| Stopp beim ersten Spiel (Policy Gate) | some() | Vorzeitiges Ausscheiden boolesch | filter().length > 0 |

| Ersten Treffer erhalten (Routenauswahl) | finden() | Vorzeitiger Ausstieg + Element | filter()[0] |

| Erstellen von Metriken (Zählungen, Punktzahlen) | reduzieren() | Aggregation in einem Durchgang | Teure E/A im Reducer durchführen |

Dabei geht es weniger um den Stil als vielmehr darum, dass Ihre Pipeline deterministisch und billig genug ist, um überall zu laufen (CI, Browser-Sandbox, Agent-Runner).

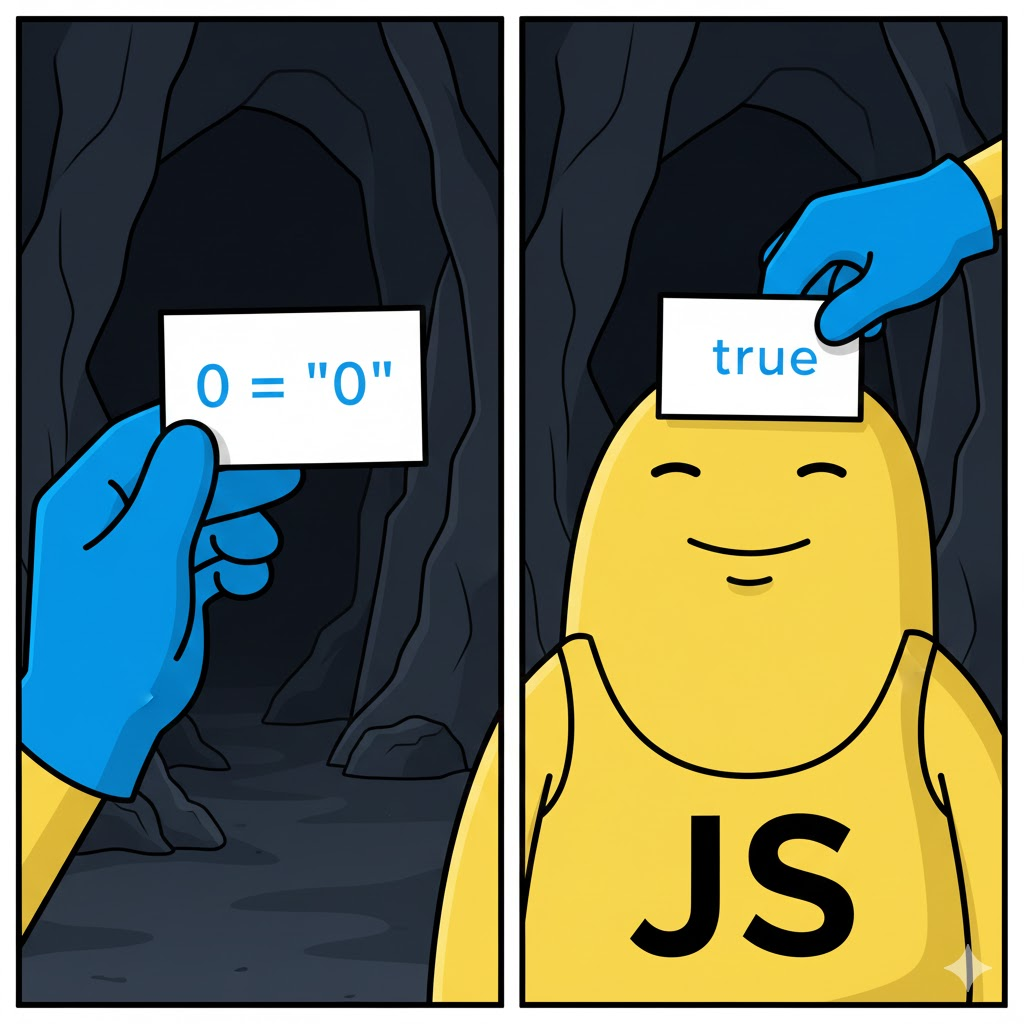

Die gefährliche Überlastung: "Filtern" ist nicht "Bereinigen"

Jetzt kommt der Teil, bei dem Sicherheitsingenieure rücksichtslos sein sollten: String-Filterung ist keine Sicherheitsgrenze.

Die OWASP-Anleitung zur XSS-Prävention betont Ausgangskodierung (und die richtige Verteidigung für den richtigen Kontext zu verwenden), anstatt sich auf die Eingabefilterung zu verlassen. (OWASP-Spickzettel-Serie)

Der OWASP-eigene Inhalt zu XSS Filter Evasion stellt die Eingabefilterung ausdrücklich als unvollständige Verteidigung dar und katalogisiert Umgehungsmöglichkeiten. (OWASP-Spickzettel-Serie)

Der XSS-Spickzettel von PortSwigger (aktualisiert im Oktober 2025) weist ebenfalls ausdrücklich darauf hin, dass er Vektoren enthält, mit denen WAFs und Filter umgangen werden können. (PortSwigger)

Ein realistisches Beispiel: URL-"Filter", die unter Parsing-Unterschieden zusammenbrechen

Schlechtes Muster:

function allowUrl(u) {

return !u.includes("javascript:") && !u.includes("data:");

}

Besseres Muster: parse + allowlist + normalize:

function allowUrl(u, allowedHosts) {

const url = new URL(u, ""); // sichere Basis für relative Eingaben

if (!["https:"].includes(url.protocol)) return false;

return allowedHosts.has(url.hostname);

}

const allowedHosts = new Set(["docs.example.com", "cdn.example.com"]);

Das ist der mentale Wandel: keine übereinstimmenden Zeichenfolgen mehrbeginnen, strukturierte Daten zu validieren.

CVEs, die beweisen, dass "Filter/Sanitizer" in der Produktion versagen und warum Sie sie in Ihre Prüfungen einbauen sollten

Wenn Ihr Unternehmen sagt: "Wir bereinigen HTML", dann sollte Ihr Bedrohungsmodell dies sofort berücksichtigen: Welcher Sanitizer, welche Version, welche Konfiguration und welcher Bypass-Verlauf?

CVE-2025-66412 (Angular Vorlage Compiler gespeichert XSS)

NVD beschreibt ein gespeichertes XSS in Angulars Template-Compiler aufgrund eines unvollständigen internen Sicherheitsschemas, das die Umgehung von Angulars eingebauter Sanitization ermöglichen kann; in gepatchten Versionen behoben. (NVD)

Sicherheit zum Mitnehmen: Die "Rahmensanitisierung" ist keine dauerhafte Garantie. Behandeln Sie sie wie jede andere Sicherheitskontrolle: Version, Empfehlungen, Regressionstests.

CVE-2025-26791 (DOMPurify mXSS über falsche Regex)

NVD gibt an, dass DOMPurify vor 3.2.4 eine falsche Template-Literal-Regex hatte, die in einigen Fällen zu Mutations-XSS führen kann. (NVD)

Sicherheit zum Mitnehmen: Sanitizer-Optionen sind wichtig. Konfigurationskombinationen können selbst bei "Verwendung einer angesehenen Bibliothek" zu Exploit-Bedingungen führen.

CVE-2024-45801 (DOMPurify Tiefe-Check-Bypass + Prototyp Verschmutzung Schwächung)

NVD berichtet, dass spezielle Verschachtelungstechniken die Tiefenprüfung umgehen konnten; Prototyp-Verschmutzung konnte sie schwächen; in späteren Versionen behoben. (NVD)

Sicherheit zum Mitnehmen: Schutzmaßnahmen, die sich auf Heuristiken (Tiefenbegrenzungen, Verschachtelungsprüfungen) stützen, werden oft zu Umgehungszielen.

CVE-2025-59364 (express-xss-sanitizer Rekursion DoS)

NVD stellt eine unbegrenzte Rekursionstiefe bei der Bereinigung von verschachtelten JSON-Anfragekörpern fest; GitHub-Beratung beschreibt die Auswirkungen und behobene Versionen. (NVD)

Sicherheit zum Mitnehmen: "Sanitization"-Code kann zu Verfügbarkeitsfehlern führen. Angreifer brauchen kein XSS, wenn sie Ihren Dienst zuverlässig zum Absturz bringen können.

Praktische "Javascript-Filter"-Muster für die Pentest-Automatisierung

1) Confidence Gating: nur Kandidaten mit hohem Vertrauen für die teure Überprüfung behalten

const candidates = [

{ id: "C1", Signal: 0.92, Kosten: 3.0 },

{ id: "C2", Signal: 0.55, Kosten: 1.2 },

{ id: "C3", Signal: 0,81, Kosten: 9,5 },

];

const Budget = 10;

const shortlist = Kandidaten

.filter(c => c.signal >= 0.8) // Vertrauensschwelle

.filter(c => c.cost c.id)); // ["C1"]

2) Vollständigkeit der Beweise: Lassen Sie keine Berichte ohne Beweise zu

const reportItems = findings.filter(f =>

f.verified &&

Array.isArray(f.evidence) &&

f.evidence.length >= 1

);

3) Kill-Switch-Filter: Durchsetzung der Richtlinie vor jedem Ausnutzungsschritt

Verwenden Sie some() für "verweigern, wenn eine Übereinstimmung vorliegt":

const forbidden = [/\\.gov$/i, /\\\.mil$/i];

const isForbidden = host => forbidden.some(rx => rx.test(host));

Wo Penligent passt

In einem "evidence-first"-Arbeitsablauf, filter() ist geeignet für deterministische OrchestrierungDer schwierige Teil ist die Verifikationsschleife: die Reproduktion, das Sammeln und die Konsistenz der Ergebnisse. Der schwierige Teil ist die Verifizierungsschleife: Reproduzieren, Beweise sammeln und die Ergebnisse über mehrere Durchläufe hinweg konsistent halten.

Das ist die Art von Ort, an dem eine KI-gesteuerte Pentest-Plattform natürlich passen kann: Sie filtern Kandidaten im Code und verwenden dann ein automatisiertes System, um zu validieren, Beweise zu erfassen und die Ausführung in verschiedenen Umgebungen konsistent zu halten. Die Positionierung von Penligent als KI-Pentestplattform macht insbesondere in diesem Segment der Pipeline "Verifizierung + Nachweis + Bericht" Sinn.

Penibel: https://penligent.ai/

Eine kurze Checkliste, um die Verwendung von "Javascript-Filtern" sicher zu gestalten

- Behandeln Sie

filter()als Datenformungund nicht die "Bereinigung von Eingaben". - Vermeiden Sie spärliche Arrays; denken Sie daran, dass Rückrufe bei leeren Slots übersprungen werden. (TC39)

- Verwenden Sie

Satz/Kartefür Mitgliedschaftsfilter im großen Maßstab. - Bevorzugt

some()/finden()wenn Sie einen frühen Ausstieg benötigen. - Befolgen Sie zum Schutz vor XSS die OWASP-Anleitung zur kontextbasierten Kodierung, nicht die Filter der schwarzen Liste. (OWASP-Spickzettel-Serie)

- Verfolgen Sie CVEs von Sanitizern/Frameworks als erstklassiges Risiko in der Lieferkette. (NVD)

Referenzen und maßgebliche Links (kopieren/einfügen)

- MDN

Array.prototype.filter(): https://developer.mozilla.org/en-US/docs/Web/JavaScript/Reference/Global_Objects/Array/filter (MDN-Webdokumente) - ECMAScript-Spezifikation zum Überspringen fehlender Elemente: https://tc39.es/ecma262/multipage/indexed-collections.html (TC39)

- V8 "Elements-Arten" (verpackt vs. löchrig): https://v8.dev/blog/elements-kinds (V8)

- Stack Overflow "javascript filter array of objects" (228k mal aufgerufen): https://stackoverflow.com/questions/13594788/javascript-filter-array-of-objects (Stapelüberlauf)

- OWASP XSS-Präventions-Spickzettel: https://cheatsheetseries.owasp.org/cheatsheets/Cross_Site_Scripting_Prevention_Cheat_Sheet.html (OWASP-Spickzettel-Serie)

- OWASP XSS Filter Umgehung Cheat Sheet: https://cheatsheetseries.owasp.org/cheatsheets/XSS_Filter_Evasion_Cheat_Sheet.html (OWASP-Spickzettel-Serie)

- PortSwigger XSS Spickzettel (2025): https://portswigger.net/web-security/cross-site-scripting/cheat-sheet (PortSwigger)

- NVD CVE-2025-66412 (Angular gespeichert XSS): https://nvd.nist.gov/vuln/detail/CVE-2025-66412 (NVD)

- Angular-Beratung (CVE-2025-66412): https://github.com/angular/angular/security/advisories/GHSA-v4hv-rgfq-gp49 (GitHub)

- NVD CVE-2025-26791 (DOMPurify mXSS): https://nvd.nist.gov/vuln/detail/CVE-2025-26791 (NVD)

- NVD CVE-2024-45801 (DOMPurify Tiefe-Prüfung zu umgehen): https://nvd.nist.gov/vuln/detail/CVE-2024-45801 (NVD)

- NVD CVE-2025-59364 (express-xss-sanitizer DoS): https://nvd.nist.gov/vuln/detail/CVE-2025-59364 (NVD)

- GitHub-Beratung GHSA-hvq2-wf92-j4f3: https://github.com/advisories/GHSA-hvq2-wf92-j4f3 (GitHub)