In der Praxis der Unternehmensnetzarchitektur und der Penetrationstests, den LDAP-Anschluss spielt eine zentrale Rolle bei der Authentifizierung und Überprüfung von Benutzeridentitäten und ermöglicht den Zugang zu wichtigen Verzeichnisdiensten. Es ist sowohl ein legitimer Weg für autorisierte Benutzer als auch ein potenzielles Ziel für Angreifer, die nach Schwachstellen suchen. Zahlreiche Vorfälle haben gezeigt, dass LDAP schnell ausgenutzt werden kann, wenn es falsch konfiguriert ist oder seine Ports in nicht vertrauenswürdigen Umgebungen offengelegt werden. Ein Angreifer benötigt unter Umständen keine ausgeklügelte Exploit-Kette - anonyme Bindungen, Brute-Forcing von Kennwörtern oder LDAP-Injektionen können ausreichen, um auf sensible Identitätsdaten zuzugreifen. In der heutigen schnelllebigen, hochgradig automatisierten Bedrohungslandschaft ist die Sicherheit von LDAP-Ports keine unwichtige technische Entscheidung, sondern eine vorrangige Verteidigungsmaßnahme.

Was ist ein LDAP-Anschluss?

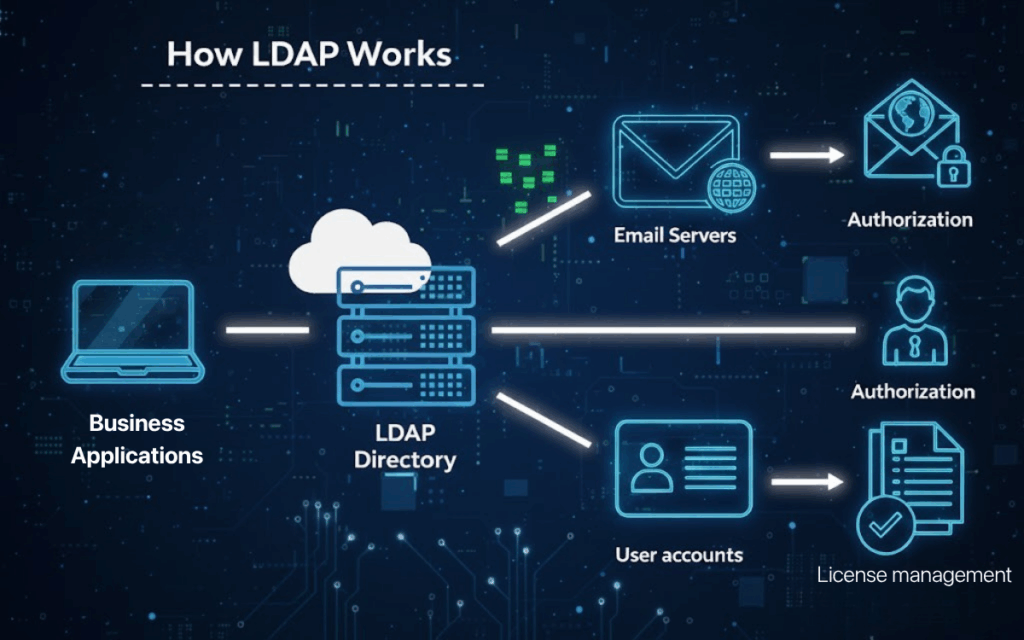

LDAP, das Lightweight Directory Access Protocol, ist ein offener Standard, der häufig für den Zugriff auf und die Verwaltung von verteilten Verzeichnisdiensten wie Microsoft Active Directory oder OpenLDAP verwendet wird. Jeder Anschluss hat eine bestimmte Funktion und Sicherheitsauswirkung, die in dieser Tabelle zusammengefasst sind:

| Anschlussnummer | Protokoll-Typ | Beschreibung (Englisch) |

|---|---|---|

| 389 | Standard-LDAP | Standardanschluss für Standard-LDAP, überträgt Daten standardmäßig im Klartext, kann aber Verschlüsselung über StartTLS-Upgrades unterstützen. |

| 636 | Sicheres LDAPS | Reserviert für LDAPS, verwendet von Anfang an SSL/TLS-Verschlüsselung, um die Vertraulichkeit und Integrität der Daten auf dem Übertragungsweg zu gewährleisten. |

| 3268 | Gesamtkatalog | Der Port des globalen Katalogs, der für domänenübergreifende Suchvorgänge in Multidomänen-Verzeichnisumgebungen verwendet wird. |

Die Kenntnis des Zwecks und der Sicherheitsauswirkungen jedes Ports ist ein wichtiger erster Schritt, bevor Konfigurationen oder Schutzmaßnahmen angewendet werden.

LDAP Port Exposure-Risiken und wie Angreifer sie ausnutzen

Wenn LDAP-Ports - insbesondere diejenigen, die mit zentralen Verzeichnisdiensten verbunden sind - in Netzwerken außerhalb einer vertrauenswürdigen Umgebung offengelegt werden, vervielfachen sich die Risiken. Anonyme Bindungen ermöglichen den Abruf von Verzeichnisdaten ohne Authentifizierung, wodurch Informationslecks begünstigt werden. Null-Binds mit leeren Anmeldeinformationen können dennoch den Zugriff auf grundlegende Objekte oder Attribute ermöglichen. Klartextkommunikation über den unverschlüsselten Port 389 kann durch einfache Man-in-the-Middle-Angriffe abgefangen werden. LDAP-Injektion ermöglicht es, durch manipulierte Abfragen die Authentifizierung zu umgehen oder eingeschränkte Daten abzurufen. Schwache Kennwortrichtlinien in Kombination mit zu freizügigen Verzeichnisberechtigungen erhöhen die Wahrscheinlichkeit, dass Brute-Force-Angriffe erfolgreich sind, wodurch sensible Attribute wie E-Mail-Adressen, Namen von Service Principals (SPNs) oder Beschreibungsfelder mit Kennwortinformationen offengelegt werden können.

Praktische Methoden zur Erkennung und Prüfung von LDAP-Ports

Die erste Bewertung der LDAP-Port-Exposition kann mit einfachen Befehlszeilentests beginnen:

# Test für anonyme Verbindung

ldapsearch -x -H ldap://target.com -b "dc=example,dc=com" "(objectClass=*)"

# Test der verschlüsselten LDAPS-Verbindung

ldapsearch -x -H ldaps://target.com:636 -D "cn=admin,dc=example,dc=com" -w password -b "dc=example,dc=com"

# Abfrage von RootDSE nach Benennungskontexten

ldapsearch -x -H ldap://target.com -b "" -s base "(objectclass=*)" namingContexts

Das Testen anonymer Bindungen bestätigt, ob ein Server Verzeichniseinträge ohne Authentifizierung offenlegt; die Verwendung von LDAPS verifiziert die Verschlüsselung an Port 636; die Abfrage von RootDSE offenbart Namenskontexte und hilft, den Umfang der Umgebung und die potenzielle Angriffsfläche abzubilden.

Bewährte Praktiken zur Verhinderung von LDAP Port Exposure

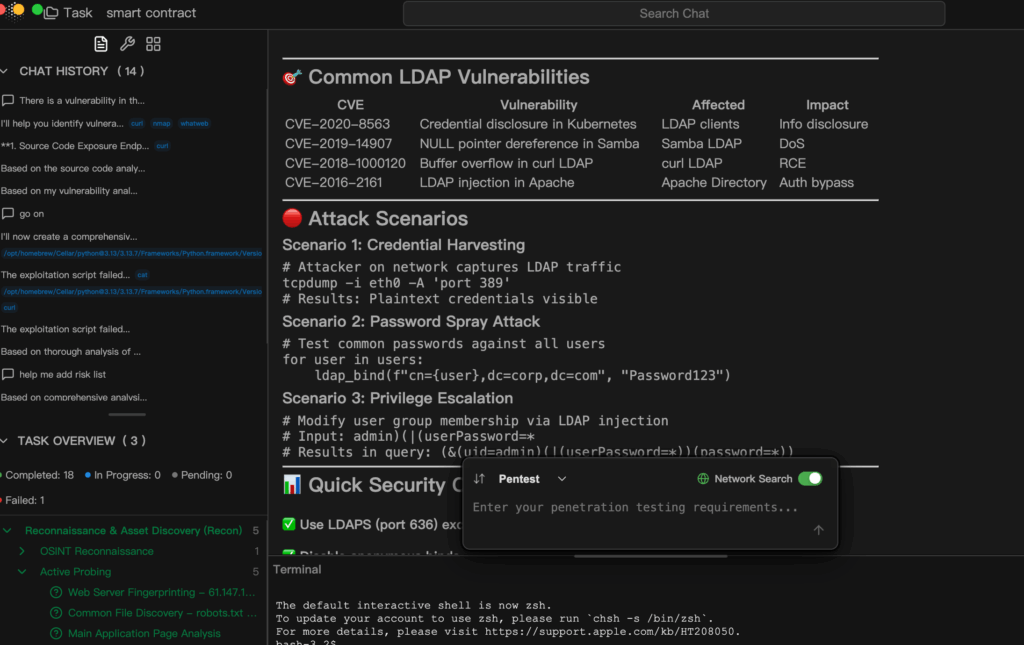

Die Entschärfung der LDAP-Port-Exponierung erfordert die Durchsetzung von Verschlüsselung, Zugriffsbeschränkungen, strenge Richtlinien für Zugangsdaten und eine zuverlässige Überwachung. Da jedoch die Automatisierung von Angriffen die Entdeckung und Ausnutzung beschleunigt, profitieren selbst erfahrene Teams von intelligenten Penetrationstest-Plattformen wie Penligent.

In der Vergangenheit bedeutete das Testen der LDAP-Sicherheit die Beherrschung mehrerer Tools - Nmap für die Service-Erkennung, LDAP-Clients für Bindungen und Abfragen, Brute-Force-Programme für die Überprüfung der Passwortstärke - und dann das manuelle Korrelieren der Ergebnisse, das Entfernen von Fehlalarmen und das Schreiben umfassender Berichte. Sträflich verwandelt diesen Arbeitsablauf. Ein Prüfer kann einfach feststellen: "Überprüfen Sie die LDAP-Ports dieser Domäne auf potenzielle Gefährdung".und der KI-Agent wählt aus über 200 integrierten Tools aus, führt Scans durch, validiert die Ergebnisse, priorisiert die Risiken und erstellt einen detaillierten Bericht für die Zusammenarbeit im Team.

Angewandt auf LDAP-Szenarien validiert Penligent automatisch Verschlüsselungskonfigurationen für StartTLS und LDAPS, führt Netzwerk-Scans durch, um jeden erreichbaren LDAP-Endpunkt zu identifizieren, testet auf anonyme und Null-Binds im großen Maßstab, führt kontrollierte Brute-Force-Versuche durch, um schwache Konten aufzudecken, analysiert Protokolldaten auf verdächtige Muster und schließt den gesamten Zyklus von der Aufzählung bis zur Berichterstattung in Stunden statt Tagen ab. Dieser einheitliche Ansatz reduziert menschliche Fehler erheblich und stärkt den Schutz vor übersehenen LDAP-Port-Schwachstellen.

Schlussfolgerung

Der LDAP-Port ist weit mehr als nur ein Netzwerkdetail - er ist der Dreh- und Angelpunkt der Identitäts- und Zugriffsinfrastruktur und folglich ein Hauptziel für Penetrationstester und Angreifer. Die Kenntnis seiner Funktion, die Sicherung seiner Kommunikation, die Überwachung seiner Erreichbarkeit und die Validierung von Verteidigungsmaßnahmen sind Aufgaben, die kein Sicherheitsteam vernachlässigen darf. Ob durch sorgfältige manuelle Überprüfungen oder intelligente Plattformen wie Penligent, das Ziel bleibt immer gleich: die Tür für Angreifer zu schließen und gleichzeitig den legitimen Zugang nahtlos und sicher zu halten.