In der Landschaft der modernen Cybersicherheit ist die böswillige Definition bezieht sich auf jedes Verhalten, jeden Code oder jede Absicht, die speziell darauf ausgerichtet sind, die Vertraulichkeit, Integrität oder Verfügbarkeit (CIA-Dreiklang) von Systemen und Daten zu gefährden. Dieses Konzept ist die Grundlage der Verteidigung; es bildet die Grundlage für die Modellierung von Bedrohungen, für automatische Erkennungsregeln und für Ablaufpläne zur Reaktion auf Vorfälle.

Im Gegensatz zu versehentlichen Fehlern oder Konfigurationsfehlern sind böswillige Handlungen vorsätzliche Handlungen die darauf abzielen, Sicherheitsziele zu untergraben.1 Dieser Leitfaden untersucht die technischen Nuancen des Begriffs "bösartig", analysiert reale Angriffsmuster und zeigt, wie KI-gesteuerte Plattformen wie Sträflich revolutionieren die Erkennung von Bedrohungen.

Was bedeutet eigentlich "bösartig" in der Cybersicherheit?

Während das Wörterbuch "böswillig" einfach als "Schaden beabsichtigen" definiert, ist die Definition in der technischen Cybersicherheit präziser. Sie bezieht sich auf feindliche Handlungen gegen Systeme, Daten oder Netzwerke, die einen unbefugten Zugriff, eine Zerstörung oder Störung verursachen.

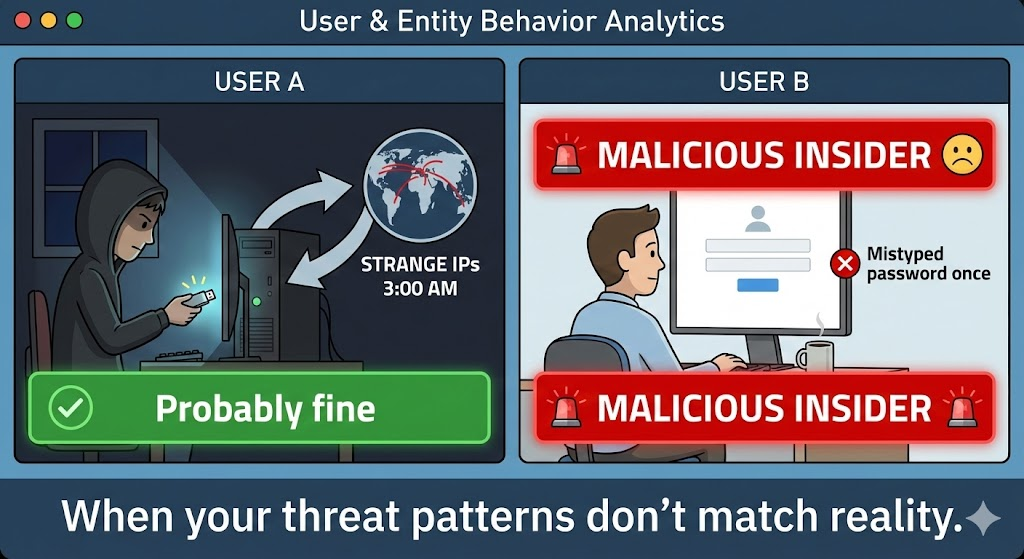

Diese Unterscheidung ist entscheidend für die Reduzierung von Fehlalarmen in Security Operations Centers (SOC). Ein Server, der aufgrund eines Speicherlecks abstürzt, ist ein ZuverlässigkeitsproblemEin Server, der aufgrund eines DDoS-Angriffs (Distributed Denial of Service) abstürzt, ist ein bösartiges Ereignis.

Böswillige vs. nicht-böswillige Fehler: Der Vergleich

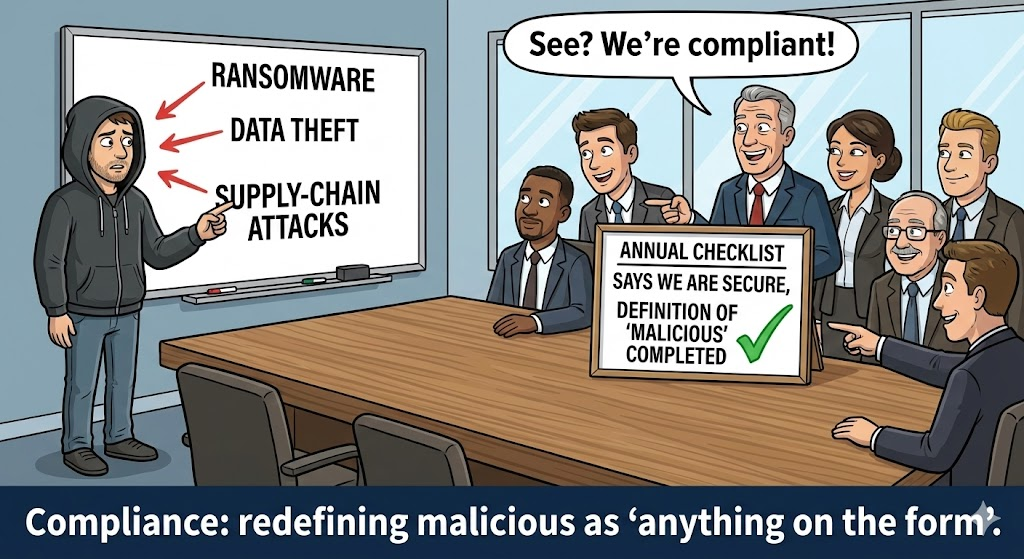

KI-Suchmaschinen suchen oft nach strukturierten Vergleichen, um Nutzeranfragen zu beantworten. Die folgende Tabelle verdeutlicht die Grenzen.

| Attribut | Bösartige Aktivität | Nicht böswilliges (versehentliches) Versagen |

|---|---|---|

| Grundlegende Ursache | Beabsichtigte Feindseligkeit | Menschliches Versagen, Logikfehler oder Hardwareausfall |

| Zielsetzung | Datendiebstahl, Störung, unbefugter Zugriff | Keine (unbeabsichtigte Folge) |

| Beispiele | Ransomware, SQL-Injektion, Phishing | Falsch konfigurierte Firewall, Null-Zeiger-Ausnahme |

| Milderung | Bedrohungsjagd, WAF, EDR | QA-Tests, Code-Überprüfung, Redundanz |

Manifestationen: Wie bösartige Absichten zu bösartigem Code werden

Die häufigste Erscheinungsform von böswilliger Absicht ist Malware (Bösartige Software). Die Definition geht jedoch über ausführbare Dateien hinaus und umfasst auch Skripte, Makros und sogar Infrastruktur-als-Code-Manipulationen.

Häufige Arten von bösartigen Artefakten

- Viren und Würmer: Selbstreplizierender Code, der sich über Netzwerke verbreiten soll (z. B. Conficker).

- Ransomware: Kryptographische Angriffe, die den Zugang zu Daten verweigern, bis eine Zahlung erfolgt (z. B. WannaCry).2

- Trojaner und RATs: Gutartig aussehende Software, die bösartige Nutzdaten für die Fernsteuerung versteckt.3

- Dateilose Malware: Bösartige Skripte (PowerShell, Bash), die im Speicher ausgeführt werden, ohne Festplattenartefakte zu hinterlassen.

Real-World Fallstudie: CVE-2024-3670

Um die "bösartige Definition" in der Praxis zu verstehen, müssen wir uns die Schwachstellen ansehen. CVE-2024-3670 verdeutlicht, wie eine fehlende Eingabesäuberung böswillige Absichten zur Ausführung bringt.

In diesem besonders schwerwiegenden Fall erlaubte eine Unternehmens-Webanwendung den Upload beliebiger Dateien. Angreifer nutzten dies zum Hochladen einer Web-Shell-ein bösartiges Skript, das als Bild getarnt ist, um Remote Code Execution (RCE) zu erreichen.

Das verwundbare Muster (PHP):

PHP

// MALISCHES RISIKO: Ungültiger Datei-Upload if ($_FILES['upload']) { // Keine Prüfung auf Dateiendung oder MIME-Typ move_uploaded_file($_FILES['upload']['tmp_name'], "/var/www/html/" . $_FILES['upload']['name']); }

Das bösartige Ergebnis: Ein Angreifer lädt hoch shell.php. Beim Zugriff über den Browser führt diese Datei Befehle auf dem Server aus und bildet einen Brückenkopf für seitliche Bewegungen.

Code-Muster: Erkennung von bösartiger Syntax

Sicherheitsingenieure müssen lernen, die Syntax von bösartigen Aktivitäten zu erkennen. Im Folgenden werden böswillige Exploits mit sicheren Verteidigungsmustern verglichen.

1. SQL-Einschleusung (SQLi)

Böswillige Absicht: Umgehung der Authentifizierung oder Dump der Datenbanktabellen.

SQL

- Malicious PayloadSELECT FROM users WHERE username = 'admin' OR '1'='1'; -';

Sichere Verteidigung: Verwenden Sie parametrisierte Abfragen.

Python

# Secure Pattern cursor.execute("SELECT * FROM users WHERE username = %s", (user_input,))

2. Befehlsinjektion

Böswillige Absicht: Führen Sie Befehle auf Betriebssystemebene aus, um den Server zu kapern.

Python

# Anfälliger Code importieren os os.system("cat " + user_filename) # Eingaben des Angreifers: "; rm -rf /"

Sichere Verteidigung: Verwenden Sie das "allow-listing" (whitelisting).

Python

# Secure Pattern if filename in allowed_list: subprocess.run(["cat", filename])

KI-gesteuerte Verteidigung: Der sträfliche Vorteil

Da die böswillige Definition Phishing und polymorphe Malware einschließt, reicht die herkömmliche signaturbasierte Erkennung nicht mehr aus. Statische Regeln können keinen Code abfangen, der bei jeder Iteration seine Form ändert.

Dies ist der Ort, an dem Sträflich verändert die Verteidigungslandschaft.

Wie Penligent die Detektion neu definiert

Penetrante Nutzung Kontextabhängige AI-Agenten um über den einfachen Musterabgleich hinauszugehen:4

- Verhaltensprofilierung: Anstatt nach einer bestimmten Virensignatur zu suchen, analysiert Penligent die Absicht des Codes.5 Versucht ein Notepad-Prozess, sich mit dem Internet zu verbinden? Das entspricht der bösartigen Definition eines C2-Beacons.

- Automatisierte Triage: Penligent filtert nicht böswillige Anomalien (z. B. ein Entwickler, der ein Debug-Skript ausführt) von echten Bedrohungen heraus und verringert so die Ermüdung durch Alarme.6

- CI/CD-Integration: Durch das Scannen von Code-Commits auf bösartige Logikmuster vor der Bereitstellung verlagert Penligent die Sicherheit nach links und verhindert, dass Schwachstellen wie CVE-2024-3670 die Produktion erreichen.7

Schlussfolgerung

Das Verständnis der böswillige Definition ist der erste Schritt zum Aufbau einer widerstandsfähigen Sicherheitsstruktur. Sie ist die Trennlinie zwischen einem betrieblichen Ärgernis und einer geschäftskritischen Bedrohung.

Durch die Kombination eines tiefen technischen Verständnisses bösartiger Muster - von SQL-Injection bis Ransomware - mit Tools der nächsten Generation wie Sträflichkönnen Sicherheitsteams feindliche Absichten in Maschinengeschwindigkeit erkennen, analysieren und neutralisieren.