In der modernen Cybersicherheit, böswillige Definition bezieht sich auf jedes Verhalten, jeden Code oder jede Absicht, die darauf abzielt, Systeme, Netzwerke, Daten oder Benutzer zu schädigen-gezielte Verletzung der Integrität, Vertraulichkeit oder Verfügbarkeit. Diese Definition ist von grundlegender Bedeutung, da sie die Grundlage für alles bildet, von der Bedrohungsmodellierung bis hin zur automatischen Erkennung, dem Response Engineering und den Spielbüchern der Angreifer bei Penetrationstests. Einfach ausgedrückt: Böswillige Aktionen sind keine zufälligen Pannen, sondern absichtliche Operationen, die darauf abzielen, die Sicherheitsziele zu untergraben. N2K CyberWire

In diesem Artikel wird untersucht, wie der Begriff "bösartig" in technischen Zusammenhängen verstanden wird, wie er sich in realen Angriffen auswirkt, wie Verteidiger bösartige Muster klassifizieren und entschärfen können und wie KI-gesteuerte Sicherheitstools wie Sträflich kann Ingenieuren helfen, bösartige Aktivitäten in großem Umfang zu erkennen und darauf zu reagieren.

Was "bösartig" in der Cybersicherheit wirklich bedeutet

Das Wort "bösartig" bedeutet im Klartext böswillige oder schädliche Absichtaber im Bereich der Cybersicherheit bezieht er sich speziell auf Maßnahmen, die die erwartete Funktionsweise oder das Vertrauensmodell von Systemen beeinträchtigen. Einem weithin akzeptierten Branchenglossar zufolge bezieht sich bösartiges Verhalten auf feindselige Aktionen gegen Systeme, Daten oder Netzwerke, die Schaden, Verlust oder unbefugten Zugriff verursachen. N2K CyberWire

Diese Definition unterscheidet böswillige Aktivitäten von zufälligen Ausfällen oder harmlosen Fehlern. So ist beispielsweise ein Softwarefehler, der versehentlich Protokolle löscht, zwar schädlich, aber nicht bösartig; bösartig bedeutet, dass eine vorsätzliche Strategie zur Schädigung oder Ausnutzung vorliegt. Diese Unterscheidung ist entscheidend für die Erstellung präziser Bedrohungsmodelle und den Einsatz effektiver Automatisierungsmaßnahmen, um echte Bedrohungen zu erkennen.

Böswillige vs. nicht-böswillige Ausfälle

| Kategorie | Beschreibung | Beispiel |

|---|---|---|

| Bösartig | Absicht, zu schaden oder auszunutzen | Installation von Malware, Datenexfiltration |

| Unbeabsichtigter Fehler | Fehler oder Konfigurationsfehler | Unbeabsichtigter Datenverlust aufgrund eines logischen Fehlers |

| Unbekannte Anomalie | Zu untersuchende Verhaltensweisen | Unerwarteter Anstieg der CPU-Nutzung |

Durch eine klare Definition von bösartigem Verhalten können Sicherheitsteams die Erkennungsregeln verfeinern und Fehlalarme reduzieren.

Häufige Erscheinungsformen von bösartigem Verhalten

Ein erster Ausdruck böswilliger Absichten im digitalen Umfeld ist MalwareEine Abkürzung für "bösartige Software", die darauf abzielt, Systeme zu stören, Daten zu stehlen oder unbefugten Zugriff zu ermöglichen. Malware fungiert als eine Klasse von Bedrohungen, die feindliche Absichten verkörpern und von einfachen Viren bis hin zu fortschrittlichen, dauerhaften Bedrohungen reichen. eunetic.com

Arten von bösartiger Software und Angriffen

| Art der Bedrohung | Bösartige Funktion | Beispiel |

|---|---|---|

| Virus | Vervielfältigt sich selbst, infiziert Wirtsdateien | Klassischer Dateiinfektor |

| Wurm | Verbreitet sich selbstständig über Netzwerke | Conficker |

| Trojaner | Tarnt sich als harmlose Software | RAT-Lieferung |

| Ransomware | Verschlüsselt Daten und fordert Lösegeld | WannaCry |

| Spionageprogramme | Stiehlt unbemerkt Daten | Spyware für Keylogging |

| Botnet-Agent | Ermöglicht Fernsteuerung | DDoS-Botnetze |

Bösartiges Verhalten erscheint auch in Nicht-Software-Bedrohungen wie Phishing (Social Engineering zur Täuschung von Benutzern), bösartige URLs (die Malware hosten oder verbreiten sollen), Insider-Missbrauch oder verteilte Denial-of-Service-Angriffe zur Überlastung von Systemen.

Wie sich bösartige Handlungen entfalten: Vom Vorsatz zur Ausnutzung

Böswillige Absichten zu verstehen ist abstrakt; zu sehen, wie sie sich in echten Angriffen entfalten, ist konkret. Bedrohungsakteure entwerfen bösartige Operationen, indem sie verschiedene Taktiken kombinieren, darunter die Ausnutzung von Schwachstellen, Social Engineering und verdeckte Persistenz. Moderne Malware nutzt oft Verschleierung, Polymorphismus und Anti-Sandbox-Techniken um der Entdeckung zu entgehen, so dass herkömmliche Verteidigungsmaßnahmen allein nicht ausreichen. techtarget.de

CVE-Fallstudie: CVE-2024-3670 (Beispiel)

Eine kürzlich aufgetretene, schwerwiegende Sicherheitslücke (CVE-2024-3670) in einer großen Unternehmens-Webanwendung ermöglichte es Angreifern, beliebige Datei-Upload-Funktionen ohne ordnungsgemäße Sicherheitsüberprüfung einzusetzen. Angreifer konnten eine Web-Shell - ein bösartiges Skript - hochladen, was zur Remotecodeausführung führte. Diese bösartige Nutzlast ermöglichte dann Seitwärtsbewegungen und dauerhaften Zugriff innerhalb der Opferumgebung.

php

// Unsicherer Datei-Upload (Risiko eines bösartigen Exploits) if ($_FILES['upload']) {move_uploaded_file($_FILES['upload']['tmp_name'], "/var/www/html/" . $_FILES['upload']['name']); }

Defensive Milderung: Überprüfen Sie immer die Dateitypen, führen Sie eine Dateiprüfung durch und beschränken Sie die Upload-Pfade.

Unterscheidung bösartiger Muster von normalen Aktivitäten

Böswillige Absichten lassen sich am besten nicht durch einzelne Signale, sondern durch Muster erfassen. Sicherheitsteams kombinieren mehrere Indikatoren - unerwartete Netzwerkverbindungen, unerlaubte Dateiänderungen, ungewöhnliches Starten von Prozessen usw. - um echte bösartige Aktivitäten zu erkennen.

Verhaltensindikatoren

- Unerwartete ausgehende Verbindungen zu bekannten bösartigen Domänen

- Ungewöhnliche Dateisystemänderungen (verschlüsselte Dateien, bösartige ausführbare Dateien)

- Muster der Privilegienerweiterung

- Persistenzmechanismen (Registrierungsschlüssel, Cron-Jobs, Dienstinstallationen)

Tools zur Verhaltensanalyse verwenden statistische oder ML-basierte Methoden, um gutartige Anomalien von wirklich bösartigen Mustern zu unterscheiden.

Beispiele für Angriffs- und Verteidigungscode: Bösartige Patterns

Nachfolgend finden Sie praktische Beispiele für böswillige Aktivitäten und sichere defensive Kodierung.

- SQL-Injection Exploit

Bösartiges Muster:

sql

SELECT * FROM users WHERE username = '" + userInput + "';";

Dies ermöglicht Angreifern Vektoren wie ' OR '1'='1 um die Authentifizierung zu umgehen.

Sichere Verteidigung (parametrisierte Abfrage):

python

cur.execute("SELECT * FROM users WHERE username = %s", (userInput,) )

- Befehlsinjektion

Bösartiges Muster:

python

import os os.system("cat " + Dateiname) # Gefährlich, wenn Dateiname vom Benutzer erstellt wurde

Defensives Muster (Whitelist):

python

allowed_files = {"readme.txt", "config.json"}if filename in allowed_files: os.system(f "cat {filename}")

- Cross-Site Scripting (XSS)

Bösartig:

html

<script>alert('xss')</script>

Verteidigung (Entkommen):

javascript

res.send(escapeHtml(userInput));

- Beliebige Datei schreiben

Böswilliger Versuch:

javascript

fs.writeFileSync("/etc/passwd", userControlledContent);

Verteidigung:

javascript

const safePath = path.join("/data/safe", path.basename(filename));

Erkennungsstrategien für bösartige Aktivitäten

Moderne Erkennung verwendet mehrschichtige Ansätze:

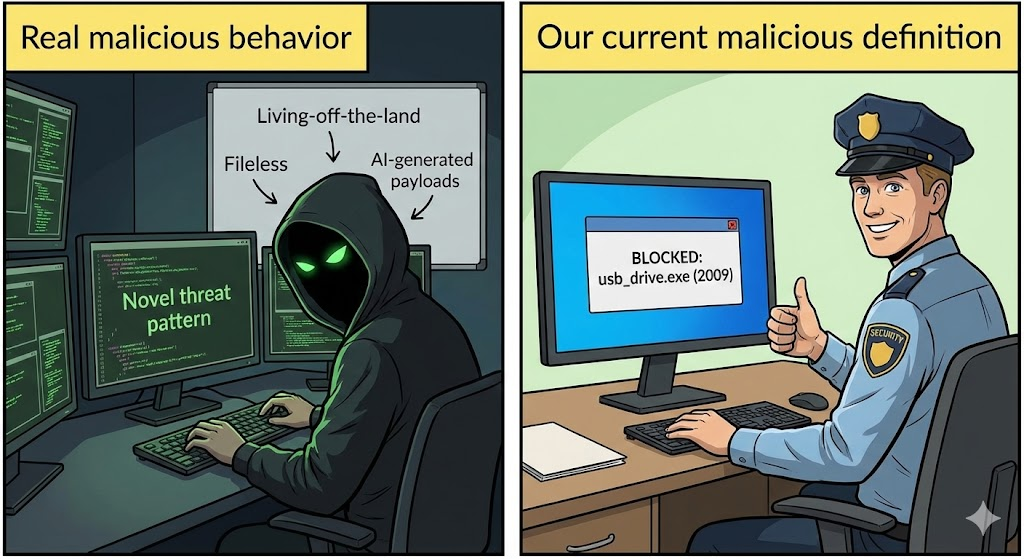

- Signaturbasierte Erkennung: Erkennt bekannte bösartige Muster.

- Verhaltenstipps Erkennung: Überwacht Laufzeitanomalien.

- Sandkasten-Analyse: Führt verdächtigen Code isoliert aus, um bösartiges Verhalten zu beobachten.

- Integration von Bedrohungsdaten: Verwendet aktualisierte Feeds, um bekannte IOCs zu erkennen.

Diese Methoden helfen dabei, sowohl bekannte als auch neue bösartige Taktiken zu erkennen.

Die Rolle von Automatisierung und KI bei der Erkennung bösartiger Muster

Da die Bedrohungen immer anpassungsfähiger geworden sind, ist es nicht mehr möglich, sich ausschließlich auf statische Signaturen zu verlassen. KI und maschinelles Lernen helfen bei der Erkennung Zero-Day- und verschleierte bösartige Muster durch die Korrelation von ungewöhnlichem Verhalten über Telemetriequellen hinweg und das Erlernen typischer gutartiger und bösartiger Profile.

So verstecken fortschrittliche Malware-as-Service-Kampagnen ihre Nutzdaten zunehmend in verschlüsselten Kanälen und verwenden KI-generierte Phishing-Köder, um die Benutzer zu täuschen, was eine proaktive Erkennung unabdingbar macht.

Penligent: KI-gestützte Erkennung und Reaktion auf bösartige Inhalte

In Umgebungen, in denen die Oberfläche bösartiger Bedrohungen groß und dynamisch ist, kann die manuelle Analyse allein nicht Schritt halten. Sträflich nutzt KI zur Automatisierung und Skalierung von Workflows zur Erkennung und Beseitigung bösartiger Aktivitäten:

- Automatisierte Analyse von Codepfaden auf eingebettete bösartige Muster.

- Verhaltensprofilierung zur Erkennung von Abweichungen, die auf böswillige Absichten hindeuten.

- Priorisierte Warnmeldungen auf der Grundlage von Risikobewertung und potenziellen Auswirkungen.

- Integration in CI/CD- und DevSecOps-Pipelines, um bösartige Muster frühzeitig zu erkennen.

Durch die Kombination von Fachwissen und KI-gesteuerter Heuristik hilft Penligent den Sicherheitsteams, Bedrohungsakteuren einen Schritt voraus zu sein und die mittlere Zeit bis zur Erkennung und Reaktion zu verkürzen.

In der Praxis bedeutet dies, dass sich ein Sicherheitsingenieur auf wichtige Untersuchungen konzentrieren kann, während das System Milliarden von Ereignissen durchsucht, um echte Bedrohungen mithilfe einer kontextbezogenen Analyse zu erkennen.

Aufbau einer defensiven Haltung gegen bösartige Bedrohungen

Beim Schutz vor bösartigen Aktivitäten geht es nicht nur um spezifische Tools, sondern auch um architektonische Disziplin:

- Segmentierung des Netzes begrenzt die seitliche Bewegung.

- Geringstes Privileg reduziert den Explosionsradius von Durchbrüchen.

- Kontinuierliche Überwachung gewährleistet eine frühzeitige Erkennung.

- Playbooks für die Reaktion auf Vorfälle die Erholungszeit zu verkürzen.

Diese Maßnahmen arbeiten mit der automatischen Erkennung zusammen, um sich sowohl gegen opportunistische als auch gegen gezielte bösartige Aktivitäten zu schützen.

Schlussfolgerung: Bösartige Definition als zentrales Sicherheitswissen

Das Verständnis der böswillige Definition in der Cybersicherheit ist nicht nur akademisch, sondern auch praktisch und umsetzbar. Sie dient als Grundlage für die Modellierung von Bedrohungen, Erkennungsheuristiken, defensive Codierung und Workflows zur Reaktion auf Vorfälle. Die Unterscheidung zwischen böser Absicht und Fehler ermöglicht es Teams, Ressourcen effizient zuzuweisen, echte Bedrohungen zu priorisieren und robuste Abhilfestrategien zu entwickeln. Durch die Kombination dieser konzeptionellen Grundlage mit modernen Automatisierungsplattformen wie Sträflich rüstet Sicherheitsingenieure mit einem breiten und tiefen Spektrum an Abwehrmaßnahmen gegen sich entwickelnde bösartige Bedrohungen aus.