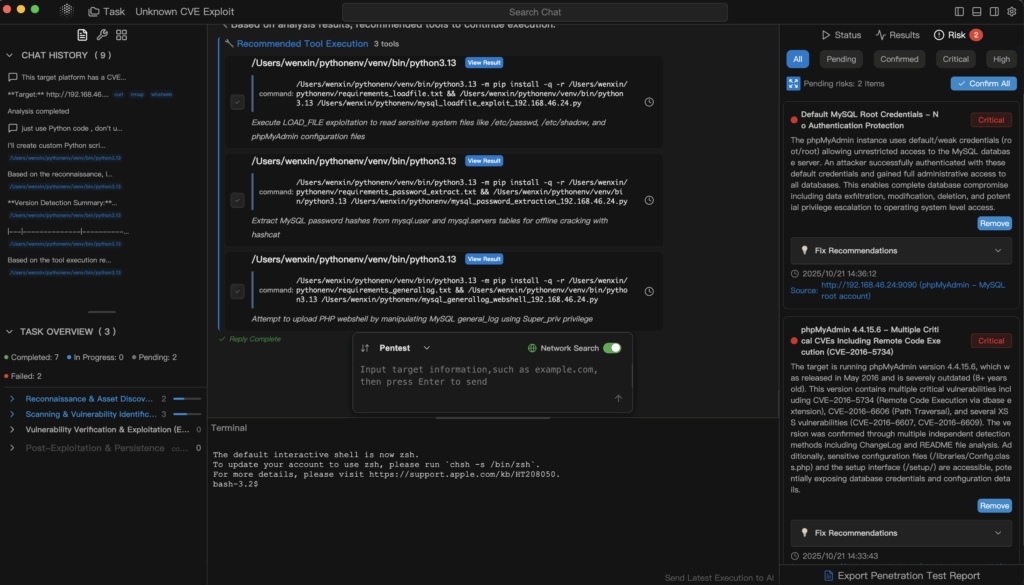

Die meisten Teams brauchen nicht mehr Scanner. Sie brauchen einen Weg, um die Scanner, Fuzzers, Aufklärungsprogramme, Exploit-Kits, Cloud-Analysatoren und Verkehrsaufzeichnungsgeräte, die sie bereits besitzen, dazu zu bringen, sich wie ein einziger, koordinierter Angreifer zu verhalten-und zu produzieren evidenzbasiert, normenbewusst Ausgabe ohne wochenlanges manuelles Kleben. Das ist das Problem, das Penligent.ai lösen soll.

Der Standpunkt von Penligent ist einfach: Sie sprechen in natürlicher Sprache; das System orchestriert mehr als 200 Tools von Anfang bis Ende; das Ergebnis ist eine reproduzierbare Angriffskette mit Beweisen und Kontrollzuordnungen. Keine CLI-Choreographie. Keine Screenshot-Schnitzeljagd. Keine handgenähten PDFs.

Warum Orchestrierung (und nicht "ein weiterer Scanner") der nächste Schritt für pentestAI ist

- Die Ausbreitung von Werkzeugen ist real. Sicherheitsteams besitzen Nmap, ffuf, nuclei, Burp-Erweiterungen, SQLMap, OSINT Enumerators, SAST/DAST, Secret Detectors, Cloud Posture Analyzers, Container/k8s Baseline Checkers, CI/CD Exposure Scanners - die Liste wächst vierteljährlich. Der Engpass ist nicht die Fähigkeit der Tools, sondern die Koordination.

- Angreiferkette, Scannerliste. Einzelne Tools melden Probleme isoliert. Was die Führung will, ist eine Geschichte: Eintrag → Drehpunkt → Ausblasradius mit Beweisen. Was die Technik will, ist Repro: genaue Anforderungen, Token, Screenshots und eine Liste mit Korrekturen. Was die Einhaltung der Vorschriften erfordert, ist Kartierungwelche Kontrolle versagt hat (ISO 27001 / PCI DSS / NIST).

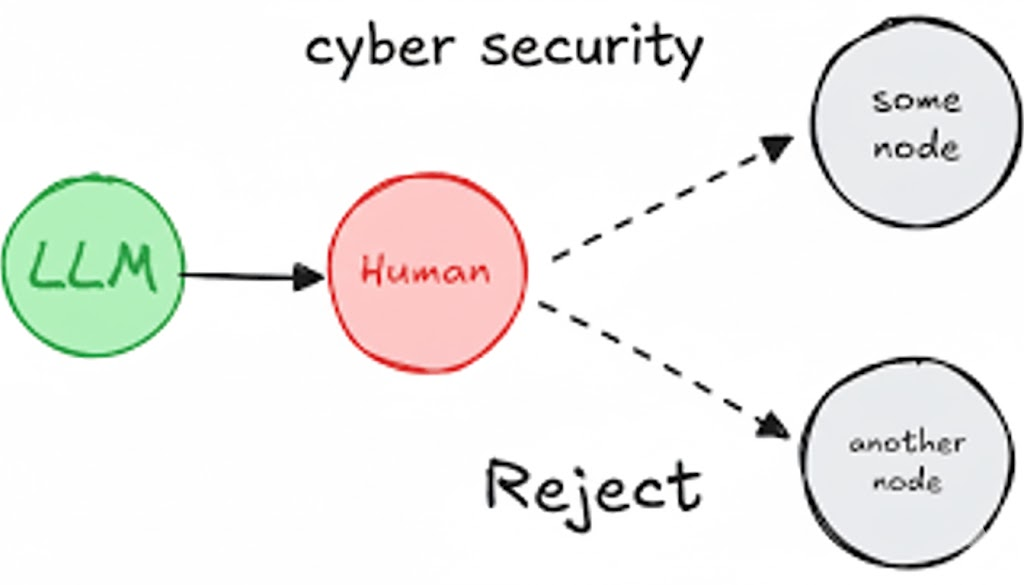

- LLM-Assistenten ≠ automatische Ausführung. "pentestGPT" beschleunigt das Denken und Schreiben, aber braucht noch einen Menschen Werkzeuge auszuwählen, den Umfang durchzusetzen, Sitzungen zu verwalten und ein glaubwürdiges Artefakt zu erstellen.

Die These von Penligent: pentestAI muss Prioritäten setzen Planung, Durchführung, Beweisführung und Berichterstattung-die alle auf natürlicher Sprache beruhen, so dass die Ergebnisse nicht nur für Forscher, sondern auch für Ingenieure und Auditoren interessant sind.

Die Orchestrierungsarchitektur (wie sie tatsächlich funktioniert)

Betrachten Sie Penligent als eine vierschichtige Rohrleitung die die Absicht in eine Angriffsdarstellung umwandelt:

A. Absichtserklärung Interpreter

- Analysiert einfach verständliche Ziele (Umfang, Beschränkungen, Konformitätsziele).

- Extrahiert Testmodi (Blackbox, Graybox), Authentifizierungshinweise, Drosselung, MFA-Beschränkungen.

- Normalisiert auf eine strukturierte Planvorlage.

B. Planer

- Löst den Plan auf in WerkzeugabläufeAufklärung → Authentifizierung/Sitzungstests → Ausnutzungsversuche (innerhalb der Richtlinie) → seitliche Kontrollen → Sammlung von Beweisen.

- Auswahl von Adaptern für jeden Schritt (z. B. ffuf für die Endpunktsuche, nuclei für schablonenhafte Prüfungen, SQLMap für die Injektionsvalidierung, benutzerdefinierte Replayer für die Wiederverwendung von Token).

- Zuteilung von Budgets (Zeit, Ratengrenzen, Gleichzeitigkeit) und Leerlauf Regeln (damit Wiederholungsversuche nicht die App oder die Ratenlimits sprengen).

C. Testamentsvollstrecker

- Führt Werkzeuge aus mit gemeinsamem Kontext (Cookies, Token, Lebenszyklen von Sitzungen, ermittelte Kopfzeilen).

- Verwaltet Umfangsleitplanken (Host-Allow-Listen, Pfadfilter), Sicherheit (Drossel, Rückzug) und Prüfpfad (vollständiger Befehl+Parameter, Zeitstempel, Exit-Codes).

- Erfasst Artefakte in standardisierten Formaten.

D. Beweise und Berichterstattung

- Normalisiert die Ausgaben in eine einheitliches Schema; korreliert mit einer Einzelkette.

- Sendet einen Korrekturliste für technische Zwecke und Compliance-Zuordnungen (NIST/ISO/PCI), sowie eine Zusammenfassung.

Ein übergeordnetes Planobjekt könnte wie folgt aussehen:

Plan:

Ziel: "Aufzählen von Admin-/Debug-Oberflächen und Testen der Sitzungsfixierung/Token-Wiederverwendung (in-scope)."

Bereich:

Domains: ["staging-api.example.com"]

allowlist_paths: ["/admin", "/debug", "/api/*"]

constraints:

rate_limit_rps: 3

respekt_mfa: wahr

no_destructive_actions: true

kpis:

- "validierte_Ergebnisse"

- "Zeit_bis_zur_ersten_Kette"

- "beweis_vollstaendigkeit"

Bericht:

control_mapping: ["NIST_800-115", "ISO_27001", "PCI_DSS"]

deliverables: ["exec-summary.pdf", "fix-list.md", "controls.json"]

Warum das wichtig ist: Die meisten "KI-Sicherheits"-Demonstrationen beschränken sich auf die clevere Generierung von Nutzdaten. Die Realität ist Sitzungsstatus, Drosselung, Wiederholungsversuche und Prüfprotokolle. Die Orchestrierung gewinnt, indem sie die langweiligen Teile richtig macht.

Alt gegen Neu: Ein ehrlicher Vergleich

| Dimension | Traditionell (manuelle Pipeline) | Penligent (natürliche Sprache → Orchestrierung) |

|---|---|---|

| Einrichtung | Senior Operator Skripte CLI + glue | Englische Zielsetzung → Plan Spec |

| Sequenzierung der Werkzeuge | Ad-hoc pro Betreiber | Planer wählt Adapter & Bestellung |

| Umfang Sicherheit | Hängt von der Disziplin ab | Durchgesetzte Leitplanken (Zulässigkeitslisten, Ratenbegrenzungen, Einhaltung der MFA) |

| Beweise | Screenshots/Pcaps verstreut | Normalisiertes Evidenzbündel (Spuren, Screenshots, Token-Lebenszyklus) |

| Bericht | Handbuch PDF + Handmapping | Strukturierte Artefakte + Normenzuordnung |

| Reproduzierbarkeit | Bedienerabhängig | Deterministischer Plan; wiederholbar mit Diffs |

Vom Antrag zum Bericht: Konkrete Artefakte

Natürliche Sprache in → Aufgabenerstellung

penligent task create \

--objective "Finde exponierte Admin-Panels auf staging-api.example.com; teste Session-Fixierung/Token-Wiederverwendung (in-scope); erfasse HTTP-Traces & Screenshots; map to NIST/ISO/PCI; output exec summary & fix list."

Status und Leitplanken

penligent task status --id # Zeigt die aktuelle Phase, das Werkzeug, die voraussichtliche Ankunftszeit und die Sicherheitseinschränkungen an

penligent task scope --id # Druckt Zulässigkeitslisten, Ratenbegrenzungen, MFA-Einstellungen, No-Go-Regeln

Nachweise und Berichterstattung

penligent evidence fetch --id --bundle zip

/evidence/http/ # bereinigte Anfrage/Antwort-Paare (JSONL)

/evidence/screenshots/ # stufenbeschriftete Bilder (png)

/evidence/tokens/ #-Lebenszyklus- und Wiederholungsprotokolle (txt/json)

/report/exec-summary.pdf #-Übersicht für Unternehmen

/report/fix-list.md # Entwicklungsrückstand (Priorität, Eigentümer, Schritte)

/report/controls.json # NIST/ISO/PCI-Zuordnungen (maschinenlesbar)

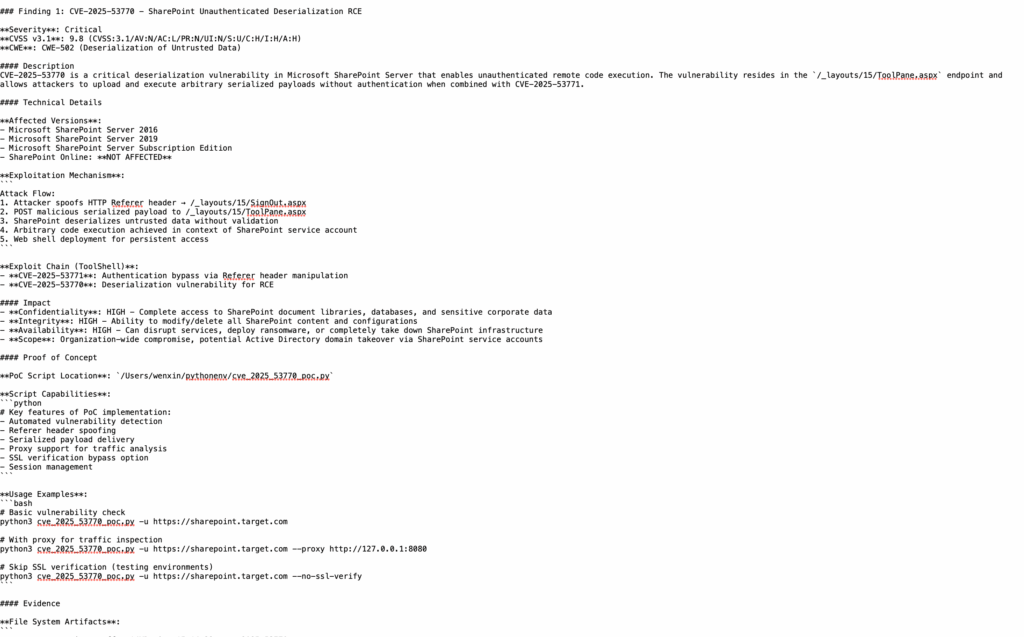

Normalisiertes Ergebnis (Beispiel JSON)

{

"id": "PF-2025-00031",

"title": "Token-Wiederverwendung auf /admin/session akzeptiert",

"severity": "Hoch",

"chain_position": 2,

"evidence": {

"http_trace": "evidence/http/trace-002.jsonl",

"screenshot": "evidence/screenshots/admin-session-accept.png",

"token_log": "evidence/tokens/replay-02.json"

},

"repro_steps": [

"Erhalte Token T1 (Benutzer A, Zeitstempel X)",

"Replay T1 gegen /admin/session mit manipulierten Headern",

"Beobachte 200 + Admin-Cookie-Ausgabe"

],

"Auswirkung": "Privilegiertes Panel mit Replay erreichbar; möglicher seitlicher Datenzugriff",

"controls": {

"NIST_800_115": ["Testen von Authentifizierungsmechanismen"],

"ISO_27001": ["A.9.4 Zugangskontrolle"],

"PCI_DSS": ["8.3 Starke Kryptographie und Authentifizierung"]

},

"Behebung": {

"Eigentümer": "plattform-auth",

"Priorität": "P1",

"actions": [

"Token an Geräte-/Sitzungskontext binden",

"Nonce/Einmal-Token-Wiedergabeschutz implementieren",

"Server-seitige TTL mit IP/UA-Heuristik hinzufügen"

],

"Überprüfung": "Replay-Versuch muss 401 zurückgeben; aktualisierte Traces anhängen."

}

}

Fähigkeitsbereiche (was das System tatsächlich antreibt)

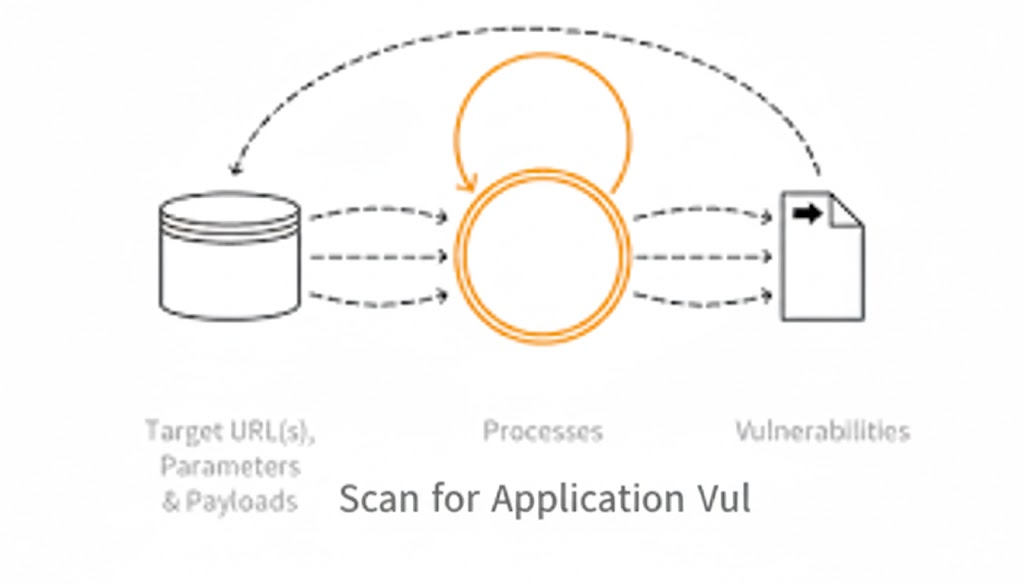

Web- und API-Begrenzung

- Automatisiert: Admin-/Debug-Identifizierung, Authentifizierung und Grenzsondierung, Sitzungsfixierung / Token-Wiederverwendung Überprüfungen (im Umfang), Fuzzing, das auf frühere Aufklärung abzielt.

- Das Ergebnis: Nachweis der Anfrage/Antwort, Screenshots, Bericht über die Auswirkungen → Liste korrigieren.

Cloud & Container

- Automatisiert: Erkennung von ephemeren/"Schatten"-Assets, Erkennung von IAM-Fehlern, CI/CD-Runner-Hinweise, Signalisierung veralteter Token/Schlüssel.

- Das Ergebnis: "Eintrag → Drehpunkt → Auswirkung" Kette...nicht 80 isolierte "Medien".

Autorisierung, Sitzung und Identität

- Automatisiert: Analyse des Token-Lebenszyklus, Wiederverwendung/Fixierung, pfadbasierte Isolierungsprüfungen, gemischte Authentifizierungsoberflächen.

- Das Ergebnis: rauscharme Befunde mit präzise Reproduktion und Kontrollabbildung.

OSINT & Expositionskartierung

- Automatisiert: Aufzählung von Subdomains, Fingerabdrücke von Diensten, Oberflächen von Dritten.

- Das Ergebnis: autorisierte Entdeckung mit dauerhafter Prüfpfade.

Beweise und Berichterstattung

- Automatisiert: Artefakterfassung → Normalisierung → Normenzuordnung → Artefakte für Sicherheit, Technik, Compliance, Führung.

Methodik-Anker:

NIST SP 800-115 - Technischer Leitfaden für die Prüfung und Bewertung der Informationssicherheit

OWASP WSTG / PTES - phasenbasierter Pentestaufbau und Terminologie

Der "KI-Teil", der wirklich hilft (jenseits von Nutzlasten)

- Absichtliche Erdung: übersetzt mehrdeutige Anweisungen in skalierbar, testbar Schritte (z. B. "nicht schneller als 3 Schritte", "keine destruktiven Verben", "MFA beachten").

- Adaptive Sequenzierung: wechselt die Tools auf der Grundlage von Zwischenergebnissen (z. B. wenn keine Admin-Header gefunden werden, wechseln Sie zu alternativen Footprints; wenn die Token-Wiedergabe fehlschlägt, testen Sie die Fixierung).

- Vollständigkeit der Nachweise: den Ausführenden dazu auffordert, fehlende Artefakte erneut zu erfassen, um die Bericht Qualität Boden (Screenshot + Trace + Token-Protokoll).

- Steuerung der Sprachgenerierung: verwandelt rohe Artefakte in NIST/ISO/PCI Formen, ohne die technische Präzision zu verlieren.

Dies ist der Punkt, an dem viele "KI-Pentest"-Ideen scheitern: Sie erzeugen kluge Texte, aber keinen Mindestbeweisstandard durchsetzen. Penligent härtet die "letzte Meile" durch Beweisführung für einen erstklassigen Vertrag.

KPIs, die von Bedeutung sind

| KPI | Warum das wichtig ist | Orchestrierungseffekt |

|---|---|---|

| Zeit bis zur ersten validierten Kette | Zeigt, ob das System Folgendes produzieren kann handlungsfähig schnell informieren | Natürliche Sprache → sofortiger Plan; Adapter laufen parallel; frühe Kette kommt schneller zustande |

| Vollständigkeit der Nachweise | Bestimmt, ob die Technik reproduzieren kann | Standardisierte Erfassung; KI fordert den Ausführenden auf, Lücken zu füllen |

| Signal-Rausch-Verhältnis | Weniger Fehlalarme → schnellere Behebung | Werkzeugübergreifende Korrelation führt zu weniger, aber stärkeren Ketten |

| Geschwindigkeit der Sanierungsmaßnahmen | Gemessen an der Zeit vom Auffinden bis zur Zusammenführung des PR | Fixliste ist bereits strukturiert; keine Übersetzungslatenz |

| Reproduzierbarkeit | Erforderlich für Regression und Audit | Pläne sind deterministisch; Wiederholungen erzeugen Deltas |

Realistische Szenarien

- Öffentliche Verwaltungskonsole Drift bei der Bereitstellung: Nachweis der Wiederholung/Fixierung, Anbringen von Spuren, Zuordnung zu Kontrollen und Auslieferung einer P1-Aufgabe mit klaren Erledigungskriterien.

- CI/CD-ExpositionEntdeckung von Läufern mit zulässigen Bereichen; Zugriffskette zu Geheimnissen; Hinweis auf Scoping- und TTL-Beweisprüfungen.

- Cloud "Schatten" Vermögenswert: ein vergessener Debug-Dienst; Eintrag anzeigen → IAM-Pivot; Sprengradius quantifizieren.

- AI-Assistent OberflächeValidierung von prompt-injection-gesteuerten Exfiltrationen oder erzwungenen Aktionen innerhalb des zulässigen Rahmens; Aufzeichnung von Artefakten und Kontrolle der Auswirkungen.

Integrationsmuster (ohne alles von Hand zu verdrahten)

Penligent behandelt Werkzeuge als Adapter mit standardisierten E/A:

Adapter:

- id: "nmap.tcp"

input: { host: "staging-api.example.com", ports: "1-1024" }

output: { services: ["http/443", "ssh/22", "..."] }

- id: "ffuf.enum"

input: { base_url: "https://staging-api.example.com", wordlist: "common-admin.txt" }

output: { paths: ["/admin", "/console", "/debug"] }

- id: "nuclei.http"

input: { targets: ["https://staging-api.example.com/admin"], templates: ["misconfig/*", "auth/*"] }

output: { findings: [...] }

- id: "sqlmap.verify"

input: { url: "https://staging-api.example.com/api/search?q=*", technique: "zeitbasiert" }

output: { verified: true, trace: "evidence/http/sqlmap-01.jsonl" }

- id: "token.replay"

input: { token: "T1", endpoint: "/admin/session" }

output: { status: 200, issued_admin_cookie: true, Bildschirmfoto: "..." }

Kein Operator-Scripting. Der Planer stellt Adapter zusammen; der Executor teilt den Kontext (Header, Cookies, Token) mit ihnen; die Beweise werden automatisch erfasst.

Beschränkungen und verantwortungsvolle Nutzung (Candid Reality)

- Kein menschlicher Ersatz für das rote Team. Soziale, physische, sehr neuartige Ketten profitieren immer noch von der Kreativität der Experten.

- Der Geltungsbereich muss eindeutig sein. Das System setzt Zulässigkeitslisten und Beschränkungen durch; die Teams müssen diese korrekt definieren.

- Beweise sind das A und O. Wenn eine Integration keine qualitativ hochwertigen Artefakte erzeugen kann, sollte der Planer auf einen anderen Adapter zurückgreifen oder den Schritt als "nicht bestätigend" markieren.

- Abbildung von Normen ≠ Rechtsberatung. NIST/ISO/PCI-Mappings helfen bei Audit-Gesprächen; die Programmverantwortlichen bleiben für die Interpretation und Bescheinigung verantwortlich.

- Der Durchsatz variiert je nach Oberfläche. Umfangreiche Datenströme mit mehreren Nutzern erfordern längere Laufzeiten; Ratenbeschränkungen und MFA-Respekt sind bewusste Kompromisse für Sicherheit und Legalität.

Eine praktische Checkliste für den Betreiber

- Geben Sie das Ziel in einfachem Englisch an. Dazu gehören auch Ziele in Bezug auf Umfang, Sicherheit und Einhaltung der Vorschriften.

- Bevorzugen Sie die "Qualität der Kette" gegenüber der Rohanzahl. Eine einzige, gut nachgewiesene Kette schlägt 30 theoretische "Medien".

- Halten Sie die Adapter schlank. Bevorzugen Sie weniger, wohlverstandene Tools mit starken Artefakten gegenüber vielen lauten Tools.

- Definieren Sie "erledigt". Geben Sie für jedes P1 die nach einer Korrektur erwartete Verifizierungsspur an.

- Pläne neu auflegen. Vergleichen Sie die Deltas; übergeben Sie die Vorher/Nachher-Analyse an die Leitung - so zeigen Sie, dass das Risiko sinkt.

Referenzen und weiterführende Literatur

- NIST SP 800-115 - Technischer Leitfaden für die Prüfung und Bewertung der Informationssicherheit

https://csrc.nist.gov/publications/detail/sp/800-115/final - OWASP Web Security Testing Guide (WSTG)

https://owasp.org/www-project-web-security-testing-guide/

Schlussfolgerung

Wenn Ihre Realität "zehn großartige Werkzeuge und null koordinierter Druck" ist, dann pentestAI sollte Orchestrierung bedeuten:

- Sie sprechen.

- Das System steuert die Kette.

- Jeder bekommt die Beweise, die er braucht.

Penligent.ai zielt genau auf dieses Ergebnis ab.natürliche Sprache rein, Multi-Tool-Angriffskette raus-mit Artefakten, die Sie ohne Übersetzungsaufwand an die Technik, die Compliance und die Geschäftsführung weitergeben können. Kein weiterer Scanner. Ein Dirigent für das Orchester, das Sie bereits besitzen.