Warum pentestAI jetzt wichtig ist

KI-gesteuerte offensive Sicherheit hat sich von Proof-of-Concept-Demos zu Sicherheitsprogrammen für Unternehmen entwickelt. Die Plattformen bezeichnen sich selbst als "automatisierte KI-Penetrationstests", "autonomes Red Teaming" oder "kontinuierliche Sicherheitsvalidierung" und werden nicht nur von Sicherheitsforschern, sondern auch von CISOs und Vorständen bewertet.

Pentera positioniert seine Plattform als automatisierte Sicherheitsvalidierung, die kontinuierlich Angreifertechniken in internen, externen und Cloud-Umgebungen ausführt, dann Abhilfemaßnahmen priorisiert und das Geschäftsrisiko für die Geschäftsführung quantifiziert. RidgeBot vermarktet sich selbst als einen KI-gesteuerten, autonomen Penetrationstest-Roboter, der sich wie ein erfahrener ethischer Angreifer verhält, Unternehmensnetzwerke scannt, Anlagen und Fehlkonfigurationen entdeckt, kontrollierte Angriffe versucht und Beweise generiert - und das alles, ohne dass ein leitendes rotes Team jeden Durchlauf überwachen muss.

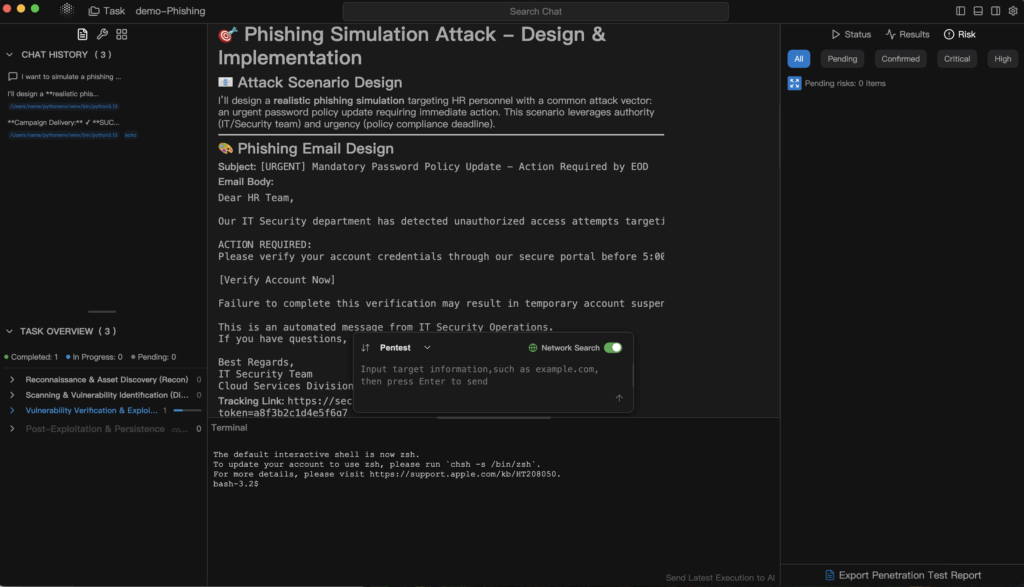

Gleichzeitig verwenden Sicherheitsingenieure leichtgewichtige Assistenten, die manchmal als "pentestGPT" bezeichnet werden, um Exploit-Pfade zu durchdenken, Nutzlasten zu generieren, bei der Logik der Rechteerweiterung zu helfen und Zusammenfassungen zu verfassen. Diese Assistenten sind jedoch nach wie vor auf einen menschlichen Bediener angewiesen, der die Ziele auswählt, die Tools ausführt, die Grenzen des Anwendungsbereichs einhält und die Auswirkungen auf die reale Welt beurteilt.

Penligent.ai wurde für Teams entwickelt, die etwas ganz anderes brauchen: eine pentestAI-Schicht, die 1) natürlichsprachliche Ziele verstehen kann, 2) einen vollständigen offensiven Workflow über die von Ihnen bereits verwendeten Tools orchestrieren kann und 3) ein Compliance-gerechtes, auditfähiges Reporting erstellt, das formalen Standards entspricht.

Mit anderen Worten: Penligent.ai ist kein "Scanner mit KI oben drauf" und auch kein "LLM, der Skripte für Sie schreibt". Es handelt sich um einen agentenbasierten Angreifer, den Sie in einfachem Englisch anweisen, der Dutzende oder sogar Hunderte vorhandener Sicherheitstools koordiniert und der Ihnen eine beweisgestützte Geschichte liefert, die Sie der Technik, der Rechtsabteilung und der Geschäftsführung vorlegen können.

Die Verschiebung: Vom jährlichen Pentest zum kontinuierlichen KI-Offensivdruck

Herkömmliche Penetrationstests sind episodenhaft. Sie untersuchen einen Auftrag, warten auf die Ergebnisse und bemühen sich, diese vor dem Audit zu beheben. Dieser Rhythmus setzt voraus, dass Ihre Angriffsfläche relativ statisch ist. Das ist sie aber nicht.

Zwei Dinge haben dieses Modell zerstört:

- Ihr Umfeld verändert sich in einer Woche mehr als früher in einem Vierteljahr.

Cloud-Dienste werden gestartet und sterben. Container werden offengelegt und dann vergessen. APIs von Drittanbietern erweitern still und leise ihre Privilegien. Testinstanzen dringen in den öffentlichen Raum vor. Gestohlene Anmeldedaten kursieren. Pentera vertritt die Ansicht, dass eine "kontinuierliche Sicherheitsüberprüfung" jetzt obligatorisch und nicht mehr optional ist - Sie benötigen eine Live-Zuordnung der Angriffspfade über interne, externe und Cloud-Ressourcen, die mit aktuellen TTPs aktualisiert wird. - Die Ausführung der Angriffe selbst wird automatisiert.

RidgeBot versteht sich als autonomer, ethischer Angreifer, der in Unternehmensumgebungen eingesetzt werden kann, Anlagen auflistet, sicher versucht, sie auszunutzen, die Auswirkungen bestätigt und Berichte erstellt - und damit die früher wochenlange manuelle Angriffsarbeit auf Stunden reduziert.

Aus diesem Grund ist "pentestAI" jetzt eine Kaufkategorie. CISOs fragen nicht nur: "Haben wir im letzten Quartal getestet?" Sie fragen: "Was testet uns gerade jetzt?" "Wo sind wir heute tatsächlich angreifbar?" und "Kann ich das meinem Vorstand in geschäftlicher Hinsicht zeigen?"

"pentestGPT" bedeutet dagegen eher: ein LLM, das einem menschlichen Pentester hilft, schneller zu denken, schneller zu schreiben und besser zu kommunizieren - aber es führt die Kill-Chain nicht selbständig zu Ende durch.

Penligent.ai basiert auf dieser neuen Erwartung: beständige, automatisierte KI-Penetrationstests, die sich wie ein ständig verfügbarer interner Red-Team-Leiter verhalten, ohne dass Sicherheitsingenieure gezwungen sind, jedes Mal benutzerdefinierte Skripte zu schreiben oder 30 Tools manuell zusammenzukleben.

pentestAI vs. pentestGPT vs. Legacy Automation

pentestGPT-ähnliche Assistenten

- Stärken:

- Helfen Sie, die Ausbeutungsketten zu durchschauen.

- Vorschlagen von Nutzdaten für SQLi, IDOR, SSRF, RCE, etc.

- Gehen Sie die Schritte der Privilegieneskalation oder der lateralen Bewegung durch.

- Entwurf von Sanierungsleitlinien und Zusammenfassungen.

- Beschränkungen:

- Sie führen nicht selbstständig aus.

- Sie koordinieren keine Scanner, Fuzzers, Credential Stuffing Frameworks oder Cloud Misconfig Auditors in Ihrem Namen.

- Sie setzen nicht automatisch Leitplanken für den Geltungsbereich durch oder sammeln zulässige Beweise.

In der Tat ist pentestGPT ein "KI-Kopilot für einen menschlichen Red Teamer", kein eigenes Red Team.

Klassische Scanner / DAST / SAST-Stapel

- Stärken: Breite Abdeckung und Geschwindigkeit. Sie können Webanwendungen ausspionieren, APIs fuzzen und häufige Fehlkonfigurationen oder Einspritzpunkte erkennen.

- Beschränkungen: Starkes Rauschen, schwache Verkettungslogik und begrenzte Schlussfolgerungen nach der Ausnutzung. Die meisten Scanner liefern keine glaubwürdige Erklärung wie "So würde ein Angreifer von diesem ungeschützten Endpunkt aus in sensible Daten eindringen". Außerdem lassen sich die Ergebnisse nicht eindeutig den Anforderungen von PCI DSS, ISO 27001 oder NIST zuordnen.

Moderne pentestAI-Plattformen

Pentera nennt dies automatisierte Sicherheitsvalidierung: Angreifer über interne, externe und Cloud-Assets hinweg emulieren, tatsächliche Angriffspfade aufdecken, Geschäftsauswirkungen quantifizieren und Korrekturen priorisieren.

RidgeBot positioniert sich als autonomer KI-Angreifer, der IP-Bereiche, Domänen, IoT-Knoten, Anmeldeinformationen und Möglichkeiten zur Privilegieneskalation aufzählen kann, um dann einen kontrollierten Angriff zu starten und Beweise in nahezu Echtzeit zu liefern - und das alles, ohne dass ein menschlicher Red-Team-Experte an der Tastatur kleben muss.

Penligent.ai zielt darauf ab, in der gleichen Klasse zu operieren - aber der Fokus ist ein anderer:

- Sagen Sie dem Programm in einfachem Englisch, was Sie wollen.

- Es verbindet und orchestriert eine bestehende Sicherheits-Toolchain (mehr als 200 Tools, Scanner, Aufklärungsprogramme, Exploit-Frameworks, Cloud Posture Analyzer usw.).

- Er führt eine kontrollierte Kill Chain aus.

- Sie fasst die Beweise in einem Bericht zusammen, der die Einhaltung der Vorschriften bewertet.

Diese Orchestrierungsebene ist entscheidend. Die meisten Unternehmen verfügen bereits über Scanner, CSPM-Tools, API-Fuzzers, Code-Analysatoren, Secret Detectors, Traffic-Recorder und Exploit-Proof-of-Concept-Frameworks. Das Problem ist nicht: "Haben Sie Sicherheitstools?" Die Frage ist: "Können Sie sie dazu bringen, sich wie ein koordinierter Angreifer zu verhalten, ohne jedes Mal von Hand Klebstoffcode zu schreiben?" Penligent.ai wurde entwickelt, um dieses Problem zu lösen.

Ein vereinfachtes Interaktionsmodell sieht wie folgt aus:

# natürliche Sprache → pentestAI Orchestrierung

Benutzer: "Testen Sie unseren Staging-API-Cluster. Aufzählung von Admin-Oberflächen,

Versuche Session Fixation oder schwache Token-Wiederverwendung, wo erlaubt,

und generieren Sie PCI DSS / ISO 27001 zugeordnete Ergebnisse mit Screenshots."

Agent:

1. Ruft Aufklärungs- und OSINT-Tools auf, um Subdomänen, Dienste und offene Panels zu entdecken.

2. Er steuert Dienstprogramme zur Überprüfung der Authentizität und Replay-Tools gegen erlaubte Endpunkte.

3. Erfasst Beweise (HTTP-Spuren, Screenshots, Replay-Protokolle).

4. Normalisiert den Output aller Tools in eine Angriffsdarstellung.

5. Zuordnung jedes validierten Problems zu PCI DSS, ISO 27001 und NIST-Kontrollsprache.

6. Erstellt eine Zusammenfassung und eine Liste mit technischen Korrekturen.

Dies ist der fundamentale Sprung von der "Tool-Sprawl" zur "orchestrierten Kill Chain".

Fähigkeitsmatrix: Pentera vs. RidgeBot vs. pentestGPT vs. Penligent.ai

| Fähigkeit / Anbieter | Pentera | RidgeBot | pentestGPT | Penligent.ai |

|---|---|---|---|---|

| Positionierung | Automatisierte Sicherheitsvalidierung; kontinuierliche Reduzierung der Gefährdung und risikoorientierte Abhilfemaßnahmen für Sicherheitsteams in Unternehmen. | KI-gesteuerter, autonomer Penetrationstest-Roboter, der sich wie ein ethischer Angreifer verhält, auch in großen Netzwerken. | LLM-Kopilot für menschliche Pentester | pentestAI-Engine, die einen vollständigen offensiven Arbeitsablauf auf der Grundlage natürlichsprachlicher Absichten durchführt |

| Ausführungsmodell | Kontinuierliche Validierung von internen, externen und Cloud-Assets | Autonomes Scannen, Simulation der Ausbeutung und Beweissicherung im Visier | Menschengesteuert; KI schlägt den nächsten Schritt vor | Agentisch: Aufklärung → Ausbeutungsversuch → Beweissicherung → Compliance-Bericht |

| Abhängigkeit von den Fähigkeiten des Bedieners | Gering/mittel; vermarktet als "keine Notwendigkeit für ein rotes Eliteteam für jeden Zyklus". | Gering; wird als "erfordert kein hochqualifiziertes Personal" vermarktet und klont im Wesentlichen das Verhalten erfahrener Angreifer. | Hoch; erfordert einen erfahrenen Tester | Gering; Sie beschreiben die Ziele in einfachem Englisch, anstatt eigene Exploit-Skripte oder CLI-Pipelines zu schreiben |

| Oberflächenabdeckung | Interne Netzwerke, externe Peripherie, Cloud-Ressourcen, ungeschützte Anmeldeinformationen, Ransomware-ähnliche Angriffswege. | IP-Bereiche, Domänen, Webanwendungen, IoT, Fehlkonfigurationen, Offenlegung von Berechtigungen, Datenlecks in der Unternehmensinfrastruktur. | Was auch immer der Betreiber zu testen beabsichtigt | Web/API, Cloud-Workloads, interne Dienste im Anwendungsbereich, CI/CD-Oberflächen, Identitätsflüsse und AI/LLM-Angriffsflächen |

| Modell der Werkzeuge | Gebündelte Plattform, priorisierte Erkenntnisse über Abhilfemaßnahmen für Führungskräfte | Eingebaute autonome Angreiferlogik und Exploit-Simulationsmodul | Verwendet alle Tools, die der Mensch manuell ausführt | Orchestrierungsschicht für mehr als 200 Sicherheitstools (Scanner, Fuzzers, Secret Finders, Privilege Escalation Kits) |

| Berichtswesen und Abhilfemaßnahmen | Risikopriorisierung, visuelle Angriffspfade, Anleitungen zur Abhilfe, die von Führungskräften und Vorständen genutzt werden können. | Automatisiertes Reporting während der Tests; beweist die Ausnutzbarkeit und die Auswirkungen, um den Abhilfeteams zu helfen, reale, nicht theoretische Probleme zu schließen. | Entwürfe von Zusammenfassungen; die Kuratierung der Daten durch den Menschen steht noch aus | Compliance-konforme Berichterstattung gemäß ISO 27001 / PCI DSS / NIST, plus Visualisierung der Angriffskette und Korrekturliste |

| Hauptkäufer / Benutzer | CISOs und Sicherheitstechnikteams, die eine laufende Validierung wünschen | Sicherheitsteams, die Druck auf Red-Teams ausüben wollen, ohne mehr erfahrene Red-Teamer einzustellen | Unabhängige Pentester/Sicherheitsforscher | Sicherheits-, AppSec-, Plattform- und Compliance-Verantwortliche, die wiederholbare offensive Tests wünschen, die sie im Vorfeld erklären können |

Der Unterschied zwischen Penligent.ai und dieser Matrix ist nicht, dass wir mehr CVEs finden als Sie. Das Unterscheidungsmerkmal ist: "Sie sagen ihm auf Englisch, was Sie wollen, es steuert Ihre eigene Toolchain wie ein koordinierter Angreifer und gibt etwas aus, das Ihre technische Leitung, Ihr Compliance-Team und Ihr Führungsteam alle nutzen können."

Damit werden drei Kaufanreize gleichzeitig gesetzt:

- Die Sicherheitsbehörden wollen validierte Exploit-Ketten, nicht nur Schwachstellen-IDs.

- Die Ingenieure wollen konkrete, reproduzierbare Beweise und eine Liste mit Korrekturen.

- Führung und Audit wollen: Welche Kontrolle hat versagt? Welcher Standard ist betroffen? Sind wir in einer Weise exponiert, die meldepflichtig ist?

Penligent.ai: Drei wesentliche Unterscheidungsmerkmale

Natürliche Sprachsteuerung anstelle von CLI-Reibung

Die meisten Pentesting-Automatisierungen setzen immer noch einen Operator voraus, der Nmap, Burp-Erweiterungen, benutzerdefinierte Skripte zur Umgehung der Autorisierung, Replay-Tools und Cloud Misconfig-Scanner von Hand zusammensetzen kann. Penligent.ai ist in der Lage, diese Hürde zu nehmen. Sie beschreiben, was Sie wollen ("Enumerate exposed admin portals on staging, attempt token replay where allowed, and generate PCI DSS impact"). Das System interpretiert die Absicht, verwaltet die Sitzungslogik, handhabt die Ratenbegrenzung und die Anmeldeströme und führt den Angriffsfluss aus.

Das ist wichtig, weil es das Niveau senkt. Man braucht nicht in jedem Team einen leitenden Offensivtechniker, der fünf verschiedene Toolchains beherrscht. Das Modell lautet: "Frag in normaler Sprache, und du bekommst Arbeit auf Angreifer-Niveau."

Orchestrierung von mehr als 200 Sicherheitstools in einer Kill Chain

Die meisten Unternehmen verfügen bereits über Scanner, Fuzzer, Credential Auditors, Secret Finder, CSPM, Container-Scanner, CI/CD Exposure Analyzer, WAF-Bypass-Tester, Replay-Tools, Privilege Escalation Kits, OSINT-Collectors und so weiter. Die wahren Kosten sind der Klebstoff. Wer fügt all das zu einem "So bin ich von einem exponierten Debug-Endpunkt zu S3-Zugangsdaten für den produktiven Datenbankzugriff gekommen" zusammen?

Der Ansatz von Penligent.ai ist die Orchestrierung in großem Maßstab: die Koordinierung von über 200 Sicherheitstools und die Einspeisung ihrer Ergebnisse in ein einziges Exploitation-Narrativ anstelle von 200 unzusammenhängenden Scan-Ergebnissen. Anstelle von "Hier sind 38 API-Probleme mittlerer Schwere" erhalten Sie:

- Einstiegspunkt

- Methode des Authentifizierungsmissbrauchs oder Vertrauensbruchs

- Seitliche Stufe(n)

- Resultierender Zugang

- Explosionsradius, wenn ein Angreifer sie in der Produktion verkettet hat

Für die Führungsebene liest sich das wie "so würde das Lösegeld landen".

In der Technik heißt es: "Das ist genau das Anfrage/Antwort-Paar, das uns zum Erfolg verholfen hat".

Compliance-gerechtes Reporting und Visualisierung der Angriffskette

Pentera legt den Schwerpunkt auf die Zuordnung von Angriffswegen, die Priorität von Abhilfemaßnahmen und Zusammenfassungen der Risiken für Führungskräfte und Vorstände in der Unternehmenssprache. RidgeBot legt den Schwerpunkt auf die nachweisliche Ausnutzbarkeit, um die Behebung zu beschleunigen ("nicht nur eine Schwachstelle, sondern ein echtes Standbein").

Penligent.ai vollzieht diesen letzten Schritt in die formale Sprache der Compliance. Die Ausgabe ist entsprechend strukturiert:

- Welche Kontrolle hat versagt (ISO 27001-Kontrollfamilie, PCI DSS-Anforderung, NIST-Funktion).

- Die genaue technische Kette, die das Versagen beweist.

- Der Explosionsradius.

- Der empfohlene Korrekturpfad und das zuständige Team.

Auf diese Weise können Sicherheit, Compliance und Technik alle mit demselben Artefakt arbeiten. Sie können direkt von "wir haben es gefunden" zu "wir sind dafür verantwortlich" zu "wir können beweisen, dass wir es angegangen sind" übergehen.

Wo Sie es tatsächlich verwenden - typische Szenarien

- Externe Web- und API-Oberflächen

Bitten Sie den Agenten, ungeschützte Admin-Panels aufzuspüren, auf schwaches Session-Handling oder Token-Replay (innerhalb des zulässigen Umfangs) zu testen und für jeden Befund, der Zahlungs- oder sensible Daten betrifft, einen auditfähigen Nachweis sowie ein PCI DSS/NIST-Mapping zu erstellen. - Angriffsfläche für Clouds und Container

Richten Sie pentestAI auf ephemere Dienste, falsch zugewiesene IAM-Rollen, verwaiste CI/CD-Runner oder offene Staging-Cluster. Dies ist der Ort, an dem die "Schatteninfrastruktur" lebt. Pentera vermarktet explizit die kontinuierliche Validierung über interne, periphere und Cloud-Oberflächen als essentiell, da Angreifer nun durch Fehlkonfigurationen, durchgesickerte Anmeldedaten und die Wiederverwendung von Anmeldedaten statt durch einen einzigen monolithischen Perimeter agieren. - Interne Dashboards und privilegierte Backends

Viele der schlimmsten Sicherheitsverstöße gehen von der Annahme aus, dass es sich um eine interne Angelegenheit handelt, die niemand außerhalb des Unternehmens je sehen wird. In der Praxis ist diese Annahme in dem Moment hinfällig, in dem Anmeldeinformationen nach außen dringen oder eine Subdomain veröffentlicht wird. Ein agenturgestützter Arbeitsablauf kann - mit konkreten Beweisen - beweisen, dass die Annahme falsch war. - KI-Assistent / LLM / Agentenoberflächen

Da Unternehmen interne Copiloten, autonome Support-Bots und datenprivilegierte interne Assistenten einführen, experimentieren Angreifer mit Prompt Injection, "unsichtbaren Anweisungen" und dem Austricksen von KI-Agenten, damit diese Geheimnisse ausspionieren oder Aktionen ausführen. Pentera hat öffentlich über eine absichtsgesteuerte Validierung in natürlicher Sprache gesprochen, um das Verhalten menschlicher Angreifer in Echtzeit widerzuspiegeln.

Penligent.ai zielt auf dieselbe Ebene ab: "Behandeln Sie den KI-Assistenten wie einen hochwertigen Microservice mit Privilegien. Können wir ihn erzwingen? Können wir diese Nötigung in eine seitliche Bewegung umwandeln?" Das Ergebnis ist ein Bericht, den Ihre Sicherheits- und Compliance-Teams tatsächlich im Vorfeld ausliefern können.

Einsatz und Workflow

Penligent.ai soll auf dem bereits vorhandenen System aufbauen und es nicht ersetzen. Der Arbeitsablauf sieht folgendermaßen aus:

1. Sie beschreiben den Test in einfachem Englisch:

"Scan staging-api.internal.example for exposed admin panels.

Versuch der Sitzungsfixierung / Token-Wiederholung wo erlaubt.

Erfassen Sie Screenshots und Anfrage/Antwort-Paare.

Erstellen Sie dann ISO 27001 / PCI DSS / NIST-Befunde."

2. Der Agent orchestriert:

- Aufklärungs- und OSINT-Tools (Subdomain-Enum, Service-Fingerprinting)

- Dienstprogramme für Auth/Session-Tests

- Werkzeuge für Ausnutzungsversuche innerhalb der Richtliniengrenzen

- Seitwärtsbewegungssimulatoren (falls im Geltungsbereich)

- Beweiserfassung und Normalisierung

3. Die Plattform setzt sich zusammen:

- Angriffskettendiagramm (Eintrittspunkt → Seitenschritt → Auswirkung)

- Technische Beweispakete (HTTP-Traces, PoC, Screenshots)

- Compliance-Mapping: welche Anforderung wurde verletzt, warum ist es wichtig

- Eine nach Prioritäten geordnete Liste mit Abhilfemaßnahmen, die auf die zuständigen Teams abgestimmt sind

Das Ergebnis ist nicht "hier ist ein Ordner voller Scannerergebnisse". Das Ergebnis ist eine Geschichte:

- So würde ein Angreifer eindringen.

- Hier ist, was sie bekommen würden.

- Hier ist die Kontrolle, die verletzt wird.

- Hier ist, wer es in Ordnung bringen muss.

- Auf diese Weise werden wir der Prüfung und der Leitung beweisen, dass das Problem behoben ist.

Das ist das eigentliche Versprechen von pentestAI, wie Penligent.ai es definiert: natürlichsprachliche Absichten hinein, orchestrierte Multi-Tool-Offensiv-Aktionen, Compliance-gemappte Beweise heraus - ohne dass jeder Ingenieur ein professioneller Red Teamer sein muss.