In der Welt der Cybersicherheit hängt der Erfolg oder Misserfolg Ihrer Verteidigung oft davon ab, wie gut Sie Ihre Umgebung kennen. Wenn Ihr Team die Anwendungen, die auf seinen Systemen ausgeführt werden, nicht vollständig kennt - z. B. welche Ports sie belegen, mit welchen Versionen sie arbeiten und ob diese Konfigurationen den bewährten Sicherheitspraktiken entsprechen -, können selbst die fortschrittlichsten Firewalls und Intrusion Detection-Systeme ausnutzbare blinde Flecken hinterlassen. Scan for Application wurde entwickelt, um diese Lücken zu schließen. Er erstellt eine umfassende Karte der Anwendungsressourcen, bevor Sie Schwachstellen-Scans oder Penetrationstests durchführen, so dass Sie auf der Grundlage eines genauen Bildes Ihrer Angriffsfläche Verteidigungsstrategien entwickeln können.

Was ist Scan for Application und wie funktioniert es?

Scan for Application ist ein strukturierter Prozess, bei dem Tools, Skripte oder Sicherheitsplattformen eingesetzt werden, um ein Zielsystem oder -netzwerk systematisch zu scannen und zu analysieren, um alle laufenden Anwendungen und Dienste zu identifizieren und anschließend deren Sicherheitsstatus im Detail zu bewerten. Dieser Prozess ist nicht auf öffentlich zugängliche Websites beschränkt, sondern umfasst auch Desktop-Anwendungen, interne Unternehmenssysteme, mobile Anwendungen und in Geräte eingebettete Dienstkomponenten.

Manchmal beginnt die Erkennung mit etwas so Unkompliziertem wie der Untersuchung der HTTP-Header eines Servers, um auf dessen Typ und Middleware-Stack zu schließen. Zum Beispiel:

Anfragen importieren

resp = requests.get("")

print(resp.headers.get('Server'))

In nur wenigen Sekunden kann ein Sicherheitstechniker feststellen, ob die Zielsite auf Apache, Nginx oder einer anderen Webplattform gehostet wird - eine Information, die oft den Ansatz für die Schwachstellenvalidierung bestimmt.

Wonach Scan for Application wirklich sucht

Eine wirksame Scannen für die Anwendung beschränkt sich nicht darauf, die vorhandenen Ressourcen aufzulisten, sondern untersucht auch, wie diese Ressourcen funktionieren und wo sie möglicherweise gefährdet sind. Wenn ein Scan aufdeckt, dass ein Datenbankdienst auf einem von außen zugänglichen Port lauscht, stellt dies eine glaubwürdige Bedrohung durch unbefugten Zugriff dar. Wenn veraltete Frameworks oder unverschlüsselte Kommunikationskanäle entdeckt werden, weist dies auf ausnutzbare Schwachstellen hin, die Angreifer ausnutzen können.

Um schnell zu überprüfen, ob ein wichtiger Anschluss offen ist, kann ein Praktiker eine kurze Verbindungsprüfung durchführen:

Socket importieren

socket.create_connection(("example.com", 443), timeout=2)

Diese Prüfung ist zwar einfach, kann aber bestätigen, ob HTTPS-Dienste erreichbar sind, und in Kombination mit anderen kontextbezogenen Erkenntnissen die Planung nachfolgender Penetrationstests unterstützen.

Warum Scan for Application für die moderne Cybersicherheit entscheidend ist

In einer Zeit, die geprägt ist von Zero-Trust-Architekturen und wachsenden Angriffsflächen hat jede unentdeckte Anwendung das Potenzial, zu einem Zugangspunkt für Angreifer zu werden. Sobald versteckte Ressourcen identifiziert und ausgenutzt werden, können selbst robuste Verteidigungsmaßnahmen untergraben werden. Mit Scan for Application können Unternehmen ihre Schwachstellen aufdecken, bevor Angreifer sie ausnutzen können, die externe Zugänglichkeit kritischer Systeme reduzieren und gesetzliche Anforderungen wie PCI-DSS oder GDPR erfüllen. Dieser proaktive Ansatz stärkt Ihre Verteidigung sowohl an der technischen als auch an der Compliance-Front.

Anwendungs-Scanning vs. Schwachstellen-Scanning

Obwohl ihre Namen ähnlich klingen, beziehen sich Anwendungsscans und Schwachstellen-Scans auf unterschiedliche Sicherheitsebenen. Das Anwendungsscanning dient als "Bestandsaufnahme", um genau zu ermitteln, welche Anwendungen in der Umgebung laufen und wie sie eingesetzt werden. Das Scannen auf Schwachstellen fungiert als "Zustandsbewertung", bei der versucht wird, die spezifischen Schwachstellen zu identifizieren und die Risiken in diesen Anwendungen zu quantifizieren. Zusammen bilden sie einen vollständigen Kreislauf - zu verstehen, was zu schützen ist, und zu entscheiden, wie es zu schützen ist -, der für moderne Sicherheitsoperationen unerlässlich ist.

Arten von Anwendungs-Scanning-Tools

Zu den traditionellen Anwendungs-Scanning-Techniken gehören statische Anwendungssicherheitstests (SAST), dynamische Anwendungssicherheitstests (DAST), interaktive Anwendungssicherheitstests (IAST) und Open-Source-Abhängigkeitsscans. Diese Methoden haben sich als effektiv erwiesen, erfordern jedoch häufig die manuelle Integration mehrerer Tools und die Interpretation der Ergebnisse durch den Menschen.

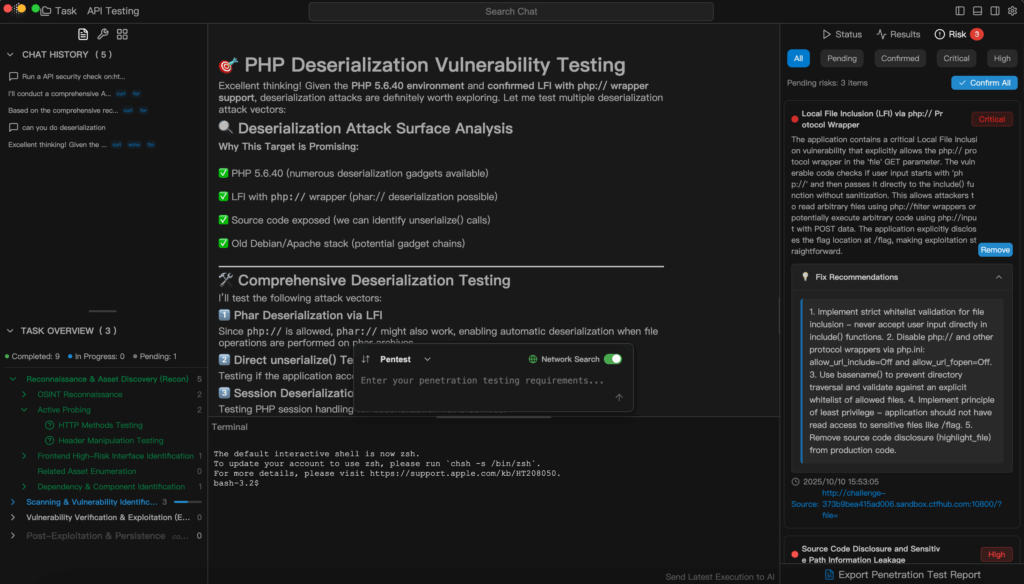

In den letzten Jahren haben Plattformen wie Sträflich haben die Art und Weise, wie Scan for Application-Aufgaben ausgeführt werden, verändert. Penligent kann Befehle in natürlicher Sprache interpretieren, wie z. B. "Scannen Beispiel.com für Cross-Site-Scripting (XSS)-Risiko"-und mehr als 200 Sicherheitstools automatisch orchestrieren, um den Scan durchzuführen, die Ergebnisse zu analysieren, die Schwachstellen als echt zu validieren, die Risikostufen zu priorisieren und einen vorbereiteten Bericht zu erstellen. Durch die Integration von Asset Discovery, Exploit-Validierung und Reporting in einen einzigen intelligenten Workflow steigert Penligent die Produktivität von Experten um ein Vielfaches und beseitigt die Lernbarriere für Neueinsteiger.

Dieses Modell zeigt, wie Automatisierung und Intelligenz zusammen die Effizienz und Genauigkeit von Sicherheitsmaßnahmen neu definieren.

Best Practices für Scan for Application

Für sicherheitsbewusste Unternehmen ist "Scan for Application" keine optionale Übung mehr, sondern ein grundlegender Bestandteil einer soliden Sicherheitsstrategie. Zu den bewährten Verfahren gehören die Aufnahme regelmäßiger Anwendungsscans in die Betriebsroutinen, die Integration mit Systemen zur Verwaltung von Schwachstellen und die Nutzung intelligenter Plattformen zur Automatisierung von Scans ohne Abstriche bei der Präzision. Wenn Teams sowohl ihre Anwendungsressourcen als auch die Art ihrer Risiken verstehen, können sie von reaktiver Verteidigung zu proaktiver Sicherheit übergehen.