Skalierbare Vektorgrafiken (SVG) werden seit langem für ihre Fähigkeit geschätzt, saubere, stufenlos skalierbare Bilder darzustellen, die sich nahtlos an verschiedene Geräte und Bildschirmauflösungen anpassen. In der Landschaft der modernen Cybersicherheit ist diese Vielseitigkeit jedoch zu einem zweischneidigen Schwert geworden. Angreifer haben zunehmend entdeckt, dass SVGs nicht nur als statische visuelle Elemente, sondern auch als hochflexible Container für bösartigen Code fungieren können, die es ihnen ermöglichen, Phishing-Umleitungen zu starten, DOM-Manipulationen durchzuführen oder Schwachstellen beim XML-Parsing wie z.B. XXE. Für Fachleute, die sich mit Penetrationstests, Schwachstellenforschung oder automatisierter Sicherheitsprüfung beschäftigen, ist das Verständnis der wahren Natur von SVG-Dateien nicht länger ein Nischenproblem - es ist ein entscheidender Bestandteil der Verteidigung gegen eine sich schnell entwickelnde Familie von Bedrohungen.

Warum SVG für die Sicherheit wichtig ist

Der Hauptunterschied zwischen SVG und herkömmlichen Rasterformaten wie JPEG oder PNG liegt in seiner XML-Basis. Diese markup-basierte Architektur bedeutet, dass jedes Element - von einfachen Formen bis hin zu komplizierten Pfaden - als Code ausgedrückt werden kann, der sowohl für Menschen lesbar als auch maschinenverarbeitbar ist. In der Praxis öffnet dies die Tür für die Einbettung von <script> Tags, die Verknüpfung externer Ressourcen oder die Codierung von Nutzdaten direkt in der Datei. Da SVG mit dem Document Object Model (DOM) interagieren kann, wenn es in einem Browser gerendert wird, hat es das Potenzial, Aktionen auszuführen, die traditionell eher mit Webanwendungen als mit statischen Bildern in Verbindung gebracht werden, und das macht es einzigartig geeignet für Missbrauch, wenn die Prüfung des Dateiinhalts oberflächlich oder übermäßig vertrauensvoll ist.

Übliche SVG-Angriffsvektoren

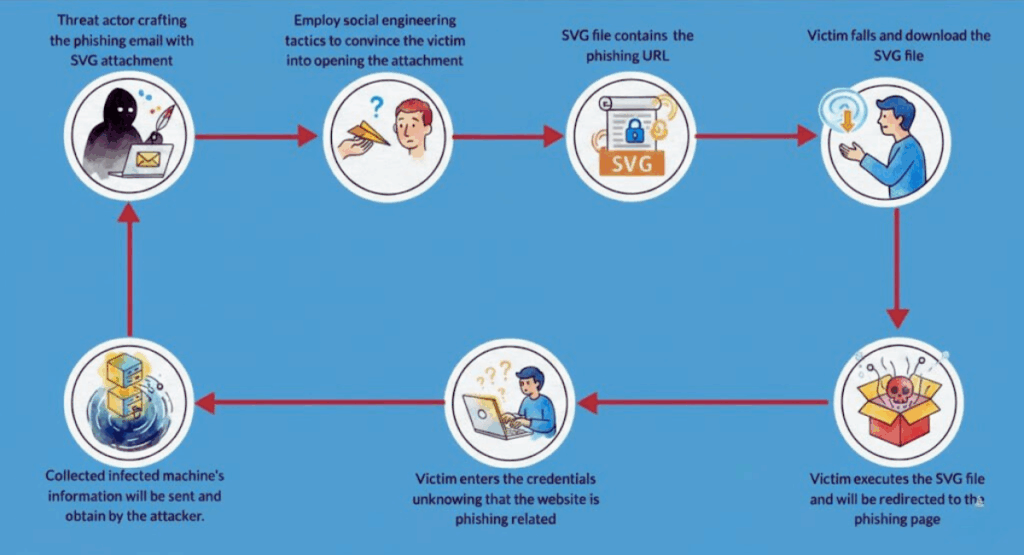

In den letzten Jahren haben Bedrohungsakteure die Möglichkeiten zur Ausnutzung von SVG-Dateien erweitert, indem sie die visuellen Darstellungsmöglichkeiten mit den programmierbaren Eigenschaften von SVG kombinieren, um Angriffe durchzuführen, die sowohl unauffällig als auch anpassungsfähig sind. Dazu gehören die Einbettung von JavaScript, das eine Weiterleitung initiiert, sobald die Datei in einem Browser gerendert wird, die Verwendung anfälliger Parser, um XML External Entity (XXE)-Injektionen einzubauen, und das Verpacken ganzer gefälschter Anmeldeportale in die Datei unter Verwendung von Base64-Kodierung, um eine Entdeckung durch einfache URL-Analyse zu vermeiden.

<svg xmlns="">

<!DOCTYPE svg [

]>

&xxe;

Herausforderungen bei der Erkennung von bösartigen SVG-Inhalten

Die Erkennung von bösartigen SVGs ist aus mehreren Gründen kompliziert. Einfache MIME-Typ-Prüfungen reichen nicht aus, um in der Datei versteckte Skripte oder verschlüsselte Nutzdaten aufzudecken. Angreifer verwenden oft unsichtbare Unicode-Zeichen oder komplexe Verschleierungsmethoden, um die statische Analyse zu verwirren, so dass selbst fortgeschrittene Scanning-Tools die Bedrohung nur schwer erkennen können. Darüber hinaus führen gängige Browser eingebettete SVG-Skripte von Haus aus aus, ohne den Benutzer zu warnen. Das bedeutet, dass eine bösartige Nutzlast während einer scheinbar gewöhnlichen Anzeigeaktivität ausgeführt werden kann, ohne dass das Opfer eine offensichtliche Warnung erhält.

Best Practices für den sicheren Umgang mit SVG-Dateien

Der Schutz vor SVG-basierten Bedrohungen erfordert eine Mischung aus sicherem Dateiparsing, Einschränkungen der Ausführungsumgebung und proaktiver Inhaltssanierung. Zu den sicheren XML-Parsing-Praktiken sollte die Deaktivierung der Auflösung externer Entitäten gehören, um die Hauptursache von XXE-Angriffen zu beseitigen. Die Verstärkung der Einstellungen in der Content Security Policy (CSP), um die Ausführung von Inline-Skripten einzuschränken, ist ein wichtiges Mittel, um das Risiko der DOM-Injektion zu verringern. Durch die Integration von Content Disarm and Reconstruction (CDR) in den Arbeitsablauf wird sichergestellt, dass potenziell bösartige Komponenten entfernt werden, bevor die Dateien den Endbenutzer oder das Verarbeitungssystem erreichen, was die Wahrscheinlichkeit einer erfolgreichen Kompromittierung erheblich verringert. Gleichzeitig sollten Sicherheitsteams Bedrohungsdaten nutzen, um bekannte bösartige SVG-Varianten und Angriffsmuster zu verfolgen und ihnen zuvorzukommen.

Verbesserung der SVG-Sicherheit: Automatisiertes und KI-gestütztes Pentesting

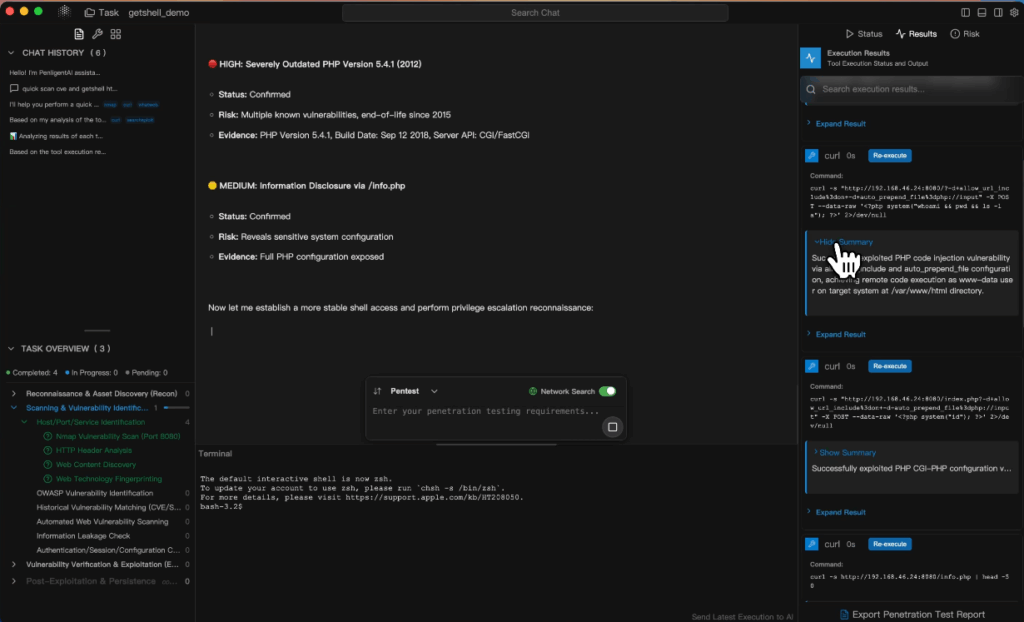

Da die Angriffsflächen immer größer werden, genügen die herkömmlichen regelmäßigen manuellen Tests nicht mehr den Anforderungen an eine schnelle Reaktion. Die Integration von SVG-Angriffsszenarien in automatisierte Penetrationstests können sowohl die Geschwindigkeit als auch die Genauigkeit der Risikoerkennung drastisch verbessern.

Plattformen wie Sträflich veranschaulichen, wie dies in der Praxis funktionieren kann: Ein Sicherheitsteam kann ein Testziel in einfacher Sprache beschreiben, z. B. "Scannen Sie den Upload-Endpunkt auf SVG-basierte XSS- oder XXE-Risiken", und Penligent übernimmt die Orchestrierung und wählt automatisch Tools wie Nmap oder Burp aus und führt sie aus, SQLmapund Nuclei. Es validiert Schwachstellen, entfernt falsch-positive Ergebnisse, priorisiert Risiken nach Schweregrad und erstellt einen vollständig formatierten Bericht, der für die gemeinsame Überprüfung bereit ist. Dieser Prozess verkürzt den Zyklus von der Erkennung bis zur Behebung von Schwachstellen von Tagen auf Stunden und liefert umsetzbare Empfehlungen, ohne dass jedes Teammitglied ein Penetrationstester auf der Befehlszeile sein muss.

Schlussfolgerung

SVG wird nicht mehr als sicheres Bildformat wahrgenommen, sondern dient als vielseitiger, ausführbarer Angriffsvektor. Dieser Wandel erfordert, dass Sicherheitsteams ihre Verteidigungsposition neu bewerten und ihre Tools modernisieren. Durch die Kombination von technischen Abhärtungsmaßnahmen mit KI-gesteuerten kontinuierlichen Tests können Unternehmen einen starken Sicherheitsschutz aufrechterhalten, selbst wenn Angreifer ihre SVG-Nutzung weiterentwickeln, um herkömmliche Verteidigungsmaßnahmen zu umgehen.