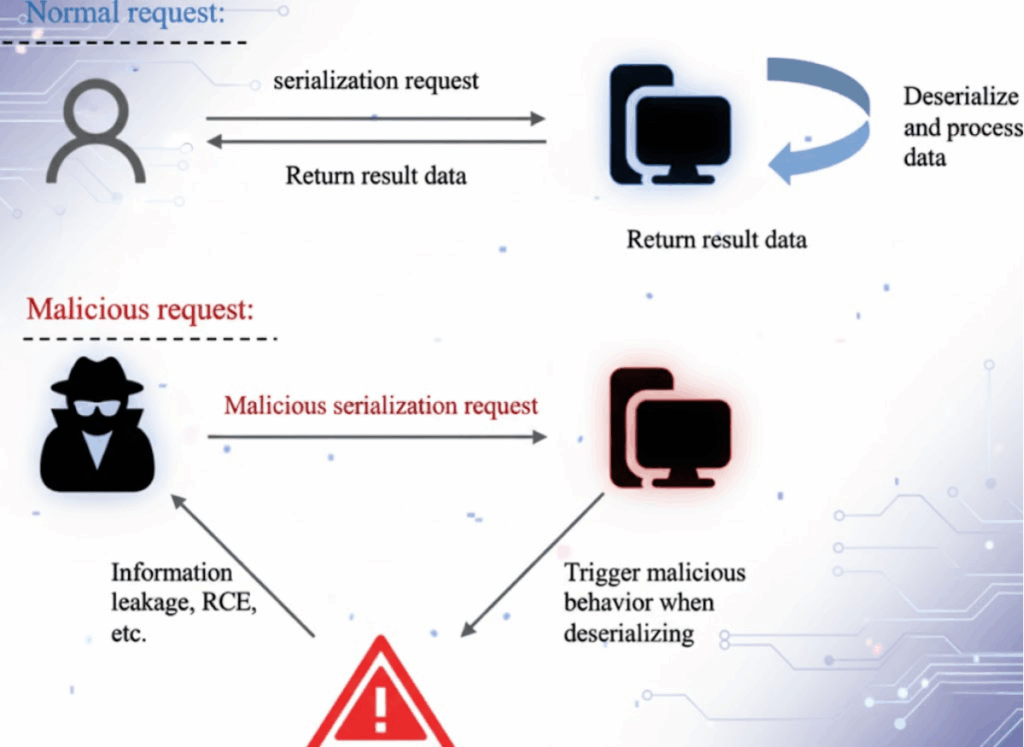

Im Bereich der Cybersicherheit ist die Deserialisierung weit mehr als eine routinemäßige Programmieraufgabe - sie ist oft ein versteckter Angriffsvektor. Während der Hauptzweck der Deserialisierung darin besteht, Daten in Objekte umzuwandeln, können Angreifer ohne strenge Eingabevalidierung und -filterung sorgfältig erstellte Nutzdaten nutzen, um Remotecode auszuführen, die Autorisierung zu umgehen oder sogar die vollständige Systemkontrolle zu übernehmen.

Diese Risiken werden nicht nur bei herkömmlichen manuellen Penetrationstests aufgedeckt, sondern tauchen auch häufig in automatisierten Scanning-Tools, Schwachstellenforschungsplattformen und KI-gestützten Bedrohungsanalysesystemen auf, so dass dieser Prozess für moderne Sicherheitsteams höchste Priorität hat.

Codebeispiel - Unsichere Deserialisierung

// ⚠️ Unsichere Deserialisierung BeispielObjectInputStream in = new ObjectInputStream(new FileInputStream("payload.bin"));

Object obj = in.readObject();// Dies könnte bösartigen Code aus der Nutzlast ausführen

in.close();

Wie funktioniert die Deserialisierung in Systemen?

Bei der Serialisierung werden komplexe Objekte zur einfachen Speicherung oder Übertragung in Formate wie JSON, XML oder Binärströme konvertiert. Die Deserialisierung kehrt den Prozess um und rekonstruiert die Daten wieder in programmierbare Objekte.

In der verteilten Datenverarbeitung, der API-Interaktion und der Datenpersistenz ist die Deserialisierung allgegenwärtig. Diese Allgegenwärtigkeit zieht Angreifer an: Wenn die Datenquelle nicht vertrauenswürdig ist, kann während der Rekonstruktion bösartige Logik eingeführt werden, was zu ernsthaften Sicherheitsbedrohungen führt.

Warum treten Deserialisierungsschwachstellen auf und wie werden sie in der Regel verursacht?

Solche Schwachstellen resultieren in der Regel aus einer Kombination mehrerer Schwachstellen. So können Anwendungen beispielsweise Binärströme direkt aus Benutzereingaben ohne Validierung deserialisieren; Standard-Sprach- oder Framework-Mechanismen können das uneingeschränkte Laden von Klassen erlauben; und Sicherheitsaudits während der Entwicklung können dazu führen, dass Serialisierungsprozesse nicht angemessen bewertet werden. Gemeinsam schaffen diese Schwachstellen Möglichkeiten, die Angreifer nutzen können.

Wie nutzen Angreifer Deserialisierungsschwachstellen bei Penetrationstests aus, um Kontrolle zu erlangen?

Bei Penetrationstests erstellen Angreifer oft bösartige Objekt-Nutzlasten, so dass eingebetteter Code ausgeführt wird, wenn das System diese deserialisiert.

Sie können Tools wie YSoSerial verwenden, um diese Nutzdaten zu generieren und so die Ausführung von Remote-Code zu ermöglichen oder Benutzerobjekte mit hohen Rechten zu rekonstruieren und so die Authentifizierungsmechanismen zu umgehen.

Befehlsbeispiel - Generierung bösartiger Payload

java -jar ysoserial.jar CommonsCollections1 "calc.exe" > Nutzlast.bin

Beispiel für Java-Ausführung

ObjectInputStream in = new ObjectInputStream(new FileInputStream("payload.bin"));

Object obj = in.readObject();// Führt calc.exe aus

Wie können Deserialisierungsschwachstellen bei Sicherheitstests identifiziert und verifiziert werden?

Sicherheitsexperten kombinieren häufig manuelle Tests, bei denen sie verdächtige Eingaben vornehmen und das Systemverhalten beobachten, mit automatisierten Tools wie Rülps-Suite Plugins und YSoSerial um potenzielle Schwachstellen schnell aufzuspüren.

Fortgeschrittene Systeme können KI-basierte Modelle einsetzen, um die Muster des Deserialisierungsverkehrs zu analysieren und mögliche Angriffssignaturen zu erkennen.

Python-Beispiel - KI-gestützte Verkehrsanalyse

importieren joblib

numpy als np importieren

Modell = joblib.load("deserialize_detector.pkl")

sample_data = np.array([feature_vector])

Vorhersage = model.predict(sample_data)

wenn Vorhersage == 1:

print("⚠️ Verdächtige Deserialisierung erkannt")

Welche Maßnahmen sollten Entwickler und Sicherheitsteams ergreifen, um sich gegen Deserialisierungsangriffe zu schützen?

Um sich wirksam gegen Deserialisierungsangriffe zu schützen, müssen Entwickler und Sicherheitsteams zunächst eine Sicherheitshaltung einnehmen, die alle Eingabedaten könnten nicht vertrauenswürdig seinunabhängig von ihrer offensichtlichen Quelle oder ihrem Format. Dieses Bewusstsein ist wichtig, da nicht vertrauenswürdige oder unzureichend bereinigte Daten während des Deserialisierungsprozesses in Objekte rekonstruiert werden können, die bösartige Logik enthalten, wodurch die Anwendung direkt schwerwiegenden Bedrohungen wie Remotecode-Ausführung oder Privilegienerweiterung ausgesetzt wird.

Eine robuste Verteidigungsstrategie sollte mit einer strengen Eingabevalidierung beginnen, die sicherstellt, dass alle Daten, die einer Deserialisierung unterzogen werden, vollständig auf strukturelle Konsistenz, zulässige Wertebereiche und die Einhaltung der erwarteten Formate überprüft werden. Entwicklungsteams sollten es vermeiden, sich auf die Standard-Deserialisierungsmechanismen der Muttersprache oder des Frameworks zu verlassen, da diese oft zu freizügig sind und keine robusten Schutzmechanismen bieten; stattdessen, sichere Serialisierungsbibliotheken oder Frameworks mit expliziten Sicherheitskontrollen sollten bevorzugt werden. Darüber hinaus ist es sehr ratsam, eine strenge Whitelist-Richtlinie für Klassen durchzusetzen. Durch die Beschränkung des Deserialisierungsprozesses auf einen vordefinierten Satz sicherer Objekttypen kann das Risiko des unbeabsichtigten Ladens bösartiger oder unbekannter Klassen stark reduziert werden.

Über die auf Code-Ebene implementierten Schutzmechanismen hinaus müssen die Sicherheitsprüfungen für die Deserialisierung in das breitere System integriert werden. DevSecOps Workflow, um sicherzustellen, dass sie Teil der kontinuierlichen Integrations- und Bereitstellungszyklen sind und nicht erst im Nachhinein vor der Produktionsfreigabe eingeführt werden. Durch diese Integration können Schwachstellen frühzeitig im Entwicklungszyklus erkannt und behoben werden, was die Kosten für die Behebung und die Auswirkungen minimiert. Darüber hinaus sollten alle Deserialisierungsvorgänge von einer detaillierten Protokollierung und der Erkennung von Anomalien begleitet werden, so dass alle unregelmäßigen Aktivitäten - wie z. B. Versuche, nicht zugelassene Klassen zu instanziieren oder unerwartete Ausführungspfade - sofortige Warnungen auslösen und Sicherheitsuntersuchungen einleiten können.

Wenn diese Maßnahmen konsequent angewandt und durch fortlaufende Entwicklerschulungen in sicheren Kodierungspraktiken unterstützt werden, können Unternehmen die mit der Deserialisierung verbundenen Risiken erheblich reduzieren und das, was in der Vergangenheit ein häufiger und folgenschwerer Angriffsvektor war, in einen kontrollierten und verwaltbaren Aspekt des sicheren Anwendungsdesigns verwandeln.

Java-Beispiel - Sichere Deserialisierung

ObjectMapper mapper = new ObjectMapper();

Class allowedType = MySafeClass.class;

FileInputStream fis = new FileInputStream("safeData.json");

Object obj = mapper.readValue(fis, allowedType);

fis.close();

Wie wird sich die Sicherheit bei der Deserialisierung in Zukunft entwickeln und welche Rolle wird KI dabei spielen?

Die Zukunft der Deserialisierungssicherheit wird sich zunehmend um intelligente Agenten drehen, die in der Lage sind Verstehen, Entscheiden und Ausführen Sicherheitsaufgaben.

Sträflich ist ein Paradebeispiel - der weltweit erste agentenbasierte KI-Hacker, der in der Lage ist, den gesamten Penetrationstestprozess für Deserialisierungsschwachstellen über natürlichsprachliche Eingabeaufforderungen durchzuführen.

Penligent nutzt über 200 integrierte Tools (wie Nmap, Burp, Nuclei und YSoSerial) und führt nicht nur Scans durch, sondern denkt auch wie ein Sicherheitsexperte: Es validiert Schwachstellen und filtert falsch positive Ergebnisse heraus.