Der perfekte Sturm an der Peripherie

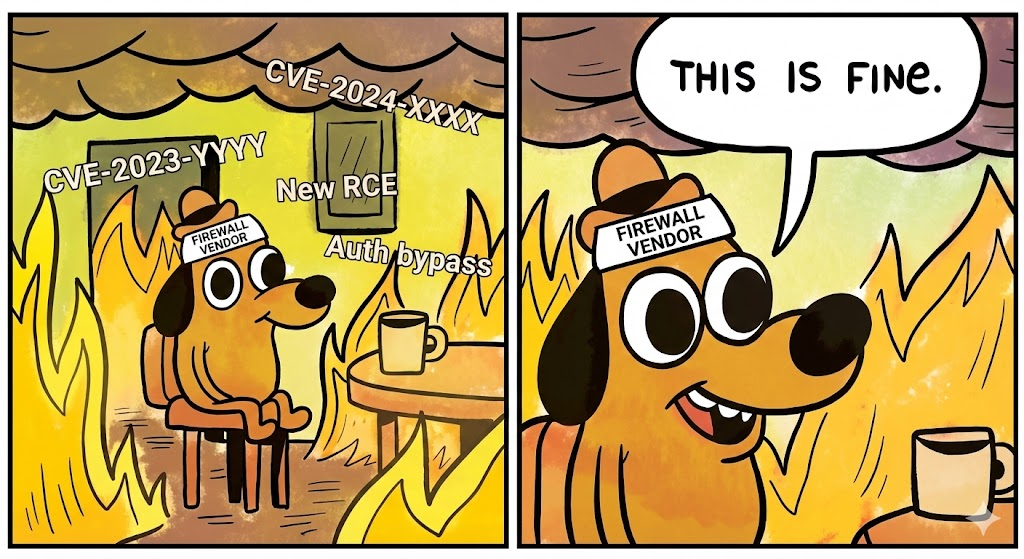

Der Patch Tuesday im Dezember 2025 wird als ein Wendepunkt in der betrieblichen Sicherheit in die Geschichte eingehen. Die gleichzeitige Offenlegung kritischer Schwachstellen durch Fortinet, Ivanti und SAP - drei Anbieter, die das Fundament der Unternehmensinfrastruktur bilden - hat eine beispiellose Krise ausgelöst. Für hartgesottene Sicherheitsingenieure und Penetrationstester ist dies kein routinemäßiger Patch-Zyklus, sondern ein Stresstest der Perimeter-Verteidigungsdoktrinen.

Die Fortinet Die Authentifizierungsumgehungsschwachstellen (CVE-2025-59718/59719) stellen mit ihrem CVSS-Wert von 9,8 und ihrer trivialen Ausnutzbarkeit die unmittelbarste und schwerwiegendste Bedrohung dar. Dieser Artikel geht über die Herstellerhinweise hinaus und bietet eine tiefgreifende technische Analyse der Ursachen, untersucht die verheerende Landschaft nach der Ausnutzung und plädiert für die Notwendigkeit einer KI-gesteuerten aktiven Validierung unter Verwendung von Plattformen wie Sträflichwährend der kritischen "Patch Lücke".

Dekonstruktion des Fortinet Auth Bypass: Zusammenbruch der SAML-Vertrauenskette

Für fortgeschrittene Bedrohungsakteure und Red-Teamer ist die Remote Code Execution (RCE) zwar sehr beliebt, aber eine Umgehung der Authentifizierung auf einer Perimeter Security Appliance ist oft strategisch überlegen. Sie gewährt sofortigen, uneingeschränkten Zugriff auf den "Gatekeeper", ohne die mit Speicherkorruptions-Exploits verbundenen Störungen oder Instabilitäten.

Die Offenlegung von Fortinets CVE-2025-59718 und CVE-2025-59719 zeigt einen katastrophalen Fehler in den zugrundeliegenden kryptografischen XML-Signaturprüfmechanismen innerhalb von FortiOS, FortiWeb und FortiProxy während FortiCloud SSO-Flows.

Die technische Ursache: CWE-347 und die Fragilität von SAML

Das Security Assertion Markup Language (SAML)-Protokoll beruht auf einem starren Vertrauensmodell. Der Dienstanbieter (SP, das Fortinet-Gerät) muss implizit den vom Identitätsanbieter (IdP, FortiCloud) signierten Zusicherungen vertrauen. Dieses Vertrauen wird über digitale XML-Signaturen mathematisch durchgesetzt.

Eine sichere SAML-Implementierung erfordert einen komplexen, mehrstufigen Verifizierungsprozess für die <ds:Signature> Block innerhalb einer SAML-Antwort:

- XML-Kanonisierung (C14n): Sicherstellen, dass das XML-Dokument vor dem Hashing in einem standardisierten Format vorliegt, um Angriffe auf Leerzeichen oder die Reihenfolge der Attribute zu verhindern.

- Berechnung der Verdauung: Das Hashing der kritischen Elemente (wie die

<saml:Assertion>) und vergleicht ihn mit dem im Signaturblock gespeicherten Digest. - Überprüfung der Unterschrift: Verwendung des vertrauenswürdigen öffentlichen Schlüssels des IdP, um den Signaturwert selbst zu verifizieren.

Die Mechanik der Verwundbarkeit:

Die betroffene Fortinet-Software führt diese Schritte nicht korrekt aus, eine klassische Manifestation von CWE-347: Improper Verification of Cryptographic Signature.

Entscheidend ist, dass der anfällige Code wahrscheinlich nur eine oberflächliche Prüfung auf die Präsenz einer Signaturstruktur oder wird Opfer von XML-DOM-Manipulationstechniken. Es versäumt es, die Integrität und den Ursprung des Inhalts der Assertion anhand eines vertrauenswürdigen Stammzertifikats kryptografisch zu überprüfen. Folglich akzeptiert das Gerät eine gefälschte Assertion, die von jedem Angreifer erstellt werden kann, und gewährt Super Verwalter Privilegien ohne gültige Berechtigungsnachweise.

Konzeptuelle Code-Analyse: Die gebrochene Logik

Der folgende Pseudocode veranschaulicht die Art des logischen Fehlers, der zu dieser Schwere der Sicherheitslücke führt:

Python

#-Pseudocode: Vergleich zwischen angreifbarer und sicherer SAML-Logik von Fortinet

def process_saml_sso_login(saml_xml_payload): # ----------------- # VULNERABLE PATH (Konzeptuelle Darstellung des Fehlers) # ----------------- # FLAW 1: Oberflächliche Prüfung. Suche nach dem Tag, keine Überprüfung der Mathematik. if "ds:Unterschrift" in saml_xml_payload: # FLAW 2: Parsen von Rollendaten aus dem nicht vertrauenswürdigen XML vor der Validierung. user_role = extract_role_from_assertion(saml_xml_payload)

# THE CATASTROPHE: Gewährung höchster Macht auf der Grundlage ungeprüfter Eingaben.

if user_role == 'super_admin':

grant_full_access_no_password()

log_audit("SSO-Anmeldung erfolgreich über FortiCloud")

return

# -------------------------------------------------

# SECURE PATH (So sollte es funktionieren)

# -------------------------------------------------

# 1. Laden Sie den vorkonfigurierten, vertrauenswürdigen öffentlichen IdP-Schlüssel/das vertrauenswürdige IdP-Zertifikat

trusted_cert = load_root_ca_cert_from_secure_storage()

# 2. Strenge XML-Signaturvalidierung erzwingen FIRST

versuchen:

# Dieser Schritt MUSS Digests und Signaturwerte kryptografisch überprüfen.

# Jeder Fehler hier muss zu einer sofortigen Ausnahme führen.

verifier = XMLSignatureVerifier(trusted_cert)

verifier.verify_strict(saml_xml_payload)

# Erst NACH erfolgreicher Validierung vertrauen wir dem Inhalt.

user_role = extract_role_from_assertion(saml_xml_payload)

grant_access_based_on_role(user_role)

except SignatureValidationError as e:

Zugriff_verweigern_unmittelbar()

log_security_alert(f "SAML Signature Forgery Detected: {e}")`

Das Alptraum-Szenario nach der Ausbeutung

Die Umgehung des Super-Admin-Zugriffs auf eine FortiGate-Edge-Firewall ist ein "Endgame"-Szenario für die Perimetersicherheit. Die Auswirkungen auf das interne Netzwerk sind verheerend:

- Entschlüsselung und Spiegelung des Datenverkehrs: Angreifer können eine Port-Spiegelung konfigurieren oder eine Inline-Paket-Erfassung auf der Firewall selbst durchführen und so sensible Daten abfangen, die in das oder aus dem Unternehmen fließen.

- Verdeckte Hintertüren einrichten: Nutzung der nativen VPN-Funktionen der Firewall, um dauerhafte, verschlüsselte Tunnel zurück zur C2-Infrastruktur zu erstellen und dabei andere Sicherheitskontrollen zu umgehen.

- Launchpad für seitliche Bewegung: Die Firewall wird als vertrauenswürdiger Dreh- und Angelpunkt genutzt, um interne Server zu scannen und anzugreifen, wobei häufig interne ACLs umgangen werden, die der IP der Firewall vertrauen.

- Vernichtung von Prüfpfaden: Das Löschen lokaler Protokolle und die Unterbrechung von Syslog-Feeds erschweren die Reaktion auf Vorfälle und die Forensik.

Die Kettenreaktion: Kritische Infrastrukturbedrohungen durch Ivanti und SAP

Während Fortinet die Schlagzeilen beherrscht, zeigen die gleichzeitigen Schwachstellen bei Ivanti und SAP die Anfälligkeit der modernen Unternehmenssoftware-Lieferkette.

Ivanti EPM: Bewaffnung von Stored XSS (CVE-2025-10573)

Einem erfahrenen Penetrationstester mag ein Stored XSS (CVSS 9.6) zunächst überbewertet erscheinen. Der Kontext ist jedoch alles.

Ivanti Endpoint Manager (EPM) ist die Befehls- und Steuerungszentrale für Tausende von Unternehmensendpunkten. CVE-2025-10573 ermöglicht es einem nicht authentifizierten Angreifer, einen gefälschten Geräteinventarbericht über API an den EPM-Kernserver zu senden. Wenn ein EPM-Administrator mit hohen Rechten dieses Gerät in der Web-Konsole anzeigt, wird die bösartige JavaScript-Nutzlast in seiner Browser-Sitzung ausgeführt.

Die Angriffskette: Unauthentifizierter API-Aufruf -> Speichern von bösartigem JS -> Admin Views Dashboard -> Session Hijacking / CSRF -> Übernahme des EPM-Servers und Verteilung von Malware (z. B. Ransomware) auf alle verwalteten Endgeräte. Dies ist ein Lehrbuchbeispiel dafür, wie XSS zu einem massiven, systemischen RCE eskaliert.

SAP Solution Manager: Kompromittierung des ERP-Kerns (CVE-2025-42880)

SAP Solution Manager ("SolMan") ist das zentrale Nervensystem für die gesamte SAP-Landschaft eines Unternehmens. Diese CVSS 9.9 Code Injection-Schwachstelle ermöglicht es Angreifern, beliebigen ABAP-Code oder Betriebssystembefehle über einen remote-fähigen Funktionsbaustein einzuschleusen, da die Eingaben nicht bereinigt werden. Die Kontrolle über den SolMan ist gleichbedeutend mit der Kontrolle des Flusses von Geschäftsdaten, was unabsehbare finanzielle und betriebliche Folgen hat.

Mehr als statisches Scannen: KI-gesteuerte Validierung in der "Patch-Lücke"

In der kritischen Zeitspanne zwischen dem Bekanntwerden von Schwachstellen und der Bereitstellung von Patches - der "Patch-Lücke" - sind Unternehmen sehr anfällig. Sich auf herkömmliche Schwachstellen-Scanner (wie Nessus oder OpenVAS) zu verlassen, ist bei ausgefeilten Logikfehlern oft unzureichend.

Warum versionsbasiertes Scannen scheitert

Für logische Schwachstellen wie die SAML-Umgehung von FortinetDas traditionelle "Banner Grabbing" (die Identifizierung von Schwachstellen allein auf der Grundlage von Software-Versionsstrings) ist grundsätzlich fehlerhaft:

- Hohe Falsch-Positiv-Werte: Ein Gerät kann der verwundbaren Version entsprechen, aber die spezifische Funktion (SSO) über die Konfiguration deaktiviert haben.

- Hohe Falsch-negative Ergebnisse: Wenn ein Administrator einen Hotfix anwendet, der den sichtbaren Versionsstring nicht ändert, wird das System von Scannern fälschlicherweise als verwundbar eingestuft.

- Fehlender Konfigurationskontext: Scanner können nicht feststellen, ob der kritische Schalter "Administrative Anmeldung über FortiCloud SSO zulassen" tatsächlich aktiv ist.

Active Defense Validierung mit Penligent.ai

Hardcore-Sicherheitsoperationen erfordern Bestätigung, nicht nur Verdacht. Dies ist der Punkt, an dem KI-gestützte Penetrationstestplattformen der nächsten Generation wie Sträflich sich als wesentlich erweisen.

Im Gegensatz zu statischen Skripten setzt Penligent KI-Agenten ein, die den Kontext der Schwachstelle und die Mechanismen der Ausnutzung verstehen. Der Arbeitsablauf von Penligent für Fortinet CVE-2025-59718 demonstriert diese Fähigkeit:

- Intelligente Aufklärung: Die KI geht über einfaches Port-Scanning hinaus und analysiert die Fingerabdrücke von Service-Antworten, um die mit dem Internet verbundenen Management-Schnittstellen von Fortinet genau zu identifizieren.

- Kontextabhängige Generierung von Nutzdaten: Das KI-Modell versteht die SAML-Protokollstruktur. Anstatt gefuzzelte Daten zu senden, die den Dienst zum Absturz bringen könnten, konstruiert es dynamisch eine speziell angefertigte, unsignierte SAML-Authentifizierungsanfrage (eine sichere PoC-Nutzlast).

- Sichere Verwertungsvalidierung: Der KI-Agent versucht, diese Anfrage zu wiederholen. Dabei überwacht er vor allem die Server Verhaltensreaktionund nicht nur Versionsnummern. Wenn der Server ein gültiges Sitzungs-Cookie zurückgibt oder zum Admin-Dashboard umleitet (HTTP 200 OK), anstatt den Zugriff zu verweigern (HTTP 403/401), bestätigt die KI mit nahezu 100% Sicherheit, dass die Schwachstelle vorhanden ist und die Konfiguration offengelegt wird.

- Dynamische Sanierungslogik: Nach der Validierung unterbricht Penligent sofort die Ausnutzungsversuche und generiert spezifische CLI-Abhilfebefehle auf der Grundlage des genauen erkannten Firmware- und Konfigurationsstatus (z. B.,

config system global; set admin-forticloud-sso-login disable; end), anstatt allgemeiner Ratschläge.

Mit dieser Fähigkeit können Sicherheitsteams ihre tatsächliche Risikoexposition über die gesamte Angriffsfläche hinweg innerhalb von Minuten, nicht Tagen, genau einschätzen, bevor Bedrohungsakteure aktiv werden können.

Schlussfolgerung

Die Sicherheitskrise vom Dezember 2025 führt uns eindringlich vor Augen, dass Perimeter-Geräte sowohl die erste Verteidigungslinie als auch eine kritische Schwachstelle darstellen. Der Fall Fortinet zeigt auf schmerzliche Weise, wie ein grundlegender Fehler in der kryptografischen Implementierung teure Hardware-Firewalls gegen einen entschlossenen Angreifer unwirksam machen kann.

Für Sicherheitsingenieure besteht sofortiger Handlungsbedarf:

- Unverzügliches Audit: Inventarisierung aller Fortinet-, Ivanti- und SAP-Ressourcen.

- Dringend patchen oder entschärfen: Wenn ein sofortiges Patchen nicht möglich ist, wenden Sie offizielle vorübergehende Abhilfemaßnahmen an (z. B. Deaktivierung von Fortinet SSO).

- Aktiv verifizieren: Vertrauen Sie nicht blind auf die Meldung "Patch erfolgreich". Verwenden Sie fortgeschrittene Tools wie Sträflich um die Verteidigung aktiv zu prüfen und sicherzustellen, dass die Angriffsvektoren wirklich geschlossen sind.

- Tiefgreifende forensische Prüfung: Überprüfen Sie die Protokolle der letzten 30 Tage auf anomale SAML-Anmeldeereignisse oder verdächtige API-Aufrufe an Verwaltungsschnittstellen.

Im Zeitalter von KI-gestützter Offensive und Defensive ist es die einzige Überlebensstrategie, eine paranoide Haltung einzunehmen und jede Vermutung zu überprüfen.

Referenzen und Behördenlinks: