Mit einem CVSS-Score von 10,0 hat die Sicherheitslücke "React2Shell" das Vertrauensmodell des React-Ökosystems erschüttert. Dieser Artikel enthält eine detaillierte technische Analyse der Schwachstelle und erklärt, warum Next.js hat kürzlich ein spezielles Kommandozeilen-Tool namens fix-react2shell-next veröffentlicht, das Entwicklern hilft, die hochriskante "React2Shell"-Schwachstelle (CVE-2025-66478) schnell zu erkennen und zu beheben.und untersucht, wie sich KI-gesteuerte Sicherheitsplattformen wie Penligent entwickeln, um diese komplexen Logikfehler zu erkennen.

Einleitung: Der Zusammenbruch des Vertrauens in die RSC

Für erfahrene Sicherheitsingenieure, CVE-2025-66478 ist nicht nur eine weitere Aktualisierung von Abhängigkeiten. Es handelt sich um einen grundlegenden Einschnitt in die Architektur von React Server-Komponenten (RSC).

Die Schwachstelle ermöglicht es nicht authentifizierten Angreifern, beliebigen Code auszuführen, indem sie einen manipulierten Binärstrom an den Server senden. Das Framework deserialisiert diesen Stream blind, bevor es die Autorisierung validiert. Als Reaktion auf diese kritische Bedrohung, Next.js hat kürzlich ein spezielles Kommandozeilen-Tool namens fix-react2shell-next veröffentlicht, das Entwicklern hilft, die hochriskante "React2Shell"-Schwachstelle (CVE-2025-66478) schnell zu erkennen und zu beheben.. Die Kenntnis dieses Instruments ist für jede Sicherheitsstrategie für eine schnelle Reaktion unerlässlich.

Taktische Antwort: Dekonstruktion von fix-react2shell-next

Vercel hat nicht nur einen Patch veröffentlicht, sondern auch einen automatischen Abhilfemaßnahmen-Agenten. In komplexen Monorepo-Umgebungen ist die manuelle Suche nach jeder verwundbaren Version von react-server-dom-webpack ist ein Rezept für eine Katastrophe. Die fix-react2shell-next dient der chirurgischen Reparatur des Abhängigkeitsbaums.

Wie das Tool funktioniert

Wenn Sie Folgendes ausführen npx fix-react2shell-nextführt das Werkzeug eine mehrstufige Operation durch:

- Rekursives Scannen von Abhängigkeiten: Es hört nicht bei der Wurzel auf

paket.json. Sie durchquert das gesamteKnoten_ModuleBaum, um verschachtelte Abhängigkeiten zu identifizieren, die auf verwundbaren Versionen des RSC-Renderers beruhen könnten. - Deterministische Versionssperre: Es wird ein strikter Upgrade-Pfad durchgesetzt:

- Next.js 15.x wird auf 15.1.9+.

- Next.js 16.x wird erhöht auf 16.0.7+.

- Es aktualisiert auch die Sperrdatei (

paket-lock.jsonoderpnpm-lock.yaml), um sicherzustellen, dass diese Änderungen unveränderbar sind.

- Kanarische Auflösung: Es ordnet instabile Canary-Builds automatisch den nächstgelegenen sicheren stabilen Gegenstücken zu und verhindert so Build-Breaks während des Notfall-Patch-Fensters.

Verwendungsszenarien

Bash

# Interaktiver Modus (empfohlen für den ersten Lauf) npx fix-react2shell-next

Automatisierter CI/CD-Modus (Erzwingen von Korrekturen ohne Eingabeaufforderung)

npx fix-react2shell-next -fix -json

Audit-Modus (Prüfen ohne Ändern)

npx fix-react2shell-next -dry-run`

Anatomie der Schwachstelle: Die Deserialisierungsfalle

Um den Schweregrad zu verstehen, müssen wir uns das Leitungsprotokoll ansehen. CVE-2025-66478 nutzt die React Flight Protokoll-das für die Server-Client-Kommunikation verwendete Binärformat.

Die bösartige Nutzlast

Die Schwachstelle liegt in der Art und Weise, wie der Server "Modulreferenzen" deserialisiert. Ein Angreifer kann eine Nutzlast unter Verwendung der $@ Bezeichner, um auf interne Node.js-Module zu verweisen, die niemals offengelegt werden sollten.

Konzeptionelle Struktur der Ausnutzung:

HTTP

POST /page HTTP/1.1 Nächste-Aktion: a9fa42b4... Inhalt-Typ: multipart/form-data; boundary=--WebKitFormBoundary

--WebKitFormBoundary Inhalt-Disposition: form-data; name="1_action_arg"

{"$@1":["$@2",null,{"filepath": "child_process", "name": "exec"}]} // Der Server versucht, dieses Objekt zu "hydrieren", indem er die Funktion exec ausführt --WebKitFormBoundary-`

Denn diese Deserialisierung geschieht vor die Anwendungslogik läuft, wird die Authentifizierungs-Middleware (wie NextAuth.js) oft komplett umgangen.

Warum traditionelle Sicherheitstools versagt haben

Herkömmliche Sicherheitstools waren für diesen Angriffsvektor blind.

- WAF-Blindheit: Die meisten WAFs behandeln

multipart/form-dataals Datei-Uploads. Sie suchen nach SQL-Schlüsselwörtern oder Skript-Tags, verstehen aber die binäre Grammatik von RSC nicht. Eine gültige Flug-Nutzlast, selbst eine bösartige, sieht für eine Regex-Engine wie harmlose Daten aus. - DAST-Ausfall: Legacy-Scanner (DAST) verlassen sich auf das Crawlen von Links. Next.js Server Actions verwenden gehashte Bezeichner (z. B.,

a9fa42b4...), die nicht als Standard-URLs offengelegt werden. Scanner können die Einstiegspunkte einfach nicht finden.

Die Grenze der KI-Sicherheit: Penligent.ai

Dieses Versagen der alten Instrumente macht deutlich, dass es notwendig ist Agentische KI-Sicherheit. Plattformen wie Penligent.ai stellen die nächste Generation der Verteidigung dar, die in der Lage ist, wie ein Angreifer zu "denken".

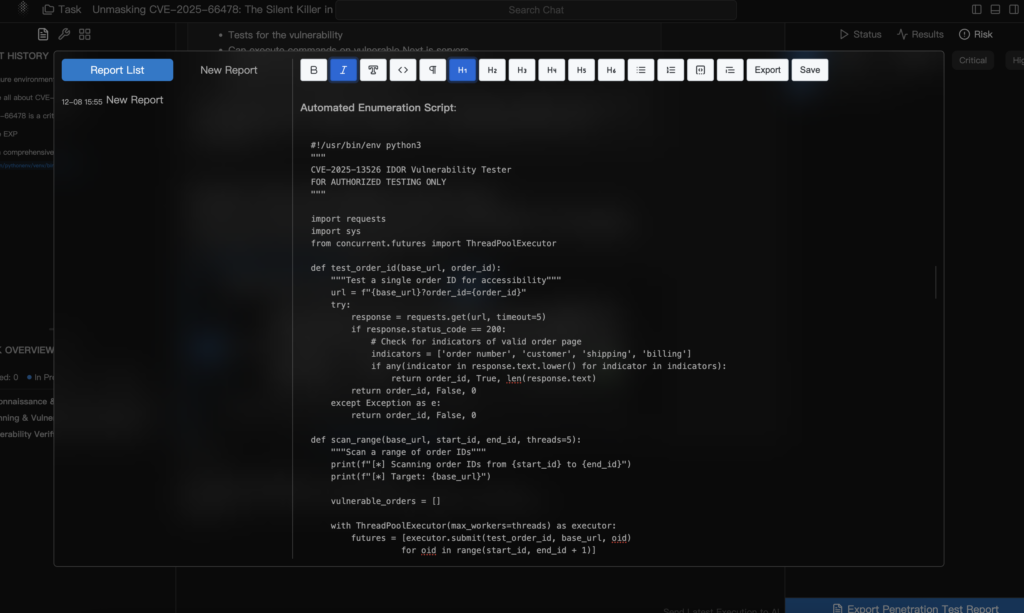

Kontextabhängige Erkundung

Im Gegensatz zu einem stummen Scanner analysieren die KI-Agenten von Penligent die clientseitigen JavaScript-Bündel (Source Maps). Sie extrahieren die versteckten Server-Action-ID-Maps und können so die API-Oberfläche der Anwendung in Sekundenschnelle zurückentwickeln. Auf diese Weise kann Penligent Endpunkte testen, die kein anderer Scanner überhaupt sehen kann.

Protokoll-Native Ausbeutung

Penligent versteht die Syntax des React Flight-Protokolls. Es konstruiert anspruchsvolle Nutzdaten, die syntaktisch gültig, aber semantisch bösartig sind.

Szenario: Penligent identifiziert eine Aktion "Benutzer aktualisieren". Es erstellt eine Anfrage, die 99% gültig ist, aber ein Prototyp-Verschmutzungs-Gadget in eine verschachtelte Objekteigenschaft einfügt. Der Server akzeptiert die Anforderungsstruktur und löst die Schwachstelle tief im logischen Ablauf aus.

Automatisierte Logikverifizierung

Penligent validiert die Schwachstelle, ohne den Server zum Absturz zu bringen. Es verwendet Out-of-Band-Techniken (OOB) und zwingt den Server, eine DNS-Anfrage an einen kontrollierten Endpunkt zu senden. Dies bietet 100% Sicherheit von RCE ohne das Risiko von Fehlalarmen, die bei herkömmlichen Tools üblich sind.

Schlussfolgerung und Abhilfemaßnahmen

CVE-2025-66478 dient als Weckruf. Wenn wir die Komplexität von Servern mit Frameworks wie Next.js abstrahieren, schaffen wir neue, undurchsichtige Angriffsflächen.

Sofortiger Aktionsplan:

- Ausführen des Tools: Laufen

npx fix-react2shell-nextsofort für Ihre gesamte Flotte. - Geheime Rotation: Gehen Sie davon aus, dass Ihre Umgebungsvariablen kompromittiert worden sind. Drehen Sie AWS-Schlüssel, Datenbankpasswörter und API-Tokens sofort.

- Tests modernisieren: Mehr als statisches Scannen. Integrieren Sie KI-gesteuerte Penetrationstests wie Penligent, um Logikfehler aufzuspüren, die herkömmlichen Tools entgehen.

Im Zeitalter von KI-generiertem Code muss die Sicherheit ebenso intelligent sein.

Empfohlene hochkarätige Ressourcen: