In der heutigen hypervernetzten Landschaft geht es bei der Cybersicherheit nicht mehr nur um Firewalls oder manuelle Testzyklen - es geht um Ausfallsicherheit, Automatisierung und Anpassungsfähigkeit in Echtzeit. Cyber-Bereich Die Umwelt steht nun im Mittelpunkt dieses Wandels.

Eine Cyber Range ist eine kontrollierte, realitätsnahe Simulationsumgebung, die es Sicherheitsexperten ermöglicht, ihre Cyberabwehr unter realen Angriffsbedingungen zu testen, zu validieren und zu verbessern - ohne die Produktionssysteme zu gefährden. Ursprünglich von Militär und Geheimdiensten genutzt, haben sich Cyber-Ranges zu leistungsstarken Schulungs- und Testplattformen für Unternehmen, SOC-Teams und KI-gesteuerte Sicherheitsoperationen entwickelt.

Im Zeitalter der künstlichen Intelligenz, in dem sich die Bedrohungen schneller ausbreiten, als menschliche Teams sie bewältigen können, bietet die Integration von Automatisierung, Simulation und adaptivem Lernen durch Cyber Ranges einen strategischen Vorteil. Sie ermöglicht es roten, blauen und violetten Teams, in dynamischen Bedrohungsumgebungen zusammenzuarbeiten und so ihre Fähigkeiten und ihre Verteidigungsposition kontinuierlich zu verbessern.

Dieser Artikel befasst sich mit der Architektur, den Anwendungen und der KI-Integration von Cyber Ranges und zeigt auf, wie intelligente Testtools der nächsten Generation wie Penligent.ai die Art und Weise neu definieren, wie Cybersecurity-Teams ihre Abwehrkräfte validieren und stärken.

Warum Cyber-Reichweite in der KI-Ära wichtig ist

Herkömmliche Cybersicherheitstests stützten sich in der Vergangenheit stark auf statische Methoden - manuelle Pentests, regelbasierte Schwachstellen-Scans und feste Ablaufpläne für die Reaktion auf Vorfälle. Diese Ansätze sind für die polymorphen, automatisierten Bedrohungen von heute nicht mehr geeignet. Cyber Ranges füllt diese Lücke, indem es dynamische, kontinuierliche und wiederholbare Simulationsökosysteme anbietet.

- Überbrückung der Qualifikationslücke Angesichts des Mangels an qualifizierten Fachkräften im Bereich der Cybersicherheit fungieren die Cyber Ranges als virtuelle Bootcamps. Sie ermöglichen ein realistisches, wiederholbares Training unter Live-Bedingungen - von einfachen Phishing-Simulationen bis hin zu fortgeschrittenen Zero-Day-Exploits.

- Verbesserung der Teamzusammenarbeit In einer Cyber Range operieren rote Teams (Angreifer), blaue Teams (Verteidiger) und violette Teams (Hybridkoordinatoren) in einem einheitlichen Raum. KI-basierte Systeme können die Angriffsintensität dynamisch anpassen und zwingen die Verteidiger, sich anzupassen und weiterzuentwickeln, wodurch eine kontinuierliche Rückkopplungsschleife zwischen Angriff und Verteidigung entsteht.

- Adaptive Bedrohungsemulation Moderne Schießstände enthalten KI-Bedrohungsmodelle, die sich mit den Gegnern weiterentwickeln. Anstatt die gleichen Angriffsmuster zu wiederholen, verändern KI-gesteuerte Simulatoren Taktiken, Techniken und Verfahren (TTPs), um das aktuelle APT-Verhalten widerzuspiegeln - und machen das Training zu einem lebendigen, atmenden Kriegsspiel.

- Resilienz durch Realismus Durch die Nachahmung der Topologie von Unternehmensnetzwerken, IoT-Endpunkten und industriellen Kontrollsystemen (ICS/SCADA) bilden Cyber Ranges die Komplexität realer Infrastrukturen nach. Dieser Realismus stellt sicher, dass die im Bereich validierten Sicherheitsmaßnahmen in der Produktion tatsächlich greifen.

Kernarchitektur und technische Komponenten einer Cyber Range

Ein gut konzipierter Cyber Range spiegelt die Struktur und das Verhalten eines echten Unternehmensnetzwerks wider - allerdings in einer vollständig isolierten, kontrollierbaren Umgebung. Die Architektur besteht in der Regel aus mehreren integrierten Schichten, die zusammenarbeiten, um Realismus, Skalierbarkeit und einen messbaren Trainingseffekt zu erzielen.

| Ebene | Beschreibung | Schlüsseltechnologien |

|---|---|---|

| Infrastruktur-Ebene | Virtualisierte Server, Router, IoT- und ICS-Ressourcen bilden die Angriffsfläche | VMware, KVM, Docker, Kubernetes |

| Netzwerk-Emulationsschicht | Simuliert Live-Verkehr, Routing, Latenz und Bandbreitenbeschränkungen | GNS3, Mininet, ns-3 |

| Szenario-Orchestrierungsschicht | Definiert Angriffs-/Verteidigungssequenzen und den Ablauf des Szenarios | Ansible, Terraform, Python-APIs |

| Bedrohungssimulationsebene | Generiert realistische offensive Operationen, einschließlich Exploits und Malware | Metasploit, Cobalt Strike, Atomic Red Team |

| AI/Analytik-Schicht | Verwendet ML, um den Schwierigkeitsgrad anzupassen und die Leistung der Teilnehmer zu messen | TensorFlow, PyTorch, Elastic Stack |

Um die Funktionsweise der Orchestrierung zu veranschaulichen, betrachten Sie die folgende YAML-Konfiguration, die ein einfaches simuliertes Netzwerk mit zwei Hosts und einem Angreifer definiert:

# cyber_range_scenario.yaml

Szenario:

Name: "KI-gestützter Red Team Drill"

Topologie:

Knoten:

- Name: Webserver

Typ: vm

Betriebssystem: ubuntu

Rolle: Ziel

- name: db-server

Typ: vm

Betriebssystem: ubuntu

Rolle: Ziel

- Name: Angreifer

Typ: Container

bild: kali:latest

rolle: red_team

netzwerk:

Links:

- von: Angreifer

zu: web-server

- von: web-server

zu: db-server

Automatisierung:

Skripte:

- path: /opt/angriff_scripts/sql_injection.py

- Pfad: /opt/attack_scripts/privilege_escalation.sh

Diese Konfiguration schafft eine in sich geschlossene Testumgebung, in der KI-Algorithmen das Verhalten der Angriffsskripte auf der Grundlage von Verteidigungsdaten dynamisch ändern können - und so unendlich viele Trainingsmöglichkeiten bieten.

Anwendungsfälle und Szenarien der realen Welt

Cyber Ranges werden branchenübergreifend und in allen staatlichen Bereichen für verschiedene Einsatz- und Schulungszwecke eingesetzt. Nachfolgend finden Sie die fünf wichtigsten Anwendungsfälle:

- Schulung zur Unternehmensverteidigung Simulieren Sie Phishing, Insider-Bedrohungen, Ransomware-Verbreitung oder DDoS-Angriffe, um die Bereitschaft zur Erkennung und Reaktion auf Vorfälle zu testen.

- Rot-Blau-Violett Teamzusammenarbeit Einrichtung eines kontinuierlichen Trainingszyklus, bei dem offensive und defensive Einheiten unter realistischen Bedingungen operieren, um die Kommunikation zu verbessern und Anpassungsstrategien zu entwickeln.

- Validierung von Zero-Day-Ausnutzungen Testen Sie vor der Bereitstellung von Patches Zero-Day-Exploits innerhalb der Bandbreite, um das Risiko sicher einschätzen zu können.

- Konformitäts- und Zertifizierungstests Validieren Sie Netzwerkkonfigurationen und Datenflüsse anhand von NIST-, ISO 27001- oder GDPR-Standards auf sichere, wiederholbare Weise.

- Akademische und berufliche Entwicklung Universitäten und Schulungszentren setzen Cyber Ranges als erfahrungsbasierte Lernplattformen für die nächste Generation von Cybersicherheitsexperten ein.

Beispiel:

Nachfolgend finden Sie ein Python-Snippet zur Automatisierung einer simulierten Phishing-Kampagne für Red-Team-Tests:

von faker importieren Faker

von smtplib import SMTP

fake = Faker()

target_users = ["[email protected]", "[email protected]"]

def send_phish(user):

message = f "Betreff: Sicherheitswarnung\\n\nLiebe {user.split('@')[0]},\\nIhr Konto läuft bald aus. Klicken Sie hier, um es zu erneuern."

mit SMTP('smtp.fakecompany.local') as smtp:

smtp.sendmail("[email protected]", benutzer, nachricht)

for u in target_users:

send_phish(u)

Dieses Skript ahmt den Datenverkehr von Phishing-Angriffen nach und protokolliert die Antwortdaten, so dass die Verteidiger die Erkennungsgenauigkeit messen können.

Automatisierung und KI-Integration in Cyber Ranges

Die Integration von AI und Automatisierung hat Cyber Ranges von statischen, regelbasierten Sandkästen in dynamische, adaptive Lernökosysteme verwandelt. Innerhalb dieser Umgebungen können KI-gesteuerte Orchestrierungssysteme autonom agieren:

- Generierung und Mutation von Angriffspfaden auf der Grundlage von MITRE ATT&CK-Frameworks

- Dynamische Anpassung des Schwierigkeitsgrads je nach Reaktion des Verteidigers

- Bewertung von Blue-Team-Entscheidungen mithilfe von Reinforcement-Learning-Modellen

Beispiel für Pseudocode zur Demonstration der KI-gesteuerten Angriffsautomatisierung:

from ai_threat_simulator import AIAttackPlanner

planner = AIAttackPlanner(model="mitre_gpt")

attack_plan = planner.generate_plan(target="corp_network", difficulty="adaptive")

planner.execute(angriff_plan)

Dieses System entwickelt sich kontinuierlich weiter, während die Verteidiger reagieren - sie ändern dynamisch Taktik, Nutzlast und Timing - und schaffen so eine realistische, gegnerische Trainingsschleife, die den Druck eines echten Angriffs widerspiegelt.

Highlight der Integration: Penligent.ai - KI-Angriffs-Engine für Cyberangriffe

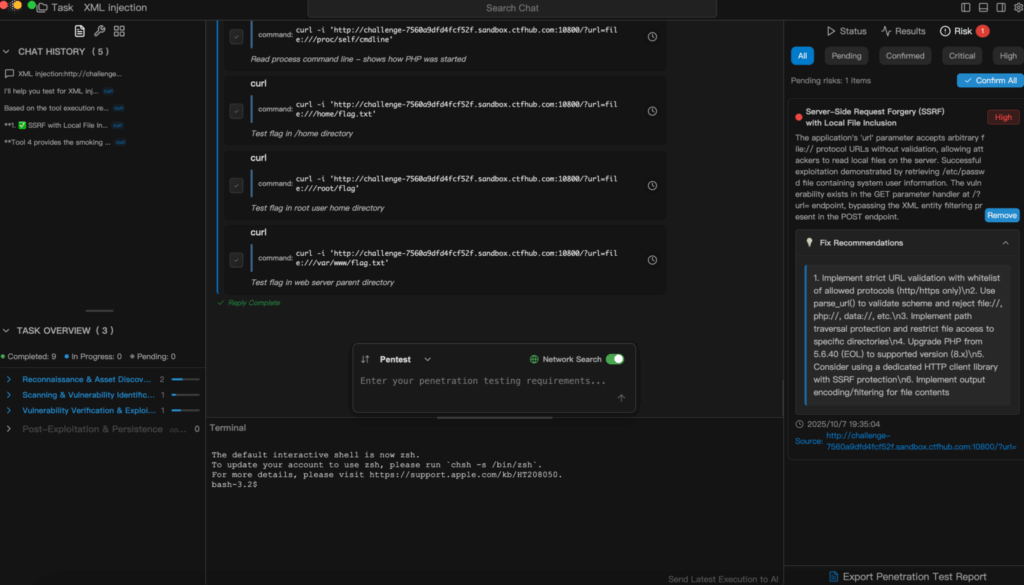

Während Cyber Ranges als defensives Schlachtfeld dienen, fungiert Penligent.ai als KI-gestützter Gegner - eine offensive Testplattform der nächsten Generation, die entwickelt wurde, um die Verteidigung von Cyber Ranges kontinuierlich herauszufordern, auszunutzen und zu validieren.

Innerhalb dieses offensiv-defensiven Ökosystems kann Penligent.ai:

- Durchführung autonomer, vektorübergreifender Penetrationstests gegen Cyber Range-Umgebungen (Cloud, IoT, hybride Infrastrukturen)

- Anpassung des Angriffsverhaltens mithilfe von KI-gesteuerten Verstärkungsmodellen, die aus jeder Verteidigungsreaktion lernen

- Ausnutzen von Schwachstellen, die während der Simulation entdeckt wurden, und anschließendes automatisches Dokumentieren und Bewerten der Systemresilienz

- Rückkopplung von Erkenntnissen zur Verbesserung der nächsten Angriffsiteration, Aufbau eines geschlossenen Kreislaufs für gegnerisches Lernen

| Aspekt | Cyber-Reichweite (Defensive Seite) | Penligent.ai (Offensive Seite) |

|---|---|---|

| Zweck | Verteidigungstraining und Validierung der Widerstandsfähigkeit | Automatisierter KI-gesteuerter Angriff und Validierung |

| Funktion | Simuliert die Unternehmensinfrastruktur | Führt adaptive Penetrationstests durch |

| Rückkopplungsschleife | Sammelt defensive Metriken | Erzeugt Angriffsintelligenz und Evolution |

| Ergebnis | Benchmarking von Teambereitschaft und Reaktionsfähigkeit | Kontinuierliche Anpassung an Bedrohungen und Entdeckung von Schwachstellen |

Durch die Umwandlung der Cyber Range in eine Umgebung, in der live geschossen wird, Penligent.ai bringt Authentizität und Unvorhersehbarkeit in den Trainingsprozess. Anstelle von geskripteten Übungen sehen sich die Verteidiger mit echten, anpassungsfähigen Gegnern konfrontiert, die ständig sondieren, ausnutzen und sich weiterentwickeln.

Diese Integration markiert einen Paradigmenwechsel: Cyber Ranges sind nicht länger isolierte Testumgebungen - sie werden zu lebenden Ökosystemen, in denen sich KI-Angreifer und menschliche Verteidiger gemeinsam weiterentwickeln und die Grenzen der modernen Cybersicherheitsbereitschaft verschieben.

Cyber-Range in Unternehmenssicherheitsoperationen

Für Unternehmen spielen Cyber Ranges mehrere operative Rollen:

| Zielsetzung | Umsetzung | Nutzen Sie |

|---|---|---|

| Ausbildung und Validierung von Fertigkeiten | Simulierte Angriffe für SOC-Teams | Erhöht die Reaktionsgeschwindigkeit auf Vorfälle |

| Werkzeug-Validierung | Testen Sie die Leistung von EDR, SIEM und IDS | Identifiziert falsch positive Ergebnisse und Lücken |

| Testen von Richtlinien und Arbeitsabläufen | Durchführung von Reaktionsübungen unter kontrolliertem Chaos | Verbessert die Koordination zwischen Teams |

| AI-Modell-Training | Einspeisung simulierter Angriffsdaten in ML-Pipelines | Verbessert prädiktive Verteidigungssysteme |

Schlussfolgerung: Der Cyber-Bereich als Zukunft der proaktiven Verteidigung

Die Cyber Range ist nicht länger ein Nischenexperiment - sie ist das strategische Nervenzentrum der modernen Cybersicherheit. Da die Bedrohungen immer stärker automatisiert werden und das Verhalten der Angreifer zunehmend durch KI gesteuert wird, können sich Sicherheitsteams nicht mehr auf passive Abwehrmaßnahmen oder statische Prüfungen verlassen. Stattdessen ist eine kontinuierliche, KI-gestützte Simulation und Validierung erforderlich, wie sie von Plattformen wie Penligent.ai - wird die nächste Generation der Cyber-Resilienz definieren.