Auch im Jahr 2025 dient das Konzept des WPA2-Passworts noch immer als grundlegende Barriere, die drahtlose Netzwerke vor unberechtigtem Zugriff schützt.

Für Fachleute, die sich mit Netzwerksicherheit, Penetrationstests und KI-gestützter Schwachstellenforschung befassen, ist diese Passphrase weit mehr als eine einfache Zeichenkombination; sie stellt den primären Gatekeeper für verschlüsselte Datenübertragungen dar.

WPA2 ist nach wie vor die Grundlage für die Mehrzahl der derzeit verwendeten Geräte und bleibt daher für alle, die ihre Netzwerkinfrastruktur sowohl zu Hause als auch in Unternehmen schützen wollen, von zentraler Bedeutung.

Was ist ein WPA2-Passwort?

A WPA2 password is the security key used in the WPA2 (Wi‑Fi Protected Access 2) protocol to restrict access to wireless networks.

WPA2 builds upon and replaces earlier WPA and WEP standards, offering stronger encryption, better data protection, and more robust network access control. Its primary role is to ensure that only authorized users can connect to the Wi‑Fi network and that all data transmitted over that network remains encrypted and secure against interception.

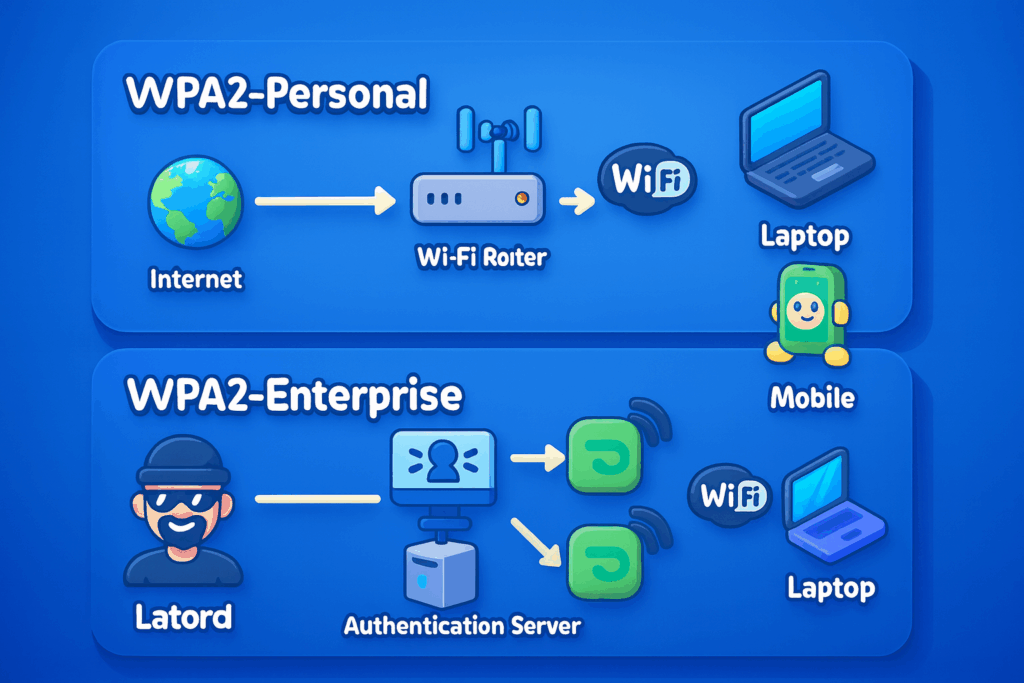

WPA2 arbeitet in zwei Hauptmodi, die jeweils unterschiedliche Authentifizierungsmethoden beinhalten:

- WPA2-Personal (WPA2-PSK): Dieser in Heimnetzwerken und kleinen Unternehmen übliche Modus verwendet eine Pre-Shared Key (PSK) zur Authentifizierung - in der Regel eine Passphrase, die vom Netzwerkadministrator bei der Einrichtung des Routers erstellt wird. Jedes Gerät, das dem Netzwerk beitritt, muss denselben Schlüssel angeben, um Zugang zu erhalten.

- WPA2-Enterprise: Dieser Modus ist für größere Organisationen gedacht und verwendet einen Authentifizierungsserver - häufig einen RADIUS-Server - zur Überprüfung des Zugriffs. Anstatt sich auf ein einziges gemeinsames Kennwort zu verlassen, werden jedem Benutzer eindeutige Anmeldeinformationen zugewiesen, z. B. ein Benutzername/Kennwort-Paar, digitale Zertifikate oder andere Identitäts-Token. Diese Architektur ermöglicht die Zugriffskontrolle pro Benutzer, die Protokollierung von Aktivitäten und die strenge Verwaltung einer großen Benutzerbasis, wodurch die allgemeine Netzwerksicherheit erheblich verbessert wird.

Wie WPA2 funktioniert und warum es sicher ist

Das WPA2-Protokoll verwendet AES-CCMP und kombiniert eine starke Verschlüsselung mit Integritätsprüfungen, die sicherstellen, dass die Daten während der Übertragung nicht manipuliert werden können.

Pakete, die ohne den richtigen Schlüssel abgefangen werden, sind unlesbar und für Angreifer nutzlos. Die Stärke des Kennworts hat jedoch einen großen Einfluss auf die praktische Sicherheit; eine schwache oder vorhersehbare Passphrase kann selbst die robusteste kryptografische Verteidigung untergraben, indem sie das Netzwerk anfällig für Brute-Force- oder Wörterbuchangriffe.

Beispiel - Überprüfung der Verschlüsselungsart für ein angeschlossenes Netzwerk:

# Details zur drahtlosen Schnittstelle anzeigen

iwconfig wlan0

# Verwenden von nmcli zum Auflisten des Verschlüsselungstyps

nmcli device wifi list | grep MySecureWiFi

Sicherheitsforscher führen diese Prüfung häufig vor dem Testen durch, um festzustellen, ob das Ziel WPA2-PSK oder WPA2-Enterprise verwendet, und um den genauen Verschlüsselungsmodus zu bestätigen.

Penetrationstests Methodik für WPA2-Netzwerke

Bei autorisierten Penetrationstests von WPA2-Netzwerken folgen die Sicherheitsforscher einem strukturierten Arbeitsablauf, der das strategische Vorgehen eines realen Gegners widerspiegelt und gleichzeitig die strikte Einhaltung rechtlicher und ethischer Grenzen gewährleistet.

In der nachstehenden Tabelle ist dieser Arbeitsablauf übersichtlich dargestellt, so dass eine vollständige Abdeckung von der Erkundung bis zur Berichterstattung gewährleistet ist.

| Schritt | Beschreibung |

|---|---|

| 1. Informationsbeschaffung (Aufklärung) | Identifizieren Sie SSID, BSSID, Betriebskanal und verbundene Clients durch passive Überwachung. |

| 2. Schwachstellenanalyse | Überprüfen Sie den Verschlüsselungstyp (AES-CCMP, WPA2-PSK) und suchen Sie nach TKIP-Fallback, veralteter Firmware und Fehlkonfigurationen. |

| 3. Modellierung der Bedrohung | Erstellen Sie eine Karte möglicher Angriffsvektoren - Knacken einer schwachen Passphrase, Ausnutzung von KRACK, betrügerischer AP, MITM-Injektion - und setzen Sie Prioritäten auf der Grundlage von Wahrscheinlichkeit und Auswirkungen. |

| 4. Passwort knacken (autorisiert) | Abfangen von WPA2-Handshake-Paketen und anschließende Versuche von Wörterbuch-/Brute-Force-Angriffen. |

| 5. Ausbeutung & Seitwärtsbewegung | Verwenden Sie den geknackten Schlüssel, um auf interne Dienste zuzugreifen und zu prüfen, ob Daten abgefangen oder verändert werden können. |

| 6. Berichterstattung und Empfehlungen | Dokumentieren Sie alle Schritte, Tools und Ergebnisse; bieten Sie umsetzbare Verbesserungen an, z. B. stärkere Passwörter, Deaktivierung von WPS und Aufrüstung auf WPA3. |

Dieser Arbeitsablauf bleibt die Grundlage der WPA2-Penetrationstests. Die Schritte 1 und 4 sind besonders wichtig: die Durchführung einer präzisen Erkundung, um den Handshake zu erfassen, und die anschließende Verwendung autorisierter Knacktests, um die Passwortstärke und -beständigkeit zu bewerten.

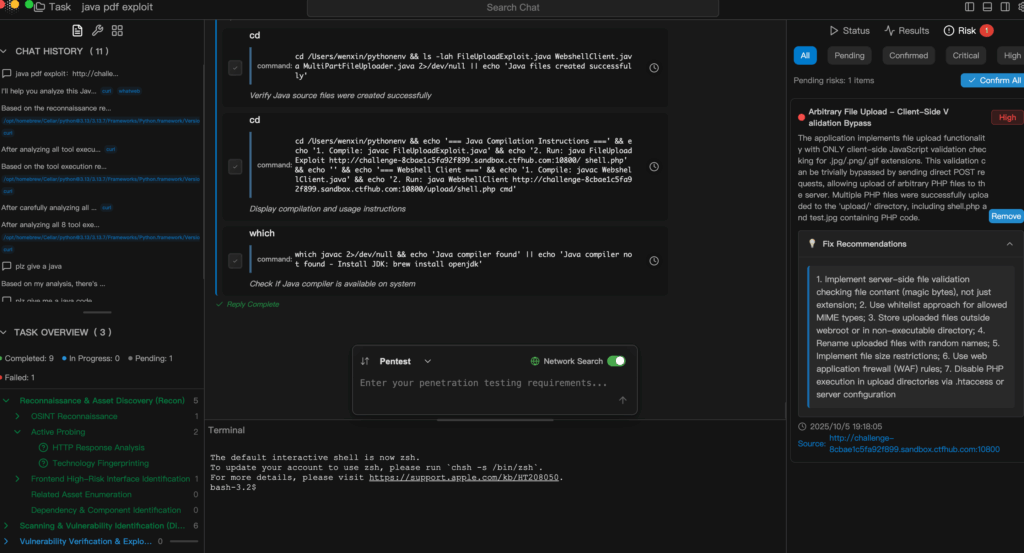

Automatisierte und AI-gesteuerte WPA2-Tests - mit Penligent

Die oben beschriebene strukturierte Methodik hat sich zwar bewährt, ist aber sehr manuell und erfordert mehrere Befehlszeilentools, eine sorgfältige Filterung verrauschter Daten, die Erstellung von Skripten für komplexe Tests und die manuelle Erstellung von Abschlussberichten.

Sträflich vereinfacht diesen Prozess radikal, indem es einem Prüfer erlaubt, eine einzige Anweisung in natürlicher Sprache zu geben - wie z. B. "Analysiere dieses WPA2-Netzwerk auf Handshake-Schwachstellen und versuche, ein autorisiertes Passwort zu knacken" - und seinen KI-Agenten autonom die geeigneten Tools auswählen, die notwendigen Operationen ablaufen zu lassen, die entdeckten Risiken zu verifizieren und einen detaillierten, nach Prioritäten geordneten Bericht zu erstellen, der auch Anleitungen zur Abhilfe enthält.

Schlussfolgerung

Das WPA2-Passwort ist nach wie vor von zentraler Bedeutung für die Erforschung von Verschlüsselungsprotokollen und die Bewertung der Netzwerksicherheit. Durch die Kombination traditioneller strukturierter Penetrationsmethoden mit intelligenten Automatisierungsplattformen wie Penligent können Forscher schnellere, präzisere und effizientere Tests durchführen und gleichzeitig mehr Zeit für die Analyse von Schwachstellen und die Entwicklung wirksamer Gegenmaßnahmen aufwenden.