Ein CSRF-Token-Mismatch tritt auf, wenn das mit einer HTTP-Anfrage gesendete Anti-Fälschungs-Token nicht mit dem Token übereinstimmt, das der Server für die Sitzung des Benutzers erwartet. In der Praxis signalisiert diese Fehlanpassung entweder, dass die Anfrage nicht rechtmäßig vom Benutzer stammt (und vereitelt damit eine potenzielle seitenübergreifende Anfrage Fälschungsangriff) oder weist auf einen schwerwiegenden Implementierungs- oder Konfigurationsfehler hin, der sowohl die Benutzerfreundlichkeit als auch die Sicherheit gefährdet.

Für den modernen Sicherheitsingenieur ist das Verständnis CSRF-Token-Fehlanpassung geht es nicht nur darum, triviale Form-Post-Fehler zu verhindern. Es geht darum, einen subtilen, aber aussagekräftigen Indikator für Fehlkonfigurationen von Sitzungen, Caching-Anomalien, Störungen der Proxy-Schicht, SPA/API Token-Lücken oder sogar ein aktiver Angriff im Gange.

Wenn Sie Webanwendungen mit authentifizierten Sitzungen, APIs oder SPAs erstellen oder sichern - oder wenn Sie automatisierte Schwachstellen-Scans / CI-Pipelines durchführen - sollten Sie die CSRF-Token-Fehlanpassung als Kategorie wird sowohl Ihre Erkennungs- als auch Ihre Abhilfemaßnahmen verbessern.

Warum CSRF Token Mismatch für Sicherheitsingenieure wichtig ist

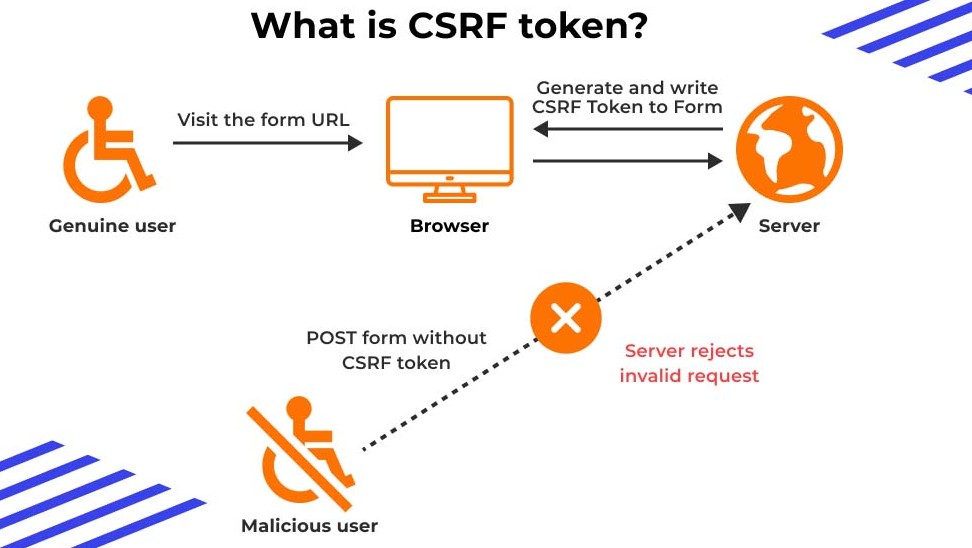

Cross-Site Request Forgery (CSRF) ist nach wie vor einer der heimlichsten Vektoren für Webangriffe: Ein Benutzer meldet sich bei einer Webanwendung an, und ein Angreifer bringt den Browser dazu, eine Anfrage zu senden, der die Website vertraut, weil sie aus dem Sitzungskontext des Benutzers stammt. In den am besten konzipierten Systemen wird dieses Vertrauen durch die Validierung eines vom Server generierten, sitzungsgebundenen CSRF-Tokens gebrochen; wenn dieses Token nicht übereinstimmt, erhalten Sie die Fehlermeldung "token mismatch".

Aber aus der Sicht eines Praktikers:

- Eine Token-Fehlanpassung kann als harmloser Fehler erscheinen (der Benutzer beschwert sich: "Warum kann ich das Formular nicht abschicken?"), aber sie kann tiefer gehende Probleme aufdecken: fehlerhafte Sitzungsverarbeitung, falsche Cookie/SameSite-Flags, unsachgemäße Zwischenspeicherung oder sogar unbemerkte bösartige Anfragen.

- Bei Penetrationstests/Automatisierung sind diese Fehler verwertbare Signale - sie können beispielsweise als 403/419-Antworten angezeigt werden und offenbaren, dass ein zustandsändernder Endpunkt zwar geschützt ist, aber vielleicht nur teilweise, oder dass der Schutz falsch konfiguriert oder umgehbar ist.

- Aus der DevOps-Perspektive können häufige Unstimmigkeiten in den Protokollen auf Regressionen hinweisen (z. B. geänderter Reverse-Proxy, veraltete CDN-Cacheseiten, geänderter Sitzungstreiber), die das Vertrauen der Benutzer mindern oder neue Angriffsvektoren eröffnen.

- In einer KI-gesteuerten Automatisierungspipeline hilft die Erfassung und Klassifizierung von Mismatch-Fehlern bei der Erstellung von Modellen normaler und anormaler Datenflüsse und ermöglicht so eine proaktive Warnung vor Abweichungen oder potenzieller Ausnutzung.

So, CSRF-Token-Fehlanpassung ist mehr als ein Fehler - es ist ein Sichtbarkeitshebel sowohl für die Verteidigung als auch für die Offensive.

CSRF-Schutz-Workflow

Um Fehlanpassungen effektiv zu diagnostizieren, müssen Sie abbilden, wie CSRF Ende-zu-Ende implementiert wird.

Token-Lebenszyklus

- Wenn ein Benutzer eine Seite lädt oder eine Sitzung einleitet, erzeugt der Server ein kryptografisch zufälliges/unvorhersehbares CSRF-Token.

- Der Server speichert das Token (Sitzungsspeicher, Cookie-Speicher oder implizit in zustandslosen Architekturen).

- Das Token wird in die Nutzdaten des Clients eingebettet: versteckte in Formularen, benutzerdefinierte Kopfzeilen (z. B.,

X-CSRF-TOKEN) oder über ein Double-Submit-Cookie. - Wenn eine zustandsändernde Anfrage (POST, PUT, DELETE) eintrifft, verifiziert der Server:

- dass das Token in der Anfrage existiert, UND

- er mit der gespeicherten Sitzung oder dem erwarteten Wert übereinstimmt.

- Wenn die Überprüfung fehlschlägt → "CSRF-Token-Mismatch" → Anfrage abgelehnt (403/419) oder gekennzeichnet.

In modernen SPAs/APIs:

- Kekse mit

SameSite=Strict/Lax,Sicher,HttpOnlyFlaggen helfen, den Diebstahl von Zugangsdaten zu verhindern. - Double-Submit-Cookie-Modell: Token im Cookie gespeichert und im Header/Body gesendet, Server vergleicht beides.

- Zustandslose JWT/CSRF-Token-Muster betten HMAC-Signaturen statt Sitzungsspeicher ein. wiz.io+1

Es ist von entscheidender Bedeutung, genau zu wissen, wo das Token generiert, gespeichert und geprüft wird, um Fehler bei der Übereinstimmung zu finden.

Hauptursachen für CSRF Token Mismatch Fehler

Nachstehend eine Tabelle mit den häufigsten Ursachen für CSRF-Token-Fehlanpassung und wie man sie einteilt:

| Grundlegende Ursache | Diagnostisches Signal | Schnelle Lösung |

|---|---|---|

| Ablauf der Sitzung / regeneriertes Token | Benutzer sieht Unstimmigkeiten nach Inaktivität | Sitzungs-TTL erhöhen oder Token bei Anmeldung aktualisieren |

| Zwischengespeichertes Formular/html enthält veraltetes Token | Tokenwert stimmt nicht mit der Live-Sitzung überein | Caching für Formulare deaktivieren; hinzufügen Cache-Kontrolle Kopfzeilen |

| AJAX/SPA fehlender Token-Header | Fetch/Axios-Anfragen sind ohne Header erfolgreich; Fehlanpassung nur bei fehlendem Header | Stellen Sie sicher, dass jede Anfrage einen Token-Header enthält (z. B., X-CSRF-TOKEN) |

| Falsche Cookie-Domäne/Subdomäne-Konfiguration | Token-Cookie nicht gesendet, oder Sitzungsfehler in der Subdomäne | Cookie-Domäne abgleichen, gleiche Herkunft oder SAN-Subdomäne sicherstellen |

| SameSite / Sicher / HttpOnly-Fehlkonfiguration | CSRF-Cookie wird nicht im Cross-Site-Kontext gesendet, was eine Fehlanpassung verursacht | Verwenden Sie SameSite=Lax oder Streng, Sicher wenn HTTPS; seitenübergreifende Datenflüsse dokumentieren |

| Reverse Proxy, Load Balancer, CDN-Störungen | Token-Fehlanpassung nur hinter der Proxy-Schicht | Sicherstellen, dass Proxys Kopfzeilen weiterleiten, Zwischenspeicherung deaktivieren, die Token entfernt |

| Token-Regeneration zu einem unerwarteten Zeitpunkt | Mehrere Token in derselben Sitzung generiert, Browser verwendet altes Token | CSRF-Token nicht pro Formular neu generieren; nur einmal pro Sitzung, sofern nicht erforderlich |

| Browser-Erweiterung / Blockieren von Cookies/Skripten | Token-Cookie nicht erstellt/gelesen | Aufforderung an den Nutzer, eine Website auf die Whitelist zu setzen oder störende Erweiterungen zu deaktivieren (z. B. Adblocker) |

Diese Tabelle sollte Ihnen als Spickzettel dienen, wenn Sie in Ihrer SIEM- oder Pentest-Ausgabe nicht übereinstimmende Protokolle sehen.

Vertiefung von Framework und Plattform

Sehen wir uns nun an, wie gängige Frameworks CSRF implementieren und wo CSRF-Token-Fehlanpassung häufig auf.

Laravel (PHP)

Laravel fügt eine TokenMismatchException wenn das Token nicht verifiziert werden kann. Helle Sicherheit+1 Typische Probleme: SESSION_DRIVER Fehlkonfiguration, zwischengespeicherte Ansichten, die veraltete Token einbetten, fehlende <meta name="csrf-token"> Tag.

Schnipsel (AJAX-Einrichtung):

// im Kopf der Blade-Vorlage

Django (Python)

Django verwendet die CsrfViewMiddleware und {% csrf_token %} Vorlage-Tag. Häufige Fallstricke: falsch dekorierte Ansichten, AJAX wird nicht gesendet X-CSRFTOKEN Kopfzeile, CSRF_TRUSTED_ORIGINS falsch eingestellt.

Schnipsel:

{% csrf_token %}

Node/Express (JavaScript)

Verwendung von csurf Middleware mit cookie-parser. Token-Fehlanpassung häufig, wenn Cookie nicht weitergeleitet wird oder CSRF-Token-Header fehlt.

Schnipsel:

const express = require('express');

const csurf = require('csurf');

const cookieParser = require('cookie-parser');

const app = express();

app.use(cookieParser());

app.use(csurf({ cookie: true }));

app.get('/form', (req, res) => {

res.render('sendForm', { csrfToken: req.csrfToken() });

});

app.post('/process', (req, res) => {

// csurf verifiziert Token automatisch

res.send('Erfolg');

});

SPAs / API-Backends

In Single-Page-Apps oder API-first-Architekturen sind häufige Fehler: keine Anforderung des anfänglichen Token-Endpunkts (z. B., /csrf-cookie), oder mit dem Token der vorherigen Sitzung.

"Ich habe es schließlich zum Laufen gebracht ... zuerst müssen Sie eine GET-Anfrage an den sanctum-Standard-Csrf-Endpunkt stellen ... dann fügen Sie manuell den Header X-XSRF-TOKEN mit dem Cookie-Wert hinzu." Reddit

Mit diesem Wissen können Sie Ihre Automatisierung so anpassen, dass der Token-Lebenszyklus ordnungsgemäß überprüft wird.

Penetrationstests und -jagd CSRF Token-Fehlanpassung

Für einen Pentester oder Sicherheitsingenieur, CSRF-Token-Fehlanpassung ist nicht nur ein Verteidigungsmechanismus: Es ist ein Informationssignal. So verwandeln Sie es in einen Aufklärungs-/Angriffsvektor.

- Endpunkte scannen die zustandsändernde Operationen durchführen (POST, PUT, DELETE). Beachten Sie die Antworten: 403/419 weisen oft auf einen ausgelösten CSRF-Schutz hin.

- Automatisiertes FuzzingSenden von Anfragen ohne Token, mit ungültigem Token, Token aus vorheriger Sitzung. Vergleich des Antwortverhaltens (200 vs. 403), um ungeschützte Endpunkte zuzuordnen.

- Verkettung von Session Hijacks: Angenommen, der Token-Mismatch tritt nur auf, wenn sich die Cookie-Domäne unterscheidet oder der Token recycelt wurde: Sie können die Sitzungsfixierung, die Überschreibung des Proxy-Headers oder die falsche Weiterleitung des Reverse-Proxys ausnutzen, um CSRF zu umgehen.

- Proxy Cache Poisoning Vektor: Wenn die zwischengespeicherte HTML-Datei ein veraltetes Token enthält und Benutzer mit Lastausgleich es wieder verwenden, können Sie ein gültiges Token für eine andere Benutzersitzung reproduzieren.

- UI-Flows ausnutzen: Verwenden Sie einen manipulierten Link oder Iframe, um eine Anfrage ohne Token zu erzwingen; wenn dies eine Fehlanpassung auslöst, wissen Sie, dass die Token-Prüfung existiert - nächster Schritt: Versuchen Sie, fehlende/reflektierte Token-Schwachstellen oder SameSite-Bypass zu umgehen.

Beispiel-Skriptgerüst (Python):

Einfuhrgesuche

session = requests.Session()

# Schritt A: Abrufen der Ausgangsseite mit CSRF-Token

resp = session.get("")

token = parse_token(resp.text)

# Schritt B: Senden der Statusänderung ohne Token

bad = session.post("", json={'name':'Evil'})

print("Antwortcode (kein Token):", bad.status_code) # expect 419/403

# Schritt C: Senden mit Token

good = session.post("",

headers={'X-CSRF-TOKEN': token},

json={'name':'Evil'})

print("Antwortcode (mit Token):", good.status_code) # expect 200

Protokolle, in denen die Antworten zwischen Erfolg und Nichtübereinstimmung wechseln, sind ein deutliches Zeichen für eine Fehlkonfiguration.

Automatisierte Erkennung und Behebung mit Penligent.ai

Moderne Sicherheitsteams integrieren Automatisierung und KI, um Regression, Schwachstellen und Drift zu erkennen - das ist der Punkt, an dem Penligent.ai kommt ins Spiel.

Integration der Plattform

Penligent.aiDie intelligente Pentest-Plattform automatisiert die Erkennung von CSRF-bezogenen Fehlern, einschließlich CSRF-Token-Fehlanpassung. Es durchsucht Authentifizierungsströme, verfolgt Token-Lebenszyklen, injiziert fehlerhafte oder fehlende Token-Varianten und korreliert die Ergebnisse, um verwertbare Erkenntnisse zu gewinnen. Durch die Kombination von Anomalieerkennung mit maschinellem Lernen und regelbasierter Validierung deckt Penligent Endpunkte auf, an denen Token-Fehlanpassungen auftreten. In-Produktion oder in reinen CI-Umgebungen. Sicherheitsingenieure können dann nach "häufigen Token-Fehlanpassungen" filtern, um behebungswürdige Abläufe zu priorisieren.

Beispiel für einen Arbeitsablauf

Integrieren Sie Penligent.ai in Ihre CI/CD-Pipeline, so dass jeder Build einen Scan aller zustandsändernden Endpunkte auslöst. Wenn eine Nichtübereinstimmung auftritt, produziert Penligent einen Befund: Endpunkt /api/v1/settingsAntwortcode 419, Header für Token fehlt, dieselbe Anfrage mit Token liefert 200. Es fügt einen Anfrage-/Antwort-Dump, ein Curl-Replay und einen Vorschlag zur Behebung des Problems bei (z. B. "Stellen Sie sicher, dass der X-CSRF-TOKEN-Headersatz und die Cookie-Domäne übereinstimmen"). Mit der Zeit erhalten Sie grundlegende Metriken (Häufigkeit von Fehlanpassungen, neue Endpunkte) und können die Abweichung über Dashboard-Metriken überwachen. Das bedeutet, dass Sie vom reaktiven Debugging von CSRF-Token-Fehlanpassung Fehler zu proaktiver Prävention.

Bewährte technische Praktiken und Checkliste für die Härtung

Hier ist eine Checkliste, die sowohl für Entwicklungs- als auch für Sicherheitsteams gedacht ist, um nach Schwachstellen zu suchen CSRF-Token-Fehlanpassung.

- Token-Generierung: ein Token pro Sitzung (oder pro veränderbarer Form), kryptographisch zufällig.

- Token-Validierung: Vergleich des Anfrage-Tokens mit dem Session- oder Double-Submit-Cookie.

- Cookie-Richtlinie: Setzen Sie

Sicher,HttpOnly,SameSite=Strict(oderLaxwenn nötig). - Formular/SPA-Integration: Stellen Sie sicher, dass jede zustandsändernde Anfrage ein Token enthält (verstecktes Feld oder Kopfzeile).

- Cache-Kontrolle: HTML-Formulare oder Seiten, die Token einbetten, nicht zwischenspeichern.

- Proxy/Load Balancer: Beibehaltung der Header-Weiterleitung, Vermeidung des Stripping von Cookies, Angleichung des Subdomain-Routings.

- CI/Automatisierte Tests: Aufnahme von Token-Absence-, Stale-Token- und Double-Submit-Tests in die Build-Pipeline.

- Überwachung: Erfassen von 403/419-Protokollen mit der Bezeichnung "CSRF-Token-Mismatch"; Aggregation nach Endpunkt und Häufigkeit.

- Regressionswarnungen: Wenn die Fehlanpassungsrate nach der Bereitstellung in die Höhe schnellt, wird eine Untersuchung eingeleitet (könnte eine Konfigurationsabweichung sein).

- Dokumentation und Schulung: Sicherstellen, dass Entwickler und Front-End-Ingenieure wissen, wie Token in SPAs abgerufen/übergeben werden sollten.

Schnipsel (Nginx-Proxy-Header-Weiterleitung):

Standort / {

proxy_pass ;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_for_for;

proxy_set_header X-Forwarded-Proto $scheme;

# Sicherstellen, dass der Cookie-Header weitergeleitet wird

proxy_set_header Cookie $http_cookie;

proxy_pass_request_headers on;

}

Code-Beispielsammlung

Hier sind einige Beispiele für Technologien zur Vermeidung und Erkennung CSRF-Token-Fehlanpassung.

Laravel AJAX Beispiel

<meta name="csrf-token" content="{{ csrf_token() }}">

<script>

axios.defaults.headers.common['X-CSRF-TOKEN'] = document.querySelector('meta[name="csrf-token"]').getAttribute('content');

axios.post('/update', { name: 'Bob' })

.then(r => console.log(r.data))

.catch(e => console.error('CSRF error', e.response.status));

</script>

Django fetch Beispiel

<body>

<script>

function getCookie(name) {

let v = document.cookie.match('(^|;)\\\\s*' + name + '\\\\s*=\\\\s*([^;]+)');

return v ? v.pop() : '';

}

fetch('/api/update-profile', {

method: 'POST',

headers: {

'X-CSRFToken': getCookie('csrftoken'),

'Content-Type': 'application/json'

},

body: JSON.stringify({ email: '[email protected]' })

}).then(res => {

if (res.status === 403) {

console.error('CSRF token mismatch or missing');

} else {

return res.json();

}

});

</script>

</body>

Node/Express Schnipsel

app.use(cookieParser());

app.use(csurf({ cookie: true }));

app.get('/form', (req, res) => {

res.render('form', { csrfToken: req.csrfToken() });

});

app.post('/submit', (req, res) => {

res.send('Formular erfolgreich abgeschickt');

});

Python-Log-Parser für Mismatch-Ereignisse

Importware

pattern = re.compile(r'CSRF token mismatch error on endpoint (\\S+)')

with open('app.log') as f:

for line in f:

m = pattern.search(line)

if m:

print('Mismatch detected:', m.group(1))

CSRF im Zeitalter von Zero Trust und KI-gesteuerter Automatisierung

Mit der Entwicklung von Architekturen - Microservices, entkoppelte SPAs, KI-gesteuertes Scannen, Zero-Trust-Design - ändert sich auch das Paradigma für den CSRF-Schutz.

- Null-Vertrauens-Netzwerke schlagen vor, das traditionelle Sitzungs-Cookie-Vertrauen ganz abzuschaffen; CSRF-Tokens müssen immer noch validiert werden, aber oft in Kombination mit feiner abgestuften Identitätsbestätigungen oder OVF-Mustern (One-Time Value).

- Annahme von SameSite-Cookies von Browsern reduziert einige CSRF-Vektoren, aber Sie müssen immer noch Legacy-Flows, herkunftsübergreifende API-Aufrufe und Auth-Flows von Dritten (OAuth/OIDC) behandeln.

- KI-gesteuerte Schwachstellen-Scanner ermöglichen die kontinuierliche Erkennung von Token-Mismatches über Hunderte von Endpunkten hinweg und weisen auf Anomalien wie Spitzen in der Mismatch-Rate, Token-Wiederverwendungsmuster oder ungewöhnliches Endpunktverhalten hin.

- Automatische AbhilfeMetriken über die Häufigkeit von Fehlanpassungen fließen in ML-Modelle ein, die Drift erkennen - zum Beispiel könnte eine "Token-Rate, die unter die Basislinie fällt" auf eine Änderung des Frontend-Codes hinweisen, der die Token-Injektion entfernt hat.

Schlussfolgerung

CSRF-Token-Fehlanpassung wird oft als bloßer "Formularübermittlungsfehler" abgetan, aber für Sicherheitsingenieure ist er ein strategischer Indikator, der Fehlkonfigurationen von Sitzungen, Proxy- oder Caching-Fehler, Fehlverdrahtungen bei der Token-Verarbeitung im Frontend oder sogar Anzeichen für aktive Angriffe aufzeigt. Durch ein tiefes Verständnis des Lebenszyklus, die Integration von Überprüfungen in die Automatisierung und die Anwendung robuster technischer Praktiken können Sie Token-Fehlanpassungen von Frustrationsprotokollen in verwertbare Verteidigungsdaten verwandeln.