Einführung

Im Zusammenhang mit der Cybersicherheit, Hacking-Tools beziehen sich auf die verschiedenen technischen Instrumente, die zur Ermittlung, Prüfung und Validierung der Sicherheitslage von Systemen eingesetzt werden. Sie sind nicht gleichbedeutend mit "Hackersoftware", sondern dienen vielmehr als wesentliche Komponenten von Penetrationstests, Schwachstellenvalidierung und Sicherheitsbewertungsworkflows. Vom Port-Scanning mit Nmap über das Exploitation-Framework von Metasploit bis hin zum Abfangen des Datenverkehrs mit der Burp Suite bilden diese Tools das operative Rückgrat der modernen offensiven und defensiven Sicherheit.

Trotz des Anstiegs von Automatisierung und KI ist der Wert der Hacking-Tools bleibt ungebrochen. Sie verkörpern die "ausführbare Form" von Sicherheitswissen, indem sie Praktiker auf die empirische Validierung von Systemgrenzen und Angriffsflächen stützen. Tatsächlich werden die intelligenten Sicherheitssysteme der Zukunft auf diesen Tools aufbauen - wo Orchestrierung und semantisches Verständnis die "schwarze Magie" der Befehlszeile in erklärbare, agentengesteuerte Sicherheitsintelligenz verwandeln.

Warum sind Hacking-Tools wichtig?

Bei Sicherheitsoperationen bilden Hacking Tools eine Brücke zwischen Theorie und Praxis. Experten verlassen sich auf sie, um Hypothesen zu überprüfen, Angriffe zu reproduzieren und blinde Flecken aufzudecken. KI-gesteuertes Denken hängt von den empirischen Daten ab, die diese Tools generieren, während sich die defensive Automatisierung auf ihr Feedback stützt, um Schutzstrategien zu optimieren.

Ihre Bedeutung liegt in drei Dimensionen:

- Ausführungsebene des Wissens - Sicherheitstheorien gewinnen nur dann an Wert, wenn sie durch Werkzeuge operationalisiert werden.

- Referenzrahmen für Verteidigung - Tools definieren die offensiven Grenzen, die Verteidiger verstehen und nachahmen müssen.

- Trainingsgelände für KI-Sicherheit - KI-Agenten "verstehen Risiken", weil ihre Semantik auf werkzeuggenerierten empirischen Daten beruht.

Klassifizierung und Fähigkeiten von Hacking-Tools

Die Klassifizierung von Hacking-Tools spiegelt den gesamten Lebenszyklus der Sicherheitstechnik wider - von der Erkundung und dem Scannen bis hin zur Ausnutzung und Berichterstattung.

| Kategorie | Kernfunktion | Fähigkeitsmerkmale | Beispiel-Tools |

|---|---|---|---|

| Aufklärungsarbeit | Domänen aufzählen, Hosts identifizieren, Ports scannen, Fingerabdrücke von Diensten erkennen | Hochpräzises Scannen, passive Datenkorrelation, rauscharme Erkennung | Nmap, Shodan, Recon-ng |

| Ausbeutung | Identifizieren und Ausnutzen bekannter Schwachstellen, um einen ersten Zugang zu erhalten | Automatisiertes Nutzlastmanagement, skriptgesteuerter Angriff Ketten | Metasploit, ExploitDB, SQLmap |

| Privilegieneskalation | Erhöhen Sie die Berechtigungen von Konten mit geringen Rechten auf die Ebene des Systemadministrators | Kernel-Exploits, Ausnutzung von Anmeldeinformationen, lokale Skripte zur Ausweitung von Berechtigungen | Mimikatz, LinPEAS, WinPEAS |

| Beharrlichkeit und Ausweichen | Aufrechterhaltung des Zugangs zu den Zielsystemen und Umgehung der Entdeckung | Einschleusung von Rootkits, Verschleierung von Prozessen, Umgehung von Antivirenprogrammen | Cobalt Strike, Empire, Schleier |

| Post-Exploitation | Datenerfassung, seitliche Bewegung, forensische Umgehung | Seitwärtsbewegungsmodule, Datenpaketierung und verschlüsselte Exfiltration | BloodHound, PowerView, SharpHound |

| Bewertung und Verteidigung | Aufspüren von Schwachstellen, Durchführung von Verteidigungsübungen, Analyse von Protokollen | Angriffs-Verteidigungs-Simulation, KI-gestützte Erkennung, visuelle Analytik | Burp Suite, Nessus, OWASP ZAP |

Technik in der Praxis: Operationalisierung von Hacking-Tools

Die Ziele der Operationalisierung sind einfach: Jeder Scan und jedes Exploit soll reproduzierbar, überprüfbar und skalierbar. Zu den gängigen Praktiken gehören:

- Output-Verträge: Definieren Sie strukturierte Ausgaben (JSON / SARIF / benutzerdefiniertes Schema), die Parameter, Version und Zeitstempel enthalten.

- Containerisierte AusführungWerkzeuge in Container-Images verpacken, um Umgebungen und Deps festzulegen.

- Microservice und Nachrichtenbus: Verpacken Sie Tools als remote-invokable Dienste oder Jobs und verketten Sie sie über Warteschlangen (Kafka/RabbitMQ), um Skalierbarkeit und Wiederholungen zu gewährleisten.

- CI/CD-Integration: Einbindung von Scans in Pipelines mit gestaffelter Tiefe (Pre-Merge, Nightly, On-Demand).

- Beweise und Prüfpfad: Erfassen von Befehl, Parametern, stdout/stderr, Exit-Code, Host-Informationen und Image-Versionen in einem überprüfbaren Evidence-Bundle.

Paralleles Scannen & Ausgabe-Normalisierung

Im Folgenden finden Sie eine pragmatische Python-Skriptvorlage, die demonstriert, wie man mehrere Tools parallel aufruft (am Beispiel von Nmap und Nuclei), Laufzeit-Metadaten verpackt und ein einheitliches JSON ausgibt. In der Produktion empfiehlt es sich, jedes Tool als containerisierten Job oder Microservice aufzurufen; dieses Beispiel ist ein Proof-of-Concept.

# ops_runner.py - POC: paralleler Lauf + normalisierte JSON-Ausgabe

importiere subprocess, json, time, concurrent.futures, os, shlex

TARGETS = ["10.0.0.5", "10.0.0.7"]

RESULT_DIR = "./out"

os.makedirs(RESULT_DIR, exist_ok=True)

def run_cmd(cmd):

meta = {"cmd": cmd, "started_at": time.time(), "host": os.uname().nodename}

try:

# verwendet shlex.split wenn cmd ein String ist, hier wird zur Sicherheit eine Liste übergeben

proc = subprocess.run(cmd, stdout=subprocess.PIPE, stderr=subprocess.PIPE, timeout=300, text=True)

meta.update({

"rc": proc.returncode,

"stdout": proc.stdout,

"stderr": proc.stderr,

"duration": time.time() - meta["started_at"]

})

except Exception as e:

meta.update({"rc": -1, "stdout": "", "stderr": str(e), "duration": time.time() - meta["started_at"]})

return meta

def scan_target(target):

nmap_cmd = ["nmap", "-sV", "-p-", target, "-oX", "-"] # Beispiel: XML raw nach stdout

nuclei_cmd = ["nuclei", "-u", f "http://{target}", "-silent", "-json"]

res = {"target": target, "runs": {}}

res["runs"]["nmap"] = run_cmd(nmap_cmd)

res["runs"]["nuclei"] = run_cmd(nuclei_cmd)

return res

def main():

out = {"generated_at": time.time(), "results": {}}

with concurrent.futures.ThreadPoolExecutor(max_workers=4) as ex:

futures = {ex.submit(scan_target, t): t for t in TARGETS}

for fut in concurrent.futures.as_completed(futures):

t = futures[fut]

out["Ergebnisse"][t] = fut.result()

with open(f"{RESULT_DIR}/scan_results.json", "w") as fh:

json.dump(out, fh, indent=2)

if __name__ == "__main__":

main()

Wichtige Hinweise

- Jeder Aufruf liefert vollständige Laufzeit-Metadaten (cmd, Startzeit, Dauer, rc, stdout/stderr).

- In der Produktion wird stdout in strukturierte Felder geparst (z. B. Nuclei JSON) und in einen Index zur Aggregation aufgenommen.

- Für containerisierte Läufe, verwenden Sie

Docker-Laufoder Kubernetes Jobs für Versionierung, Gleichzeitigkeitskontrolle und Isolierung.

Scans in CI/CD einbetten

Wichtige praktische Punkte:

- Mehrschichtige Scanning-Strategie: Verwenden Sie leichtgewichtige Sonden (Port-Scans/Basis-Templates) für Pre-Merge; führen Sie tiefgehende Templates und Validierungen bei Merge/Main oder Nightly Builds durch.

- Bedingte Auslöser: Lösen Sie Deep Scans nur dann aus, wenn Änderungen "öffentlich zugängliche Dienste" oder bestimmte IaC-Dateien betreffen.

- Politik des Scheiterns: Blockieren Sie die Bereitstellung bei hochriskanten Überprüfungsfehlern; bei risikoarmen Ergebnissen erstellen Sie ein Ticket und erlauben Sie die Fortsetzung der Bereitstellung.

- Beweise archivieren: Laden Sie die Ergebnisse jedes CI-Laufs in den zentralen Speicher hoch und binden Sie sie an die Lauf-ID.

Beispiel (Pseudokonfiguration für GitHub-Aktionen):

Name: Sicherheitsscans

ein:

Push:

Zweige: [main]

Jobs:

quick-scan:

läuft auf: ubuntu-latest

Schritte:

- verwendet: actions/checkout@v3

- Name: Quick Recon

Ausführung: docker run --rm my-registry/nmap:latest nmap -sS $TARGET -oX - > recon.xml

- Name: Upload-Ergebnisse

Ausführung: python3 upload_results.py recon.xml --job-id $GITHUB_RUN_ID

Tipps

- Stage Scans zur Kosten- und Lärmkontrolle.

- Verwenden Sie die Änderungserkennung, um tiefere Scans nur dann auszulösen, wenn sie relevant sind.

- Archivieren Sie Nachweise mit Job-IDs zur Rückverfolgbarkeit.

Containerisierung, Microservices und Nachrichtenbusse

Wenn Sie Tools als Container-Images oder Microservices verpacken, erhalten Sie kontrollierbare Umgebungen, Rückverfolgbarkeit der Versionen und Skalierbarkeit. Veröffentlichen Sie Ausgaben auf einem Nachrichtenbus (Kafka/RabbitMQ), damit Analysatoren, KI-Agenten oder SIEMs Prioritäten asynchron konsumieren, aggregieren und berechnen können.

Ereignisablauf:

Scheduler löst Container-Job aus → Tool läuft und gibt strukturierten Output aus → Ergebnis wird an Kafka gesendet → Analysekonsument (KI/Regel-Engine) nimmt auf und erstellt validierten Bericht → Bericht wird zurückgeschrieben und löst Warnungen/Tickets aus.

Evidenzbündel & Prüfbarkeit

Jede Erkennungs-/Exploit-Aufgabe sollte ein Beweisbündel (cmd, Parameter, Bildhash, stdout, pcap, Zeitstempel, Runner Node) erzeugen. Die Bündel sollten abrufbar und herunterladbar sein und mit Tickets für Abhilfemaßnahmen und Compliance verknüpft werden.

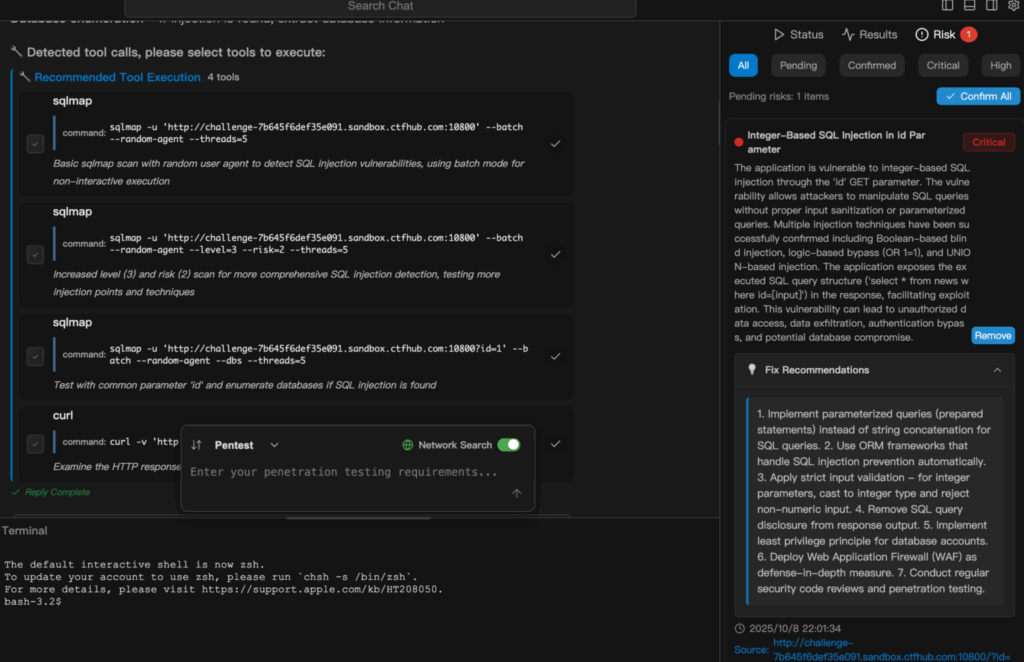

Penligent: Intelligentes Pentesting mit über 200 Hacking-Tools

Der nächste Schritt nach der Entwicklung ist die "intelligente Orchestrierung" - der Einsatz von Agenten, die Werkzeuge verketten, Entscheidungen treffen und überprüfbare Ergebnisse liefern. Penligent ist ein Beispiel für diese Entwicklung: Es wandelt Eingaben in natürlicher Sprache in Aktionssequenzen um, wählt automatisch die geeigneten Tools aus und führt sie aus, überprüft die Ergebnisse und erstellt exportierbare Berichte. Technische Schlüsselelemente: Absichtsanalyse, Werkzeugauswahlstrategie, Verifizierungsschleife und Prüfpfade.

Szenario (Test einer Cloud-nativen Anwendung)

Angesichts des Befehls: "Überprüfen Sie diese Subdomain auf SQL-Injection und Container-Exposition".Das System unterteilt die Aufgabe in: Erkennung von Ressourcen → Identifizierung von Web-Endpunkten → Scannen von Vorlagen → Überprüfung verdächtiger Ergebnisse → Fingerabdrücke von Hosts und Containern. Jeder Toolaufruf, Parameter, Laufprotokolle und beweiskräftige Ausgaben werden aufgezeichnet; die endgültige Ausgabe ist eine nach Prioritäten geordnete Abhilfeliste mit Vertrauenswürdigkeit und Auswirkungen. Dies erspart den Technikern wiederholte Arbeit und bewahrt gleichzeitig reproduzierbare technische Details.

Szenario (Unternehmen CI/CD)

Penligent kann in CI/CD eingebettet werden: Wenn Infra- oder Code-Änderungen Scans auslösen, führt die Plattform gezielte Vorlagen und Verifizierungen durch und leitet Erkenntnisse mit hoher Priorität an Ticketing-Systeme oder Abhilfemaßnahmen-Pipelines weiter, wodurch Pentesting von einem Offline-Ereignis zu einer kontinuierlichen Feedbackschleife wird.

Schlussfolgerung

Hacking-Tools sind nicht nur Instrumente - sie bilden das "Betriebssystem" für das Wissen der Sicherheitstechnik. Wenn sie systematisch integriert und intelligent orchestriert werden, entwickelt sich das Sicherheitstesten von einer handwerklichen Praxis zu einem reproduzierbaren, wissenschaftlichen Prozess. Penligent markiert den Beginn dieses Wandels - wo Tools das Skelett bilden und Intelligenz zur Seele der modernen Cybersicherheit wird.