In der täglichen Datenbankentwicklung wird SUBSTRING in der Regel als einfaches Dienstprogramm zum Extrahieren von Teilen einer Zeichenkette betrachtet - es ist effizient für die Verarbeitung von E-Mail-Adressen, das Parsen von URLs oder das Aufteilen von zusammengesetzten Schlüsseln direkt auf der SQL-Ebene. Sicherheitsingenieure wissen jedoch, dass diese scheinbar harmlose Funktion zu einem versteckten Einfallstor für Datenlecks, Privilegienerweiterung und mandantenübergreifende Verstöße werden kann, wenn sie ohne strenge Validierung verwendet wird. In Umgebungen wie mandantenfähigen SaaS-Plattformen, Finanzsystemen oder der Verwaltung von Gesundheitsdaten kann ein einziger Missbrauch zu einer katastrophalen Offenlegung sensibler Daten führen.

Bei der Analyse von Protokollen von Produktionssystemen können Muster von häufigen oder ungewöhnlichen SUBSTRING-Aufrufen oft auf Versuche hinweisen, SQL-Injection-Schwachstellen auszunutzen. Angreifer kombinieren diese Funktion mit anderen Funktionen, um langsam vertrauliche Informationen abzurufen und dabei Einschränkungen zu umgehen, die den Zugriff auf das gesamte Feld in einer einzigen Anfrage verhindern. In diesem Leitfaden wird erläutert, warum SQL-Substring ein zweischneidiges Schwert ist, wie Sie Injektionsversuche durch Protokollanalyse effektiv erkennen und wie Sie Präventivstrategien - einschließlich KI-gesteuerter Automatisierung - in Ihren Sicherheitsworkflow integrieren können.

Warum SQL-Substring zu einem Sicherheitsrisiko wird

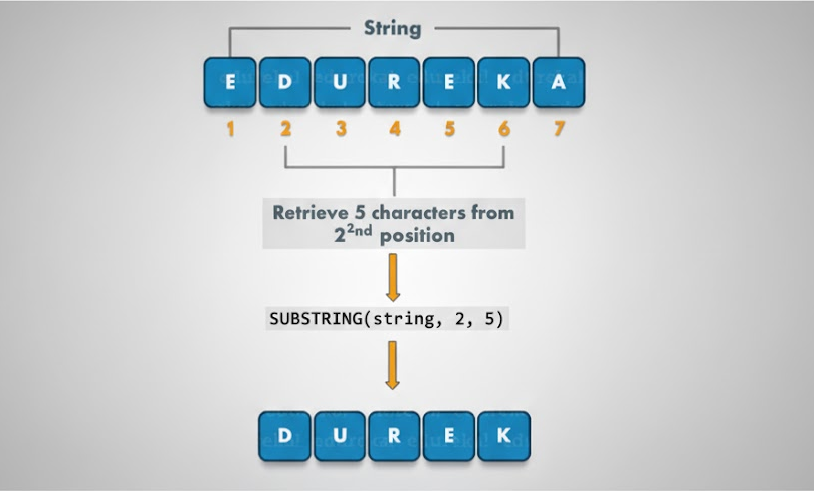

Aus funktionaler Sicht können Entwickler mit SUBSTRING einen Teil einer Zeichenkette auf der Grundlage einer Startposition und Länge extrahieren. Diese Fähigkeit ersetzt oft eine Logik, die sonst in der Anwendungsschicht vorhanden wäre, und obwohl es wie eine Optimierung erscheinen mag, öffnet es auch die Tür für Missbrauch. Ein Angreifer kann SUBSTRING wiederholt aufrufen, um eingeschränkte Daten in kleinen Schritten auszulesen und dabei Einschränkungen zu umgehen, die eine vollständige Ausgabe blockieren würden.

Das Risiko steigt, wenn SUBSTRING-Parameter - insbesondere Begrenzungszeichen oder Längen - direkt aus Benutzereingaben ohne angemessene Validierung übernommen werden. In einem mandantenfähigen System könnte ein böswilliger Akteur Bezeichner fälschen, die, wenn sie von SUBSTRING geparst werden, auf die Daten eines anderen Mandanten verweisen. In diesem Moment bricht die Isolationsgrenze, die die Mandantentrennung schützen soll, zusammen.

-- Beabsichtigt: Den Benutzernamen aus einer E-Mail extrahierenSELECT SUBSTRING(email, 1, LOCATE('@', email)-1) AS username;

-- Böswillig: Nach und nach sensible Felder auslesenSELECT SUBSTRING(ssn, 1, 3) FROM users WHERE id=1;

Wie erkennt man SQL-Substring-Ausbeutung in Datenbankprotokollen?

Ein erfahrener Analyst scannt nicht nur nach SELECT oder UPDATE Schlüsselwörtern in Protokollen - sie untersuchen Verhaltensmuster. Eines der aufschlussreichsten Anzeichen für eine potenzielle Gefährdung ist eine abnorme Häufigkeit von SUBSTRING-Aufrufen, insbesondere in Kombination mit Funktionen wie ASCII oder CHAR. Diese Paarung wird häufig verwendet, um bestimmte Zeichen aus sensiblen Feldern in numerische Codes zu übersetzen, so dass Angreifer die vollständigen Werte Stück für Stück rekonstruieren können.

Ein weiteres risikoreiches Muster liegt vor, wenn das Trennzeichen oder das Längenargument in SUBSTRING aus externen Quellen stammt, z. B. GET-Parameter in einer URL, POST-Body-Felder oder API-Nutzdaten. Da diese Eingaben manipuliert werden können, übergibt die nicht validierte Verwendung dem Angreifer effektiv die Kontrolle über das Slicing.

Sie sollten auch vorsichtig sein, wenn Sie JOIN-Anweisungen in Protokollen entdecken, die auf SUBSTRING angewiesen sind, um Multi-Tenant-Identifikatoren abzuleiten. Zum Beispiel, das Parsen einer kunde_ref in Mieter-IDs und Auftrags-IDs zu verwandeln, mag harmlos erscheinen, aber eine fehlerhafte Eingabe kann die Abfrage leicht dazu verleiten, Zeilen zu finden, die zum falschen Mieter gehören.

Wie man gefährliche SQL SUBSTRING-Verwendung identifiziert

Um SUBSTRING-basierte Injektionsversuche zu bekämpfen, sollten Sicherheitsteams sowohl statische als auch Laufzeit-Erkennungsmechanismen formalisieren. Die statische Seite kann durch SAST-Pipelines gehandhabt werden. Dabei werden musterbasierte Regeln konfiguriert, um problematische SUBSTRING-Verwendung zu markieren und Pull-Anfragen abzulehnen, wenn Verstöße festgestellt werden.

Zur Laufzeit können Datenbank-Proxy-Schichten oder Middleware den Abfrageverkehr in Echtzeit analysieren und jede Anweisung blockieren, bei der SUBSTRING eine nicht validierte dynamische Eingabe erhält. In der Zwischenzeit sollte die historische Protokollanalyse reguläre Ausdrücke verwenden, um nach verdächtigen Mustern zu suchen, so dass Sicherheitsingenieure zurückverfolgen und potenziell gefährdete Datensätze identifizieren können.

Beispiel einer Erkennungsregel in einer SAST-Konfiguration:

Regeln:

- id: sql-substring-dynamic-delimiter

Sprachen: [sql]

Nachricht: Vermeiden Sie SUBSTRING mit nicht validiertem oder dynamischem Begrenzer/Zähler.

Schweregrad: Fehler

Einfache Python-Regex-Erkennung für Abfrageprotokolle:

Importware

pattern = re.compile(r "SUBSTRING\s*\(.+?\\)", re.IGNORECASE)

with open('query.log') as log:

for line in log:

if pattern.search(line):

print("[ALERT] Mögliche riskante SUBSTRING-Verwendung:", line.strip())

Diese Methoden helfen Ihnen zwar, verdächtige Aktivitäten zu erkennen, sind aber noch effektiver, wenn sie mit geeigneten Entwicklungspraktiken kombiniert werden: Validieren Sie alle Begrenzungszeichen, erzwingen Sie Formateinschränkungen, lassen Sie die Parsing-Logik in der Anwendungsschicht und verwenden Sie niemals SUBSTRING in sicherheitskritischen Verknüpfungsbedingungen.

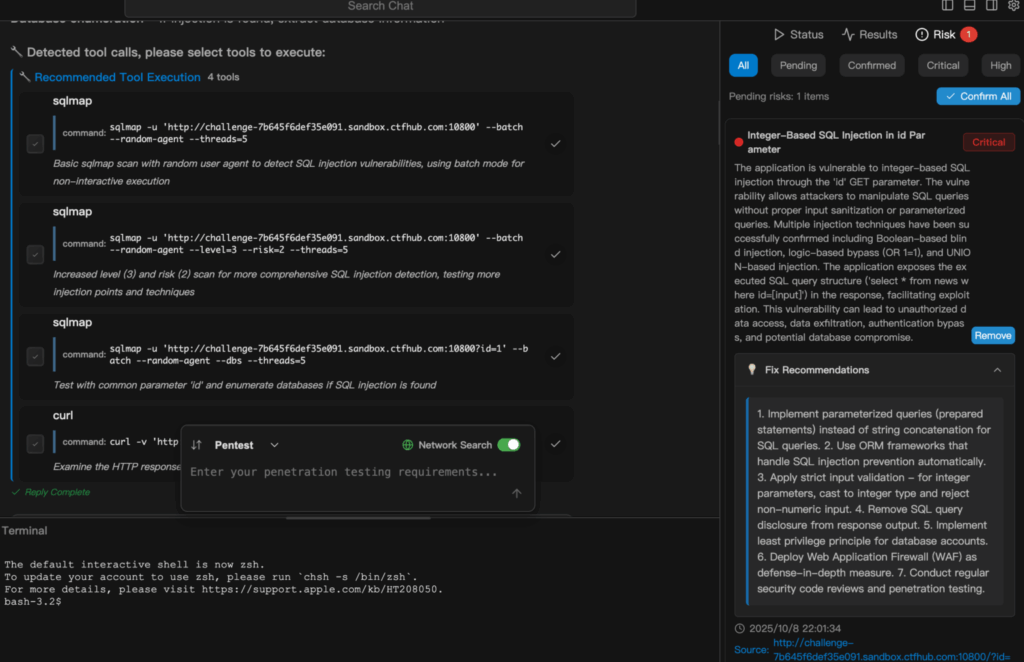

KI-Trends bei der Erkennung von SQL-Injections - mit Penligent

Künstliche Intelligenz hat die Sicherheitsüberwachung neu gestaltet, indem sie Anomalien aufspürt, die von streng regelbasierten Systemen übersehen werden. Bei der Erkennung von SQL-Injections können moderne KI-Tools mehrere Signale in riesigen Protokolldatensätzen korrelieren, aus sich entwickelnden Angriffsmustern lernen und verdächtige Abfragekonstruktionen auf eine Weise erkennen, die über den statischen Signaturabgleich hinausgeht.

Penligent zeichnet sich in diesem Bereich aus durch die weltweit erste Agentischer AI-Hacker. Anstatt dass Sie Tools manuell verketten und komplexe Befehle schreiben müssen, können Sie mit Penligent einen vollständigen Penetrationstestprozess mit einfachem Englisch einleiten - zum Beispiel durch Eintippen: "Risiken der SQL SUBSTRING-Injektion erkennen". Die KI orchestriert dann selbstständig über 200 integrierte Sicherheitstools, darunter SQLmap, Burp Suite, Nmap und Nuclei, um das Ziel zu scannen, zu überprüfen und zu analysieren.

Penligent gibt nicht nur ungefilterte Ergebnisse aus, sondern prüft, ob Schwachstellen real sind, weist Prioritäten auf der Grundlage der Risikoauswirkungen zu und blockiert sogar die Bereitstellung von unsicherem Code, wenn dieser in Ihre CI/CD-Pipeline integriert ist. Am Ende eines Tests wird automatisch ein professioneller, gemeinsam nutzbarer Bericht erstellt, der es Ihrem Sicherheitsteam ermöglicht, schnell zu handeln und gleichzeitig Transparenz über jede Entscheidung und jeden Schritt der KI zu erhalten. Das bedeutet, dass die früher tagelangen manuellen Tests, Überprüfungen und Berichte jetzt in wenigen Minuten erledigt werden können - sowohl von Experten als auch von Nicht-Experten -, ohne dass die Genauigkeit darunter leidet.

Schlussfolgerung

SQL SUBSTRING ist aus Sicht der Cybersicherheit alles andere als eine triviale String-Funktion - es ist ein potenzieller Angriffsvektor, der unbemerkt Ihre Datengrenzen unterminieren kann, wenn er nicht kontrolliert wird. Durch die Einbettung der Erkennung in Ihre SAST-Pipelines, das Abfangen von Abfragen zur Laufzeit, die Durchsetzung einer strengen Eingabevalidierung und den Einsatz von KI-gesteuerten Tools wie Penligent gewinnen Sie nicht nur an Transparenz, sondern auch an Geschwindigkeit, um Bedrohungen zu beseitigen, bevor sie sich zu Sicherheitsverletzungen entwickeln.