Spring Security schützt Java-Anwendungen, indem es jede HTTP-Anfrage in eine strukturierte Sicherheitspipeline verpackt und eine Filterkette verwendet, die Authentifizierung, Autorisierung und mehrere Verteidigungsebenen wie CSRF, CORS, Sitzungsmanagement und Token-Validierung handhabt. Diese Architektur stellt sicher, dass nur authentifizierte und autorisierte Benutzer auf Ressourcen zugreifen, unabhängig davon, ob es sich bei Ihrer Anwendung um eine monolithische Web-App, eine REST-API oder ein Microservices-Backend handelt.

Spring Security wird sozusagen zu den "Leitplanken" Ihrer Anwendung, so dass Sie kein Sicherheitssystem von Grund auf neu aufbauen müssen, sondern ein bewährtes, von der Community anerkanntes Fundament konfigurieren, erweitern und härten können.

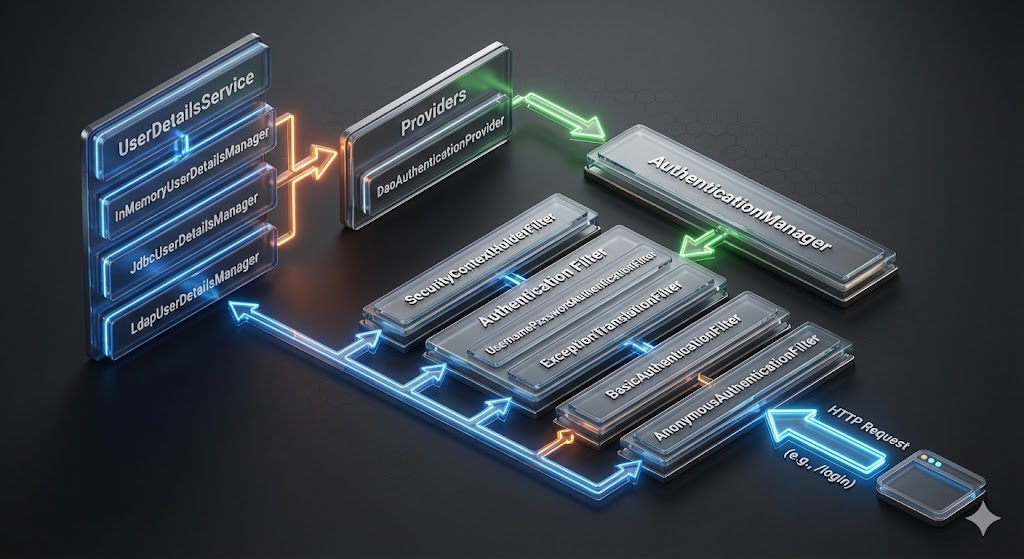

Die Kernmaschine: Anfragefluss und Sicherheitsfilterkette

Das Rückgrat von Spring Security ist die Servlet-Filter-Mechanismus. Jede eingehende HTTP-Anfrage durchläuft den SecurityFilterChaineine Reihe von Filtern, die jeweils für ein bestimmtes Sicherheitsanliegen zuständig sind. Dieses Design trennt die Sicherheit sauber von der Geschäftslogik und ermöglicht Erweiterbarkeit: Sie können benutzerdefinierte Filter oder Authentifizierungsanbieter einfügen, ohne Controller oder Dienste zu berühren.

Lebenszyklus von Anfragen in Spring Security

| Phase | Bauteil / Filter | Zweck |

|---|---|---|

| 1 | SecurityContextPersistenceFilter | Vorhandenen SecurityContext laden (falls sitzungsbasiert) oder leeren Kontext erstellen |

| 2 | Authentifizierungsfilter (z. B. UsernamePasswordAuthenticationFilter, BearerTokenAuthenticationFilter usw.) | Versuch der Authentifizierung anhand von Anmeldedaten (Formularanmeldung, Token usw.) |

| 3 | SessionManagementFilter / Gleichzeitigkeitskontrolle | Handhabung von Sitzungsfixierung, Sitzungsgleichzeitigkeit oder zustandslosen Richtlinien |

| 4 | AuthorizationFilter / FilterSecurityInterceptor | Durchsetzung der Zugriffskontrolle auf URL- oder Methodenebene (Rollen/Berechtigungen) |

| 5 | CSRF / CORS / Header-Schreib-Filter | Durchsetzung von seitenübergreifendem Anforderungsschutz, Sicherheitskopfzeilen |

| 6 | Anfrage erreicht Controller / Geschäftslogik | Der Sicherheitskontext enthält jetzt einen authentifizierten, autorisierten Auftraggeber |

Da Spring Boot / Spring Security diese Kette automatisch verdrahtet, wenn Sie die richtigen Abhängigkeiten hinzufügen, werden viele Sicherheitsbedenken sofort berücksichtigt. Dennoch haben Sie immer noch die volle Kontrolle, um Teile nach Bedarf zu erweitern, zu ersetzen oder neu zu bestellen.

Authentifizierungsmechanismen: Vom Formular-Login zu JWT und OAuth2

Eine der Hauptstärken von Spring Security ist seine Flexibilität: Es unterstützt eine Vielzahl von Authentifizierungsstrategien und eignet sich daher für traditionelle Webanwendungen, mobile Backends, Single-Page-Anwendungen (SPAs) und Microservices.

Traditionelles sitzungsbasiertes Login

Für Webanwendungen bleibt die formularbasierte Anmeldung (oder HTTP Basic) ein gültiger Standard:

java

http .authorizeHttpRequests(auth -> auth .requestMatchers("/public/**").permitAll() .anyRequest().authenticated() ) .formLogin(Customizer.withDefaults());

Nach erfolgreicher Anmeldung speichert Spring Security die Authentifizierung in einer HTTP-Sitzung und umhüllt nachfolgende Anfragen mit Sicherheitskontext automatisch. Diese Methode eignet sich gut für Server-gerenderte Anwendungen, bei denen Cookies und Sitzungen akzeptabel sind.

Zustandslose JWT-Authentifizierung für APIs

Moderne Architekturen - insbesondere REST-APIs, SPAs oder Microservices - erfordern häufig zustandslosToken-basierte Authentifizierung. Spring Security unterstützt dies sauber über seine OAuth2-Ressourcen-Server Modul und die integrierte JWT-Validierung. Zuhause+1

Eine minimalistische Konfiguration sieht wie folgt aus:

java

@Configuration @EnableWebSecurity public class JwtSecurityConfig {@Bean public SecurityFilterChain securityFilterChain(HttpSecurity http) throws Exception { http .csrf(csrf -> csrf.disable()) .sessionManagement(sess -> sess.sessionCreationPolicy(SessionCreationPolicy.STATELESS)) .authorizeHttpRequests(auth -> auth .requestMatchers("/api/auth/**", "/api/public/**").permitAll() .anyRequest().authenticated() ) .oauth2ResourceServer(oauth2 -> oauth2.jwt(Customizer.withDefaults()));return http.build(); } }

Spring Boot konfiguriert automatisch die JwtDecodervalidiert die JWT-Signatur, Ausgabe (Emittent), exp / nbf (Zeitstempel), und ordnet die Bereiche den Behörden zu. docs.enterprise.spring.io+1

Dadurch lässt sich ein sicherer API-Schutz schnell und mit einem Minimum an Textbausteinen implementieren, wobei bewährte Sicherheitsverfahren beibehalten werden.

OAuth2 / OpenID Connect für SSO & Anmeldung von Drittanbietern

Wenn Ihre Anwendung Single-Sign-On (SSO), Social Login (Google, GitHub, etc.) oder delegierte Identität über einen externen Autorisierungsserver benötigt, macht die OAuth2-Client-Unterstützung von Spring Security die Integration einfach. Sie können Zugriffs-Tokens, Refresh-Tokens und Benutzeridentitäten über OIDC beziehen - und sich dann auf das Verhalten des Resource Servers für Ihre Backend-APIs verlassen.

Dank dieser Flexibilität können Sie die Benutzeridentität im Web, auf mobilen Geräten und bei Drittanbietern vereinheitlichen - ideal für große, verteilte Anwendungen.

Autorisierung und Zugriffskontrolle: Wer kann was tun

Die Authentifizierung weist die Identität nach. Autorisierung bestimmt die Berechtigungen. Spring Security unterstützt eine fein abgestufte Kontrolle sowohl auf URL-Ebene als auch auf Methodenebene.

- URL-basierte Zugangskontrolle: einfache rollenbasierte Einschränkungen für Endpunkte.

- Sicherheit auf Methodenebene: durch das Aktivieren von Kommentaren wie

@PreAuthorize,@Gesichert,@PostAuthorizekönnen Sie Berechtigungen direkt in Dienst- oder Controller-Methoden erzwingen. - Attributbasierte oder anforderungsbasierte Zugangskontrolle(insbesondere bei der Verwendung von JWTs) können Sie Ansprüche (z. B. Mieter, Benutzerattribute, Bereiche) überprüfen, um dynamische Berechtigungen durchzusetzen.

Dieser mehrschichtige Ansatz (URL → Methode → Geschäftslogik) gibt Ihnen die volle Kontrolle darüber, wer unter welchen Bedingungen auf was zugreifen kann.

Integrierte Schutzfunktionen und Sicherheitshärte

Spring Security bietet mehr als nur Authentifizierung und Autorisierung - es umfasst viele Mechanismen zur Abwehr gängiger Webangriffe und Fehlkonfigurationen. Unter ihnen:

- CSRF-Schutz - standardmäßig für sitzungsbasierte Abläufe aktiviert. Nur deaktivieren, wenn Sie den Client vollständig kontrollieren (z. B. SPA mit JWT).

- CORS-Konfiguration - entscheidend für moderne Frontends, die mit APIs interagieren.

- Sichere Passwortspeicherung - unterstützt starke Hash-Algorithmen wie BCrypt, PBKDF2, Argon2. Vermeiden Sie schwache Hashes (MD5, SHA-1). Studien zeigen, dass der Missbrauch von Hashes ein häufiges Sicherheitsmustern ist. arXiv+1

- Sitzungsverwaltung und Schutz der Sitzungsfixierung - verhindert Session-Hijacking und setzt Gleichzeitigkeitsgrenzen durch.

- HTTP-Sicherheits-Header - HSTS, Frame-Optionen, XSS-Schutz, Inhaltssicherheit, usw.

Aber Standardeinstellungen sind keine Zauberei: Die Sicherheit hängt stark davon ab, wie Sie Ihr Setup konfigurieren und testen. Empirische Studien zeigen mehrere Fehlkonfigurationsmuster - z. B. die Deaktivierung von CSRF, die Verwendung von schwachem Passwort-Hashing - in echten Spring-Anwendungen, die zu ernsthaften Schwachstellen führen. arXiv

Daher sind rigorose Sicherheitsüberprüfungen, Code-Reviews, Aktualisierungen von Abhängigkeiten und automatisierte Tests von entscheidender Bedeutung.

Häufige Fallstricke und wie man sie vermeidet

Selbst ein ausgereiftes Framework wie Spring Security kann missbraucht werden - vor allem, wenn Entwickler verschiedene Authentifizierungsmodi mischen, Standardkonfigurationen außer Kraft setzen oder Randfälle übersehen. Hier sind einige wiederkehrende Probleme, die in der Community beobachtet wurden:

| Problem/Fehler | Konsequenz | Abhilfe schaffen |

|---|---|---|

| Mischen von sitzungsbasierter Anmeldung und zustandslosem JWT ohne separate Filterketten | Konflikte, unerwartetes Verhalten, Sicherheitslücken | Verwenden Sie separate SecurityFilterChain-Beans mit unterschiedlichen Anfrageübereinstimmungen für verschiedene Authentifizierungsverfahren (Reddit) |

| Deaktivierung von CSRF ohne geeignete alternative Schutzmaßnahmen (z. B. für Formulare) | Anfällig für CSRF-Angriffe | Deaktivieren Sie CSRF nur für zustandslose APIs, sorgen Sie für Token oder andere Schutzmaßnahmen für zustandsabhängige Szenarien. |

| Verwendung schwacher Passwort-Hashing-Verfahren (MD5, SHA-1) oder Speicherung von Klartextpasswörtern | Leicht zu knacken, wenn Daten durchsickern | Verwenden Sie immer BCryptPasswordEncoder, Argon2 oder ein ähnlich starkes Hashing + Salt |

| Falsche JWT-Konfiguration (fehlendes iss, aud-Validierung, falsche Schlüsselrotation) | Token können gefälscht werden oder über die vorgesehene Lebensdauer hinaus gültig bleiben | Verwenden Sie die offizielle OAuth2-Ressourcenserverkonfiguration; aktivieren Sie Signatur, Aussteller, Publikumsvalidierung und Schlüsselrotation (Startseite) |

| Unzureichende Tests (Einheitstests, Integrationstests, Ablauf des Tokens, Widerruf, Fehlerpfade) | Bugs oder Sicherheitslücken gelangen in die Produktion | Schreiben Sie automatisierte Tests für Authentifizierung, Fehlerpfade, Token-Behandlung, Abmeldung und Aktualisierungslogik. Untersuchungen zeigen, dass diese Tests bei vielen realen Anwendungen fehlen. (arXiv) |

Wie es ein Entwickler (in einer Community-Diskussion) ausdrückte: "Jedes Spring-Security-Tutorial führt zu veraltetem Code ... selbst aktualisierte Methoden sind bereits zur Entfernung markiert." Reddit

Dies weist auf ein weiteres Risiko hin: Sie müssen mit den Spring Security-Versionen auf dem Laufenden bleiben und die Konfigurationen entsprechend migrieren.

Beispiel: Sichere REST-API mit JWT + Ressourcenserver

Hier ist ein minimales Beispiel für eine Spring Boot REST API, die über JWT im zustandslosen Modus gesichert ist.

java

@Configuration @EnableWebSecurity public class ApiSecurityConfig {@Bean public SecurityFilterChain securityFilterChain(HttpSecurity http) throws Exception { http .csrf(csrf -> csrf.disable()) .sessionManagement(sm -> sm.sessionCreationPolicy(SessionCreationPolicy.STATELESS)) .authorizeHttpRequests(auth -> auth .requestMatchers("/api/auth/**", "/api/public/**").permitAll() .anyRequest().authenticated() ) .oauth2ResourceServer(oauth2 -> oauth2.jwt(Customizer.withDefaults()));return http.build(); } }

Und Eigenschaften in anwendung.yml:

java

spring: security: oauth2: resourceserver: jwt: issuer-uri: audiences: <https://your-api.example.com>

Dieses System stellt sicher, dass:

- JWT-Signatur, Ausgeber (

Ausgabe), Publikum (aud), Verfall (exp) werden alle automatisch validiert, wobei bewährte Verfahren für tokenbasierte Sicherheit befolgt werden. Zuhause+1 - Es wird keine HTTP-Sitzung erstellt (zustandslos), wodurch die API skalierbar ist.

- Sie können sich auf Standardmodule verlassen; es sind keine benutzerdefinierten Filterklassen oder Kesselstein-Authentifizierungscodes erforderlich.

Sie können weitere Anpassungen vornehmen, indem Sie eine benutzerdefinierte JwtAuthenticationConverter um Ansprüche → Rollen oder Behörden abzubilden oder um zusätzliche Prüfungen (Bereiche, Mieter usw.) zu umgehen.

Empfehlungen und bewährte Praktiken für die Produktionsreife

Wenn Sie reale Anwendungen erstellen - insbesondere öffentliche APIs, Microservices oder Dienste, die Penetrationstests / Schwachstellenprüfungen erfordern - dann sollten Sie Spring Security als eine Grundlinieund Schicht auf Härtung, Protokollierung, Überwachung und Prüfung.

- Starkes Passwort-Hashing verwenden: Bevorzugt BCrypt oder Argon2.

- Bevorzugen Sie zustandslose JWT / OAuth2 Resource Server für APIs - sitzungsbasierte Authentifizierung in Microservices oder verteilten Systemen zu vermeiden.

- JWTs immer ordnungsgemäß validieren - die Überprüfung der Unterschrift erzwingen,

AusgabeundaudAnsprüche, Ablauf der Gültigkeit und Berücksichtigung der Schlüsselrotation. - Getrennte Filterketten beim Mischen von Authentifizierungsmethoden - z. B. eine für sitzungsbasiertes Web, eine für JWT-basierte API.

- Aktivieren Sie CSRF für herkömmliche Formulare; konfigurieren Sie CORS für SPAs und externe Clients.

- Implementierung von Protokollierung, Überwachung, Ratenbegrenzung und Warnmeldungen - Unerwartete Anmeldefehler oder mehrere fehlgeschlagene Anmeldungen sollten Warnungen auslösen.

- Schreiben automatisierter Tests (Unit + Integration) für Authentifizierung, Autorisierung, Token-Ablauf, Fehlerpfade, Refresh & Logout-Flows - Viele reale Anwendungen lassen dies aus, was das Risiko erhöht. arXiv+1

- Bleiben Sie auf dem neuesten Stand mit Spring Security-Versionen - Das Feedback aus der Community zeigt, dass Tutorials oft veraltet sind und dass missbräuchliche Verwendung / veraltete APIs ein Problem bleiben. Reddit+1

Warum Spring Security im Java-Ökosystem nach wie vor das Sicherheits-Framework der ersten Wahl ist

Mehrere Faktoren tragen zur Dominanz von Spring Security im Bereich der Java-Sicherheit bei:

- Es ist Vollständige FunktionAuthentifizierung, Autorisierung, CSRF, Sitzungsmanagement, Token-Unterstützung, OAuth2, etc.

- Hochgradig konfigurierbar und erweiterbar - können Sie benutzerdefinierte Filter, Authentifizierungsanbieter, Benutzerspeicher und Sicherheitsrichtlinien einfügen.

- Breite Integration mit Spring Boot / Spring-Ökosystem - minimale Reibung beim Hinzufügen von Sicherheit zu bestehenden Anwendungen.

- Gemeinschaft ausgereift und kampferprobt - viele Community-Leitfäden, Open-Source-Projekte und praktische Anwendungen in verschiedenen Branchen.

- Standardisierte SicherheitsgrundlagenDies kommt automatisierten Tests, Schwachstellen-Scans und Penetrationstests zugute.

Für Teams, die an folgenden Themen arbeiten Penetrationstests, automatisiertes Scannen von Sicherheitslücken, API-Sicherheitstools oder KI-gesteuerte Sicherheitsplattformen - Die Verwendung von Spring Security bedeutet, dass Sie eine vorhersehbare Sicherheitsgrundlage haben, anhand derer Sie analysieren, testen und prüfen können. Diese Vorhersagbarkeit ist wertvoll, wenn Sie Sicherheitstools entwickeln oder Sicherheit in CI/CD-Pipelines einbetten.

Schlussfolgerung

Spring Security ist keine Zauberei - aber es ist eine leistungsstarke, praxiserprobte Grundlage für die Absicherung von Java-Webanwendungen, APIs und Microservices. Standardmäßig deckt es viele gängige Web-Sicherheitsanforderungen ab. Wenn es richtig konfiguriert ist, schützt es vor CSRF, erzwingt Authentifizierung und Autorisierung, gewährleistet sichere Passwortspeicherung, validiert JWTs und unterstützt moderne Identitätsprotokolle wie OAuth2 / OpenID Connect.

Die eigentliche Stärke liegt jedoch in wie Entwickler es konfigurieren und härten: Einführung von starkem Passwort-Hashing, zustandslosem JWT für APIs, präzisen Autorisierungsregeln, sicherer Token-Validierung und umfassender Prüfung und Überwachung.

Entwicklern und Sicherheitsingenieuren - insbesondere jenen, die reale Systeme erstellen oder testen oder Sicherheitstools entwickeln - empfehle ich dringend, Spring Security als Basis-Sicherheitsschicht zu betrachten und weiter auszubauen: rigorose Konfiguration, sichere Standardeinstellungen, automatisierte Tests und regelmäßige Audits.

Mit diesem Ansatz erhalten Sie eine robuste, flexible, wartbare und sichere Grundlage - und Sie vermeiden die üblichen Fallstricke, in die viele Spring-basierte Anwendungen geraten.