Warum ein anderer xss-Spickzettel noch wichtig ist

Moderne Frameworks ≠ XSS-frei. Auto-escaping in React/Angular/Svelte reduziert Templating-Löcher, aber reale Systeme liefern immer noch DOM-API-Missbrauch, unsichere 3rd-Party-Widgets, permissive Markdown/WYSIWYG, javascript: URL-Handler, SVG/MathML, JSONP-Überbleibsel und implizites Vertrauen in Standort/Hash/postMessage.

Vektorökosysteme entwickeln sich weiter. PortSwigger kommentiert kontinuierlich Nutzdaten durch Ereignis / Tag / Attribut / BrowserDadurch wird das "Stammesgedächtnis" drastisch reduziert. Diese Kuratierung ist Gold wert, wenn Sie eine breite Abdeckung benötigen, ohne die Nutzlasttaxonomie neu erfinden zu müssen.

Filtern allein ist kein Schutz. OWASP hat dies seit über einem Jahrzehnt wiederholt: Korrektheit hängt ab von den Rendering-Kontext der Daten. Kombinieren korrekte Ausgangskodierung, Desinfektion (für vom Benutzer selbst erstelltes HTML), Politik (CSP, vertrauenswürdige Typen), und Rahmenhygiene ist nicht verhandelbar.

Angriffsfläche × Kontextmatrix

Verwenden Sie diese Matrix als Ihre Ausführungs-Checkliste beim Skripten von Playwright/Burp/Nuclei-Validierungen oder Code-Audits. Jede Zeile bindet ein Rendering Kontext zu riskant Waschbecken, gemeinsam Einträgedie erste Verteidigungsmaßnahmeund wie zu überprüfen ist im Maßstab.

| Kontext | Riskante Senken (illustrativ) | Typische Einstiegspunkte | Primäre Verteidigung | Validierung in großem Maßstab |

|---|---|---|---|---|

| HTML-Text | innerHTMLVorlage Stringverkettung | reflektierte Parameter, Suchfelder, Benutzerbiografien, Kommentare | Kodierung der HTML-Ausgabeniemals nicht vertrauenswürdiges HTML veröffentlichen | Headless render + DOM-taint hooks; diff DOM vor/nach |

| Attribut | href/src/actionjede an* Handler | javascript: URLs, SVG-Attribute, Daten: URLs | Kodierung von Attributen/URLsverbieten javascript:; CSP | Attributweises Fuzz; Überwachung von Auto-Triggern und Navigation |

| JavaScript | eval, Funktion, setTimeout(string) | JSONP-Callbacks, dynamische Skript-Konkaten/Parsing | Verbot der dynamischen Auswertung; Serialisierung der Eingaben; Sandbox, falls erforderlich | Haken eval/FunktionAufrufstapel und Argumente sammeln |

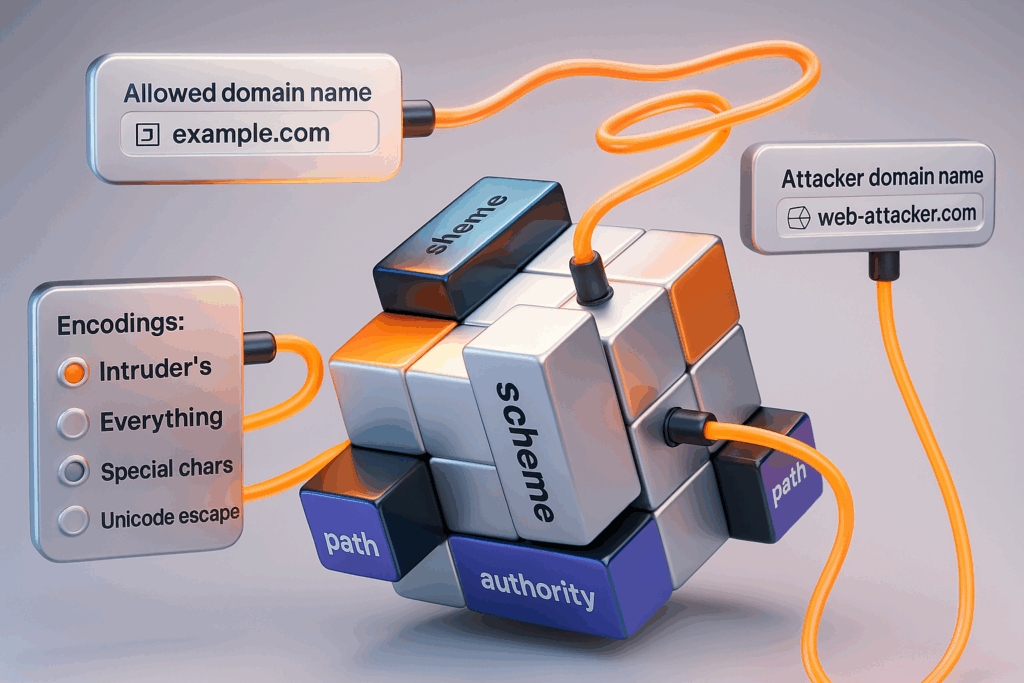

| URL/Navi | Standort, Dokument.URL konkaten | offene Umleitungen, Hash/Fragment-Injektionen | Kanonisieren; strikte allowlists; niemals rohe Strings einfügen | Echtzeit-UA-Wiedergabe; Rückverfolgung der Umleitungskette |

| Schablonenherstellung/SSR | unsichere Filter/Teilchen | Server-seitige Vorlage Datenkreuzungen | Strenge Schablonen-Escaping; Variablen-Whitelists | Template-Unit-Tests + Platzhalter-Fuzzing |

| Reichhaltiger Inhalt | WYSIWYG/Markdown/SVG/MathML | eingefügtes externes HTML/SVG; Inhalt des Benutzerprofils | Bereinigung der Liste zulassen (DOMPurify); CSPgefährliche Tags fallen lassen | Batch Payload Replay + CSP-Verletzungsprotokollierung |

Minimale reproduzierbare Beispiele (MREs), die Sie tatsächlich ausführen können

1) Attribut-Kontext + Null-Interaktions-Auslöser

<input autofocus onfocus="fetch('/beacon?xss=1')">

Warum das wichtig ist: Fokusereignisse lösen sich beim Laden in vielen UX-Flows selbst aus (Suchfelder, Quick Prompts). Ersetzen durch <svg onload=…> oder <img onerror="…"> um verschiedene Trigger-Semantiken zu testen.

2) SVG-Träger und URL-Handhabungsfehler

<svg><a xlink:href="javascript:fetch('/beacon?svg')">x</a></svg>

Warum das wichtig ist: SVG ist ein separater XML-Namensraum mit einem historisch bedingten, eigenartigen Attribut-Parsing. Teams vergessen oft, SVG zu bereinigen oder es durch Markdown-Renderer zuzulassen.

3) DOM-basiertes XSS (Quelle → Senke)

<script>

const q = new URL(location).hash.slice(1);

document.getElementById('out').innerHTML = q; // sink

</script>

<div id="out"></div>

Warum das wichtig ist: Das klassische "von der URL lesen, in das DOM schreiben"-Antipattern. Es ist überall in alten Websites und internen Tools zu finden. Beheben mit kontextgerechte Kodierung und schreiben Sie niemals direkt in HTML-Senken.

Defensive Grundausrichtung (Technik zuerst, nicht Slogans)

- Ausgabekodierung nach Kontext. Kodieren für HTML / Attribute / URL / JS beziehungsweise. Das automatische Ausschneiden des Rahmens gilt nicht für handgerolltes DOM Aktualisierungen.

- Erlaubt die Bereinigung von Listen für Benutzer-HTML. Wenn die Geschäftslogik umfangreiche Inhalte erfordert (Kommentare, Biografien, Wissensdatenbanken), verwenden Sie DOMPurify (oder äquivalent) mit gehärteten Konfigurationen; vermeiden Sie "Worthackerei" auf der schwarzen Liste.

- Sicherheitspolitik für Inhalte. Beginnen Sie mit

script-src 'selbst'+ Block standardmäßig inline; setzenobject-src 'keine'undbase-uri 'keine'. übernehmen. Vertrauenswürdige Typen in Chromium, um sichere DOM-APIs bei der Kompilierung/Laufzeit zu erzwingen. - Gefährliches API-Audit. Verbot oder Schranke

eval/neue Funktion/setTimeout(string)und dynamische JSON→Code-Konvertierungen. Durchsetzung mit ESLint-Regeln während der Erstellung und Fail-CI, wenn Verstöße auftreten. - Testen und Prüfen als Code. Automatisieren Sie die Wiedergabe von Nutzdaten. Koppeln mit Meldung von CSP-Verstößen und Gateway/Protokoll-Korrelation um "vorführbare Popups" zu trennen von verwertbar Wege, die für das Unternehmen wichtig sind.

Vom Spickzettel zur Pipeline: Automatisierung, die funktioniert

Der kürzeste Weg von der "Vektorbibliothek" zur "produktionsgerechten Qualitätssicherung" ist eine fünfstufige Schleife:

- Entdeckung des Kontexts. Statische Scans (ESLint-Regeln, semantisches Grep) + Laufzeit-Sonden, die potenzielle Senken markieren (

innerHTML, Attributssetzer, Navigationspunkte). - Vektorielle Terminierung. Jede Senke/Kontext auf eine kuratierter Pool von Nutzdaten (Attribut-Ereignisse, Tag-Quirks, URL-Handler), Filterung nach Browser- und Feature-Flags.

- Kopfloses Proofing. Playwright/Chromium läuft pro Vektor. Erfassungskonsole, Netzwerk, CSP-Verstößeund DOM-Mutationen.

- Signal-Korrelation. Kopflose Funde verbinden mit API-Gateway und Anwendungsprotokolle um "Rauschen vs. echt" zu binden. Dadurch werden falsch-positive Ergebnisse vom ersten Tag an vermieden.

- Evidence-first-Berichterstattung. Automatisches Anhängen von Screenshots, HTTP-Traces, DOM Vorher/Nachher-Diffs und Richtlinienverstößen - dann Punktevertrauen damit die Ingenieure wissen, wo sie anfangen sollen.

Minimal Playwright replayer (drop-in snippet)

importiere { chromium } von 'playwright';

const vectors = [

'#\'><img src="x" onerror="fetch(\">',

'#<svg onload="fetch(\">'

];

(async () => {

const browser = await chromium.launch();

const page = await browser.newPage();

page.on('console', m => console.log('console:', m.text()));

page.on('pageerror', e => console.error('pageerror:', e));

for (const v of vectors) {

await page.goto('https://target.example/' + v);

await page.screenshot({ path: `evidence_${encodeURIComponent(v)}.png` });

}

await browser.close();

})();

Produzieren Sie es: Hinzufügen von Source→Sink Lineage-Etiketten zu jedem Lauf, Einschalten Nur CSP-Bericht Verstöße zu sammeln und zu speichern DOM-Differenzen um Regressionen in PRs deutlich zu machen.

Rahmenrealitäten, für die Sie entwerfen sollten

- React/JSX. Automatisches Ausschneiden hilft, aber dangerouslySetInnerHTML und roh

ref.current.innerHTML = ...Öffnen Sie das Waschbecken wieder. Behandeln Sie sie als Codegeruch; setzen Sie ein Desinfektionsmittel und eine Richtlinie für vertrauenswürdige Typen ein. - Winklig. Das Desinfektionsmittel ist anständig, aber bypassSecurityTrustHtml und ähnliche APIs können Löcher schlagen; dokumentieren Sie jede Umgehung und beschränken Sie sich auf überprüfte Quellen.

- Nächste/Nächste/SSR. Server-generierte Seiten dürfen nur Echo verschlüsselt Inhalt. Verlassen Sie sich niemals auf Client-Frameworks, um Serverfehler zu "bereinigen".

- Markdown/MDX/WYSIWYG. Behandeln Sie sie als HTML-Eingabe Probleme. Härten Sie Ihren Renderer, stellen Sie nicht vertrauenswürdige Widgets in eine Sandbox und löschen Sie Ereignisattribute/URL-Handler.

- SVG/MathML. Wenn Sie sie zulassen müssen, begrenzen Sie den Funktionsumfang und führen Sie einen Sanitizer aus, der XML-Namespaces versteht. Wenn es nicht kritisch ist, konvertieren Sie in sicheres Raster auf dem Server.

Praktische Nutzlastfamilien, die Sie tatsächlich benötigen

- Autotrigger bei Ereignissen:

Autofokus,onload,onerror,onanimationstart,onfocus,onpointerenter. Hervorragend geeignet für den Nachweis der Ausnutzbarkeit ohne Benutzerklicks. - URL-Handler:

javascript:,Daten:und gelegentlichvbscript:(veraltet). Durchsetzung von Zulassen-Listen. - Vorlagenkollisionen: Split-/Concat-Tricks, die durch naive Filter schlüpfen (z. B. Herausbrechen aus Attributkontexten und anschließende Wiedereingabe von HTML).

- DOM Verschlagwortung: Überschreiben Sie IDs/Namen, um Codepfade umzuleiten und eine Senke zu erreichen.

- Zeitliche Abstimmung zwischen Mutation und Beobachter: Auslöser, die dynamische Aktualisierungen anstelle der Erstladung ausnutzen.

CSP und vertrauenswürdige Typen: von "nice to have" zur Leitplanke

- CSP gibt Ihnen eine Richtliniensprache an die Hand, um Skriptquellen und die Inline-Ausführung einzuschränken. Beginnen Sie mit strengen Richtlinien und erweitern Sie diese nur für geprüfte Fälle. Kombinieren Sie mit

report-uri/Bericht anund Ernte Verstoßberichte in Ihrer Telemetrie. - Vertrauenswürdige Typen Entwickler dazu zwingen, die von der Politik erstellt Werte in DOM-APIs, die ansonsten rohe Zeichenketten akzeptieren würden (

innerHTML,outerHTML,insertAdjacentHTML,Bereich#createContextualFragment). Dadurch werden ganze Klassen von DOM XSS konstruktionsbedingt beseitigt. - Tipp für die Einführung: CSP ausführen in

Nur für den Berichtfür zwei Sprints; Behebung von Verstößen; dann Durchsetzung. Einführen einer einzigen app-weite Richtlinie für vertrauenswürdige Typen und nur "gesegnetes" HTML über überprüfte Ersteller ausgeben.

Wie man Ingenieuren die Verwertbarkeit nachweist

- Repro-Skripte: Geben Sie einen Einzeiler (URL oder Curl) und einen Playwright-Zweig zur Wiedergabe an.

- DOM diff: Zeigt den genauen Knoten, der sich geändert hat, und den Pfad (

#app > .profil > .bio). - Stapel aufrufen: Für JS-Senken, fügen Sie Stack Traces von Ihrem

eval/FunktionHaken. - CSP-Nachweise: Attach violation JSON for inline/script src breaches.

- Business-Erzählung: "Dies kann Sitzungs-Token aus dem Internet exfiltrieren.

/Kontoüber eine injizierte<img>Bake" schlägt "Alarm geknallt" jedes Mal.

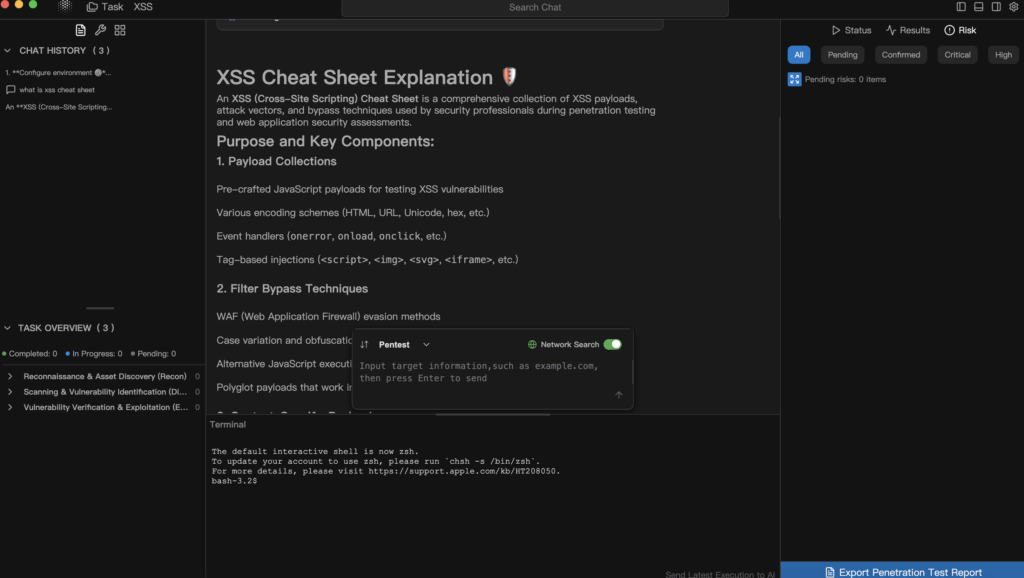

Ausführen dieses xss-Spickzettels in Penligent

Wenn Sie bereits mit Sträflich als automatisierte Pentest-Plattform können Sie die oben genannten Aufgaben in einer einzigen lauffähigen Vorlage zusammenfassen:

- Aufgabenvorlage: "XSS Recon + Validate". Der Agent führt eine Erkundung durch (Subdomain/Port/Fingerprint), plant Vektoren für jeden erkannten Kontext, führt eine kopflose Wiedergabe aus und korreliert Signale mit Baumstämmen/Gateways zur Lärmminderung.

- Export nach Beweisen. Fundstücke werden geliefert mit Vertrauenspunkte, reproduzierbare Schritte, Screenshots, CSP-Verletzungsprotokolle und DOM-Diffs, denen Ihre Ingenieure vertrauen können.

- Wo es am meisten hilft. Große Bereiche mit gemischten Legacy- und SPA-Stacks oder Teams, die auf CSP/Trusted Types umstellen und Folgendes benötigen Proof-gestützte Triage und nicht um Belanglosigkeiten.

Häufige Fallstricke, an denen erfahrene Teams immer wieder scheitern

- Bereinigung der Eingabe, nicht der Ausgabe. Wenn Sie HTML akzeptieren müssen, bereinigen Sie und kodieren immer noch auf der Grundlage des Zielkontextes; die beiden sind nicht austauschbar.

- Erlauben

javascript:für "Flexibilität". Vollständig abschalten; nur bestimmte Protokolle auf die Whitelist setzen (https,mailtovielleichtTel.). - Behandlung von Markdown als "sicherer Text". Es ist ein Renderer - seine Plugins entscheiden über die Sicherheit. Prüfen Sie erlaubte Tags/Attribute; ziehen Sie eine serverseitige Rasterung für nicht vertrauenswürdiges SVG in Betracht.

- Ignorieren von Nicht-HTML-Kontexten. URL-Verkettung und JSON→JS-Evale sind Wiederholungstäter. Verschärfung der "no-string-to-code"-Politik.

- Vertrauen in eine Umgebung. XSS, das in Headless fehlschlägt, kann auch auf mobilem Chromium oder älteren Desktop-Builds erfolgreich sein. Behalten Sie eine Browser-Matrix für hochwertige Anwendungen.

Produktions-Checkliste, heften Sie diese neben Ihren CI-Ausweis

- Kontextabhängig Kodierung Dienstprogramme mit Unit-Tests für HTML/Attr/URL/JS

- DOMPurify (oder äquivalent), die auf eine gehärtete Konfiguration für Pfade mit reichem Inhalt gesperrt ist

- CSP mit

script-src 'selbst'(keine unsafe-inline),object-src 'keine',base-uri 'keine'Sammlung von Verstößen, verdrahtet mit Telemetrie - Vertrauenswürdige Typen Richtlinie + Lint-Regeln zur Erstellungszeit, um Raw String Sinks zu blockieren

- ESLint Regeln zum Verbot

eval/neue Funktion/setTimeout(string)(CI-erzwungen) - Dramatiker Replay-Suite mit PortSwigger-ähnlichen Vektoren geimpft; Bildschirmfotos pro Vektor + DOM-Diffs

- Automatisiert Signalkorrelation mit Anwendungsprotokollen / API-Gateway-Ereignissen

- Evidence-first-Berichte mit Vertrauenspunkte und Hinweise zu den Auswirkungen auf die Wirtschaft

- PR-Vorlage Zeilen: "Führt neue HTML-Senken ein?" "Bypasses sanitizer?" "TT-Richtlinie aktualisiert?"

- Regelmäßige Überprüfung der Widgets von Drittanbietern/WYSIWYG/Markdown-Einstellungen

FAQ

F: Wenn wir bereits React/Angular verwenden, brauchen wir dies dann noch?

A: Ja. Frameworks kontrollieren nicht alle DOM-Schreibvorgänge, Widgets von Drittanbietern oder Markdown/SVG. Sie brauchen immer noch Sanitizer + CSP + TT, und Sie müssen es vermeiden, nicht vertrauenswürdige Daten in rohe DOM-Sinks zu schreiben.

F: Sollten wir alle Inline-Skripte mit CSP blockieren?

A: Ja, standardmäßig. Verwenden Sie Nonces oder Hashes nur, wenn es absolut notwendig ist und dokumentieren Sie die Ausnahme. Langfristiges Ziel ist es, Inline-Skripte gänzlich zu vermeiden.

F: Ist Desinfektion genug?

A: Nein. Sanitisierung reduziert die Angriffsfläche für HTML-Eingabeaber Sie brauchen trotzdem korrekte Ausgangskodierung und politische Leitplanken. Andere Probleme, andere Instrumente.

F: Welche Browser testen wir?

A: Mindestens die beiden wichtigsten Desktop- und mobilen Suchmaschinen Ihrer Nutzerbasis. Behalten Sie eine kleine Matrix bei; einige Vektoren sind browserspezifisch oder mit Feature-Flags versehen.

Weitere Lektüre (maßgebend)

- PortSwigger - Spickzettel für Cross-Site Scripting (XSS) - ein lebendiger Katalog von Vektoren, PoCs und Browser-Hinweisen.

- OWASP - Spickzettel zur XSS-Prävention - rigorose, kontextspezifische Kodierungsstrategien und Do/Don't-Tabellen.

- OWASP - DOM-basierte XSS-Prävention Spickzettel - source→sink-Muster und Abhilfemaßnahmen im Browser.

- PortSwigger - Was ist XSS? - strukturiertes Tutorium und praktische Übungen für die Schulung neuer Mitarbeiter.

Anhang: Schnellreferenz für Sanierung und Kodierung

- HTML-Text-Knoten → entkommen

& " ' / - Attributwerte → HTML-Attribute kodieren + Ereignisattribute aus nicht vertrauenswürdigen Daten nicht zulassen

- URLs → Komponenten kodierenProtokolle der Erlaubnisliste; niemals roh schreiben

javascript:/Daten: - JS-Zeichenketten → serialisieren sicher; geben Sie niemals Benutzerdaten an Code-interpretierende APIs weiter

Abschließende Anmerkung: Eine nützliche xss-Spickzettel ist eine, die Sie in Ihre Pipeline einbinden-und nicht ein Poster mit cleveren Nutzlasten. Beginnen Sie mit der Kontexterkennung, planen Sie die Vektoren nach Kontext, spielen Sie sie kopflos ab, korrelieren Sie sie mit Protokollen und liefern Sie Beweise mit Vertrauenswerten. Egal, ob Sie Penligent einsetzen oder Ihr eigenes System entwickeln, steuern Sie den Prozess mit Beweise und lassen Sie die Politik die Leitplanken durchsetzen.