Abstrakt

Cross-Site Scripting (XSS) ist nach wie vor eine der häufigsten und gefährlichsten Schwachstellen im Web. Moderne Front-End-Frameworks, SPAs (Single-Page-Anwendungen) und umfangreiche Skript-Ökosysteme von Drittanbietern erweitern sowohl die Möglichkeiten als auch die Komplexität. In diesem Artikel wird das OWASP XSS Prevention Cheat Sheet mit aktuellen akademischen und industriellen Forschungsergebnissen zu einer mehrschichtigen Verteidigungsstrategie zusammengeführt: kontextbezogene Kodierung, HTML-Sanitization, dynamisches Taint Tracking für DOM XSS, Parsing-Differential Fuzzing, Content Security Policy (CSP) und Supply-Chain-Kontrollen. Außerdem schlagen wir ein Design für eine XSS-Scan mit einem Mausklick Funktion innerhalb von Penligent, mit automatisierten Pipelines, wiederverwendbaren Scan-Vorlagen, Laufzeitinstrumentierung und Berichterstellung. Dieses Dokument eignet sich für die direkte Aufnahme in technische Whitepapers oder Produktdokumentationen.

Motivation

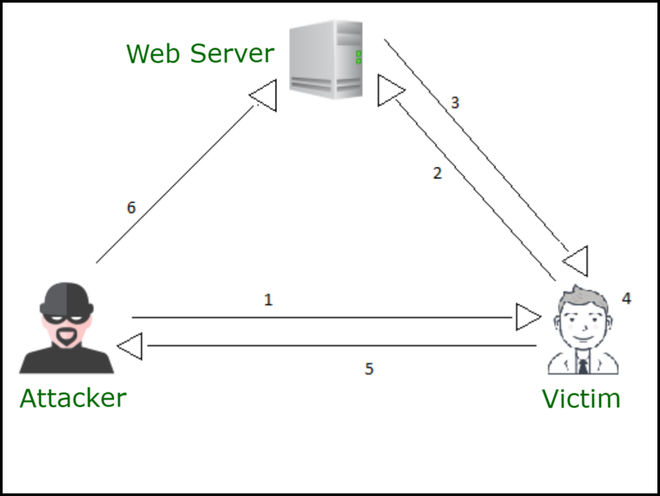

XSS-Schwachstellen ermöglichen es Angreifern, ausführbare Skripte in ansonsten harmlose Webseiten einzuschleusen, die dann im Browser des Opfers mit den Domänenrechten der Website ausgeführt werden. Diese Angriffe können sensible Daten (Cookies, localStorage) ausspähen, unbefugte Aktionen durchführen oder Inhalte verunstalten. (MDN-Webdokumente)

Trotz jahrzehntelanger Sensibilisierung und Techniken zur Schadensbegrenzung bleibt XSS ein ständiges Risiko. Das Aufkommen von clientseitigem Rendering, dynamischen JavaScript-Frameworks, Skripten von Drittanbietern und immer komplexeren Templating-Systemen hat es schwieriger gemacht, Korrektheit zu garantieren.

Ziele dieses Leitfadens:

- Kombinieren Sie die praktischen Regeln des maßgeblichen OWASP-Spickzettels mit aktueller akademischer und technischer Forschung.

- Bieten Sie eine robuste, mehrschichtige Verteidigungsarchitektur an, anstatt nur ein einziges Patentrezept zu haben.

- Vorlage eines konkreten Entwurfs für Penligent zur Bereitstellung einer XSS-Scan mit einem Mausklick Feature, das eine Brücke zwischen Forschung und Produkt schlägt.

Grundlagen: Kontextuelle Kodierung und sichere Senken

Ein zentraler Grundsatz der XSS-Prävention ist: niemals zulassen, dass nicht vertrauenswürdige Rohdaten in einen ausführbaren Kontext gelangen ohne angemessene Kodierung oder Bereinigung. Die Kodierung muss dem Kontext angemessen sein (HTML-Body, Attribut, JavaScript-Literal, CSS oder URL). Dies ist die Essenz des OWASP XSS Prevention Cheat Sheet. (spickzettel-serie.owasp.org)

Kodierungsregeln für die kontextbezogene Ausgabe

| Kontext | Unsicheres Beispiel | Sichere Verschlüsselung / Abschwächung |

|---|---|---|

| HTML-Textinhalt | <div>${userInput}</div> | HTML-Entität kodieren (<, &, usw.) |

| HTML-Attribut | <img src="${url}"> | Zitatattribut + Attributkodierung; URL-Schema validieren |

| JavaScript-Literal | <script>var v = '${userInput}';</script> | JS-String-Escaping (\uXXXXAnführungszeichen/Backlashes vermeiden) |

| CSS | <div style="width:${input}px"> | Strenge Validierung, CSS-Escaping oder Verbot von dynamischem CSS |

| URL / HREF | <a href="/hackinglabs/de/${href}/">anklicken.</a> | Prozent-Kodierung, Schema-Whitelist (http/https), Kanonisierung |

In der Praxis sollten Sie immer integrierte oder gut getestete Kodierungsbibliotheken bevorzugen. Vermeiden Sie es, ad hoc eigene Ersetzungen zu entwickeln.

Sichere Senken & Vermeiden gefährlicher APIs

Selbst bei korrekter Kodierung sind bestimmte APIs von Natur aus riskant. Beispiele für gefährliche Senken sind:

innerHTML,outerHTMLDokument.schreiben,document.writelneval(),Funktion()Konstrukteur- Inline-Ereignishandler (z.B.

onclick="..."mit dynamischem Inhalt)

Bevorzugen Sie sichere Alternativen:

.textInhaltoder.innerTextzum Einfügen von Textelement.setAttribute()(für kontrollierte Attributnamen)- DOM-Methoden (z.B.

appendChild,createElement) ohne String-Verkettung

HTML-Sanitisierung, wenn Rich HTML benötigt wird

In Szenarien, in denen vom Benutzer gelieferte Inhalte etwas HTML enthalten dürfen (z. B. WYSIWYG-Editoren, Kommentare mit begrenztem Markup), ist eine Bereinigung erforderlich. Der Kernansatz ist:

- Whitelist erlaubte Tags, Attribute und Attributwertmuster.

- Verwenden Sie ausgereifte Bibliotheken (z.B. DOMPurify) anstelle von spröden eigenen Regexen.

- Achten Sie auf Parsing-Differenzial-Angriffe: Das Parsing-Verhalten des Sanitizers kann sich vom HTML-Parser des Browsers unterscheiden, was zu Umgehungen führt.

Eine bekannte Forschungslinie zeigt, wie Sanitizer und Browser bei der Interpretation von Corner-Case-Markup divergieren können, was eine Flucht über alternative Tokenisierung ermöglicht. (Siehe "Parsing Differentials" Forschung)

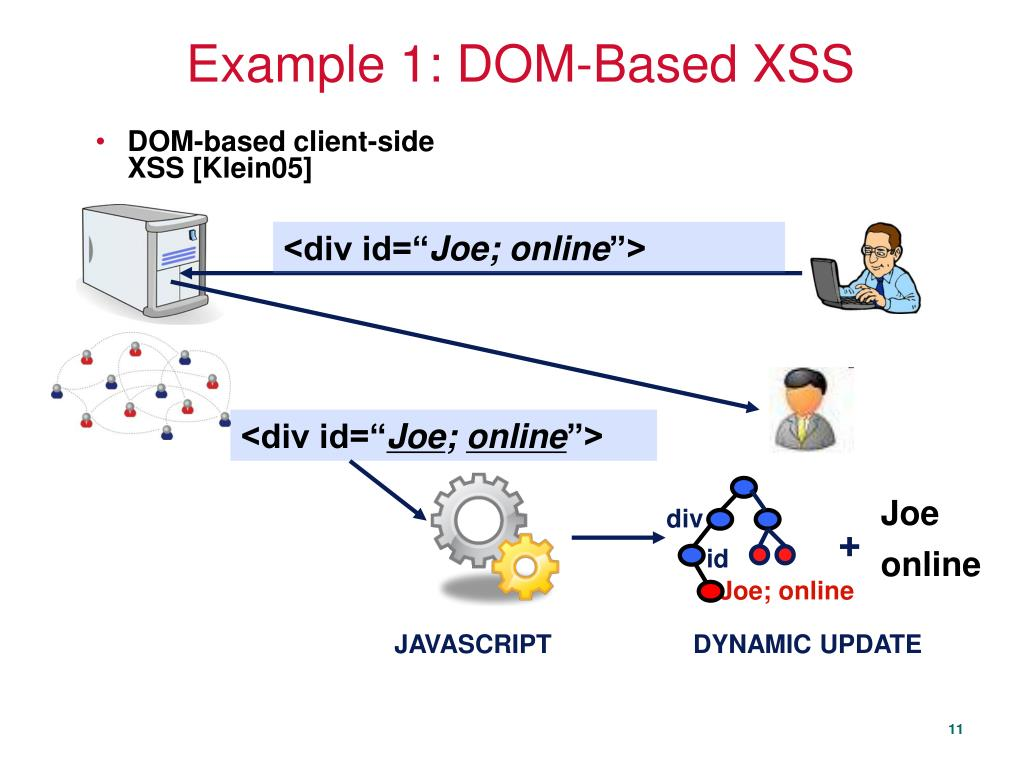

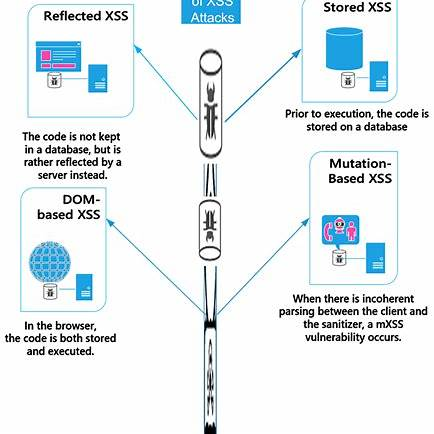

Erkennung von DOM-basiertem XSS über Runtime Taint Tracking

Serverseitige Techniken können nicht zuverlässig abfangen DOM XSS (Client-seitige Injektion), da die relevante Senke nach dem Laden der Seite in JavaScript liegen kann. Dynamisches Taint-Tracking (Markierung nicht vertrauenswürdiger Quellen und Überwachung der Ausbreitung) ist eine gut untersuchte Methode.

- TT-XSS (von R. Wang et al.) ist eine klassische Implementierung der dynamischen taint-basierten DOM XSS-Erkennung. (科学直通车)

- Reden über meine Generation verwendet eine dynamische Datenflussanalyse, um gezielte DOM XSS-Exploits zu generieren. (ResearchGate)

- TrustyMon (2025) demonstriert ein praktisches Laufzeitüberwachungssystem, das DOM-basiertes XSS in realen Anwendungen mit hoher Genauigkeit und geringen Fehlalarmen erkennen kann. (ACM Digitale Bibliothek)

Diese Systeme instrumentieren die clientseitige Ausführung, kennzeichnen nicht vertrauenswürdige Eingaben (z. B. URL-Hash, Abfrageparameter, DOM-Elemente) und erkennen, wenn sie gefährliche Senken erreichen (z. B. innerHTML) auf eine Weise, die zur Ausführung des Skripts führt.

Ein Vorbehalt: Die Laufzeitverfolgung hat Leistungskosten. Einige Arbeiten kombinieren ML/DNN als Vorfilter um den Aufwand für das Taint-Tracking zu verringern. Melicher et al. schlagen beispielsweise die Verwendung von Deep Learning vor, um wahrscheinlich anfällige Funktionen vorab zu klassifizieren und nur dort Taint-Tracking anzuwenden. (contrib.andrew.cmu.edu)

Beispiel A - Feststehend (sichere Spüle verwenden) textInhalt)

<html>

<head><title>Willkommen</title></head>

<body>

<h1>Hallo!</h1>

<div id="greeting"></div>

<script>

function getQueryParam(name) {

return new URLSearchParams(window.location.search).get(name);

}

var raw = getQueryParam("name") || "";

// Use textContent to insert as plain text (safe)

document.getElementById("greeting").textContent = raw;

</script>

<p>Willkommen auf unserer Website.</p>

</body>

</html>Warum dies sicher ist: textInhalt schreibt Klartext; auch wenn roh enthält <script>…</script>wird er als Text wiedergegeben und nicht ausgeführt. Auch mit URLSearchParams vermeidet sprödes Index/Substring-Parsing. portswigger.net

Beispiel B - Attribut-Senke & sichere URL-Behandlung (href-Pseudo-Senke)

Anfälliges Muster:

// Angreifbar:

var params = new URLSearchParams(window.location.search);

var target = params.get("url"); // Benutzergesteuert

document.getElementById("meinlink").href = ziel;

Wenn Ziel ist Javascript-Code, das Anklicken des Links führt JS aus.

Sicheres Muster (Schema validieren):

function safeHref(input) {

try {

var u = new URL(input, window.location.origin);

if (u.protocol === "http:" || u.protocol === "https:") {

return u.toString();

}

} catch(e) { /* invalid URL */ }

return "#";

}

document.getElementById("mylink").href = safeHref(params.get("url"));Erläuterung: neue URL() normalisiert; wir erlauben nur http:/https: Schemata. Dies blockiert javascript:/Daten: Systeme. portswigger.net

Inhaltssicherheitspolitik (CSP): Defense-in-Depth

Während Verschlüsselung und Bereinigung die wichtigsten Schutzmaßnahmen sind, bietet CSP eine starke sekundäre Barriere. Ein gut konfigurierter CSP, der Nonces oder Hashes verwendet, zusammen mit streng dynamisch und Entfernung von 'unsafe-inline'kann die Ausnutzung von XSS stark einschränken.

Es gibt jedoch einige Fallstricke:

- Nonce-Wiederverwendung: Einige Websites verwenden dieselbe Nonce für mehrere Antworten, was den Schutz des CSP untergräbt. Eine kürzlich durchgeführte Studie "The Nonce-nce of Web Security" zeigt, dass viele reale Websites dies tun. (arXiv)

- Komplexität der Bereitstellung: Die Unterstützung von Legacy-Inline-Skripten, Bibliotheken von Drittanbietern und Browser-Inkonsistenzen führt häufig zu einer Lockerung der Richtlinien.

Daher sollte CSP die Kodierung und Bereinigung ergänzen, nicht ersetzen.

Bewährte technische Praktiken: CI, Lint, Testen, Überwachung

Um robuste XSS-Abwehr zu operationalisieren:

- ESLint / Code-Linters: Verbieten oder kennzeichnen Sie die Verwendung unzulässiger Senken (innerHTML, eval) und verlangen Sie Kontextanmerkungen für Vorlagenausdrücke.

- Statische und dynamische Analyse in CI:

- Statische Taint-Analyse für JS-Module mit mehreren Dateien

- Fuzz-Tests oder differentielle Parsing-Tests

- Laufzeitinstrumentierung in Staging-Umgebungen

- Unit-/SicherheitstestsGenerierung von kontextbasierten Nutzdaten in Unit-Tests, um sicherzustellen, dass die korrekte Kodierung angewendet wird (wie in "Automatisierte Erkennung und Behebung von XSS-Schwachstellen" oder "Erkennung von XSS über Unit-Tests") (arXiv)

- Überwachung und Alarmierung: Sammeln von Berichten über CSP-Verletzungen, instrumentierte Laufzeitwarnungen für verdächtige Ströme, Protokollmetriken für Codierungsfehler.

Penligent Ein-Klick-XSS-Scan-Design

Nachfolgend finden Sie eine vorgeschlagene Entwurfsspezifikation, die Sie in das Penligent-Produkt einbetten können. Ein-Klick-XSS-Scan "Playbook".

Aufgaben-Workflow (High-Level)

- Crawl & JS-Rendering - alle Seiten und JS-gesteuerten Routen entdecken.

- Statische Analyse - Taint Propagation im Quellcode, um risikoreiche Senken und Funktionen zu finden.

- Scannen von Vorlagen - Verwendung von Vorlagen-Scannern (z. B. Nuclei) zum Abfeuern gängiger XSS-Payloads.

- Laufzeit / dynamischer Scan - mittels Headless Browsing und Instrumentierung Nutzdaten einspeisen und die Ausführung von Skripten erkennen.

- Verfolgung von Taint zur Laufzeit - die Seitenlaufzeit instrumentieren und beobachten, ob nicht vertrauenswürdige Daten gefährliche Senken erreichen.

- Parsing-Differenzial-Fuzz-Test - Einspeisung von Edge-Case-Markup in Sanitizer + Browser und Erkennung von Abweichungen.

- CSP & SRI-Audit - Kopfzeilen und Skript-Tags untersuchen, auf Wiederverwendung von Nonce und fehlende Integritätsattribute prüfen.

- Erstellung von Berichten - Schwachstellen mit PoCs, Risikobewertung und Vorschlägen für Abhilfemaßnahmen zusammenstellen und optional PR-Patches erstellen.

Beispiel einer Nukleusvorlage (Reflected XSS)

id: xss-reflect-basic

info:

name: Reflektiertes XSS Basic

Verfasser: penligent-scan

Schweregrad: hoch

Anfragen:

- Methode: GET

path:

- "{{BaseURL}}?q={{Payload}}"

Nutzdaten:

payload:

- ""

matchers:

- Typ: Wort

Teil: Körper

words:

- ""Sie würden mit kontextabhängigen Nutzlastsätzen (Attribut, JS, URL) erweitert und mit der Headless-Verifizierung verkettet, um Fehlalarme zu reduzieren.

Beispiel einer Aufgabendefinition (JSON)

{

"Name": "XSS QuickScan",

"steps": [

{"id": "crawl", "type": "crawler", "params": {"start_url": "{{Ziel}}", "render_js": true}},

{"id": "static", "type": "static_analysis", "deps": ["crawl"], "params": {"analyzers": ["multi-file-taint"]}},

{"id": "template_scan", "type": "scanner", "deps": ["crawl"], "params": {"templates": ["xss-reflect-basic"]}},

{"id": "dynamic", "type": "dynamic_scan", "deps": ["template_scan", "static"], "params": {"engine": "headless-instrumented"}},

{"id": "dom_taint", "type": "runtime_taint", "deps": ["dynamic"], "params": {"agent": "instrumented-browser"}},

{"id": "parsing_diff", "type": "parsing_diff", "deps": ["dynamic"], "params": {}},

{"id": "audit_csp", "type": "csp_audit", "deps": ["crawl"], "params": {}},

{"id": "report", "type": "report_gen", "deps": ["dom_taint", "parsing_diff", "audit_csp"], "params": {"format": "pdf,html"}}

]

}Bericht & Ausgabe

Jeder Befund umfasst:

- Art (reflektiert / gespeichert / DOM)

- Proof-of-Concept (HTTP-Anfrage/Antwort, DOM-Snapshot, Bildschirmfoto)

- Schweregrad

- Verbesserungsvorschläge (z. B. korrekter Encoder, Sanitizer-Konfiguration, sichere API-Verwendung)

- Optional automatische Generierung eines Patches oder PR-Skeletts

Sie können im internen technischen Bericht auch auf einschlägige Literatur verweisen (z. B. TrustyMon zitieren, Differentialpapiere analysieren).

Code-Beispiele und bewährte Praktiken

Hier ein paar Beispiele für sichere/unsichere Schnipsel in einer React-ähnlichen Umgebung:

Unsicher (gefährdet)

function UserGreeting(props) { return ; }Sicherere Version

importieren Sie DOMPurify von 'dompurify';

function UserGreeting(props) {

const clean = DOMPurify.sanitize(props.userContent, { ALLOWED_TAGS: ['b','i','u','a'], ALLOWED_ATTR: ['href'] });

return <div dangerouslysetinnerhtml="{{" __html: clean }} />;

}Oder besser gesagt:

function UserGreeting(props) {

return <div>{reps.userContent}</div>// React flieht selbständig

}Für Attributwerte:

// Unsafe

<img src={userInput} />

// Safer

function safeUrl(u) {

const doc = new URL(u, window.location.origin);

if (doc.protocol === 'http:' || doc.protocol === 'https:') {

return doc.toString();

}

return '/'; // fallback

}

<img src={safeUrl(userInput)} />Schlussfolgerung und nächste Schritte

Dieser Artikel fasst die OWASP XSS-Prävention Spickzettel (pragmatische Regeln) mit moderne Forschungsrichtungen (Runtime Taint, Parsing Differential, ML Prefilter), um einen robusten, technikfreundlichen Verteidigungsansatz zu entwickeln. Das Ein-Klick-Penligent-Scandesign hilft bei der Produktivierung dieser Methoden und erleichtert Teams die Einführung einer starken Verteidigung, ohne Pipelines neu erfinden zu müssen.