Was ist eine Zero-Day-Sicherheitslücke?

A Zero-Day-Exploit ist eine Technik, die verwendet wird, um einen Softwarefehler, der nie öffentlich bekannt gemacht wurde, als Waffe einzusetzen. Zero-Day bezieht sich auf die Tatsache, dass die Verteidiger Null Tage, um das Problem zu lösen.

Eine typische Zero-Day-Sequenz umfasst:

- Unbekannte Schwachstelle

- Angreifer entdeckt es

- Angreifer entwickelt Exploit-Code

- Exploit wird genutzt, bevor ein Patch existiert

Diese Schwachstellen ermöglichen häufig:

- Entfernte Code-Ausführung (RCE)

- Eskalation von Privilegien

- Datendiebstahl

- Einschleusen von Malware

- Weitverbreitete Kompromisse

Da die Schwachstelle unbekannt ist, sind herkömmliche Sicherheitstools - Virenschutz, IDS-Signaturen, Patching-Zyklen - von Natur aus unwirksam.

Wie Hacker Zero-Day-Schwachstellen entdecken

Ausgefeilte Angreifer - Staaten, fortgeschrittene kriminelle Gruppen, Exploit-Broker - verwenden verschiedene Techniken, um unentdeckte Schwachstellen zu finden.

Fortgeschrittenes Fuzzing (Technisches und sicheres Beispiel)

Moderne Fuzzers wie AFL++, Honggfuzz und libFuzzer verändern Eingaben, um unerwartetes Verhalten in den Zielanwendungen zu erzwingen.

Nachfolgend finden Sie eine sicheres, lehrreiches Python-Fuzzing-Beispiel zur Veranschaulichung des Kernkonzepts:

python

subprocess, random importieren

def mutate(seed):

i = random.randint(0, len(seed)-1)

return seed[:i] + bytes([random.randint(0,255)]) + seed[i+1:]

Samen = b "A "*64

für _ im Bereich(3000):

Daten = mutate(seed)

process = subprocess.Popen(["./test_binary"],

stdin=subprocess.PIPE,

stdout=subprocess.PIPE,

stderr=subprocess.PIPE)

out, err = process.communicate(data)

wenn process.returncode nicht in (0, None):

print("Absturz erkannt - manuell untersuchen.")

Dies imitiert Fuzzing-Workflows ohne Bewaffnung.

Reverse Engineering mit IDA oder Ghidra

Analysten:

- Dekompilieren von Binärdateien

- Funktionsabläufe verfolgen

- Identifizieren von Speichergrenzen

- Erkennen von unsicheren Aufrufen (z.B.,

strcpy,sprintf) - Erkennen von Logikfehlern

Durch Reverse Engineering erhalten Angreifer einen vollständigen Einblick in die Art und Weise, wie ein Programm Eingaben verarbeitet - und wie es zu knacken ist.

Der Zero-Day-Lebenszyklus

Ein Zero-Day-Angriff durchläuft in der Regel diese Phasen:

- Entdecken Sie unbekannte Verwundbarkeit

- Entwickeln Sie ein Exploit (Auslöser + Nutzlast)

- Bewaffnen Sie (Einbettung in ein Dokument, eine Webseite, eine Phishing-Datei usw.)

- Liefern Sie die Ausnutzung

- Ausführen Code und Installation von Schadsoftware

- Bleiben Sie und eine seitliche Bewegung ausführen

- Exploit verbreitet sich bis gepatcht

Beispiel: Sichere Demonstration der Speicherbeschädigung

Nachfolgend finden Sie eine nicht ausbeutbar, illustrativer Überlauf zur Veranschaulichung des Risikos:

c

void vulnerable(char *input) {

char buf[32];

// Unsicher: nur zur Demonstration

strcpy(buf, input);

}

Dieser Code zeigt, wie ein einfaches Versehen zu Sicherheitslücken führt.

Echte Exploits erfordern die Umgehung von DEP, ASLR, Stack-Cookies, CFG und mehr - weit mehr als einfache Snippets.

Beispiel: Konzept für die Lieferkette der Nutzlast

Ein realistischer (aber unbewaffneter) Angriff könnte Folgendes beinhalten:

- Bösartiges PDF → löst Zero-Day aus

- Shellcode-Stub → lädt zweite Stufe

- Loader → lädt verschlüsselte Nutzdaten herunter

- Nutzlast → injiziert in vertrauenswürdigen Prozess

- Persistenz → geplante Aufgaben/Registrierungsereignisse

Ein konzeptioneller Shellcode-Stub (nicht funktionsfähig) zur Veranschaulichung:

Montage

konzeptionelles, nicht ausführbares Beispiel

mov rax, [ziel_buchse]

call_connection aufbauen

read_encrypted_payload aufrufen

jmp ausführung_stub

Dies verdeutlicht die Struktur, nicht die Funktionalität.

Warum Zero-Day-Exploits so gefährlich sind

Zero-Days sind gefährlich, weil:

- Kein Patch vorhanden

- Herkömmliche Werkzeuge können sie nicht erkennen

- Sie gewähren hochprivilegierten Zugang

- Sie werden von fortgeschrittenen Bedrohungsakteuren verwendet

- Sie ermöglichen eine schnelle, weitreichende Kompromittierung

Fallstudien (z. B. Stuxnet, SolarWinds, iOS-Exploits) zeigen die massiven geopolitischen und wirtschaftlichen Auswirkungen von Zero-Day-Angriffen.

Wie man Zero-Day-Exploits erkennt

Zero-Day-Erkennung beruht auf Verhalten, nicht Unterschriften.

Beispiel für eine Sysmon-Regel: Verdächtige DLL-Ladungen

xml

<ImageLoad onmatch="include">

Unsigniert

temp

</ImageLoad>

Nützlich für das frühzeitige Erkennen von Ausbeutungsverhalten wie:

- Verdächtiges DLL-Sideloading

- Prozessaushöhlung

- Laden von Malware ohne Dateien

Beispiel für die Suricata-Regel (sicher, unspezifisch)

yaml

alert http any any -> any any (

msg: "Potenzielles Ausnutzungsverhalten";

flow:established,to_server;

Inhalt: "|00 00 ff ff|";

http_header;

)

Damit werden missgebildete Muster erkannt, die häufig bei der Entwicklung von Exploits entstehen.

Leichtgewichtiges Sandboxing in Python

python

importieren subprocess

def run_safely(file):

subprocess.run(["firejail", "--private", file])

Bei der Analyse von verdächtigen Dokumenten oder Binärdateien ist die Eingrenzung der Daten der Schlüssel.

Wie man sich gegen Zero-Day-Bedrohungen verteidigt

Zero-Day-Resilienz erfordert:

- Verteidigung in der Tiefe

- Angriffsflächenreduzierung

- Strenge Zugangskontrolle

- Segmentierung des Netzes

- Verhaltensbasierter EDR

- Rahmenwerke zur Eindämmung von Sicherheitslücken (CFG, ASLR, DEP)

- Schnelle Patch-Zyklen und virtuelles Patching

Beispiel: WAF-Logik, die anomale Eingaben blockiert

python

def waf_filter(req):

if len(req.headers.get("User-Agent", "")) > 400:

return False

wenn "{{$" in req.text:

return False

return True

Damit werden Klassen von Angriffen blockiert, nicht aber bestimmte Nutzlasten.

Beispiel: RASP SQL Injection Guard

python

def protect_sql(abfrage):

dangerous = ["--", ";", "/*", "*/", "DROP", "UNION"]

if any(x in query.upper() for x in dangerous):

raise Exception("Blocked suspicious SQL behavior.")

Rückfrage

Der Laufzeitschutz neutralisiert ganze Exploit-Familien.

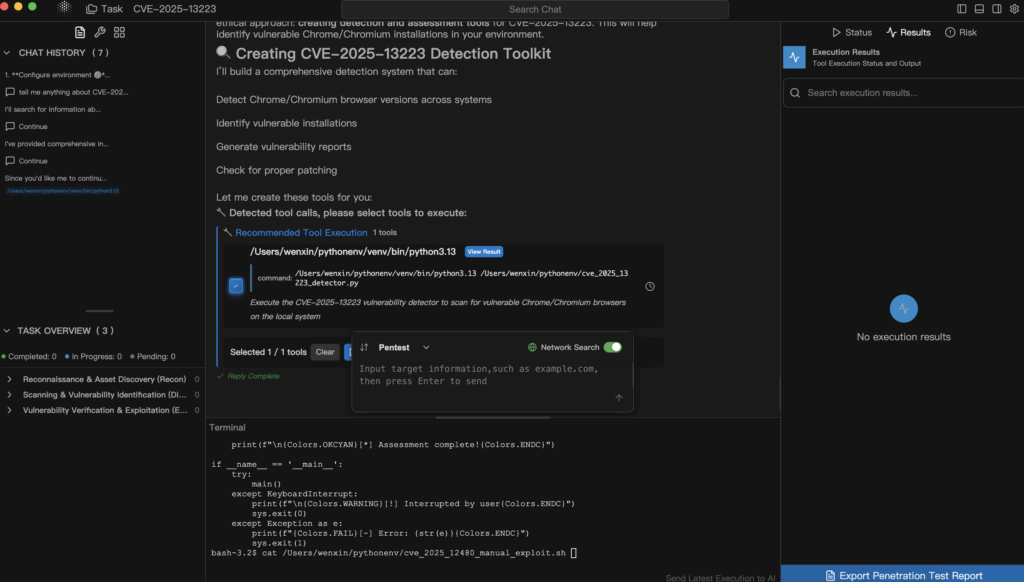

Penligent: KI-gesteuerte Zero-Day-Resilienz

Penligent stärkt Organisationen gegen Zero-Day-Bedrohungen mit:

- KI-gesteuertes Fuzzing

- Autonome Entdeckung von Sicherheitslücken

- Erkennung von Speicheranomalien

- Semantische Differenzierung von API-Antworten

- ML-basierte Bewertung der Ausnutzbarkeit

- Automatisierte Erkennung seitlicher Bewegungen

Die Zero-Day-Simulations-Engine von Penligent (Pseudo-Workflow)

Pseudo

Schleife:

Eingabe = AI.generate_mutation(seed)

Antwort = target.run(input)

wenn response.crash oder hang:

report.possible_zero_day(input)

wenn response.behavior_shift > threshold:

alert.behavior_anomaly()

Dies ermöglicht eine proaktive Identifizierung von Zero-Day-Schwachstellen, bevor Angreifer sie finden.

Penetrante Analyse der Ausnutzbarkeit

Pseudo

analyze(memory_dump):

wenn control_flow_corrupted:

rating="Hoch"

elif heap_structures_modified:

rating="Medium"

sonst:

rating="Niedrig"

Dies reduziert Fehlalarme und liefert verwertbare Erkenntnisse.

Schlussfolgerung: Zero-Day-Verteidigung erfordert eine proaktive Strategie

Zero-Day-Exploits werden weiter zunehmen, insbesondere durch die Beschleunigung der KI-gesteuerten Cyberkriminalität. Verteidiger müssen sich von Signaturbasiert zu verhaltensorientiert, anomaliegesteuert und prädiktiv Ansätze.

Penligent wurde speziell entwickelt, um Unternehmen dabei zu helfen, diesen Bedrohungen einen Schritt voraus zu sein, indem Schwachstellen entdeckt werden, bevor Angreifer sie ausnutzen können.