Spring Security protege las aplicaciones Java envolviendo cada solicitud HTTP en un canal de seguridad estructurado, utilizando una cadena de filtros que gestiona la autenticación, la autorización y varias capas de defensa, como CSRF, CORS, gestión de sesiones y validación de tokens. Esta arquitectura garantiza que sólo los usuarios autenticados y autorizados accedan a los recursos, independientemente de que su aplicación sea una aplicación web monolítica, una API REST o un backend de microservicios.

En efecto, Spring Security se convierte en los "guardarraíles" de su aplicación, de modo que no tiene que crear un sistema de seguridad desde cero, sino configurar, ampliar y reforzar una base probada y fiable para la comunidad.

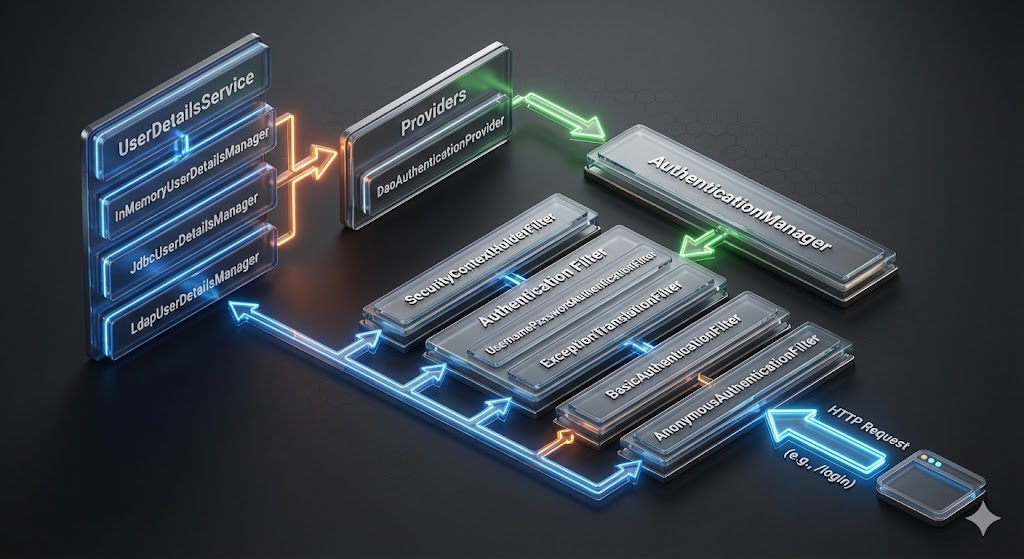

El motor central: Flujo de solicitudes y cadena de filtros de seguridad

La columna vertebral de Spring Security es el Mecanismo de filtro de servlets. Cada solicitud HTTP entrante pasa por el SecurityFilterChainuna secuencia de filtros, cada uno responsable de un problema de seguridad distinto. Este diseño separa limpiamente la seguridad de la lógica de negocio, y permite la extensibilidad: puede inyectar filtros personalizados o proveedores de autenticación sin tocar controladores o servicios.

Ciclo de vida de las solicitudes en Spring Security

| Fase | Componente / Filtro | Propósito |

|---|---|---|

| 1 | SecurityContextPersistenceFilter | Cargar SecurityContext existente (si está basado en sesión) o crear un contexto vacío |

| 2 | Filtro de autenticación (por ejemplo, UsernamePasswordAuthenticationFilter, BearerTokenAuthenticationFilter, etc.) | Intento de autenticación basado en credenciales (formulario de inicio de sesión, token, etc.) |

| 3 | SessionManagementFilter / control de concurrencia | Manejar la fijación de sesión, la concurrencia de sesión o la política sin estado |

| 4 | AuthorizationFilter / FiltroInterceptor de Seguridad | Control de acceso a nivel de URL o de método (funciones/permisos) |

| 5 | CSRF / CORS / Filtros de escritura de cabecera | Aplicar protecciones contra peticiones entre sitios y cabeceras de seguridad |

| 6 | La solicitud llega a Controlador / Lógica empresarial | El contexto de seguridad contiene ahora una entidad de seguridad autenticada y autorizada |

Dado que Spring Boot / Spring Security cablea esta cadena automáticamente cuando se añaden las dependencias correctas, muchos problemas de seguridad quedan cubiertos al instante. Sin embargo, usted sigue teniendo el control total para ampliar, reemplazar o reordenar las piezas según sea necesario.

Mecanismos de autenticación: Del inicio de sesión mediante formulario a JWT y OAuth2

Uno de los principales puntos fuertes de Spring Security es su flexibilidad: admite diversas estrategias de autenticación, lo que lo hace adecuado para aplicaciones web tradicionales, backends móviles, aplicaciones de una sola página (SPA) y microservicios.

Inicio de sesión tradicional

Para las aplicaciones web, el inicio de sesión basado en formularios (o HTTP Basic) sigue siendo válido por defecto:

java

http .authorizeHttpRequests(auth -> auth .requestMatchers("/public/**").permitAll() .anyRequest().authenticated() ) .formLogin(Customizer.withDefaults());

Tras un inicio de sesión correcto, Spring Security almacena la autenticación en una sesión HTTP y envuelve las solicitudes posteriores con SecurityContext automáticamente. Este método funciona bien para aplicaciones renderizadas en servidor en las que las cookies y las sesiones son aceptables.

Autenticación JWT sin estado para API

La arquitectura moderna -especialmente las API REST, SPA o microservicios- suele requerir sin estadoautenticación basada en tokens. Spring Security soporta esto limpiamente a través de su Servidor de recursos OAuth2 y validación JWT integrada. Inicio+1

Una configuración minimalista tiene este aspecto:

java

@Configuration @EnableWebSecurity public class JwtSecurityConfig {@Bean public SecurityFilterChain securityFilterChain(HttpSecurity http) throws Exception { http .csrf(csrf -> csrf.disable()) .sessionManagement(sess -> sess.sessionCreationPolicy(SessionCreationPolicy.STATELESS)) .authorizeHttpRequests(auth -> auth .requestMatchers("/api/auth/**", "/api/public/**").permitAll() .anyRequest().authenticated() ) .oauth2ResourceServer(oauth2 -> oauth2.jwt(Customizer.withDefaults()));return http.build(); } }

Spring Boot configura automáticamente el JwtDecodervalida la firma JWT, iss (emisor), exp / nbf (marcas de tiempo), y asigna ámbitos a autoridades. docs.enterprise.spring.io+1

Esto hace que la protección segura de las API sea rápida de implantar, con un mínimo de repeticiones, al tiempo que se mantienen las mejores prácticas de seguridad.

OAuth2 / OpenID Connect para SSO e inicio de sesión de terceros

Si su aplicación necesita inicio de sesión único (SSO), inicio de sesión social (Google, GitHub, etc.) o identidad delegada a través de un servidor de autorización externo, la compatibilidad con el cliente OAuth2 de Spring Security facilita la integración. Puede obtener tokens de acceso, tokens de actualización e identidad de usuario a través de OIDC y, a continuación, confiar en el comportamiento del servidor de recursos para sus API de backend.

Esta flexibilidad le permite unificar la identidad de los usuarios a través de proveedores de autenticación web, móviles y de terceros, lo que resulta ideal para aplicaciones distribuidas a gran escala.

Autorización y control de acceso: Quién puede hacer qué

La autenticación demuestra la identidad. La autorización determina los permisos. Spring Security admite un control detallado tanto a nivel de URL como a nivel de método.

- Control de acceso basado en URL: simples restricciones basadas en roles en los puntos finales.

- Seguridad a nivel de métodopermitiendo anotaciones como

@PreAutorizar,@Seguro,@PostAutorizarpuede imponer permisos directamente en los métodos del servicio o del controlador. - Control de acceso basado en atributos o en reclamaciones: especialmente cuando se utilizan JWTs - puede inspeccionar las reclamaciones (por ejemplo, inquilino, atributos de usuario, ámbitos) para hacer cumplir los permisos dinámicos.

Este enfoque por capas (URL → método → lógica de negocio) le ofrece un control total sobre quién puede acceder a qué y en qué condiciones.

Protecciones integradas y funciones de refuerzo de la seguridad

Spring Security proporciona algo más que autenticación y autorización: incluye muchos mecanismos para defenderse de ataques web comunes y de errores de configuración. Entre ellos:

- Protección CSRF - habilitado por defecto para flujos basados en sesión. Deshabilitar solo si se controla totalmente el cliente (por ejemplo, SPA con JWT).

- Configuración CORS - crucial para los frontends modernos que interactúan con las API.

- Almacenamiento seguro de contraseñas - soporta algoritmos hash fuertes como BCrypt, PBKDF2, Argon2. Evita los hashes débiles (MD5, SHA-1). Los estudios muestran que el mal uso de hash es un anti-patrón de seguridad común. arXiv+1

- Gestión de sesiones y protección contra la fijación de sesiones - evita el secuestro de sesiones y refuerza los límites de concurrencia.

- Cabeceras de seguridad HTTP - HSTS, opciones de marco, protección XSS, seguridad de contenidos, etc.

Pero los valores predeterminados no son mágicos: la seguridad depende en gran medida de cómo configures y pruebes tu configuración. Los estudios empíricos revelan múltiples antipatrones de configuración errónea -por ejemplo, desactivar CSRF, utilizar hash de contraseñas débil- en aplicaciones Spring reales, que conducen a vulnerabilidades graves. arXiv

De ahí que sea fundamental realizar auditorías de seguridad rigurosas, revisar el código, actualizar las dependencias y realizar pruebas automatizadas.

Errores comunes y cómo evitarlos

Incluso un marco maduro como Spring Security puede ser mal utilizado, especialmente cuando los desarrolladores mezclan diferentes modos de autenticación, anulan las configuraciones predeterminadas o pasan por alto casos extremos. Estos son algunos problemas recurrentes observados en la comunidad:

| Problema / Error | Consecuencia | Cómo mitigarlo |

|---|---|---|

| Combinación de inicio de sesión y JWT sin estado sin cadenas de filtrado separadas | Conflictos, comportamientos inesperados, agujeros de seguridad | Utilizar beans SecurityFilterChain separados con distintos comparadores de solicitudes para diferentes esquemas de autenticación (Reddit) |

| Desactivación de CSRF sin protecciones alternativas adecuadas (por ejemplo, para formularios). | Vulnerable a ataques CSRF | Desactivar CSRF sólo para API sin estado, garantizar tokens u otras protecciones para escenarios con estado. |

| Utilizar un hash de contraseña débil (MD5, SHA-1) o almacenar contraseñas en texto plano. | Fácil de romper si se filtran datos | Utilice siempre BCryptPasswordEncoder, Argon2, o un hash fuerte similar + sal. |

| Configuración JWT incorrecta (falta iss, validación aud, rotación de clave incorrecta) | Los tokens pueden falsificarse o seguir siendo válidos más allá de su vida útil prevista | Utilice la configuración oficial del servidor de recursos OAuth2; active la firma, el emisor, la validación de audiencia y la rotación de claves (Inicio) |

| Pruebas insuficientes (pruebas unitarias, pruebas de integración, caducidad de tokens, revocación, rutas de error). | Los fallos o agujeros de seguridad se cuelan en la producción | Escriba pruebas automatizadas que cubran la autenticación, las rutas de fallo, la gestión de tokens, el cierre de sesión y la lógica de actualización. La investigación muestra que muchas aplicaciones del mundo real carecen de estas pruebas. (arXiv) |

Como dijo un desarrollador (en un debate de la comunidad): "Cada tutorial de Spring Security lleva a código obsoleto ... incluso los métodos actualizados ya están marcados para su eliminación". Reddit

Esto apunta a otro riesgo: debe mantenerse al día con las versiones de Spring Security y migrar las configuraciones en consecuencia.

Ejemplo: API REST segura con JWT + servidor de recursos

He aquí un ejemplo mínimo de una API REST de Spring Boot asegurada mediante JWT en modo stateless.

java

@Configuration @EnableWebSecurity public class ApiSecurityConfig {@Bean public SecurityFilterChain securityFilterChain(HttpSecurity http) throws Exception { http .csrf(csrf -> csrf.disable()) .sessionManagement(sm -> sm.sessionCreationPolicy(SessionCreationPolicy.STATELESS)) .authorizeHttpRequests(auth -> auth .requestMatchers("/api/auth/**", "/api/public/**").permitAll() .anyRequest().authenticated() ) .oauth2ResourceServer(oauth2 -> oauth2.jwt(Customizer.withDefaults()));return http.build(); } }

Y propiedades en application.yml:

java

spring: seguridad: oauth2: resourceserver: jwt: issuer-uri: audiences: <https://your-api.example.com>

Esta configuración garantiza que:

- Firma JWT, emisor (

iss), audiencia (aud), expiración (exp) se validan automáticamente, siguiendo las mejores prácticas de seguridad basadas en tokens. Inicio+1 - No se crea ninguna sesión HTTP (sin estado), lo que hace que la API sea escalable.

- Se basa en módulos estándar; no requiere clases de filtro personalizadas ni código de autenticación repetitivo.

Puede personalizarlo aún más definiendo un JwtAuthenticationConverter para asignar reclamaciones → roles o autoridades, o envolver comprobaciones adicionales (Ámbitos, inquilinos, etc.).

Recomendaciones y buenas prácticas para la preparación de la producción

Si está creando aplicaciones para el mundo real, especialmente API públicas, microservicios o servicios que requieran pruebas de penetración/auditoría de vulnerabilidades, considere Spring Security como un componente esencial de su estrategia de seguridad. línea de basey capa sobre capa endurecimiento, registro, supervisión y pruebas.

- Utiliza un hash de contraseñas potente: prefiero BCrypt o Argon2.

- Preferir un servidor de recursos JWT / OAuth2 sin estado para las API - evitar la autenticación basada en sesiones en microservicios o sistemas distribuidos.

- Valide siempre correctamente los JWT - aplicar la verificación de firmas,

issyaudreclamaciones, caducidad y considerar la rotación de claves. - Cadenas de filtros separadas si se mezclan métodos de autenticación - por ejemplo, una para la web basada en sesiones y otra para la API basada en JWT.

- Habilite CSRF para formularios tradicionales; configure CORS para SPAs y clientes externos.

- Implantación de registros, supervisión, limitación de velocidad y alertas - los fallos de autenticación inesperados o los inicios de sesión múltiples fallidos deberían activar alertas.

- Escribir pruebas automatizadas (unidad + integración) para autenticación, autorización, expiración de token, rutas de error, actualización y flujos de cierre de sesión. - muchas aplicaciones del mundo real lo omiten, lo que aumenta el riesgo. arXiv+1

- Manténgase al día con las versiones de Spring Security - los comentarios de la comunidad muestran que los tutoriales a menudo se quedan obsoletos, y el mal uso / las API obsoletas siguen siendo una molestia. Reddit+1

Por qué Spring Security sigue siendo el marco de seguridad de referencia en el ecosistema Java

Varios factores contribuyen al dominio de Spring Security en la seguridad de Java:

- Es con todas las funcionesautenticación, autorización, CSRF, gestión de sesiones, compatibilidad con tokens, OAuth2, etc.

- Altamente configurable y ampliable - puede conectar filtros personalizados, proveedores de autenticación, almacenes de usuarios y políticas de seguridad.

- Amplia integración con Spring Boot / ecosistema Spring: fricción mínima para añadir seguridad a las aplicaciones existentes.

- Comunidad madura y probada - muchas guías de la comunidad, proyectos de código abierto y usos reales en distintos sectores.

- Base de seguridad normalizadaque beneficia a las herramientas de pruebas automatizadas, exploración de vulnerabilidades y pruebas de penetración.

Para los equipos que trabajan en pruebas de penetración, análisis automatizado de vulnerabilidades, herramientas de seguridad de API o plataformas de seguridad basadas en IA - El uso de Spring Security significa que dispone de una línea de base de seguridad predecible para analizar, probar y auditar. Esta previsibilidad es muy valiosa a la hora de crear herramientas de seguridad o integrar la seguridad en los procesos CI/CD.

Conclusión

Spring Security no es magia, pero es una base potente y probada para proteger aplicaciones web, API y microservicios Java. Por defecto, cubre muchas necesidades comunes de seguridad web; cuando se configura correctamente, protege contra CSRF, refuerza la autenticación y autorización, garantiza el almacenamiento seguro de contraseñas, valida JWTs y soporta protocolos de identidad modernos como OAuth2 / OpenID Connect.

Sin embargo, la verdadera fuerza reside en cómo configurarlo y reforzarloAdopción de un hash de contraseñas seguro, JWT sin estado para API, reglas de autorización precisas, validación segura de tokens y pruebas y supervisión exhaustivas.

A los desarrolladores e ingenieros de seguridad, especialmente a los que crean o prueban sistemas del mundo real o crean herramientas de seguridad, les recomiendo encarecidamente que consideren Spring Security como la capa de seguridad básica y que sigan avanzando: configuración rigurosa, valores predeterminados seguros, pruebas automatizadas y auditorías periódicas.

Con este enfoque, se obtiene una base sólida, flexible, fácil de mantener y segura, y se evitan los errores comunes en los que caen muchas aplicaciones basadas en Spring.