filter() para ingenieros de seguridad: Pipelines deterministas, menos falsos positivos y cero mitos sobre el "filtro como desinfectante".

Si ha buscado "filtro javascript"lo más probable es que quieras uno de estos resultados:

- Convierte una salida de exploración ruidosa en una limpia, Accionable preseleccionados.

- Filtre matrices de objetos (activos, hallazgos, IOC, reglas) sin escribir bucles espagueti.

- Haga que el filtrado sea lo suficientemente rápido como para ejecutarse en CI, en un entorno aislado del navegador o en un canal de seguridad.

- Evite la clásica trampa: "filtrar cadenas" ≠ "hacer segura la entrada no fiable".

Esto último es donde muchas herramientas de seguridad fallan silenciosamente.

Hay una razón por la que la consulta de cola larga "filtro javascript array de objetos" es de hoja perenne: un hilo canónico de Stack Overflow titulado exactamente así se encuentra en "Visto 228k veces"que es una señal clara de lo que los profesionales hacen clic, copian y utilizan. (Stack Overflow)

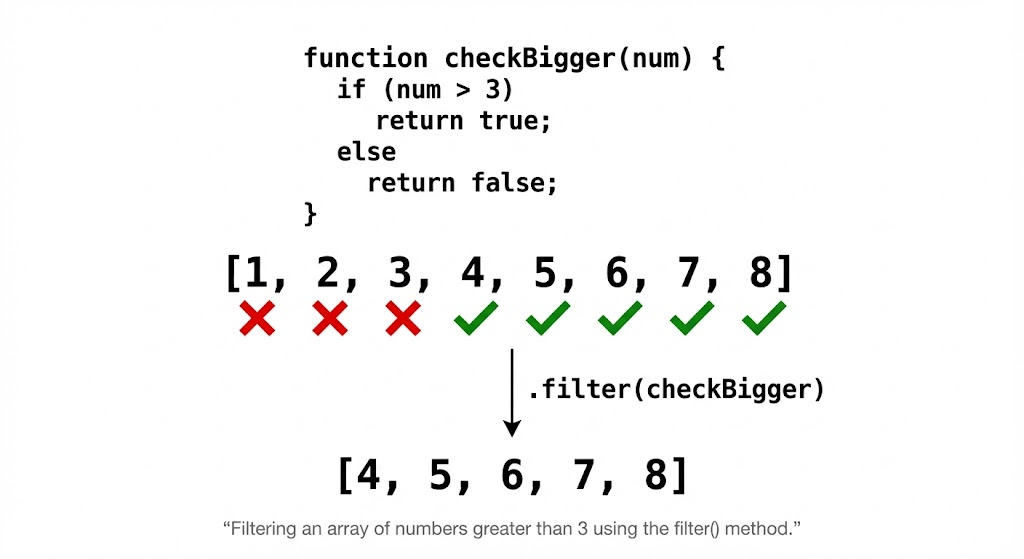

Qué Array.prototype.filter() (y lo que no garantiza en absoluto)

A nivel lingüístico, filtrar():

- Devuelve un nuevo conjunto que contiene elementos cuyo predicado devuelve verdadero.

- Produce un copia superficial (las referencias a objetos se comparten, no se clonan). (Documentos web MDN)

- Salta ranuras vacías en matrices dispersas (no se llama a su predicado para "huecos"). (TC39)

MDN es explícito tanto en "shallow copy" como en "not invoked for empty slots in sparse arrays". (Documentos web MDN)

La especificación ECMAScript también indica explícitamente que las retrollamadas no se ejecutan para los elementos que faltan. (TC39)

Por qué son importantes las matrices dispersas en las canalizaciones de seguridad

Las matrices dispersas aparecen más de lo que cabría esperar: Transformaciones JSON, errores de "borrado de índices", resultados parciales de fusiones multifuente o deduplicación ingenua.

const resultados = [ {id: 1}, , {id: 3} ]; // observe el agujero

const kept = resultados.filtrar(() => true);

console.log(kept); // [{id: 1}, {id: 3}] (el agujero desaparece)

Si su proceso asume "la misma longitud de entrada, la misma longitud de salida", las matrices dispersas lo romperán. En un proceso de triaje, esto puede traducirse en silencioso pérdida de datos.

El patrón de alto CTR: filtrar matrices de objetos

La mayor parte del uso real del "filtro javascript" es filtrar matrices de objetos (activos/encontrados/IOC).

Ejemplo: conservar sólo los hallazgos web explotables con pruebas adjuntas

const resultados = [

{ id: "XSS-001", type: "xss", gravedad: "high", verificado: true, evidencia: ["req.txt", "resp.html"] },

{ id: "INFO-009", type: "banner", severidad: "info", verificado: false, evidence: [] },

{ id: "SSRF-004", type: "ssrf", severidad: "critical", verificado: true, evidence: ["dnslog.png"] },

];

const actionable = findings.filter(f =>

f.verificado &&

(f.gravedad === "alta" | f.gravedad === "crítica") &&

f.evidencia?.longitud > 0

);

console.log(actionable.map(f => f.id)); // ["XSS-001", "SSRF-004"].

Ejemplo: control de alcance (el lugar más fácil para arruinar su programa)

const inScopeHosts = new Set(["api.ejemplo.com", "admin.ejemplo.com"]);

const activos = [

{ host: "api.ejemplo.com", ip: "203.0.113.10", alive: true },

{ host: "cdn.ejemplo.com", ip: "203.0.113.11", alive: true },

{ host: "admin.ejemplo.com", ip: "203.0.113.12", activo: false },

];

const targets = activos

.filter(a => a.alive)

.filter(a => inScopeHosts.has(a.host));

console.log(objetivos);

// [{host: "api.ejemplo.com", ...}]

Utilizando un Establecer evita los accidentes O(n²) patrón (incluye() en filtrar() a través de grandes matrices). Esto es importante cuando se filtran decenas de miles de activos.

Realidad del rendimiento: matrices empaquetadas frente a matrices de gran tamaño y por qué debería importarle sólo un poco

V8 tiene una distinción bien conocida entre envasado y holey Las operaciones con matrices empaquetadas suelen ser más eficaces que las operaciones con matrices heterogéneas. (V8)

Implicaciones para la seguridad: las canalizaciones que crean agujeros (borrar arr[i]fusiones dispersas) puede reducir el rendimiento y corrección. La regla práctica es sencilla:

- No cree agujeros. Prefiera

empalme,filtroo reconstruir matrices. - Evite mezclar tipos en matrices calientes si está procesando grandes conjuntos de datos.

La tabla de decisiones de un ingeniero de seguridad: filtro vs algunos vs encontrar vs reducir

| Objetivo en una cadena de seguridad | La mejor herramienta | Por qué | Error común |

|---|---|---|---|

| Mantener todos los partidos (lista restringida) | filtrar() | Devuelve una matriz de subconjuntos | Fuente mutante durante el predicado |

| Parada en el primer partido (puerta política) | algunos() | Salida anticipada booleana | filter().length > 0 |

| Obtener la primera coincidencia (selección de ruta) | encontrar() | Salida anticipada + elemento | filter()[0] |

| Construir métricas (recuentos, puntuaciones) | reducir() | Agregación en un solo paso | Hacer E/S caras en el reductor |

Esto es menos sobre el estilo y más sobre hacer su tubería determinista y lo suficientemente barato como para ejecutar en todas partes (CI, sandbox navegador, corredores de agente).

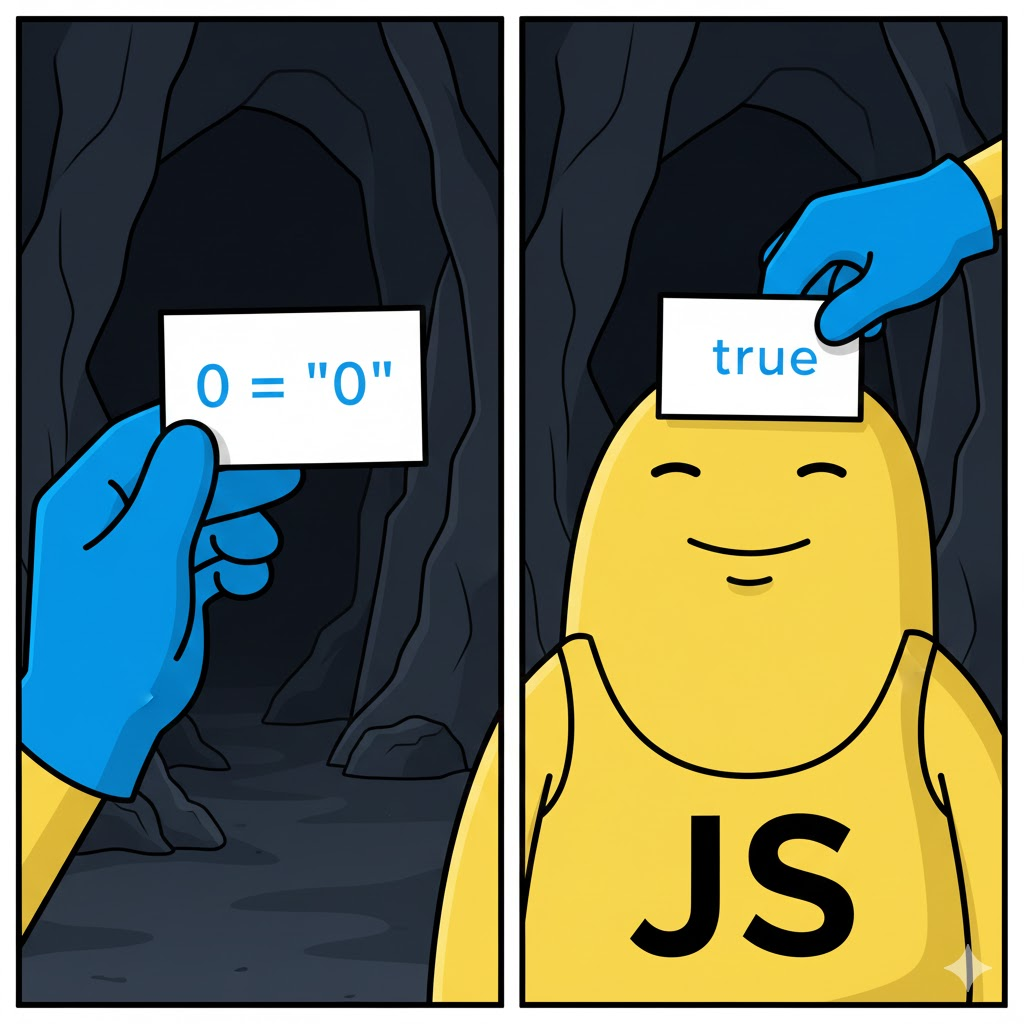

La peligrosa sobrecarga: "filtrar" no es "higienizar"

Ahora viene la parte en la que los ingenieros de seguridad deben ser implacables: el filtrado de cadenas no es un límite de seguridad.

La guía de prevención de XSS de OWASP hace hincapié en lo siguiente codificación de salida (y utilizando la defensa adecuada para el contexto adecuado) en lugar de confiar en el filtrado de entrada. (Serie de hojas de trucos de OWASP)

El propio contenido de OWASP sobre la evasión de filtros XSS enmarca explícitamente el filtrado de entrada como una defensa incompleta y cataloga las desviaciones. (Serie de hojas de trucos de OWASP)

La hoja de trucos XSS de PortSwigger (actualizada en octubre de 2025) es igualmente explícita en el sentido de que incluye vectores que ayudan a eludir los WAF y los filtros. (PortSwigger)

Un ejemplo realista: Filtros" de URL que se colapsan con las diferencias de análisis

Mal patrón:

function allowUrl(u) {

return !u.includes("javascript:") && !u.includes("data:");

}

Mejor patrón: parse + allowlist + normalize:

function allowUrl(u, allowedHosts) {

const url = new URL(u, ""); // base segura para entradas relativas

if (!["https:"].includes(url.protocol)) return false;

return allowedHosts.has(url.hostname);

}

const allowedHosts = new Set(["docs.ejemplo.com", "cdn.ejemplo.com"]);

Este es el cambio mental: dejar de coincidir cadenasempezar a validar datos estructurados.

CVEs que demuestran que los "filtros/sanitizadores" fallan en producción y por qué deberías incluirlos en tus comprobaciones.

Cuando su organización dice "desinfectamos HTML", su modelo de amenazas debe incluir inmediatamente: ¿qué desinfectante, qué versión, qué configuración y qué historial de desvíos?

CVE-2025-66412 (XSS almacenado en el compilador de plantillas de Angular)

NVD describe un XSS almacenado en el compilador de plantillas de Angular debido a un esquema de seguridad interno incompleto que puede permitir eludir la desinfección incorporada de Angular; corregido en las versiones parcheadas. (NVD)

Seguridad para llevar: La "sanitización del marco" no es una garantía permanente. Trátelo como cualquier otro control de seguridad: versión, asesoramiento, pruebas de regresión.

CVE-2025-26791 (DOMPurify mXSS mediante regex incorrecta)

NVD afirma que DOMPurify antes de la versión 3.2.4 tenía una regex plantilla-literal incorrecta que puede llevar a mutación XSS en algunos casos. (NVD)

Seguridad para llevar: las opciones de desinfección importan. Los combos de configuración pueden crear condiciones de exploit incluso cuando "usas una librería respetada".

CVE-2024-45801 (DOMPurify depth-check bypass + debilitamiento de la contaminación del prototipo)

NVD informa de que las técnicas especiales de anidamiento podían eludir la comprobación de profundidad; la contaminación de prototipos podía debilitarla; corregido en versiones posteriores. (NVD)

Seguridad para llevar: Las defensas que se basan en heurísticas (límites de profundidad, comprobaciones de anidamiento) a menudo se convierten en objetivos de bypass.

CVE-2025-59364 (DoS de recursividad de express-xss-sanitizer)

NVD observa una profundidad de recursión ilimitada durante la limpieza de cuerpos de solicitud JSON anidados; el aviso de GitHub detalla el impacto y las versiones corregidas. (NVD)

Seguridad para llevar: El código de "sanitización" puede introducir fallos de disponibilidad. Los atacantes no necesitan XSS si pueden bloquear tu servicio de forma fiable.

Patrones prácticos de "filtro javascript" para la automatización de pentest

1) Control de confianza: mantener sólo los candidatos de alta confianza para una verificación costosa.

const candidatos = [

{ id: "C1", señal: 0.92, coste: 3.0 },

{ id: "C2", señal: 0.55, coste: 1.2 },

{ id: "C3", señal: 0,81, coste: 9,5 },

];

const presupuesto = 10;

const lista = candidatos

.filter(c => c.signal >= 0.8) // umbral de confianza

.filter(c => c.cost c.id)); // ["C1"].

2) Pruebas completas: no permita que los informes se envíen sin pruebas

const reportItems = findings.filter(f =>

f.verificado &&

Array.isArray(f.evidencia) &&

f.evidence.length >= 1

);

3) Filtros Kill-switch: aplicar la política antes de cualquier paso de explotación

Utilice algunos() para "denegar si hay coincidencias":

const prohibido = [/\\\g$/i, /\g$/i];

const isForbidden = host => forbidden.some(rx => rx.test(host));

Dónde encaja Penligent

En un flujo de trabajo que da prioridad a las pruebas, filtrar() es ideal para orquestación deterministaLa parte difícil es el bucle de verificación: reproducir, recopilar pruebas y mantener la coherencia de los resultados en todas las ejecuciones. La parte difícil es el bucle de verificación: reproducir, recopilar pruebas y mantener la coherencia de los resultados en todas las ejecuciones.

Ese es el tipo de lugar en el que una plataforma de pentest basada en IA puede encajar de forma natural: se filtran los candidatos en el código y, a continuación, se utiliza un sistema automatizado para validar, capturar pruebas y mantener la coherencia de la ejecución en todos los entornos. El posicionamiento de Penligent como plataforma de pentest de IA tiene sentido específicamente en el segmento de "verificación + pruebas + informes" del proceso.

Penligente: https://penligent.ai/

Breve lista de comprobación para mantener la seguridad en el uso del "filtro javascript

- Tratar

filtrar()como conformación de datosno "limpieza de entrada". - Evite las matrices dispersas; recuerde que las devoluciones de llamada se omiten para las ranuras vacías. (TC39)

- Utilice

Establecer/Mapapara filtros de afiliación a escala. - Prefiera

algunos()/encontrar()cuando necesites una salida anticipada. - Para la defensa contra XSS, siga la guía de codificación basada en el contexto de OWASP, no los filtros de listas negras. (Serie de hojas de trucos de OWASP)

- Rastrear las CVE de desinfectantes/marcos como riesgo de primera clase de la cadena de suministro. (NVD)

Referencias y enlaces autorizados (copiar/pegar)

- MDN

Array.prototype.filter(): https://developer.mozilla.org/en-US/docs/Web/JavaScript/Reference/Global_Objects/Array/filter (Documentos web MDN) - Nota de la especificación ECMAScript sobre la omisión de elementos: https://tc39.es/ecma262/multipage/indexed-collections.html (TC39)

- V8 "Tipos de elementos" (empaquetados frente a holey): https://v8.dev/blog/elements-kinds (V8)

- Stack Overflow "javascript filter array of objects" (Visto 228k veces): https://stackoverflow.com/questions/13594788/javascript-filter-array-of-objects (Stack Overflow)

- Hoja de trucos para la prevención de XSS de OWASP: https://cheatsheetseries.owasp.org/cheatsheets/Cross_Site_Scripting_Prevention_Cheat_Sheet.html (Serie de hojas de trucos de OWASP)

- Hoja de trucos de evasión de filtros XSS de OWASP: https://cheatsheetseries.owasp.org/cheatsheets/XSS_Filter_Evasion_Cheat_Sheet.html (Serie de hojas de trucos de OWASP)

- Hoja de trucos PortSwigger XSS (2025): https://portswigger.net/web-security/cross-site-scripting/cheat-sheet (PortSwigger)

- NVD CVE-2025-66412 (XSS almacenado en Angular): https://nvd.nist.gov/vuln/detail/CVE-2025-66412 (NVD)

- Aviso sobre Angular (CVE-2025-66412): https://github.com/angular/angular/security/advisories/GHSA-v4hv-rgfq-gp49 (GitHub)

- NVD CVE-2025-26791 (DOMPurify mXSS): https://nvd.nist.gov/vuln/detail/CVE-2025-26791 (NVD)

- NVD CVE-2024-45801 (DOMPurify depth-check bypass): https://nvd.nist.gov/vuln/detail/CVE-2024-45801 (NVD)

- NVD CVE-2025-59364 (DoS de express-xss-sanitizer): https://nvd.nist.gov/vuln/detail/CVE-2025-59364 (NVD)

- GitHub advisory GHSA-hvq2-wf92-j4f3: https://github.com/advisories/GHSA-hvq2-wf92-j4f3 (GitHub)