A la sombra de los exploits de modelos de IA que acaparan titulares, ha surgido una amenaza de infraestructura más fundamental para recordarnos la fragilidad de los servicios web modernos. CVE-2025-59304 no es un error más, sino un fallo crítico de la arquitectura de la API de análisis web de Swetrixuna plataforma de código abierto cada vez más adoptada para la telemetría de datos centrada en la privacidad.

Esta vulnerabilidad conlleva un Puntuación CVSS de 9,8 (Crítico)lo que indica que un atacante remoto no autenticado puede explotarlo con poca complejidad para lograr un compromiso total del sistema. ¿El vector? El clásico Supervisión de directorios (CWE-22) que, debido a un mal diseño de la API, escala directamente a Ejecución remota de código (RCE).

Para los ingenieros de seguridad y los arquitectos DevSecOps, CVE-2025-59304 es un caso de estudio de libro de texto en "Contaminación del sumidero". Demuestra cómo un fallo en la normalización de rutas de archivos en una API de alto nivel puede convertir una operación rutinaria de archivos en una puerta de entrada para la toma de control del servidor. Este artículo proporciona un análisis forense en profundidad del fallo, reconstruyendo la cadena de ataque desde la petición HTTP inicial hasta la ejecución final del shell.

Tarjeta de información sobre vulnerabilidades

| Métrica | Inteligencia Detalle |

|---|---|

| Identificador CVE | CVE-2025-59304 |

| Componente objetivo | API de análisis web de Swetrix (v3.1.1 y anteriores) |

| Clase de vulnerabilidad | Directory Traversal (CWE-22) que conduce a RCE |

| Puntuación CVSS v3.1 | 9.8 (AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H) |

| Remediación | Actualizar a la versión post-commit 7d8b972 |

Profundización técnica: De Traversal a Shell

La API de Swetrix se encarga de la ingestión de datos y la gestión de la configuración de la plataforma de análisis. La vulnerabilidad se debe a que la aplicación no depura correctamente la información proporcionada por el usuario que dicta las rutas del sistema de archivos.

1. La lógica rota: Fallo en la normalización de rutas

En la codificación segura, cualquier entrada utilizada para construir una ruta de archivo debe ser "normalizada" (resolviendo .. ) y se compara con una lista de directorios permitidos. CVE-2025-59304 surge porque el punto final de la API concatena ciegamente la entrada del usuario en una operación de ruta de archivo.

Backend hipotético vulnerable (Node.js/Express Logic):

JavaScript

`// EL PATRÓN VULNERABLE // Endpoint diseñado para guardar configuración personalizada o datos temporales app.post('/api/v1/save-preference', async (req, res) => { const { filename, content } = req.body;

// FATAL FLAW: No sanitization of 'filename'

// El atacante envía: { "filename": "../../../../etc/cron.d/pwn", "content": "* * * * root /tmp/shell.sh" }

const targetPath = path.join(__dirname, 'data', filename);

try {

// La aplicación escribe el contenido en la ruta recorrida

await fs.writeFile(rutaobjetivo, contenido);

res.json({ success: true });

} catch (e) {

res.status(500).json({ error: e.message });

}

});`

2. La cadena asesina: Escalada a RCE

Aunque el Directory Traversal se asocia a menudo con lectura (divulgación de información), su transformación en RCE implica Escritura arbitraria de archivos capacidades. Así es como un atacante convierte esto en un arma:

- Fase 1: Reconocimiento El atacante identifica el punto final de la API que acepta parámetros relacionados con archivos (por ejemplo, nombre de archivo, ruta, clave) a través de documentos Swagger o análisis de tráfico.

- Phase 2: The Traversal (The Breakout) The attacker crafts a JSON payload containing directory traversal sequences (../ or encoded %2e%2e%2f). They verify write access by attempting to drop a benign file outside the intended directory.

- Fase 3: Weaponization (The Execution) Para ejecutar código, el atacante debe escribir en una ubicación que el sistema ejecute o interprete automáticamente. Los objetivos comunes incluyen:

- Cron Jobs: Escribir un archivo en

/etc/cron.d/o/var/spool/cron/crontabs/para ejecutar un script de shell inverso cada minuto. - Web Shell: Si la API se ejecuta junto con un servidor web (por ejemplo, Nginx que ejecuta PHP o un cargador dinámico Node.js), escribir un script de shell (

shell.js,cmd.php) en la raíz web pública. - Envenenamiento de la configuración: Sobrescribir un archivo de configuración (como

config.jso.env) que recarga la aplicación, inyectando código malicioso en la rutina de inicio.

- Cron Jobs: Escribir un archivo en

- Fase 4: Persistencia Una vez que el shell se conecta de nuevo, el atacante establece la persistencia añadiendo una cuenta de usuario de apariencia legítima o un servicio systemd.

Análisis de impacto: Colapso de las infraestructuras

El compromiso del servidor API de Swetrix es un acontecimiento catastrófico para la integridad de los datos y la seguridad de la red:

- Exfiltración del lago de datos: Los atacantes obtienen acceso directo a las credenciales de la base de datos subyacente (a menudo almacenadas en archivos env accesibles a través de traversal), lo que les permite volcar todo el conjunto de datos analíticos que contiene registros sensibles del comportamiento de los usuarios.

- Envenenamiento de la cadena de suministro: Si la instancia comprometida forma parte de una oferta SaaS mayor, los atacantes pueden modificar el fragmento JavaScript de análisis que se sirve a los sitios web de los clientes, convirtiendo la plataforma de análisis en un distribuidor de malware (por ejemplo, criptodrenadores).

- Movimiento lateral: El servidor se convierte efectivamente en un host bastión para el atacante, permitiéndole escanear y atacar servicios internos que antes estaban protegidos de Internet.

Defensa basada en IA: La ventaja de la negligencia

Los escáneres DAST (Dynamic Application Security Testing) tradicionales son notoriamente ineficaces a la hora de detectar vulnerabilidades lógicas transversales en las API modernas.

- Ceguera contextual: Los escáneres heredados pulverizan cargas útiles genéricas (como

../../win.ini) que suelen fallar en los esquemas de validación (por ejemplo, si la API espera un objeto JSON, una carga útil de cadena sin procesar será rechazada antes de ser procesada). - Lógica ciega: No pueden determinar donde se escribió el archivo, lo que da lugar a falsos negativos.

Aquí es donde Penligent.ai representa un cambio de paradigma. Penligent utiliza Fuzzing de API consciente del contexto impulsado por agentes de IA:

- Interpretación de esquemas: Los agentes de Penligent analizan la definición de la API (OpenAPI/Swagger) para comprender la estructura de datos esperada. Construyen cargas útiles JSON válidas que incrustan secuencias transversales en los campos de parámetros legítimos.

- Generación inteligente de cargas útiles: En lugar de ruido aleatorio, la IA crea cargas útiles adaptadas al sistema operativo objetivo (detección de Linux frente a Windows). En el caso de CVE-2025-59304, genera cargas útiles "Marker File", archivos benignos con hashes únicos.

- Verificación en bucle cerrado: El sistema no se limita a enviar la carga útil, sino que comprueba activamente si el archivo se ha escrito correctamente y es accesible. Esto confirma la Escritura arbitraria de archivos vulnerabilidad con 100% certeza y riesgo cero de caída del servicio, distinguiendo un fallo crítico de un error genérico.

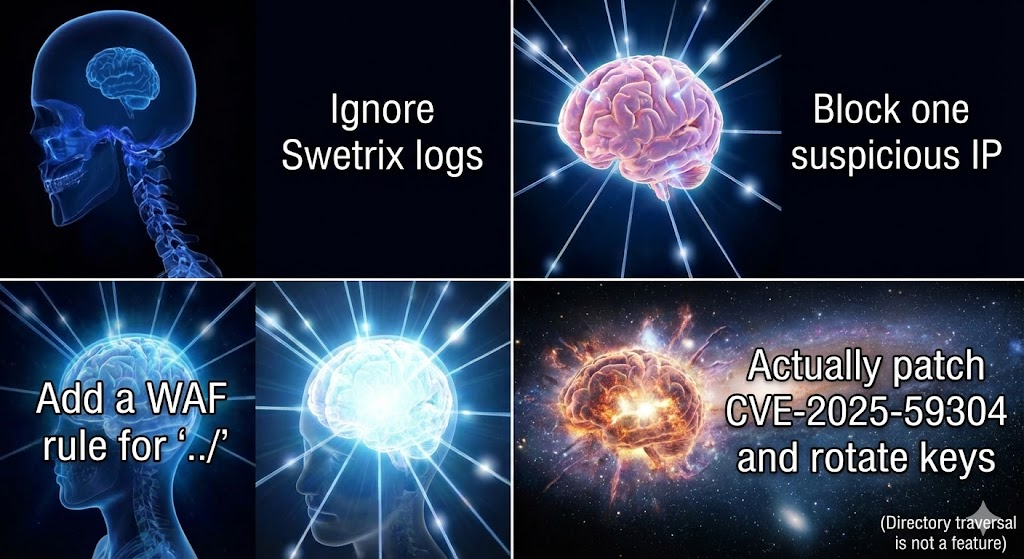

Manual de reparación y refuerzo

Si utiliza Swetrix u otras herramientas de análisis similares, debe actuar de inmediato.

1. Parcheo inmediato

Actualice inmediatamente su instancia de la API de análisis web de Swetrix. Asegúrese de que su compilación incluye la corrección de escriba a 7d8b972 o es la versión v3.1.2+. Este parche introduce una lógica rigurosa de validación de rutas que impide el cruce de caracteres.

2. Implementación de la lógica "Jail" (Chroot)

Los desarrolladores deben asegurarse de que las operaciones con archivos se limitan estrictamente a un directorio específico.

- Patrón de código seguro: Utilice

ruta.resolver()y comprueba si la ruta resultante empieza por el prefijo de directorio permitido.JavaScriptconst resolvedPath = path.resolve(baseDir, userInput); if (!resolvedPath.startsWith(baseDir)) { throw new Error("Path Traversal Detected"); }

3. WAF y protección en tiempo de ejecución

- Reglas WAF: Configure su cortafuegos de aplicaciones web (Cloudflare, AWS WAF) para bloquear las solicitudes que contengan

../,..%2fo%2e%2een cuerpos JSON o parámetros URL. - Endurecimiento del contenedor: Ejecute el servicio API como usuario no root. Configure el sistema de archivos del contenedor como Sólo lectura (

readOnlyRootFilesystem: trueen Kubernetes), montando sólo directorios temporales específicos como escribibles. Esto evita que los atacantes escriban en rutas del sistema como/etc/cron.d/.

Conclusión

CVE-2025-59304 sirve como un duro recordatorio de que en la era de los microservicios complejos, un simple error en el manejo de la ruta puede llevar a un compromiso total de la infraestructura. La seguridad no consiste solo en la autenticación, sino en una validación rigurosa de las entradas en cada capa de la pila.

Para el ingeniero de seguridad de élite, la lección está clara: No confíes en nadie. Valide las rutas, restrinja los permisos del sistema de archivos y aproveche las pruebas basadas en IA para encontrar estos fallos lógicos antes de que lo hagan los adversarios.