En el panorama de la IA hiperacelerada de principios de 2026, la ingeniería de seguridad se ha bifurcado en gran medida. Por un lado, los equipos están fortificando los conductos RAG empresariales contra la inyección inmediata. Por otro, están bloqueando las VPC en la nube. Pero sigue habiendo un enorme punto ciego en la "infraestructura en la sombra": los nodos periféricos y los laboratorios domésticos donde nacen los modelos prototipo.

La divulgación de CVE-2025-64113 (Puntuación CVSS 9.8Crítica) expone una vulnerabilidad catastrófica en Servidor Embyuna popular solución de alojamiento multimedia. Aunque Emby es un software de consumo, su despliegue se solapa en gran medida con la comunidad "Local LLM". Los ingenieros suelen utilizar Emby junto con Ollama, vLLMo Difusión estable en servidores bare-metal de altas especificaciones (equipados con RTX 4090s o A6000s) para maximizar la utilización del hardware.

Para el ingeniero de seguridad de IA, CVE-2025-64113 no es un fallo del servidor de medios; es una puente raíz sin contraseña a su clúster de computación GPU. Este artículo abandona la narrativa de la tecnología de consumo para analizar la vulnerabilidad como una amenaza de infraestructura crítica, detallando el fallo lógico C#, la escalada a la ejecución remota de código (RCE), y cómo defender su silicio.

Tarjeta de información sobre vulnerabilidades

| Métrica | Inteligencia Detalle |

|---|---|

| Identificador CVE | CVE-2025-64113 |

| Componente objetivo | Emby Server (MediaBrowser.Server.Core / User Service) |

| Versiones afectadas | Pre-4.9.1.81 (Beta y estable) |

| Clase de vulnerabilidad | Anulación de autenticación (CWE-287) / Error lógico |

| Puntuación CVSS v3.1 | 9,8 (Crítico) (AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H) |

| Vector de ataque | Red (Remota), Interacción Cero |

Profundización técnica: La lógica de la "llave maestra"

Emby Server se basa en el .NET (C#) pila. La vulnerabilidad tiene su origen en un fallo fundamental en la lógica del "Proveedor de restablecimiento de contraseñas", concretamente en la forma en que el servidor valida los tokens del sistema de archivos físicos frente a las solicitudes de la API.

1. El fallo arquitectónico

El mecanismo de restablecimiento de contraseñas de Emby se basa en un modelo de "prueba de acceso".

- Flujo de trabajo previsto: Un usuario solicita un reinicio. El servidor escribe un archivo llamado

restablecer contraseña.txtal directorio de configuración. En teoría, el usuario debe leer este archivo (lo que implica que tiene acceso SSH/RDP) para continuar. - La vulnerabilidad: El punto final de la API que gestiona el confirmación del reinicio (

/Usuarios/OlvidarContraseña/Pin) no exige estrictamente que el usuario conoce el contenido del fichero o que la sesión que inicia la solicitud coincide con la sesión que la finaliza.

En las versiones vulnerables, la presencia del archivo actúa como un indicador booleano global: IsResetMode = True. Cualquier usuario no autenticado que acceda a la API durante esta ventana (o que la active él mismo) puede hacerse con la cuenta de administrador.

2. Reconstrucción del código forense (hipotético C#)

Basándonos en las diferencias de los parches y el comportamiento, podemos reconstruir el flujo lógico vulnerable en el ConectarServicio o ServicioUsuario.

C#

`// PATRÓN LÓGICO VULNERABLE public async Task

// FATAL FLAW: El código comprueba SI el fichero existe,

// pero implica confianza sin validar un token seguro dentro de la petición.

if (_fileSystem.FileExists(tokenPath))

{

var user = _userManager.GetUserByName(request.UserName);

// El atacante proporciona una nueva contraseña, y debido a que el archivo existe,

// el servidor permite la sobreescritura.

await _userManager.ChangePassword(user, request.NewPassword);

// Limpieza

_fileSystem.DeleteFile(tokenPath);

return new { Éxito = true };

}

throw new ResourceNotFoundException("No se ha encontrado el token de reinicio en el disco");

}`

Este es un clásico Tiempo de control a tiempo de uso (TOCTOU) error lógico combinado con una profundidad de autenticación insuficiente.

3. La cadena de muerte del exploit

- Disparador: El atacante envía

POST /Usuarios/OlvidarContraseñacon el nombre de usuario de destino (por ejemplo, "admin"). Emby crearestablecer contraseña.txt. - Carrera/Bypass: El atacante envía inmediatamente la solicitud de confirmación con una nueva contraseña. Dado que el archivo existe en el disco, la condición

ArchivoExistedevuelve verdadero. - Toma de posesión: El servidor actualiza la contraseña del administrador. El atacante se conecta.

- Escalada (RCE):

- Instalación de plugins: Emby permite a los administradores instalar plugins (DLL).

- Ganchos FFmpeg: Los administradores pueden definir scripts de pre y postprocesamiento personalizados para la transcodificación de medios.

- Resultado: El atacante ejecuta un comando shell inverso a través del proceso Emby (a menudo ejecutándose como Root en Docker o SYSTEM en Windows).

La amenaza a la infraestructura de IA: Por qué importa el contexto

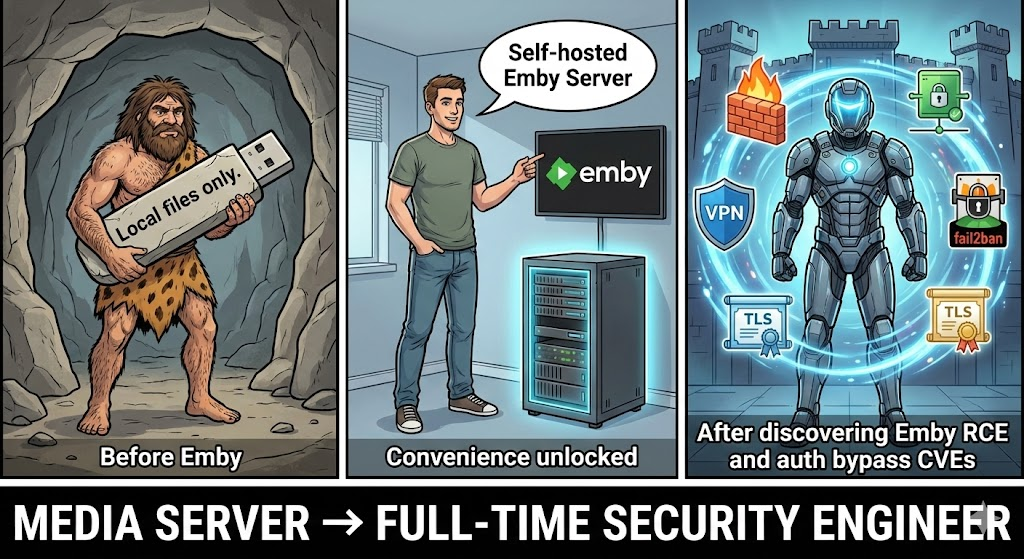

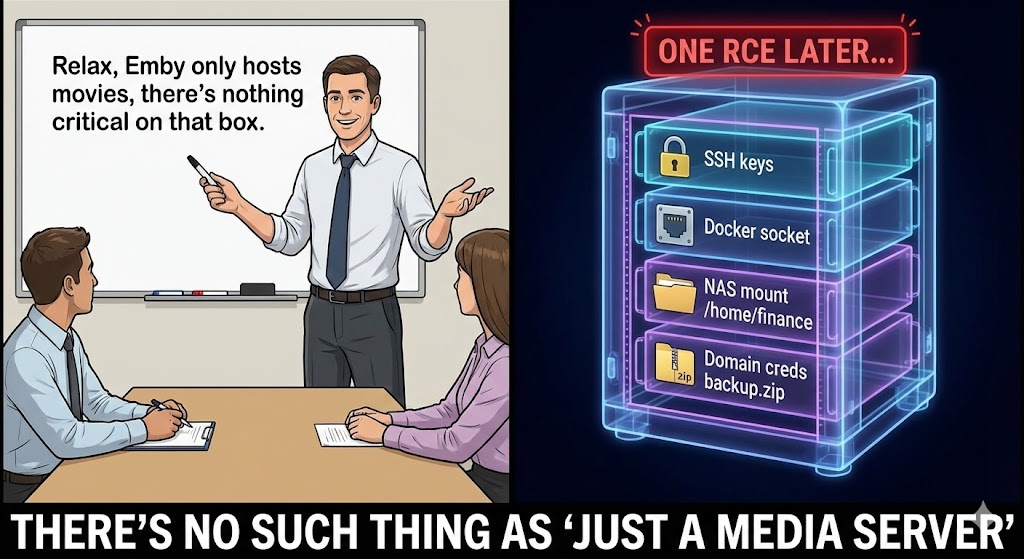

Los ingenieros de seguridad suelen clasificar los servidores multimedia como de "baja prioridad". En el contexto del desarrollo de IA, esto es un error fatal.

1. El vector de ataque "co-localizado

Los ingenieros de IA suelen construir servidores de computación pesada "todo en uno". Un único equipo Ubuntu con dos RTX 4090 suele alojar:

- Puerto 11434: Ollama (LLM Inferencia)

- Puerto 6333: Qdrant (Vector DB)

- Puerto 8888: JupyterLab

- Puerto 8096: Emby (medios de comunicación/uso personal)

Debido a que estos servicios se ejecutan en el mismo núcleo y comparten los mismos montajes del sistema de archivos (por ejemplo, /mnt/datos), comprometer Emby a través de CVE-2025-64113 permite al atacante pivotar localmente (localhost).

2. Exfiltración de activos de gran valor

Una vez dentro del contenedor/proceso Emby, el atacante puede aprovechar los montajes de volumen para acceder:

- Pesos del modelo: Adaptadores LoRA patentados o ajustados

.safetensoresarchivos por valor de miles de horas de cálculo. - Conjuntos de datos RAG: Almacenes de vectores sin cifrar que contienen bases de conocimiento corporativas privadas.

- Variables de entorno:

.enva menudo compartidos entre contenedores docker que contienen claves de API OpenAI o tokens HuggingFace.

3. Secuestro informático (Cryptojacking)

El impacto más inmediato suele ser la denegación de recursos. Los atacantes despliegan Mineros silenciosos (como XMRig) en núcleos CUDA específicos, lo que consume entre 30 y 50% de la capacidad de la GPU. Esto degrada la latencia de inferencia para cargas de trabajo de IA legítimas y provoca el sobrecalentamiento del hardware, todo ello con la suficiente sutileza como para evadir la monitorización básica de la CPU.

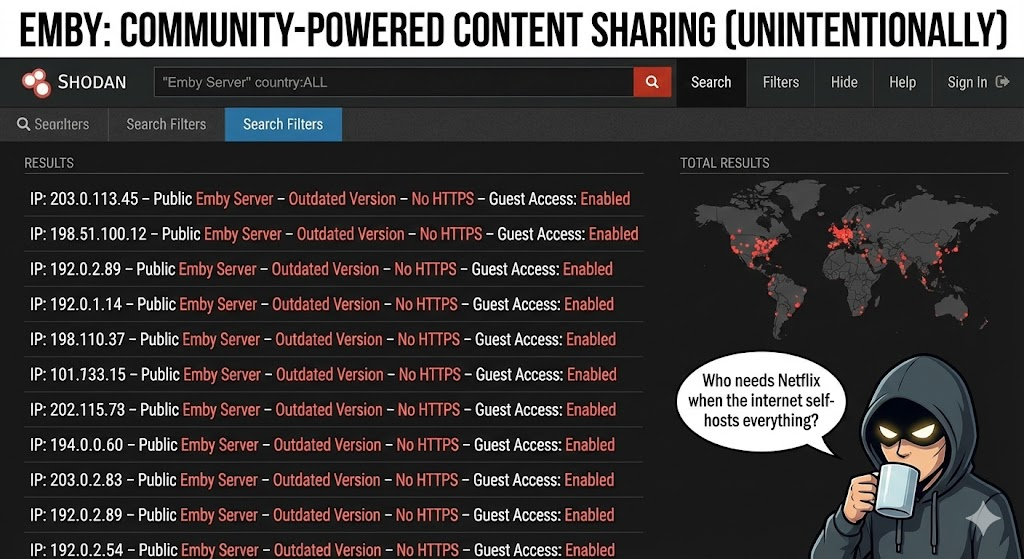

Defensa basada en IA: La ventaja de la negligencia

Detectar CVE-2025-64113 en un entorno de IA distribuido y ad hoc es todo un reto. Los escáneres tradicionales (Nessus/Qualys) requieren escaneos con credenciales para ver los sistemas de archivos y a menudo pasan por alto puertos no estándar.

Aquí es donde Penligent.ai redefine la postura de seguridad ofensiva.

- Descubrimiento de activos en la sombra (los "desconocidos")

Los agentes de IA de Penligent utilizan análisis de tráfico pasivo y sondeo activo para identificar "Shadow Services". Detecta que un nodo GPU de alto valor está exponiendo el puerto 8096 e identifica el servicio como Emby, correlacionándolo automáticamente con la inteligencia crítica CVE-2025-64113. Contextualiza el riesgo: "Servidor multimedia expuesto en nodo crítico de IA".

- Verificación lógica no destructiva

En lugar de intentar restablecer la contraseña de administrador (lo que provocaría una denegación de servicio), Penligent realiza un sondeo lógico seguro.

- Inicia el apretón de manos para activar el

restablecer contraseña.txtmecanismo de creación (si es seguro). - Analiza el tiempo de respuesta de la API y los códigos de error para determinar si el vector de derivación está activo.

- Confirma la vulnerabilidad con casi cero falsos positivos, proporcionando una alerta "Crítica" verificada sin interrumpir la película del sábado por la noche del ingeniero o su carrera de formación LLM.

Manual de reparación y refuerzo

Si gestiona una infraestructura de IA que incluye Emby, es obligatorio actuar de inmediato.

1. Parchear (el único remedio)

Actualizar a Servidor Emby 4.9.1.81 inmediatamente. Esta versión reescribe fundamentalmente la lógica de restablecimiento de contraseña para requerir un token que no se puede adivinar a través de la interacción API.

2. Bloqueo inmutable del sistema de archivos (el "Kill Switch")

Si no puedes parchear inmediatamente (por ejemplo, debido a la congelación de dependencias), puedes neutralizar el exploit impidiendo la creación del token de reinicio.

Para Linux (Docker/Bare Metal):

Bash

`# Navega al directorio de configuración de Emby cd /var/lib/emby/config

Crear un archivo ficticio

tocar passwordreset.txt

Hazlo inmutable (ni siquiera root puede escribirlo/borrarlo)

sudo chattr +i passwordreset.txt`

Efecto: La solicitud API del atacante a Contraseña olvidada fallará porque el servidor no puede escribir en el archivo, rompiendo la cadena lógica.

Para Windows:

Haga clic con el botón derecho en la carpeta config -> Propiedades -> Seguridad -> Avanzado. Añada una regla "Denegar escritura" para la cuenta de usuario que ejecuta el servicio Emby.

3. Segmentación de la red (confianza cero)

- Aislar los puertos de gestión: Nunca exponga el puerto 8096/8920 a la Internet pública.

- Utiliza túneles: Acceda a los servicios a través de Tailscale, Túnel Cloudflareo una VPN.

- Aislamiento de contenedores: Asegúrese de que el contenedor Docker Emby no se ejecuta como

-privilegiadoy sólo monta los directorios de medios específicos que necesita (de sólo lectura siempre que sea posible), no todo el archivo/mnt/raíz.

Conclusión

CVE-2025-64113 es un recordatorio de que la superficie de ataque de un sistema de IA se extiende mucho más allá del propio modelo. En la era de la infraestructura convergente, una vulnerabilidad en una aplicación de medios recreativos puede comprometer las cargas de trabajo de inteligencia artificial más avanzadas.

La ingeniería de seguridad consiste en proteger la todo pila. Aplicando parches rigurosos, segmentando la red y utilizando herramientas de descubrimiento de activos basadas en IA como Penligent, las organizaciones pueden cerrar estas puertas traseras antes de que provoquen una pérdida catastrófica de computación o propiedad intelectual.