Por qué esta CVE es importante más allá del titular CVSS

CVE-2026-0625 es un Inyección de comandos del sistema operativo (asignado a CWE-78) que afectan a múltiples pasarela DSL heredada de D-Link dispositivos. La superficie vulnerable es la pila de gestión web integrada en el dispositivo, concretamente el módulo dnscfg.cgi utilizado para la configuración de DNS. Debido a que los parámetros DNS no están correctamente desinfectados, un atacante no autenticado puede inyectar metacaracteres de shell y lograr ejecución remota de código (RCE). El CNA (VulnCheck) asignó un CVSS 9.3 (Crítico) puntuación. (NVD)

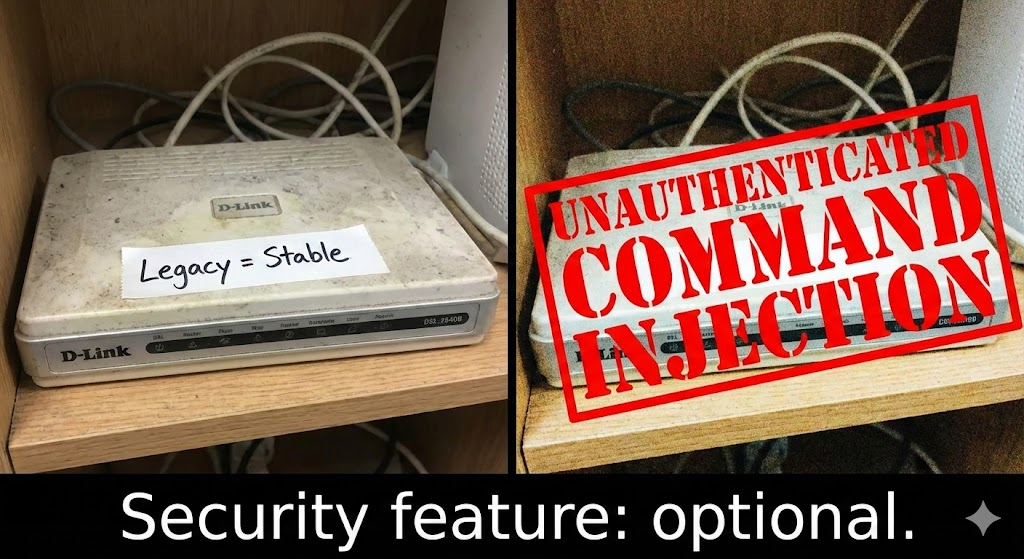

Pero el impacto operativo no es sólo "RCE crítico". La verdadera historia es gravedad del ciclo de vidaEstos dispositivos han llegado al final de su vida útil o de su vida útil, y las orientaciones públicas convergen sistemáticamente en los siguientes puntos jubilar y sustituir en lugar de parchear. En otras palabras, los defensores se ven obligados a realizar controles compensatorios -reducción de la exposición a la red, segmentación y supervisión de la integridad del DNS- porque la reparación del firmware suele estar descartada. (supportannouncement.us.dlink.com)

Lo que está afectado (confirmado) y lo que sigue siendo incierto

Los informes públicos proporcionan un conjunto concreto y confirmado de modelos y rangos de firmware afectados. VulnCheck y la cobertura de la corriente descendente enumeran lo siguiente (tenga en cuenta los rangos de desigualdad):

| Modelo | Gama de firmware vulnerable confirmada | Notas |

|---|---|---|

| DSL-526B | ≤ 2.01 | Legacy/EOL, unauth RCE via dnscfg.cgi (VulnCheck) |

| DSL-2640B | ≤ 1.07 | Legacy/EOL, unauth RCE via dnscfg.cgi (VulnCheck) |

| DSL-2740R | < 1.17 | Legacy/EOL, unauth RCE via dnscfg.cgi (VulnCheck) |

| DSL-2780B | ≤ 1.01.14 | Legacy/EOL, unauth RCE via dnscfg.cgi (VulnCheck) |

El matiz importante: D-Link afirma que hay no hay forma fiable de determinar los modelos afectados sólo por el número de modeloya que la biblioteca CGI vulnerable puede variar entre las distintas versiones del firmware; la verificación puede requerir inspección directa del firmware. (supportannouncement.us.dlink.com)

Esta es una trampa clásica en la gestión de vulnerabilidades de dispositivos periféricos: las etiquetas de inventario no siempre se asignan limpiamente al linaje del software. Si opera con transportistas, sucursales o puertas de enlace de "TI en la sombra", asuma que su exposición es más amplia que la tabla ordenada de cuatro filas hasta que se demuestre lo contrario.

Contexto de explotación: cómo llegan los atacantes dnscfg.cgi en entornos reales

La frase dominante en los titulares más vistos es esencialmente un compuesto: "día cero activamente explotado / RCE crítico / routers al final de su vida útil". Verá el mismo gancho repetido en los principales medios de seguridad porque comprime tres señales de urgencia en una sola línea: la explotación está ocurriendo ahora, el impacto es la ejecución completa del código y es improbable que se apliquen parches. (Noticias Hacker)

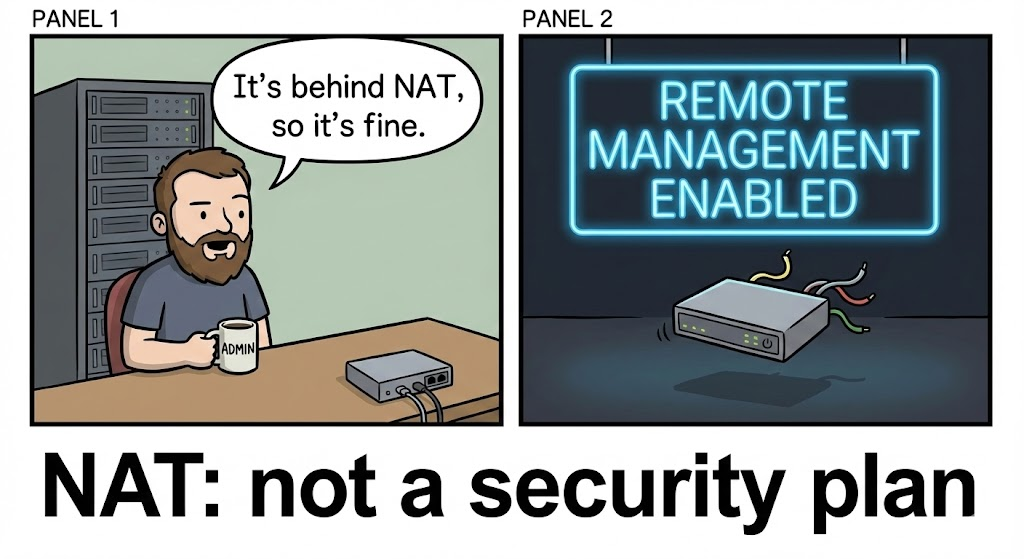

Desde la perspectiva de un defensor, la pregunta práctica no es "¿es explotable?". (lo es), sino "¿Se puede acceder a mi avión de gestión?" Muchas pasarelas DSL de consumo exponen puntos finales CGI administrativos sólo en LAN por defecto. BleepingComputer señala que la explotación de CVE-2026-0625 puede implicar una ruta basada en navegador o un dispositivo configurado para la administración remota, ya que muchas configuraciones restringen los puntos finales de gestión, tales como dnscfg.cgi a las redes locales. (BleepingComputer)

Dicho esto, para poner en peligro un dispositivo periférico no es necesario que el administrador de la WAN esté habilitado en todos los casos. Una vez que un atacante consigue introducirse en una red (mediante phishing, un endpoint comprometido, una extensión maliciosa o un servicio expuesto), la interfaz web del router se convierte en un objetivo de alto riesgo. La razón es la siguiente Control DNSSi un atacante puede cambiar los DNS resolvers en la puerta de enlace, todos los dispositivos posteriores heredan una primitiva silenciosa de direccionamiento del tráfico.

Los propios escritos históricos de D-Link relacionan esta clase de comportamiento con GhostDNS/DNSChanger campañas: adivinación de contraseñas con credenciales predeterminadas (por ejemplo, admin/admin), búsqueda de rutas CGI expuestas como dnscfg.cgiy luego reescribiendo los valores DNS para redirigir a los usuarios a la infraestructura del atacante. (supportannouncement.us.dlink.com)

Qué hacer hoy: verificación segura sin convertir el fallo en un arma

A continuación se presenta un flujo de trabajo defendible para los equipos de seguridad. Se centra en identificación de la exposición y Comprobaciones de integridad de DNS-no explotar la reproducción.

Paso 1: Encuentre su posible exposición al avión de gestión

Empiece por descubrir los activos:

- IPs orientadas a Internet que exponen HTTP(S) en puertos comunes y no comunes (80/443/8080/8443, etc.).

- Sucursales y configuraciones de conectividad "temporales" (los lugares donde persisten las pasarelas heredadas).

- Registros DNS públicos que se asignan a puntos finales de gestión CPE (ocasionalmente mal etiquetados como "monitorización" o "admin").

Paso 2: Compruebe si dnscfg.cgi es accesible (sin carga útil)

Este fragmento de Python realiza una sencilla comprobación de accesibilidad y límites de autenticación.

solicitudes de importación

def probe_dnscfg(url_base: str, timeout=6):

url = base_url.rstrip("/") + "/dnscfg.cgi"

prueba:

r = requests.get(url, timeout=timeout, allow_redirects=False)

return {

"url": url

"status": r.status_code,

"servidor": r.headers.get("Servidor", ""),

"www_authenticate": r.headers.get("WWW-Authenticate", ""),

"location": r.headers.get("Location", ""),

}

except requests.RequestException as e:

return {"url": url, "error": str(e)}

targets = [

"",

# "",

]

for t in objetivos:

print(probe_dnscfg(t))

Consejos de interpretación:

- 200 sin auth → su plano de dirección puede quedar peligrosamente expuesto.

- 401/302 para iniciar sesión → aún alto riesgo si las credenciales son débiles, se reutilizan o se incumplen.

- Errores/tiempos de espera → pueden indicar filtrado, servicio no HTTP o simplemente que no está presente.

Paso 3: Tratar los cambios de DNS como un indicador primario de compromiso

Dado que CVE-2026-0625 se encuentra en la ruta de configuración de DNS, la pregunta de detección más práctica es "¿Han cambiado mis resolvers? D-Link describe explícitamente los flujos de trabajo de DNSChanger como la reescritura del DNS del router para redirigir el tráfico bancario y otro tráfico de alto valor. (supportannouncement.us.dlink.com)

Operacionalmente:

- Valide los resolvedores DNS configurados en el enrutador con su línea de base aprobada.

- Validar el DNS con DHCP en los clientes de la muestra (Windows

ipconfig /allmacOSscutil --dns). - Alerta sobre cambios repentinos del resolver, especialmente a rangos residenciales o ASN inusuales.

Mitigación cuando los parches no son una opción: un libro de jugadas con prioridades

La cobertura y los mensajes de los vendedores insisten en que los modelos afectados son heredados y deben sustituirse; SecurityWeek afirma explícitamente que no se publicará ningún parche y aconseja a los propietarios que se retiren y sustituyan. (SecurityWeek)

Una escalera pragmática de mitigación:

1) Sustituir (el único estado final limpio).

Si el dispositivo es EOL/EOS, la modernización es una reducción del riesgo que realmente se puede medir.

2) Colapsar la superficie de ataque.

Deshabilite la administración del lado WAN, bloquee el acceso entrante a los puertos de administración en el extremo del ISP y restrinja el acceso de administración a una VLAN de administración reforzada.

3) Radio de explosión del segmento.

Separe la gestión del enrutador, los terminales de usuario, IoT y las redes de invitados. Asuma que se produce un compromiso interno; diseñe para que no se convierta en control DNS de todo.

4) Higiene de las credenciales.

Las credenciales predeterminadas y las contraseñas débiles siguen siendo un tema recurrente en los relatos de GhostDNS/DNSChanger. (supportannouncement.us.dlink.com)

5) Controles de integridad del DNS.

Siempre que sea posible, aplique los resolvers aprobados y controle las desviaciones. Incluso si una puerta de enlace heredada se ve comprometida, su detección debería activarse en caso de desviación del resolutor.

CVE relacionados: el patrón más amplio que debe optimizar

CVE-2026-0625 se ajusta a una plantilla de explotación que se repite: dispositivo periférico + gestión web + inyección/eliminación + escaneado automatizado. Ese patrón es el motivo por el que estos problemas atraen la atención de las redes de bots y por el que "EOL" es un multiplicador tan doloroso.

Algunos paralelismos de alta señal:

- CVE-2023-1389 (TP-Link Archer AX21): NVD describe una inyección de comandos no autenticada en la interfaz de gestión web, y TP-Link reconoce los informes de que el CVE se ha añadido al arsenal de la red de bots Mirai. (NVD)

- CVE-2024-3400 (Palo Alto Networks PAN-OS GlobalProtect): El aviso de PAN lo enmarca como una cadena que conduce a la ejecución de código a nivel de raíz para configuraciones específicas, ilustrando cómo el "edge RCE" cruza desde el perímetro del consumidor al de la empresa. (seguridad.paloaltonetworks.com)

- CVE-2024-12987 (DrayTek Vigor): Armis lo describe como una inyección de comandos críticos del sistema operativo en un gestor de gestión web de un router. (Armis)

Si está creando una rúbrica de priorización de vulnerabilidades, considere codificar esto como una regla: mayor prioridad a las vulnerabilidades del plano de gestión en los dispositivos periféricosIncluso cuando los productos afectados son "sólo unos pocos routers", porque el control que proporcionan (DNS, enrutamiento, NAT) amplifica el compromiso aguas abajo.

Flujo de trabajo Penligent: Del descubrimiento de activos a los informes sobre la cadena de pruebas

Si su flujo de trabajo incluye Penligent, CVE-2026-0625 es un fuerte candidato para un proceso repetible de exposición a las pruebasLa solución de Penligent para la gestión de la seguridad de la información: descubra superficies de administración accesibles desde Internet, identifique y correlacione activos de borde y genere un informe de cadena de pruebas que muestre dónde se puede acceder a los planos de gestión y si existe un comportamiento sospechoso en la configuración de DNS. El posicionamiento público y la documentación de Penligent hacen hincapié en las pruebas orquestadas y la generación de informes a través de flujos de trabajo de extremo a extremo. (Penligente)

En la práctica, el valor no es "explotar con un clic". Es operativo: convertir la desordenada realidad de los dispositivos de borde heredados en un programa de remediación rastreable (reemplazar, restringir, segmentar), respaldado por artefactos sobre los que los propietarios de TI pueden actuar.

Enlaces de referencia autorizados

- NVD: https://nvd.nist.gov/vuln/detail/CVE-2026-0625 (NVD)

- Aviso de D-Link (SAP10488): https://supportannouncement.us.dlink.com/security/publication.aspx?name=SAP10488 (supportannouncement.us.dlink.com)

- Aviso de VulnCheck: https://www.vulncheck.com/advisories/dlink-dsl-command-injection-via-dns-configuration-endpoint (VulnCheck)

- CWE-78: https://cwe.mitre.org/data/definitions/78.html (NVD)

- Cobertura de BleepingComputer (versiones + contexto del ciclo de vida): https://www.bleepingcomputer.com/news/security/new-d-link-flaw-in-legacy-dsl-routers-actively-exploited-in-attacks/ (BleepingComputer)