Las aplicaciones modernas dependen más que nunca de las API, desde las aplicaciones móviles hasta los microservicios y las plataformas en la nube, lo que hace que pruebas api una piedra angular de la calidad funcional y la garantía de seguridad. Las pruebas de API no se limitan a la corrección, sino que también tienen que ver con la resistencia ante presiones malintencionadas, el cumplimiento de las políticas de seguridad y la preparación para los intentos de explotación en el mundo real.

Esta completa guía, basada en fuentes autorizadas y en la experiencia práctica, está destinada a ingenieros de seguridad, probadores de penetración y equipos de automatización acelerada por IA que necesitan comprender pruebas api en profundidad: cómo funciona, por qué los atacantes se dirigen a ella, qué herramientas y metodologías existen y cómo la IA puede elevar los flujos de trabajo de pruebas y detección.

Qué son las pruebas de API y por qué son importantes

Pruebas API es el proceso de examinar interfaces de programación de aplicaciones para verificar el comportamiento funcional, el rendimiento, la conformidad y, sobre todo, la corrección de la seguridad. Dado que las API actúan como capas centrales de comunicación entre servicios y clientes, los fallos en esta capa pueden provocar graves infracciones, tiempos de inactividad e interrupciones de la actividad empresarial.

Según Pruebas de API de IBM en general, las pruebas de API garantizan que la lógica del backend se comporta adecuadamente ante diversas entradas, protege los datos de forma segura y ofrece respuestas coherentes en distintos escenarios.

A diferencia de las pruebas de GUI o UI, las pruebas de API interactúan directamente con los puntos finales, lo que permite a los equipos:

- Validar la corrección de los resultados y el formato de los datos

- Probar los flujos de autorización y gestión de sesiones

- Simular casos extremos y entradas inesperadas

- Descubrir vulnerabilidades como fallos de inyección, BOLA/BFLA y uso indebido lógico.

Dado que las API se han convertido en la columna vertebral de facto de los sistemas distribuidos y los microservicios, saltarse rigurosas pruebas de seguridad y funcionales ya no es una opción: es un riesgo empresarial.

Taxonomía de las pruebas de API: Funcionalidad, seguridad y más allá

Las pruebas de API abarcan múltiples niveles. A continuación se ofrece una clasificación de alto nivel:

| Categoría | Propósito | Seguridad |

|---|---|---|

| Pruebas funcionales | Correspondencia entre los resultados esperados y los datos introducidos | Profundidad de seguridad mínima |

| Pruebas de integración | Verificar la comunicación entre servicios | Puede revelar un mal uso de la lógica |

| Pruebas de regresión | Garantizar que los cambios no alteren el comportamiento | Comprobaciones básicas de seguridad |

| Pruebas de rendimiento y carga | Verificar el rendimiento en condiciones de estrés | Detectar umbrales DoS |

| Pruebas de seguridad | Detectar vulnerabilidades y usos indebidos | Descubrimiento de vulnerabilidades críticas |

Las pruebas de seguridad, en concreto, tratan de emular el comportamiento real de los ataques en lugar de limitarse a las entradas esperadas. Esto incluye el abuso de autenticación/autorización, la manipulación de parámetros, el secuestro de sesiones y la inyección de cargas útiles peligrosas.

Pruebas de seguridad de API: Técnicas básicas que deben conocer los ingenieros

Las pruebas de API centradas en la seguridad van más allá de los comportamientos esperados; intentan reproducir cómo un atacante del mundo real sondea y abusa de los puntos finales. Estas son las técnicas esenciales a las que hacen referencia las autoridades en seguridad de API:

Pruebas de autenticación y autorización

Las API suelen utilizar OAuth2, JWT, claves de API y lógica de autenticación personalizada. Las pruebas deben examinar:

- Emisión y reproducción de tokens débiles

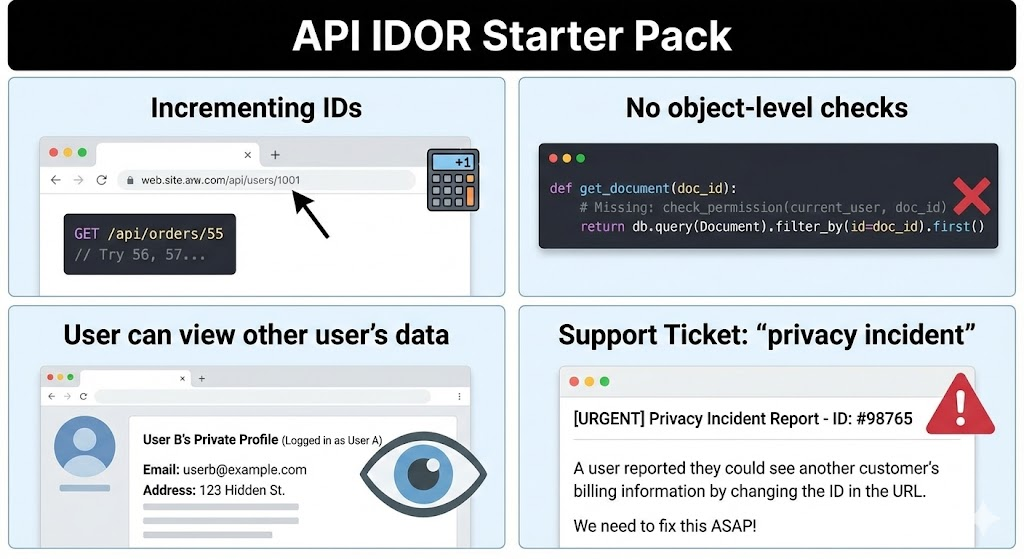

- Autorización de nivel de objeto roto (BOLA)

- Autorización de nivel de función roto (BFLA)

Las vulnerabilidades BOLA a menudo permiten a los actores maliciosos acceder a los datos de otros usuarios simplemente cambiando los ID en las solicitudes (por ejemplo, /api/usuarios/123 → /api/usuarios/456).

- Pruebas de entrada y flujo de datos

Las API deben ser robustas frente a parámetros malformados, sobredimensionados o inesperados. Aquí se incluyen técnicas como:

- Fuzzing: Envío de entradas malformadas aleatorias o semiestructuradas

- Pruebas de manipulación de parámetros y violación de esquemas

- Abusos de estructuras JSON y XML

Las pruebas fuzz ayudan a detectar errores de codificación o fallos lógicos que el análisis estático podría pasar por alto.

Pruebas dinámicas y en tiempo real

Las Pruebas Dinámicas de Seguridad de Aplicaciones (DAST) interactúan con servicios API en ejecución para imitar comportamientos de atacantes, descubriendo fallos de autenticación, riesgos de inyección y desconfiguraciones de seguridad.

Descubrimiento e inventario de puntos finales

Los atacantes primero enumeran la superficie de la API antes de lanzar ataques dirigidos. Utilizando herramientas de descubrimiento para encontrar API en la sombra o zombis garantiza la inclusión de puntos finales desconocidos en las pruebas de seguridad.

Supervisión continua y RASP

La autoprotección de aplicaciones en tiempo de ejecución (RASP) vigila el tráfico en directo y detecta comportamientos nocivos durante la ejecución, lo que permite detectar anomalías más allá de las pruebas previas a la implantación.

Cumplimiento y normas

Alinear las pruebas de seguridad de las API con marcos como el Top 10 de seguridad de las API de OWASP y aprovechar recursos como el Marco de pruebas de seguridad de API de OWASP para una cobertura normalizada.

Panorama de las herramientas de pruebas automatizadas de API

La automatización de las pruebas de API ayuda a desplazarse a la izquierda en CI/CD, permitiendo la colaboración entre los equipos de desarrollo, seguridad y DevOps. A continuación se indican las categorías de herramientas más utilizadas:

Escáneres estáticos o basados en especificaciones

Herramientas que escanean OpenAPI/Swagger o la documentación para identificar desajustes de esquema, definiciones inseguras o controles ausentes.

Herramientas dinámicas y de fuzzing

- JMeter - Ofrece capacidades de carga y fuzzing para API REST/HTTP. Útil para pruebas de estrés y de límites de inyección.

APIsec, StackHawk, Esquemas - Herramientas que generan casos de prueba a partir de definiciones de API y se ejecutan en CI/CD.

Herramientas de seguridad manuales e interactivas

- Suite Eructo y OWASP ZAP - Útil para realizar pentesting interactivo y elaborar flujos de ataque a medida.

- Colecciones personalizadas de Postman integradas con cargas útiles de fuzz de seguridad

Escáneres de seguridad especializados

Herramientas que se centran exclusivamente en las vulnerabilidades de la API, las pruebas lógicas profundas y el análisis del comportamiento en tiempo de ejecución.

La mezcla adecuada suele consistir en combinar exploraciones automatizadas con esfuerzos de penetración manuales para la cobertura contra vulnerabilidades de bajo riesgo y casos de abuso de lógica profunda.

Vulnerabilidades de las API en el mundo real y lecciones de seguridad

Aunque las pruebas de API en sí no son una vulnerabilidad, son cruciales para descubrir fallos que exponen datos, lógica o infraestructura. Una categoría común de debilidades API incluye Broken Function Level Authorization y BOLA - a menudo explotado cuando las API no validan el acceso a los recursos correctamente.

Otra superficie de ataque proviene de los abusos de inyección cuando la validación de entrada es laxa, lo que lleva a casos en los que los atacantes manipulan los datos para escalar privilegios o filtrar información sensible.

En entornos dinámicos (microservicios, integraciones de terceros), los puntos finales de API también pueden introducir desviación de la configuraciónLa evolución de las características rompe invariantes de seguridad previamente asumidos, lo que refuerza la importancia de las pruebas continuas.

Ejemplos prácticos de código para pruebas de seguridad de API

A continuación se muestran ejemplos concretos de cómo los ingenieros pueden programar pruebas de API para la validación de la seguridad.

Ejemplo 1: Prueba de abuso de autorización JWT (Python/Solicitudes)

python

solicitudes de importación

API_URL = ""

invalid_jwt = "eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.invalidsignature"

response = requests.get(API_URL, headers={"Authorization": f "Bearer {invalid_jwt}"})

print(código_estado_respuesta, respuesta.json())

Objetivo: verificar los tokens inválidos o manipulados no debería conceder acceso.

Ejemplo 2: Fuzzing de un Endpoint

bash

#!/bin/bashURL="" for payload in '{"id":-1}' '{"id": "A"}' '{"id":9999999999}'; do curl -X POST -H "Content-Type: application/json" \\ -d "$payload" "$URL "done

Propósito: simular una entrada malformada para observar las respuestas de error.

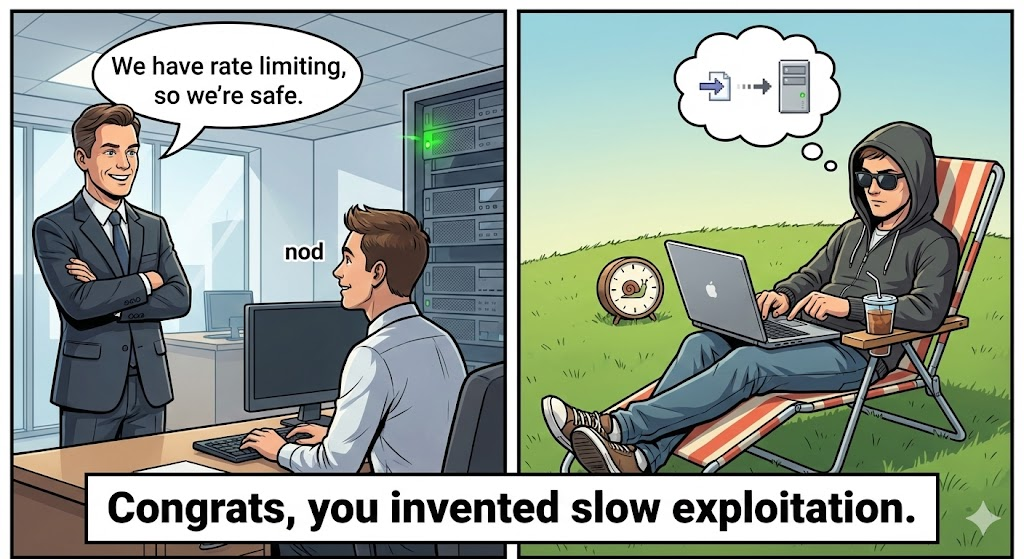

Ejemplo 3: Limitación de velocidad y simulación de fuerza bruta (Node.js)

javascript

const axios = require("axios");

async function bruteForceLogin() {

for (let i = 0; i < 20; i++) {

intentar {

await axios.post("", { nombre de usuario: "admin", contraseña: "incorrecta" });

} catch (e) {

console.error(Intento ${i} - HTTP ${e.response.status});

}

}

}

bruteForceLogin();

Compruébalo: ¿impone la API límites de tarifa o bloqueo de cuenta?

Automatización de las pruebas de API en entornos CI/CD

Para maximizar el impacto, las pruebas API deben ser integradas en procesos CI/CD de modo que cada commit desencadena comprobaciones funcionales y de seguridad automatizadas. Este enfoque de "desplazamiento a la izquierda" detecta los fallos lógicos y de seguridad en una fase temprana, lo que reduce los costes de corrección y la duración del ciclo.

Entre las estrategias más comunes se incluyen:

- Solicitudes merge/pull basadas en los resultados del análisis de seguridad de la API

- Utilizar las definiciones de las pruebas como documentación viva (por ejemplo, OpenAPI).

- Combinar SAST/DAST con API fuzzing y flujos de trabajo manuales de pentest

- Correlacione los resultados de las pruebas con los registros de ejecución para priorizar los riesgos reales.

Las pruebas continuas ayudan a adaptarse a los rápidos ciclos de entrega del software moderno sin exponer API no seguras a la producción.

IA y pruebas automatizadas de API: Más allá de los simples análisis

La IA puede mejorar significativamente las pruebas de API:

- Generar entradas de prueba inteligentes que cubren los casos extremos

- Clasificación de patrones inesperados que las reglas estáticas pasan por alto

- Detección de patrones de uso indebido de la lógica mediante perfiles de comportamiento

- Automatización de la de-templación y orquestación de fuzz entre microservicios

Investigaciones recientes sugieren que la IA y los LLM pueden ayudar a la partición de entradas y a la generación de pruebas, aumentando la cobertura y detectando vulnerabilidades que de otro modo pasarían desapercibidas.

La integración de modelos de IA en los marcos de pruebas de seguridad de API permite realizar pruebas que reflejan los comportamientos de exploración de los atacantes, no sólo casos de libro de texto.

Resumen: Creación de un programa moderno de pruebas de seguridad de API

Las pruebas de API son ahora un componente central del desarrollo y la entrega seguros. Valida no sólo la corrección, sino también la postura de seguridad frente a amenazas conocidas y en evolución. Una estrategia eficaz de pruebas de API debe incluir:

- Validación funcional y pruebas contractuales

- Pruebas orientadas a la seguridad (autenticación, abuso de datos, inyección)

- Fuzzing y escaneado dinámico

- Integración CI/CD para pruebas automatizadas y continuas

- Generación de pruebas y análisis en tiempo de ejecución acelerados por IA

A medida que proliferan las API y se acelera la transformación digital, una práctica madura de pruebas de API no es solo una buena práctica: es esencial para salvaguardar los datos, proteger a los usuarios y mantener la continuidad operativa.