Los ataques a directorios se han convertido en una amenaza persistente y en constante evolución en el actual panorama digital interconectado. Al explotar las debilidades en la forma en que las aplicaciones web manejan rutas de archivos y acceso a directoriosSin embargo, los ataques a directorios, los actores maliciosos pueden eludir las defensas tradicionales y exponer datos confidenciales. Entender qué es un ataque de directorio, cómo funciona y cómo puede detenerse es esencial tanto para los profesionales de la seguridad como para las organizaciones decididas a salvaguardar su infraestructura. Las secciones siguientes desglosan esta amenaza desde sus mecanismos básicos hasta las estrategias prácticas de prevención, proporcionando una visión completa de los riesgos y las contramedidas disponibles.

¿Qué es el ataque a directorios?

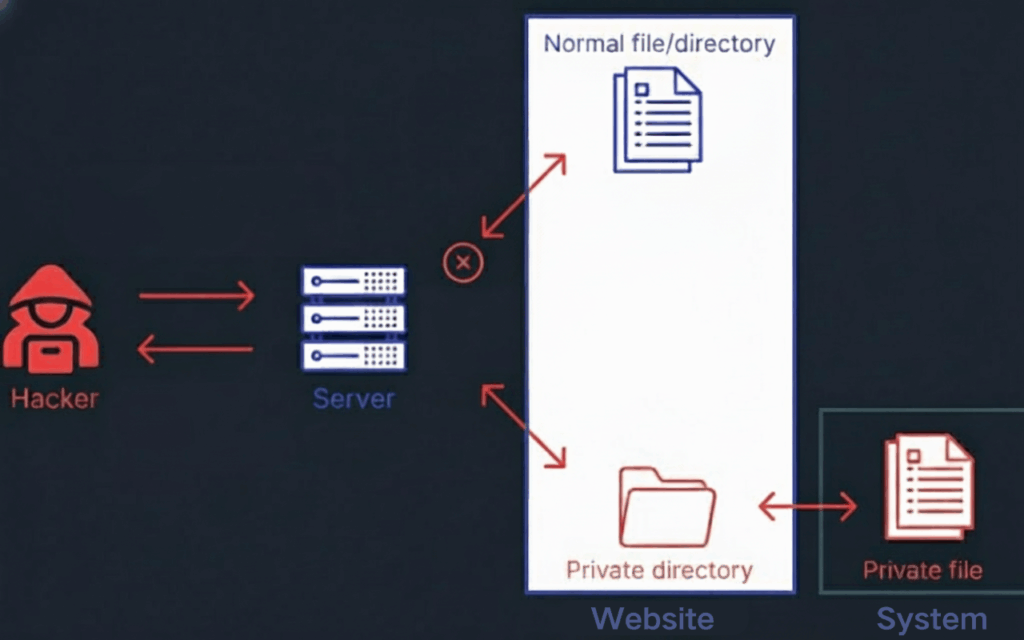

En el ámbito de la ciberseguridad, un ataque de directorio describe una categoría de técnicas en las que un atacante manipula intencionadamente la ruta de una solicitud de archivo o se dedica a sondear sistemáticamente carpetas ocultas, todo ello en un esfuerzo por obtener acceso no autorizado a recursos vitales que residen en un servidor. Estos ataques suelen adoptar la forma de navegación por directorios...donde entradas maliciosas como ../ se utiliza para ascender por la estructura de archivos más allá del alcance previsto de una aplicación web, o un enumeración de directorios, donde se adivinan y prueban metódicamente diferentes nombres de directorios para revelar paneles administrativos ocultos, archivos de copia de seguridad o archivos de configuración. En algunos escenarios, los atacantes pueden explotar directamente puntos finales de directorio no seguros, saltándose cualquier medida de autenticación y extrayendo datos sensibles sin apenas resistencia.

Un ejemplo de ataque a directorios

Considere una aplicación web que sirve imágenes de perfil de usuario a través de un formato de solicitud estándar como:

<https://example.com/profile.php?img=avatar.png>

Si la aplicación no limpia correctamente el parámetro de solicitud entrante, un actor malicioso podría enviar una URL alterada con el siguiente aspecto:

<https://example.com/profile.php?img=../../../../etc/passwd>

En un entorno vulnerable, el servidor podría interpretar esta ruta ajustada no como un archivo de imagen, sino como una llamada a la función del sistema /etc/passwd archivo. Este ejemplo clásico de recorrido de la ruta no sólo revela los nombres de usuario, sino que también proporciona información valiosa sobre la configuración del sistema, que a su vez podría aprovecharse para una explotación más profunda y dañina.

Riesgos de ataques a directorios y su impacto en los sistemas

La gravedad de los ataques a directorios no reside simplemente en la capacidad de leer un archivo no deseado, sino en la cadena de consecuencias que puede seguir a dicho acceso no autorizado. Si un atacante es capaz de obtener credenciales, tokens de API o cadenas de conexión a bases de datos de archivos expuestos, estos activos pueden convertirse rápidamente en peldaños para comprometer todo el sistema. Una vez que se recupera el código fuente propietario, la ventaja competitiva y la propiedad intelectual de una organización pueden quedar expuestas, dejándolas vulnerables a la replicación o la explotación. Más allá de los daños técnicos, acceder a ciertos tipos de archivos puede desencadenar violaciones de las normativas de protección de datos como GDPR, HIPAA o CCPA, lo que puede tener consecuencias legales y daños a la reputación. Además, en un número significativo de operaciones de equipos rojos, los ataques a directorios sirven como un paso inicial de reconocimiento que allana el camino para la escalada de privilegios, el movimiento lateral a través de la red o el encadenamiento en ataques más sofisticados de varias etapas.

¿Qué herramientas utilizan los evaluadores de seguridad para atacar directorios?

| Herramienta | Uso principal | Características principales |

|---|---|---|

| Penligente | pentesting y defensa contra ataques a directorios basados en IA | Una estación de integración compatible con más de 200 herramientas de seguridad, con funcionamiento en lenguaje natural, verificación automática de vulnerabilidades y generación de informes con un solo clic. |

| Gobuster | Forzamiento brusco de directorios y archivos | Herramienta CLI rápida; listas de palabras personalizadas; exploración de subdominios DNS. |

| DirBuster | Enumeración HTTP dir | GUI, exploraciones recursivas, multihilo. |

| FFUF | Fuzzing de alta velocidad | Filtrado Regex; recursividad; concordancia de contenido. |

| Suite Eructo | Pruebas manuales+automatizadas | Crawling; parameter fuzzing; reporting. |

| WFuzz | HTTP fuzzing | Inyección de carga útil a través de parámetros. |

Penligent integra las herramientas anteriores, permitiendo el uso sin problemas de Gobuster, DirBuster, FFUF, Burp Suite y WFuzz dentro de su marco de seguridad impulsado por IA.

¿Cómo prevenir un ataque al directorio?

Para evitar los ataques a directorios no basta con tapar agujeros, sino que hay que diseñar sistemas que sean intrínsecamente resistentes a este tipo de explotación. Las aplicaciones web deben procesar la entrada del usuario mediante rutinas de validación estrictas que rechacen cualquier segmento de ruta o carácter codificado que sugiera intentos de travesía. El acceso a los archivos debe basarse en el principio de la lista blanca, lo que significa que las solicitudes públicas sólo pueden acceder a directorios predefinidos y verificados. Los servidores deben normalizar todas las rutas de petición a una forma absoluta y asegurarse de que permanecen confinadas en zonas seguras, al tiempo que operan bajo el principio de mínimo privilegio para que, incluso si se explota un fallo, el alcance del atacante esté severamente limitado. Por último, los mensajes de error y la información de depuración deben elaborarse cuidadosamente para evitar la revelación involuntaria de estructuras de directorios, y pruebas de penetración periódicas deben programarse para descubrir nuevos puntos débiles antes de que lo hagan los adversarios.