En ciberseguridad, la deserialización es mucho más que una tarea rutinaria de programación: a menudo es un vector de ataque oculto. Aunque su propósito principal es restaurar datos en objetos, sin una validación y filtrado de entrada estrictos, los agresores pueden aprovechar cargas útiles cuidadosamente diseñadas para ejecutar código remoto, eludir autorizaciones o incluso hacerse con el control total del sistema.

Estos riesgos no solo se descubren durante las pruebas de penetración manuales tradicionales, sino que también aparecen con frecuencia en las herramientas de exploración automatizadas, las plataformas de investigación de vulnerabilidades y los sistemas de análisis de amenazas impulsados por IA, lo que convierte este proceso en una preocupación prioritaria para los equipos de seguridad modernos.

Ejemplo de código - Deserialización insegura

// ⚠️ Ejemplo de deserialización inseguraObjectInputStream in = new ObjectInputStream(new FileInputStream("payload.bin"));

Object obj = in.readObject();// Esto podría ejecutar código malicioso desde la carga útil

in.close();

¿Cómo funciona la deserialización en los sistemas?

La serialización convierte objetos complejos en formatos como JSON, XML o secuencias binarias para facilitar su almacenamiento o transferencia. La deserialización invierte el proceso y reconstruye los datos en objetos listos para ser programados.

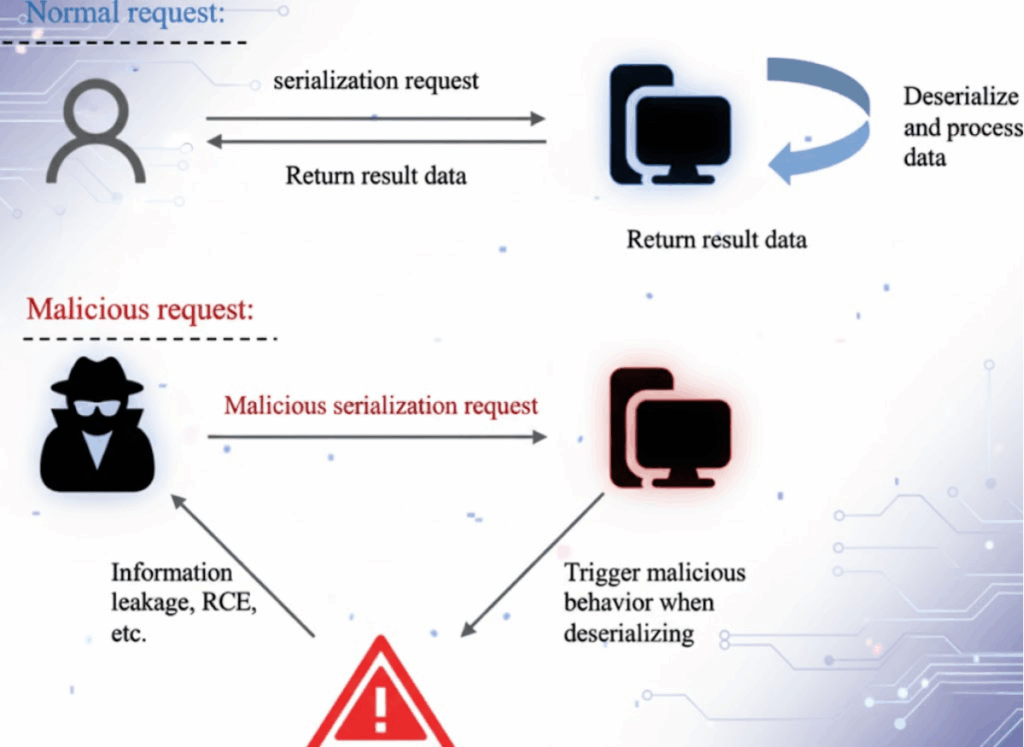

En la informática distribuida, la interacción de API y la persistencia de datos, la deserialización es omnipresente. Esta ubicuidad atrae a los atacantes: cuando la fuente de datos no es de confianza, se puede introducir lógica maliciosa durante la reconstrucción, lo que conlleva graves amenazas para la seguridad.

¿Por qué se producen las vulnerabilidades de deserialización y cómo suelen crearse?

Estos fallos suelen ser el resultado de múltiples debilidades combinadas. Por ejemplo, las aplicaciones pueden deserializar directamente flujos binarios a partir de la entrada del usuario sin validación; los mecanismos por defecto del lenguaje o del marco de trabajo pueden permitir la carga de clases sin restricciones; y las auditorías de seguridad durante el desarrollo pueden no evaluar adecuadamente los procesos de serialización. Juntos, estos puntos débiles crean aperturas que los atacantes pueden utilizar.

¿Cómo aprovechan los atacantes las vulnerabilidades de deserialización en las pruebas de penetración para hacerse con el control?

Durante las pruebas de penetración, los atacantes suelen crear cargas útiles de objetos maliciosos para que, cuando el sistema los deserialice, se ejecute código incrustado.

Pueden utilizar herramientas como YSoSerial para generar estas cargas útiles, permitiendo la ejecución remota de código, o reconstruir objetos de usuario con privilegios elevados, saltándose los mecanismos de autenticación.

Ejemplo de comando - Generación de carga maliciosa

java -jar ysoserial.jar CommonsCollections1 "calc.exe" > payload.bin

Ejemplo de ejecución de Java

ObjectInputStream in = new ObjectInputStream(new FileInputStream("payload.bin"));

Object obj = in.readObject();// Ejecuta calc.exe

¿Cómo se pueden identificar y verificar las vulnerabilidades de deserialización en las pruebas de seguridad?

Los profesionales de la seguridad suelen combinar las pruebas manuales, en las que elaboran entradas sospechosas y observan el comportamiento del sistema, con herramientas automatizadas como Suite Eructo plugins y YSoSerial para localizar rápidamente posibles puntos débiles.

Las configuraciones avanzadas pueden emplear modelos basados en IA para analizar patrones de tráfico de deserialización, detectando posibles firmas de ataque.

Ejemplo Python - Análisis de tráfico basado en IA

importar joblib

importar numpy como np

model = joblib.load("deserializar_detector.pkl")

datos_de_muestra = np.array([vector_característica])

predicción = model.predict(datos_muestra)

si predicción == 1

print("⚠️ Deserialización sospechosa detectada")

¿Qué medidas deben tomar los desarrolladores y los equipos de seguridad para defenderse de los ataques de deserialización?

Para defenderse eficazmente contra los ataques de deserialización, los desarrolladores y los equipos de seguridad deben adoptar en primer lugar la mentalidad de seguridad de que cada dato de entrada podría no ser de confianzaindependientemente de su origen o formato aparente. Esta concienciación es crítica porque los datos no fiables o insuficientemente desinfectados pueden, durante el proceso de deserialización, ser reconstruidos en objetos que contengan lógica maliciosa, exponiendo directamente la aplicación a graves amenazas como la ejecución remota de código o la escalada de privilegios.

Una estrategia de defensa sólida debe comenzar con una validación de entrada rigurosa, que garantice que cualquier dato sujeto a deserialización se somete a comprobaciones completas de coherencia estructural, rangos de valores permitidos y conformidad con los formatos esperados. Los equipos de desarrollo deben evitar confiar en los mecanismos de deserialización por defecto del lenguaje nativo o del marco de trabajo, ya que a menudo son demasiado permisivos y carecen de salvaguardas sólidas, bibliotecas o marcos de serialización seguros con controles de seguridad explícitos. Además, es muy recomendable aplicar una política estricta de lista blanca de clases, ya que al restringir el proceso de deserialización a un conjunto predefinido de tipos de objetos seguros, se puede reducir en gran medida el riesgo de cargar involuntariamente clases maliciosas o desconocidas.

Más allá de las protecciones implementadas a nivel de código, las comprobaciones de seguridad de la deserialización deben integrarse en el sistema más amplio de DevSecOps para garantizar que formen parte de los ciclos de integración y despliegue continuos, en lugar de introducirse sólo a posteriori antes del lanzamiento a producción. Esta integración permite detectar y abordar las vulnerabilidades en una fase temprana del ciclo de vida del desarrollo, lo que minimiza los costes y el impacto de la corrección. Además, el registro detallado y la detección de anomalías deben acompañar a todas las operaciones de deserialización, de modo que cualquier actividad irregular -como intentos de instanciar clases no permitidas o rutas de ejecución inesperadas- pueda activar alertas inmediatas e impulsar investigaciones de seguridad.

Cuando estas medidas se aplican de forma coherente y se apoyan en la formación continua de los desarrolladores en prácticas de codificación segura, las organizaciones pueden reducir sustancialmente los riesgos asociados a la deserialización, convirtiendo lo que históricamente ha sido un vector de ataque frecuente y de alto impacto en un aspecto controlado y manejable del diseño seguro de aplicaciones.

Ejemplo Java - Deserialización segura

ObjectMapper mapper = new ObjectMapper();

Class allowedType = MySafeClass.class;

FileInputStream fis = new FileInputStream("safeData.json");

Object obj = mapper.readValue(fis, allowedType);

fis.close();

¿Cómo evolucionará la seguridad de la deserialización en el futuro y qué papel desempeñará la IA?

El futuro de la seguridad de la deserialización girará cada vez más en torno a agentes inteligentes capaces de comprender, decidir y ejecutar tareas de seguridad.

Penligente es un buen ejemplo: se trata del primer Agentic AI Hacker del mundo, capaz de gestionar todo el proceso de pruebas de penetración para detectar vulnerabilidades de deserialización a partir de indicaciones en lenguaje natural.

Aprovechando más de 200 herramientas integradas (como Nmap, Burp, Nuclei y YSoSerial), Penligent no sólo ejecuta exploraciones, sino que piensa como un profesional de la seguridad: validando vulnerabilidades y filtrando falsos positivos.