Qué es el scripting y por qué es importante en ciberseguridad

En el entorno actual de la ciberseguridad, la constante evolución de las amenazas obliga a los defensores a reaccionar en plazos cada vez más estrechos. Los ataques pueden ir desde exploits de día cero dirigidos específicamente a sistemas críticos hasta campañas de intrusión meticulosamente planificadas en varias fases que abarcan semanas o incluso meses, dejando a los equipos de seguridad apenas minutos o segundos para responder una vez que se produce la detección. En este contexto de olla a presión, el scripting ha dejado de ser una habilidad técnica periférica para convertirse en una competencia básica para los profesionales de la seguridad de todas las disciplinas.

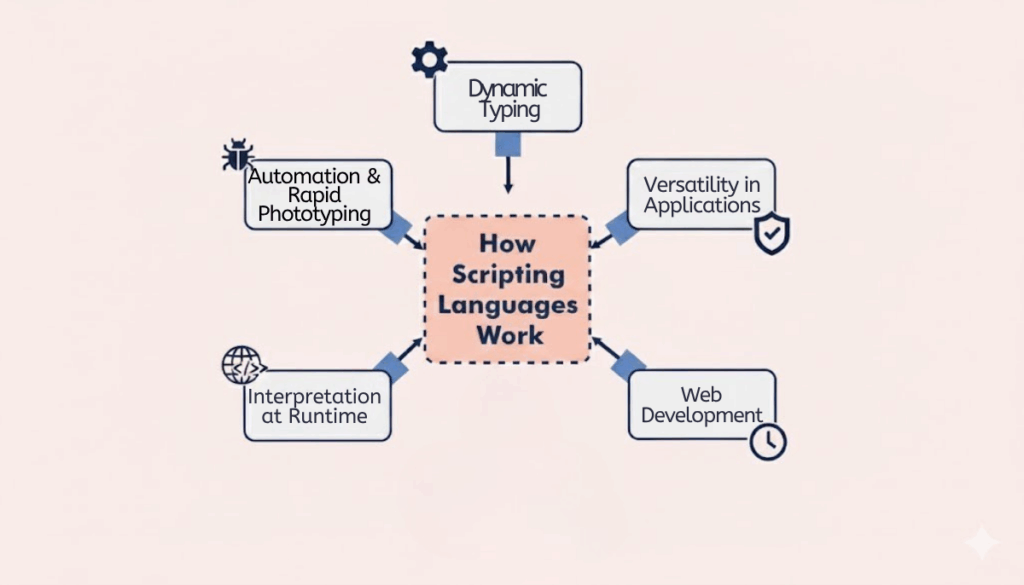

El scripting se refiere a la práctica de utilizar lenguajes de scripting para escribir conjuntos ejecutables de instrucciones que permiten a los ordenadores completar tareas predefinidas de forma automática, en lugar de depender de la intervención humana paso a paso. El valor del scripting es multifacético: reduce drásticamente el tiempo necesario para ejecutar procesos repetitivos, minimiza los errores humanos potencialmente costosos y libera a los analistas cualificados para que dediquen su tiempo a actividades de mayor valor, como evaluaciones estratégicas de riesgos, análisis forenses complejos y esfuerzos colaborativos de respuesta a incidentes. En las pruebas de penetración, la detección de intrusiones, la caza de amenazas y la respuesta rápida a incidentes, el scripting se ha entretejido en casi todas las fases de las operaciones defensivas y ofensivas.

Lenguajes de script habituales

Los distintos lenguajes de programación tienen puntos fuertes diferentes, lo que los hace adecuados para distintos objetivos de seguridad. Algunos sobresalen en el reconocimiento rápido, otros son inigualables en el manejo de grandes conjuntos de datos, mientras que ciertos lenguajes están profundamente integrados en marcos de seguridad específicos, lo que los convierte en elementos básicos del sector. La siguiente tabla enumera seis de los lenguajes de script más utilizados en ciberseguridad, resumiendo sus características clave, su rango de aplicabilidad y ejemplos de código ejecutable que muestran su relevancia en el mundo real.

| Idioma | Características | Ejemplo de uso en seguridad |

|---|---|---|

| Python | Sintaxis sencilla y legible con potentes funciones; amplio ecosistema de bibliotecas y herramientas de seguridad como Scapy, Requests y Volatility; ideal para la exploración de vulnerabilidades, el análisis de registros y la supervisión del tráfico de red. | Análisis automatizado de registros y alertas "`pythonimport redef parse_logs(ruta_archivo):with open(ruta_archivo, 'r') as archivo:for línea en archivo:if re.search(r"(Inicio de sesión fallido |

| Bash | Altamente eficiente para encadenar comandos rápidamente en sistemas tipo Unix; perfecto para reconocimiento, mantenimiento de sistemas y reconocimiento inicial de pruebas de penetración. | Exploración de redesbash<br>#!/bin/bash<br>if ! command -v nmap &> /dev/null; then<br> echo "Error: Nmap no está instalado".<br> salida 1<br>fi<br>nmap -sP 192.168.1.0/24 |

| PowerShell | Diseñado para una profunda integración con entornos Windows; destaca en gestión de parches, auditoría de configuración y flujos de trabajo automatizados de respuesta a incidentes. | Detección de falta de parches "`powershellImport-Module PSWindowsUpdateGet-WindowsUpdate |

| JavaScript | Fundamental para las pruebas de seguridad del lado del cliente y el análisis de código malicioso; ampliamente utilizado para simular y detectar vulnerabilidades como Cross-Site Scripting (XSS). | Pruebas de XSS en páginas web (para entornos controlados)javascript<br>let payload = "<script>alert('XSS');<\\/script>";<br>document.querySelectorAll('input').forEach(input => {<br> input.value = payload;<br>});<br>alert("Payload injected for testing"); |

| Ruby | Muy flexible y fácil de mantener; estrechamente vinculado a marcos de trabajo como Metasploit, lo que lo hace ideal para escribir o personalizar módulos de explotación. | Exploración de vulnerabilidades en Metasploitrubí<br># Ejecutar dentro de la consola Metasploit<br>use auxiliary/scanner/http/title<br>set RHOSTS 192.168.1.0/24<br>ejecute |

| Perl | Excepcional para el análisis sintáctico de textos y el análisis de datos por lotes; eficaz cuando se procesan grandes volúmenes de registros o resultados de escaneado. | Búsqueda de palabras clave en los registrosperl<br>#!/usr/bin/perl<br>uso estricto;<br>advertencias de uso;<br>open(mi $log, "<", "system.log") or die $!;<br>mientras(<$log>){<br> if(/Inicio de sesión fallido/){<br> print "ALERTA: $_";<br> }<br>}<br>close($log); |

Los scripts del lado del servidor suelen ejecutarse en sistemas backend, ocultos a la vista del usuario, lo que los hace más seguros y más adecuados para manejar datos confidenciales o verificar vulnerabilidades. Por el contrario, las secuencias de comandos del lado del cliente se ejecutan en el navegador o en el entorno local del usuario y ofrecen tiempos de respuesta más rápidos, pero, debido a su visibilidad y facilidad de modificación, son intrínsecamente menos seguras a menos que se combinen con mecanismos sólidos de validación y ofuscación de entradas.

Ventajas y limitaciones de las secuencias de comandos

En comparación con los lenguajes compilados, la apertura y adaptabilidad de los lenguajes de scripting permiten a los equipos de seguridad incorporar rápidamente nuevas herramientas, responder a vulnerabilidades emergentes e integrar metodologías recién desarrolladas sin largos procesos de compilación. Esta agilidad tiene un valor incalculable a la hora de mitigar amenazas activas o desplegar nuevas estrategias de detección. Además, los lenguajes de secuencias de comandos suelen ser multiplataforma, están ampliamente documentados y son fáciles de usar para principiantes, lo que permite una rápida adopción tanto por parte de los veteranos en pruebas de penetración como de los recién llegados a este campo.

Por otro lado, dado que los scripts suelen interpretarse en tiempo de ejecución, se ejecutan más lentamente que los binarios compilados y carecen de la robusta optimización posible en el código compilado. Esto puede plantear problemas en situaciones en las que el rendimiento es fundamental, como el procesamiento de conjuntos de datos masivos en milisegundos, lo que a menudo requiere enfoques híbridos que combinen secuencias de comandos con componentes compilados.

Aplicaciones representativas del scripting en ciberseguridad

Los scripts impregnan todo el flujo de trabajo de seguridad. Durante la fase de reconocimiento, las secuencias de comandos pueden enumerar rápidamente los hosts de una red, identificar los puertos abiertos y detectar los servicios en ejecución. En las fases de validación de vulnerabilidades, pueden ejecutar pruebas de penetración automatizadas, cruzar resultados con Bases de datos CVEy priorizar los esfuerzos de reparación. Durante la gestión de incidentes, las secuencias de comandos pueden aislar los hosts comprometidos, extraer datos forenses para su análisis e incluso iniciar acciones de contención predefinidas activadas por determinados patrones de detección. Al incorporar secuencias de comandos en todos los niveles operativos, los equipos de seguridad consiguen resultados más rápidos, coherentes y repetibles.

Scripts Bash: Ejecución rápida de tareas de seguridad

Los scripts Bash se prestan especialmente bien a las operaciones por lotes a nivel de red. Su capacidad para encadenar comandos nativos del sistema con herramientas externas significa que pueden manejar eficientemente tareas administrativas repetitivas, como la realización de barridos masivos de descubrimiento de hosts, auditoría de la exposición de los puertos a través de múltiples dispositivos, verificando la integridad de los archivos en entornos distribuidos y rastreando la actividad de los usuarios para detectar posibles usos indebidos. Esta capacidad es especialmente valiosa para los equipos que deben equilibrar la seguridad operativa en curso con las pruebas ofensivas planificadas.

Programación en Python: Conocimientos intermedios y avanzados

La versatilidad de Python -combinada con su amplio panorama de bibliotecas- lo convierte en una potencia para manejar flujos de trabajo de seguridad matizados. Las integraciones con BeautifulSoup y Requests permiten el rastreo automatizado y la exploración de vulnerabilidades en grandes conjuntos de sitios web; Scapy permite la captura precisa de paquetes y el análisis de protocolos; Volatility y YARA pueden automatizar el análisis estático y dinámico de malware; Selenium facilita las pruebas fuzz en aplicaciones web complejas. Estas funciones permiten a los profesionales de la seguridad no sólo detectar amenazas, sino también adaptar sus tácticas en función de la evolución de las técnicas de los adversarios.

Cómo aprovechan los atacantes los scripts para la intrusión

Los atacantes son igualmente expertos en el aprovechamiento de scripts, utilizándolos para escalar y automatizar los esfuerzos de intrusión. Los scripts maliciosos de PowerShell se emplean con frecuencia para eludir las defensas de los endpoints y ejecutar cargas útiles directamente en la memoria; JavaScript incrustado en PDF o páginas web pueden desencadenar ataques cruzados y descargas encubiertas; y mecanismos obsoletos como los archivos HTA siguen utilizándose en campañas de phishing concediendo al atacante el control a nivel de script. Al comprender estas capacidades ofensivas, los defensores pueden anticiparlas, detectarlas y neutralizarlas mejor.

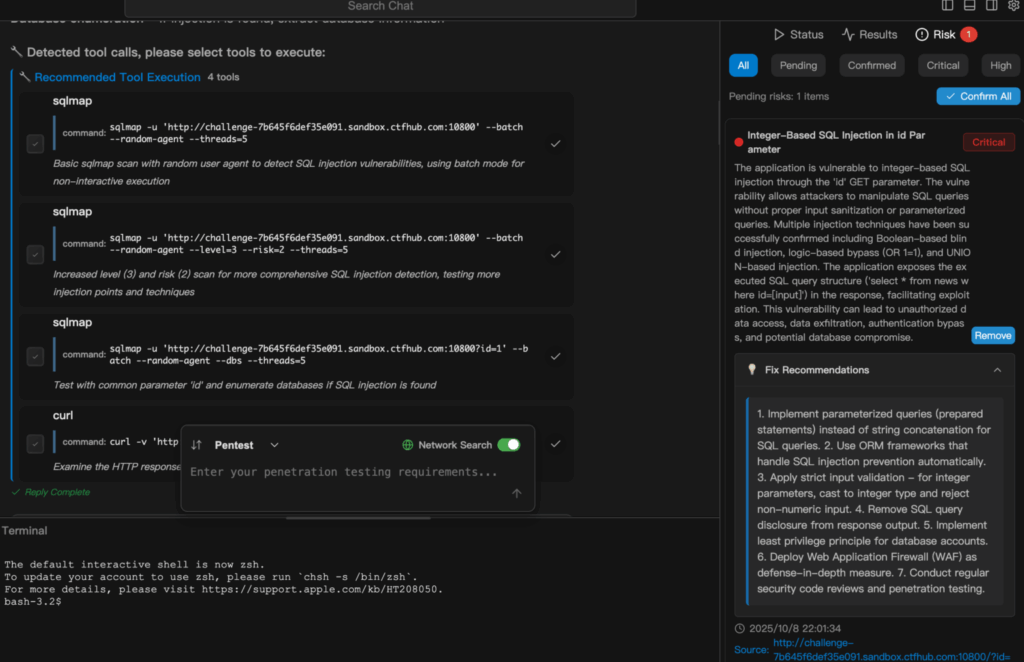

Scripting potenciado por IA: El enfoque de Penligent de las pruebas de penetración inteligentes

En el flujo de trabajo tradicional de las pruebas de penetración, los profesionales de la seguridad o los hackers éticos deben saber cómo escribir y ejecutar scripts, manejar manualmente herramientas como Nmap, Burp Suite, SQLmapy Metasploit y, a continuación, cribar los extensos resultados para eliminar el ruido y los falsos positivos antes de elaborar un informe final. Este proceso no solo exige un alto nivel de conocimientos de scripting, sino que también puede consumir días de valioso tiempo.

Penligente cambia por completo este paradigma al eliminar la necesidad de escribir scripts. En lugar de crear código Python o Bash, simplemente expresas tu intención en lenguaje sencillo y natural, tecleando instrucciones como, "Compruebe si este sitio web presenta vulnerabilidades de inyección SQL" o "Ejecutar un escaneo completo de puertos en la red corporativa". El Penligent AI Agent interpreta su solicitud, selecciona automáticamente las herramientas más adecuadas de una biblioteca de más de 200 utilidades de seguridad integradas, ejecuta los análisis necesarios, valida las vulnerabilidades para garantizar que son reales, asigna puntuaciones de prioridad en función de la gravedad del riesgo y genera un informe claro y profesional listo para la acción inmediata.