Resumen ejecutivo

Un grupo de extorsión vinculado a Rusia conocido como Everest afirma haber robado más de 1.533.900 registros de pasajeros relacionados con el aeropuerto de Dublín. El grupo publicó el aeropuerto de Dublín en su sitio de filtraciones con un temporizador de cuenta atrás, amenazando con divulgar los datos a menos que se contactara con él.(BankInfoSecurity)

Los datos proceden supuestamente de sistemas vinculados a la plataforma de facturación y embarque MUSE / vMUSE de Collins Aerospace, que está ampliamente implantada en los aeropuertos europeos para que varias aerolíneas compartan mostradores, puertas e infraestructura de embarque.(BankInfoSecurity) Collins Aerospace sufrió un ciberataque en septiembre de 2025 que interrumpió la facturación automática en centros como Dublín, Heathrow, Bruselas y Berlín, lo que obligó a realizarla manualmente.(heise en línea) Ahora el impacto ha pasado del caos operativo a la supuesta exposición masiva de datos.

Everest afirma que el conjunto de datos robado incluye nombres de pasajeros, números de billetes, asignaciones de asientos, segmentos de vuelo, números de viajero frecuente, marcas de tiempo, ID de estaciones de trabajo/dispositivos utilizados para la emisión de tarjetas de embarque, e incluso indicadores de control de seguridad como banderas de "Seleccionado" y estado de verificación de documentos.(BankInfoSecurity) No se trata de información de identificación personal genérica. Se trata de metadatos de operaciones de vuelo, que pueden utilizarse directamente como arma para el phishing selectivo, la adquisición de cuentas de programas de fidelización, el abuso de identidad y la ingeniería social contra el personal de los aeropuertos.(BankInfoSecurity)

El operador del aeropuerto de Dublín, daa, ha declarado que "no hay pruebas" de que sus propios sistemas se hayan visto directamente comprometidos; en su lugar, la filtración se atribuye a un proveedor externo -Collins Aerospace- y parece afectar a los datos de las tarjetas de embarque y facturación de los pasajeros que viajaron por el aeropuerto de Dublín en agosto de 2025.(BankInfoSecurity) Los organismos reguladores, incluida la Comisión de Protección de Datos de Irlanda, han sido notificados y participan activamente.(RTÉ)

La postura de Penligent es directa: este es exactamente el escenario que las organizaciones modernas de aviación y viajes deben probar por adelantado. El papel de Penligent es simular el comportamiento de los atacantes contra estos flujos de datos operativos y de pasajeros, bajo autorización, y luego generar informes de cumplimiento que asignen la exposición a las obligaciones reglamentarias, como los plazos de notificación de infracciones del GDPR. Penligent no repara la infraestructura de producción, no supervisa las conversaciones en la web oscura ni actúa como MSSP. Se centra en pruebas de penetración controladas e informes de conformidad.

Lo que el Everest dice que tiene y por qué es importante

Alcance alegado de la infracción

Everest afirma que exfiltró aproximadamente 1.533.900 registros relacionados con pasajeros y publicó el aeropuerto de Dublín como víctima mencionada en su sitio de filtraciones/extorsión, junto con Air Arabia.(BankInfoSecurity) El anuncio se publicó con un temporizador de cuenta atrás, una clásica maniobra de "doble extorsión": pague o negocie antes de que expire el temporizador, o filtramos.(BankInfoSecurity)

Los informes públicos y las capturas de pantalla del puesto de Everest describen campos de datos que van mucho más allá de "nombre + correo electrónico":

- Nombre y apellidos

- Números de referencia de billete/reserva/tipo PNR

- Asignación de asientos, clase de viaje / compartimento, secuencia de segmentos

- Número de vuelo, códigos de los aeropuertos de salida y destino, marcas horarias

- Programa de viajero frecuente, número de fidelidad, nivel/estatus

- Indicadores de prioridad / vía rápida y números de etiqueta de equipaje

- Formato del código de barras de la tarjeta de embarque y metadatos de emisión

- ID del dispositivo/estación de trabajo, nombre del dispositivo y tipo de dispositivo utilizado para emitir la tarjeta de embarque

- Indicador de "Seleccionado" y estado de verificación de documentos internacionales (es decir, control / banderas de seguridad)

- Lugar de facturación y de expedición de la tarjeta de embarque (mostrador, quiosco, puerta de embarque, etc.)(BankInfoSecurity)

Esto es importante porque cruza tres planos de amenaza a la vez:

- Phishing selectivo e ingeniería social

Si un atacante sabe que volaste Dublín → Bruselas el 14 de agosto, asiento 22C, y que fuiste marcado para verificación de documentos, puede hacerse pasar por seguridad de la aerolínea o atención al cliente del aeropuerto y "necesitar revalidar tu pasaporte antes de tu tramo de vuelta." Ese correo electrónico o llamada de phishing va a aterrizar en >90% credibilidad con un viajero normal.(BankInfoSecurity) - Fraude de fidelidad y kilometraje

Los números de viajero frecuente y el estatus de nivel son económicamente valiosos. Los ciberdelincuentes utilizan habitualmente las credenciales de fidelización para canjear millas, mejorar billetes o utilizar la ingeniería social de los centros de llamadas. Históricamente, se ha abusado de los datos de fidelización robados sin llegar a violar una cuenta bancaria: ya tienen valor líquido. - Reconocimiento operativo

Las identificaciones de las estaciones de trabajo y los nombres de los dispositivos de emisión de tarjetas de embarque permiten a un atacante elaborar phishing de aspecto interno dirigido al personal de tierra del aeropuerto ("Auditoría de seguridad para la estación de trabajo G12 el 21 de septiembre - herramienta de diagnóstico adjunta abierta"). Es un puente entre "robar datos de pasajeros" y "comprometer las operaciones aeroportuarias"(BankInfoSecurity)

A quién afecta, ventana temporal y escala

daa dijo que los datos comprometidos parecen cubrir a los pasajeros que salieron del aeropuerto de Dublín entre el 1 de agosto y el 31 de agosto de 2025.(BankInfoSecurity) Agosto es el mes de mayor tráfico: Dublín manejó aproximadamente millones de pasajeros ese mes.(BeyondMachines)

daa también declaró que no se ha confirmado que sus propios sistemas internos hayan sido vulnerados, enmarcando este incidente en el de un proveedor (Collins Aerospace / MUSE).(BankInfoSecurity) Esta distinción es importante internamente para culpar a alguien, pero desde la perspectiva de un regulador, a los pasajeros no les importa qué caja fue pirateada. Si sus datos quedan expuestos, tanto el responsable como el encargado del tratamiento entran en el radio de explosión del cumplimiento.

MUSE / vMUSE como punto débil de la cadena de suministro

Una avería, varios aeropuertos

MUSE de Collins Aerospace (a menudo denominado vMUSE) es un sistema de procesamiento de pasajeros de uso común: mostradores de facturación, entrega de equipajes y puertas de embarque compartidos entre varias aerolíneas y, en la práctica, varios aeropuertos.(BankInfoSecurity) Cuando los atacantes atacaron esa capa en septiembre de 2025, la gestión automatizada de pasajeros se rompió en los principales centros europeos (Heathrow, Bruselas, Berlín, Dublín), obligando al embarque manual, a escribir a mano y a retrasos en cascada.heise en línea)

Everest afirma ahora que hizo algo más que interrumpir la facturación: dice que accedió a un servidor FTP expuesto de Collins Aerospace con credenciales débiles, extrajo datos operativos y de pasajeros, y luego utilizó la extorsión en lugar de la encriptación pura del ransomware.(BankInfoSecurity) De ser cierto, eso significa (a) reutilización de credenciales a largo plazo y (b) aislamiento inadecuado de datos operativos de gran valor.

Incumplimiento de terceros ≠ responsabilidad cero

daa ha dicho que "nuestros sistemas centrales no fueron atacados", y Collins Aerospace está bajo investigación.(BankInfoSecurity) Según las normas del GDPR, esto no es suficiente. Si los datos identificables de los pasajeros y la información de los controles de seguridad han salido del entorno de un proveedor, el gestor aeroportuario sigue teniendo obligaciones reglamentarias: notificarlo a las autoridades en un plazo de 72 horas desde que se tiene conocimiento de ello y alertar a las personas afectadas "sin demoras indebidas" si existe un riesgo elevado para ellas.(RTÉ)

En otras palabras: "el proveedor ha sido pirateado" no le salva de informes de infracciones, daños a la marca o litigios.

Cómo pueden los atacantes aprovechar los campos robados

A continuación se presenta una matriz de riesgos centrada en los tipos de datos que Everest afirma tener.(BankInfoSecurity)

| Campo expuesto | Caso de uso del atacante | Mitigación defensiva |

|---|---|---|

| Nombre del pasajero + referencia de reserva / número de billete (PNR) | Hacerse pasar por viajero ante el servicio de asistencia de la compañía aérea; solicitar una nueva reserva, un reembolso o un cambio de itinerario. | Exija una verificación multifactorial para los cambios de itinerario; no confíe sólo en el PNR + apellido |

| Número de vuelo, ruta, asiento, fecha y hora | Phishing muy creíble ("Su vuelo DUB→BRU del 14 de agosto está marcado; cargue el pasaporte para reemitirlo") | Forzar la confirmación fuera de banda para los mensajes de "interrupción urgente del viaje". |

| Identificación de viajero frecuente / categoría | Apropiación de cuentas de fidelización, robo de kilometraje, actualizaciones fraudulentas | Imponer la AMF y comprobaciones de anomalías en los portales de fidelización, especialmente en las cuentas de alto nivel. |

| Prioridad / Seleccionado / estado de verificación | Acoso, chantaje o presiones selectivas a los viajeros "marcados". | Tratar el estado de los controles como datos de seguridad sensibles; vigilar la ingeniería social o la intimidación selectiva. |

| ID de estación de trabajo/dispositivo para la emisión de tarjetas de embarque | Phishing de aspecto interno contra el personal de tierra ("Auditoría de seguridad para la estación de trabajo de la puerta G12") | Aplique una postura de confianza cero al hardware de registro/embarque; rote las credenciales de las estaciones de trabajo y audite el acceso. |

| Números de etiquetas de equipaje / secuencia de segmentos | Construir un perfil de comportamiento de los viajeros de alto valor o de alta frecuencia. | Advierta proactivamente a los viajeros de alto valor que esperen phishing personalizado |

Esto es lo que hace que esta brecha sea diferente de un volcado genérico de correo electrónico/contraseña. Un atacante motivado puede ahora:

- hacerse pasar por usted ante una compañía aérea, porque conocen mejor que usted los datos de su reserva;

- hacerse pasar por la compañía aérea ante ti, porque conocen tu asiento exacto y la hora;

- pivotar en las operaciones aeroportuarias imitando el lenguaje interno de los dispositivos/auditorías.

Expectativas de respuesta inmediata para operadores aeroportuarios y compañías aéreas

Contención y pruebas

Lo primero que hay que hacer tras una brecha de este tipo no son las relaciones públicas. Es la confirmación del alcance y la conservación de pruebas:

- ¿Qué intervalos de fechas se ven afectados (daa ha señalado del 1 al 31 de agosto de 2025)?(BankInfoSecurity)

- ¿Qué transportistas y qué terminales utilizaban los flujos de trabajo MUSE / vMUSE comprometidos?(heise en línea)

- ¿Qué segmentos de pasajeros (VIP, premium, gubernamentales, corporativos) corren mayor riesgo de fraude?

- ¿Qué identificadores internos de estaciones de trabajo, identificadores de puertas o identificadores de dispositivos están ahora quemados y deben rotarse?

Todo ello debe documentarse, porque las autoridades europeas de protección de datos y las aseguradoras cibernéticas pedirán un cronograma, no una cita de prensa.(RTÉ)

Un flujo de trabajo típico de enriquecimiento interno tiene este aspecto:

# pseudo-lógica: dar prioridad a los pasajeros de alto riesgo

para rec en registros_de_pasajeros_filtrados:

if rec.frequent_flyer_tier in ["Gold", "Platinum", "VIP"] or rec.ticket_price > HIGH_VALUE:

escalate_to_manual_review(rec.pnr, rec.name, rec.flight_route)

flag_for_proactive_notification(rec.email)

Así es como se pasa del mensaje general "Estimado cliente, puede que haya estado expuesto" a notificaciones de riesgo específicas y justificables.

Notificación de pasajeros y vigilancia del fraude

daa ya ha indicado a los viajeros de agosto de 2025 que estén atentos a cambios sospechosos en sus reservas o a actividades inusuales en sus itinerarios, lo que constituye básicamente un aviso anticipado de fraude.(BankInfoSecurity) Esto se ajusta a las expectativas del GDPR: si existe un "alto riesgo" para las personas afectadas -robo de identidad, phishing dirigido, robo de lealtad- se les notifica "sin demora indebida".

Endurecimiento de los flujos de ayuda

Los centros de llamadas de las aerolíneas y los mostradores de fidelización deben dejar de considerar el PNR + apellido + fecha de vuelo como prueba de identidad. Después de un incidente como este, esa combinación es pública para los atacantes. Necesitan comprobaciones secundarias (confirmación fuera de banda, MFA en cuentas de fidelización o devoluciones de llamada controladas).

Dónde encaja Penligent (y dónde no)

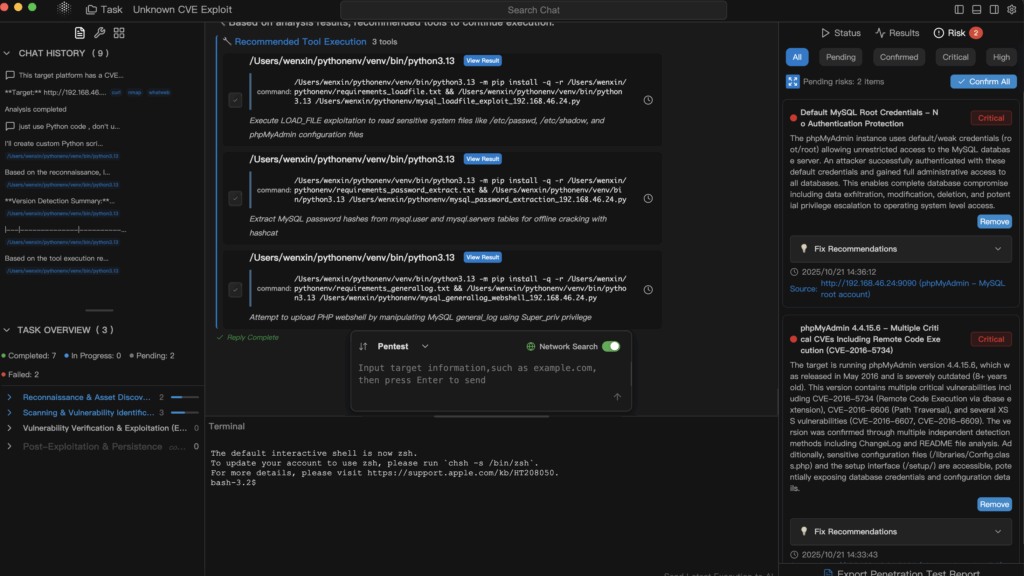

Penligent es una herramienta de pruebas de penetración basada en IA. Su finalidad en este contexto es doble:

- Simule el comportamiento de un atacante contra su entorno, con autorización.

Penligent puede organizar ejercicios de ataque controlados que reflejen lo que Everest afirma haber hecho: utilizar datos de reserva filtrados, identificadores de viajero frecuente, asignaciones de asientos, identificadores de estaciones de trabajo, etc., e intentar (en un entorno de prueba) navegar por flujos de asistencia, acceso de fidelización o flujos de trabajo de operaciones en tierra. El objetivo es ver si un atacante podría realizar ingeniería social para conseguir cambios en las cuentas, modificaciones en los itinerarios o acceso operativo utilizando únicamente los tipos de campos expuestos aquí.(BankInfoSecurity) En otras palabras, Penligent responde: "Si alguien se presenta con la referencia de reserva XYZ123 y el asiento 22C del 14 de agosto, ¿puede engañarnos para que le reexpidamos las credenciales de embarque o toquemos los saldos de fidelización?". - Genere informes adaptados al cumplimiento.

Tras la simulación, Penligent elabora informes estructurados que relacionan las vías de abuso identificadas con las obligaciones normativas y de divulgación. Esto incluye- Qué elementos de datos son suficientes para suplantar a un viajero o acceder a un valor de fidelización

- Qué flujos de trabajo fallan en la verificación básica o violan los supuestos de mínimo privilegio.

- Qué problemas desencadenarían plazos de notificación de infracciones al estilo del GDPR (notificación a la autoridad de 72 horas, notificación al usuario con "retraso indebido") si se explotaran contra pasajeros activos.

Qué hace Penligent no Hazlo:

- No gestiona su SOC, no proporciona supervisión 24 horas al día, 7 días a la semana, ni realiza vigilancia en directo de la web oscura.

- No pretende reparar la infraestructura de Collins Aerospace ni reforzar MUSE.

- No garantiza la contención.

En su lugar, Penligent ofrece a los CISO, operadores aeroportuarios y responsables de seguridad de las aerolíneas un ensayo controlado de los movimientos exactos de ingeniería social y abuso de datos que los atacantes intentarían a continuación, y un informe que pueden entregar al departamento legal y de cumplimiento de normativas.

Qué deben hacer los pasajeros

Aunque usted sea "sólo un viajero", esta fuga no es abstracta:

- Desconfíe de cualquier mensaje que cite su itinerario exacto de agosto de 2025, su asiento o su número de vuelo y le pida imágenes de su pasaporte, la revalidación de su documento de identidad o el pago inmediato. Ese nivel de detalle está ahora potencialmente en manos de delincuentes.(BankInfoSecurity)

- Bloquee su cuenta de viajero frecuente: active la MFA, cambie su contraseña y controle los canjes de puntos/millas. El fraude de fidelización es un cobro de baja fricción.

- Esté atento a cambios de reserva o reembolsos no autorizados a su nombre. el daa advirtió explícitamente a los viajeros de agosto que vigilaran la actividad inusual de las reservas.(BankInfoSecurity)

- Si tiene un estatus alto o es un viajero corporativo o gubernamental, asuma que es una alta prioridad para el phishing dirigido.

Vista final

El incidente del aeropuerto de Dublín no es una historia rutinaria de "violación de datos". Se trata de un fallo en la cadena de suministro de la capa de procesamiento de pasajeros MUSE/vMUSE de Collins Aerospace, que ya causó trastornos físicos en aeropuertos de toda Europa en septiembre de 2025.(heise en línea) Es una jugada de extorsión, con Everest haciendo público el aeropuerto de Dublín e iniciando una cuenta atrás.(BankInfoSecurity) Y se trata de una exposición de datos de pasajeros sensibles desde el punto de vista operativo -asignación de asientos, referencias PNR, niveles de fidelidad, incluso identificadores de puestos de trabajo- para aproximadamente 1,5 millones de registros.(BankInfoSecurity)

Para los operadores de aviación, este es ahora el modelo de amenaza de referencia:

- Su pila de facturación/embarque de terceros es un punto único de fallo a escala nacional.(heise en línea)

- Los datos de los pasajeros no son sólo "PII", son munición viva de ingeniería social.(BankInfoSecurity)

- Los reguladores esperan pruebas, plazos y la notificación al pasajero en un plazo de 72 horas, aunque "haya sido el vendedor"(RTÉ)

El papel de Penligent es ayudarle a ensayar ese escenario exacto en condiciones controladas: simular el siguiente movimiento del atacante contra sus flujos de soporte e identidad y, a continuación, entregarle un informe listo para el cumplimiento que muestre qué flujos fallan, qué identidades pueden ser secuestradas y con qué rapidez está obligado a notificar.

En 2025, eso no es "bonito de tener". Para los aeropuertos y las aerolíneas, es una apuesta segura.