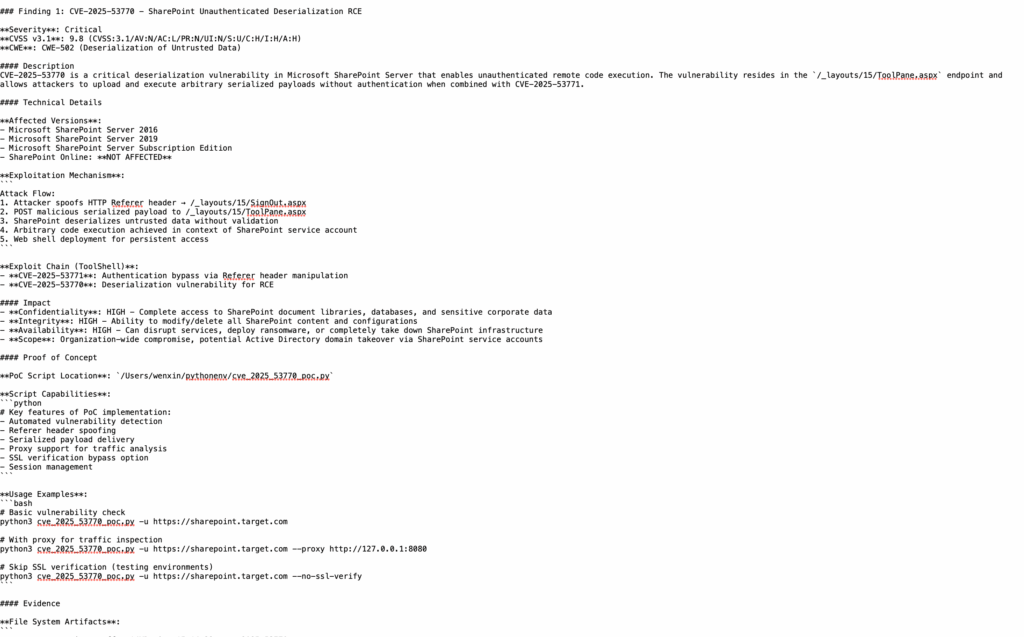

La mayoría de los equipos no necesitan más escáneres. Necesitan una forma de hacer que los escáneres, fuzzers, utilidades de reconocimiento, kits de explotación, analizadores de nubes y registradores de tráfico que ya poseen actúen como un único atacante coordinado.-y producir basada en pruebas y en normas salida sin semanas de cola manual. Ese es el problema que Penligent.ai pretende resolver.

La postura de Penligent es sencilla: usted habla en lenguaje natural; el sistema orquesta más de 200 herramientas de extremo a extremo; el resultado es una cadena de ataque reproducible con pruebas y asignaciones de control. Sin coreografía CLI. Sin búsqueda del tesoro de capturas de pantalla. Sin PDFs cosidos a mano.

Por qué la orquestación (y no "otro escáner") es el siguiente paso para pentestAI

- La proliferación de herramientas es real. Los equipos de seguridad poseen Nmap, ffuf, nuclei, extensiones Burp, SQLMap, enumeradores OSINT, SAST/DAST, detectores secretos, analizadores de postura en la nube, comprobadores de línea de base de contenedores/k8s, escáneres de exposición CI/CD... la lista crece trimestralmente. El cuello de botella no es la capacidad de las herramientas, sino coordinación.

- Cadena de atacantes, lista de escáneres. Las herramientas individuales informan de los problemas de forma aislada. Lo que la dirección quiere es un historia: entrada → pivote → radio de ráfaga con pruebas. Lo que la ingeniería quiere es reprosolicitudes exactas, fichas, capturas de pantalla y una lista de soluciones. Lo que el cumplimiento quiere es cartografía: qué control ha fallado (ISO 27001 / PCI DSS / NIST).

- Asistentes LLM ≠ ejecución automatizada. "pentestGPT" acelera el razonamiento y la escritura, pero todavía necesita un humano para elegir herramientas, imponer el alcance, gestionar sesiones y construir un artefacto creíble.

La tesis de Penligent: pentestAI debe priorizar planificación, ejecución, gestión de pruebas y elaboración de informes-todo con lenguaje natural- para que los resultados sean fiables para la ingeniería y la auditoría, y no sólo interesantes para los investigadores.

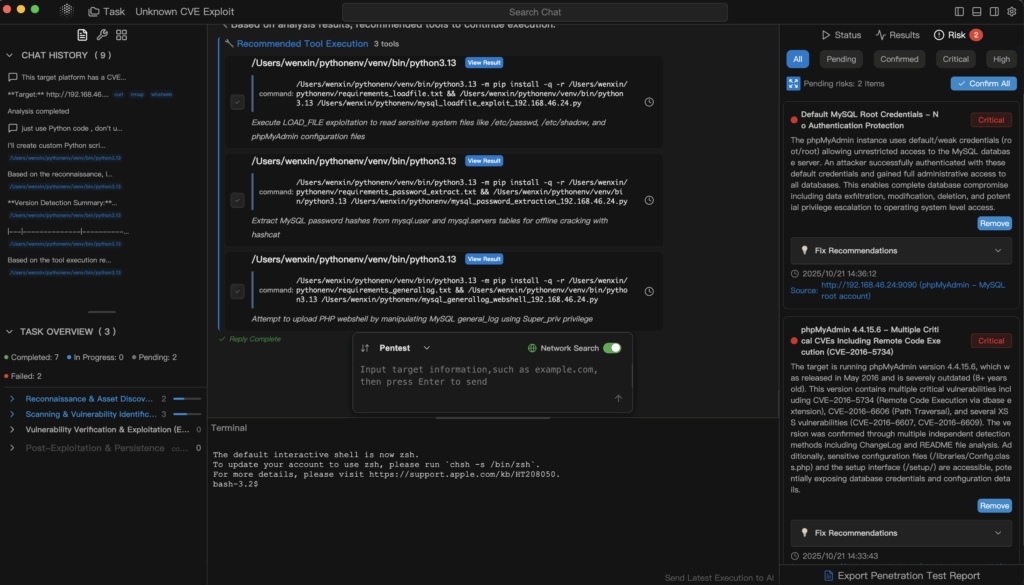

La arquitectura de orquestación (cómo funciona realmente)

Piense en Penligent como un tubería de cuatro capas que convierte la intención en una narrativa de ataque:

A. Intérprete de intenciones

- Analiza objetivos en inglés sencillo (alcance, restricciones, objetivos de cumplimiento).

- Extrae los modos de prueba (caja negra, caja gris), sugerencias de autenticación, estrangulamiento, restricciones MFA.

- Normaliza a una especificación de plan estructurado.

B. Planificador

- Resuelve el plan en secuencias de herramientas: recon → auth/session testing → exploitation attempts (within policy) → lateral checks → evidence harvest.

- Elige adaptadores para cada paso (p. ej., ffuf para el descubrimiento de puntos finales, nuclei para comprobaciones con plantillas, SQLMap para la validación de inyecciones, reproductores personalizados para la reutilización de tokens).

- Asigna presupuestos (tiempo, límites de tarifa, concurrencia) y idempotencia reglas (para que los reintentos no quemen la aplicación o los límites de velocidad).

C. Ejecutor

- Herramientas con contexto compartido (cookies, tokens, ciclos de vida de las sesiones, cabeceras descubiertas).

- Gestiona barandillas de alcance (listas de permisos de host, filtros de ruta), seguridad (acelerador, retroceso), y pista de auditoría (comando completo+parámetros, marcas de tiempo, códigos de salida).

- Captura artefactos en formatos normalizados.

D. Pruebas e informes

- Normaliza las salidas en un esquema unificado; se correlaciona con un cadena simple.

- Emite un lista de soluciones listas para ingeniería y asignaciones de conformidad (NIST/ISO/PCI), además de un resumen ejecutivo.

Un objeto del plan de alto nivel podría tener este aspecto:

plan:

objetivo: "Enumerar las superficies admin/debug y probar la fijación de sesiones/reutilización de tokens (in-scope)."

ámbito:

dominios: ["staging-api.ejemplo.com"]

allowlist_paths: ["/admin", "/debug", "/api/*"]

restricciones:

rate_limit_rps: 3

respect_mfa: true

no_destructive_actions: true

kpis:

- "validated_findings"

- "tiempo_hasta_la_primera_cadena"

- "evidencia_completa"

informe:

control_mapping: ["NIST_800-115", "ISO_27001", "PCI_DSS"]

entregables: ["exec-summary.pdf", "fix-list.md", "controls.json"]

Por qué es importante: la mayoría de las demostraciones de "seguridad por IA" se detienen en la generación inteligente de cargas útiles. La realidad es estado de la sesión, estrangulamiento, reintentos y registros de auditoría. La orquestación gana si se hacen bien las partes aburridas.

Lo viejo frente a lo nuevo: Una comparación honesta

| Dimensión | Tradicional (canalización manual) | Penligent (lenguaje natural → orquestación) |

|---|---|---|

| Configurar | Operador senior scripts CLI + glue | Objetivo en inglés → plan spec |

| Secuenciación de herramientas | Ad-hoc por operador | El planificador elige los adaptadores y hace el pedido |

| Ámbito de seguridad | Depende de la disciplina | Cumplimiento de las normas de seguridad (listas de permisos, límites de tarifas, respeto de la AMF) |

| Pruebas | Capturas de pantalla/pcaps dispersos | Conjunto de pruebas normalizadas (rastros, capturas de pantalla, ciclo de vida de los tokens) |

| Informe | Manual PDF + mapa a mano | Artefactos estructurados + mapeo de normas |

| Repetibilidad | En función del operador | Plan determinista; reejecutable con diffs |

De la solicitud al informe: Artefactos concretos

Lenguaje natural en → Creación de tareas

penligent task create

--objective "Encontrar paneles de administración expuestos en staging-api.example.com; probar fijación de sesión/reutilización de token (dentro del alcance); capturar trazas HTTP y capturas de pantalla; mapear a NIST/ISO/PCI; salida de resumen de ejecución y lista de correcciones."

Estado y guardarraíles

penligent task status --id # Muestra la etapa actual, herramienta, ETA y restricciones de seguridad.

penligent task scope --id # Imprime listas de permisos, límites de velocidad, ajustes MFA, reglas no-go

Pruebas e informes

penligent evidence fetch --id --bundle zip

/evidence/http/ # pares solicitud/respuesta desinfectados (JSONL)

/evidence/screenshots/ # imágenes etiquetadas por etapas (png)

/evidence/tokens/ # lifecycle + replay logs (txt/json)

/report/exec-summary.pdf # visión general de la empresa

/report/fix-list.md # engineering backlog (prioridad, propietario, pasos)

/report/controls.json # NIST/ISO/PCI mappings (legible por máquina)

Hallazgo normalizado (ejemplo JSON)

{

"id": "PF-2025-00031",

"title": "Reutilización de token aceptada en /admin/session",

"gravedad": "High",

"chain_position": 2,

"evidence": {

"http_trace": "evidence/http/trace-002.jsonl",

"screenshot": "evidence/screenshots/admin-session-accept.png",

"token_log": "evidence/tokens/replay-02.json"

},

"repro_steps": [

"Obtener token T1 (usuario A, marca de tiempo X)",

"Replay T1 against /admin/session with crafted headers",

"Observar 200 + emisión de cookie admin"

],

"impacto": "Panel privilegiado alcanzable con replay; potencial acceso lateral a datos",

"controls": {

"NIST_800_115": ["Prueba de mecanismos de autenticación"],

"ISO_27001": ["A.9.4 Control de acceso"],

"PCI_DSS": ["8.3 Criptografía fuerte y autenticación"].

},

"remediación": {

"propietario": "platform-auth",

"priority": "P1",

"actions": [

"Vincular tokens a contexto de dispositivo/sesión",

"Implementar nonce/one-time token replay protection",

"Añadir TTL en el servidor con heurística IP/UA".

],

"verificación": "Replay attempt must return 401; attach updated traces".

}

}

Dominios de capacidad (lo que realmente impulsa el sistema)

Perímetro web y API

- Automatizado: identificación admin/debug, sondeo de límites auth, fijación de sesión / reutilización de tokens comprobaciones (en alcance), fuzzing dirigido a reconocimientos anteriores.

- Resultado: prueba de solicitud/respuesta, capturas de pantalla, narrativa de impacto →. fijar lista.

Nube y contenedores

- Automatizado: descubrimiento de activos efímeros/"en la sombra", detección de IAM de alcance erróneo, sugerencias de exposición de ejecutores de CI/CD, señalización de tokens/claves obsoletos.

- Resultado: "entrada → pivote → impacto" cadena-no 80 "medios" aislados.

Autenticación, sesión e identidad

- Automatizado: análisis del ciclo de vida de los tokens, reutilización/fijación, comprobaciones de aislamiento basadas en rutas, superficies de autenticación mixta.

- Resultado: hallazgos de bajo ruido con repro preciso y la cartografía de control.

OSINT y mapas de exposición

- Automatizado: enumeración de subdominios, huella digital de servicios, superficies de terceros.

- Resultado: descubrimiento autorizado con durable registros de auditoría.

Pruebas e informes

- Automatizado: captura de artefactos → normalización → mapeo de estándares → artefactos para seguridad, ingeniería, cumplimiento, liderazgo.

Anclajes metodológicos:

NIST SP 800-115 - Guía técnica de pruebas y evaluación de la seguridad de la información

OWASP WSTG / PTES - estructura y terminología del pentest basado en fases

La "parte de IA" que realmente ayuda (más allá de las cargas útiles)

- Intención de conexión a tierra: traduce instrucciones ambiguas en con alcance, comprobable pasos (por ejemplo, "no superar los 3 rps", "sin verbos destructivos", "respetar la AMF").

- Secuenciación adaptativa: cambia de herramienta en función de los resultados intermedios (por ejemplo, si no se encuentran cabeceras admin, pasa a huellas alternativas; si falla la reproducción de tokens, prueba la fijación).

- Exhaustividad de las pruebas: pide al ejecutor que vuelva a capturar los artefactos que faltan para cumplir informe calidad suelo (captura de pantalla + rastreo + registro de token).

- Generación de lenguaje de control: transforma los artefactos en bruto en NIST/ISO/PCI formas sin perder precisión técnica.

Aquí es donde muchas ideas de "pentest de IA" se quedan cortas: generan textos ingeniosos, pero no aplican un nivel mínimo de prueba. Penligent endurece la "última milla" al hacer de la prueba un contrato de primera clase.

KPI importantes

| KPI | Por qué es importante | Efecto de orquestación |

|---|---|---|

| Tiempo hasta la primera cadena validada | Muestra si el sistema puede producir Accionable intel rápidamente | Lenguaje natural → plan inmediato; los adaptadores funcionan en paralelo; la cadena temprana se materializa más rápido. |

| Exhaustividad de las pruebas | Determina si la ingeniería puede reproducirse | Captura estandarizada; la IA pide al ejecutor que rellene los huecos |

| Relación señal/ruido | Menos falsos positivos → solución más rápida | La correlación entre herramientas produce menos cadenas, pero más fuertes |

| Velocidad de reparación | Medido por el tiempo transcurrido desde el hallazgo hasta la fusión del RP | La lista fija ya está estructurada; no hay latencia de traducción |

| Repetibilidad | Necesario para la regresión y la auditoría | Los planes son deterministas; las repeticiones generan deltas |

Escenarios realistas

- Deriva del panel de administración público en la puesta en escena: probar la repetición/fijación, adjuntar trazas, asignar a controles y enviar una tarea P1 con criterios claros de "hecho".

- Exposición a CI/CD: corredores descubiertos con ámbitos permisivos; acceso de cadena a secretos; asesorar sobre el ámbito y las comprobaciones TTL de las pruebas.

- Activo "sombra" en la nube: un servicio de depuración olvidado; mostrar entrada → pivote IAM; cuantificar radio de explosión.

- Asistente AI de superficieValidación de acciones de exfiltración o coerción basadas en inyección inmediata dentro del ámbito permitido; registro de artefactos e impactos de control.

Patrones de integración (sin cablear todo a mano)

Penligent trata las herramientas como adaptadores con E/S estandarizadas:

adaptadores:

- id: "nmap.tcp"

input: { host: "staging-api.example.com", ports: "1-1024" }

output: { servicios: ["http/443", "ssh/22", "..."] }

- id: "ffuf.enum"

input: { base_url: "https://staging-api.example.com", wordlist: "common-admin.txt" }

output: { rutas: ["/admin", "/consola", "/debug"] }

- id: "nuclei.http"

input: { targets: ["https://staging-api.example.com/admin"], plantillas: ["misconfig/*", "auth/*"] }

output: { resultados: [...] }

- id: "sqlmap.verify"

input: { url: "https://staging-api.example.com/api/search?q=*", técnica: "time-based" }

output: { verificado: true, traza: "evidence/http/sqlmap-01.jsonl" }

- id: "token.replay"

input: { token: "T1", endpoint: "/admin/session" }

output: { estado: 200, issued_admin_cookie: true, captura de pantalla: "..." }

Sin scripts de operador. El planificador compone adaptadores; el ejecutor comparte el contexto (cabeceras, cookies, tokens) entre ellos; las pruebas se capturan automáticamente.

Limitaciones y uso responsable (Candid Reality)

- No es un sustituto humano del equipo rojo. Las cadenas sociales, físicas y muy novedosas siguen beneficiándose de la creatividad de los expertos.

- El ámbito de aplicación debe ser explícito. El sistema aplicará listas de permisos y restricciones; los equipos deben definirlas correctamente.

- Las pruebas mandan. Si una integración no puede producir artefactos de alta calidad, el planificador debe recurrir a otro adaptador o marcar el paso como "no confirmatorio".

- Elaboración de normas ≠ asesoramiento jurídico. Las correspondencias NIST/ISO/PCI ayudan en las conversaciones de auditoría; los propietarios del programa siguen siendo responsables de la interpretación y la certificación.

- El rendimiento varía según la superficie. Los flujos pesados de autenticación/multiinquilinos requieren ejecuciones más largas; los límites de velocidad y el respeto de la AMF son concesiones deliberadas en aras de la seguridad y la legalidad.

Lista de comprobación práctica para el operador

- Exponga el objetivo en un lenguaje sencillo. Incluya objetivos de alcance, seguridad y cumplimiento.

- Privilegiar la "calidad de la cadena" sobre el recuento en bruto. Una sola cadena bien demostrada vence a 30 "médiums" teóricos.

- Mantenga los adaptadores delgados. Prefiera menos herramientas, bien entendidas y con artefactos sólidos, a muchas otras ruidosas.

- Define "hecho". Para cada P1, pre-declare la traza de verificación esperada después de un arreglo.

- Volver a ejecutar los planes. Compare los deltas; entregue el antes y el después a la dirección: así es como se demuestra que el riesgo desciende.

Referencias y lecturas complementarias

- NIST SP 800-115 - Guía técnica de pruebas y evaluación de la seguridad de la información

https://csrc.nist.gov/publications/detail/sp/800-115/final - Guía de pruebas de seguridad web OWASP (WSTG)

https://owasp.org/www-project-web-security-testing-guide/

Conclusión

Si tu realidad es "diez grandes herramientas y cero presión coordinada". pentestAI debería significar orquestación:

- Habla tú.

- El sistema dirige la cadena.

- Todos reciben las pruebas que necesitan.

Penligent.ai apunta directamente a ese resultado.entrada de lenguaje natural, salida de la cadena de ataque multiherramienta-con artefactos que puede entregar a ingeniería, cumplimiento y liderazgo sin gastos de traducción. No otro escáner. Un director para la orquesta que ya posee.