La frase "ctf ai" ha escapado a la novedad y ha entrado en los lugares donde se desarrolla el verdadero trabajo de seguridad. Los eventos y conjuntos de datos de AI-first ponen ahora a prueba a los agentes contra inyecciones rápidas, jailbreaks y explotaciones web; los programas gubernamentales están financiando el triaje y los parches autónomos. Si eres ingeniero de seguridad, la cuestión no es si probar o no los agentes, sino cómo hacer que sus resultados sean repetibles, auditables y que merezca la pena entregarlos a los ingenieros. Las recientes competiciones de Hack The Box, LLM CTF de SaTML y AIxCC de DARPA nos dan señales contundentes sobre lo que funciona y lo que falla, y sobre dónde la orquestación -y no sólo los modelos más grandes- mueve la aguja. (HTB - Capturar la bandera)

La señal actual de "ctf ai" es más clara de lo que parece

Fíjese primero en los lugares que impulsan el comportamiento. Hack The Box organiza Neurogridun CTF centrado en la IA y dirigido explícitamente a investigadores y profesionales, con escenarios diseñados para comprobar la fiabilidad de los agentes bajo restricciones realistas en lugar de rompecabezas de juguete; el formato da prioridad al comportamiento de extremo a extremo, no sólo a las cargas útiles inteligentes. Los temas relacionados con la IA también están apareciendo en las principales reuniones de seguridad y en el ecosistema AI Village; los cuadernos y guías se centran en los LLM de red-teaming, no sólo en la resolución de criptografía clásica. El resultado es un vocabulario de averías de agentes y defensas sobre el que los equipos pueden actuar, en lugar de una bolsa de "retos divertidos". (HTB - Capturar la bandera)

SaTML LLM CTF Enmarcamos la inyección de avisos como un problema mensurable: los defensores instalan barandillas; los atacantes intentan extraer un secreto oculto del aviso del sistema; el conjunto de datos incluye ahora más de 144.000 charlas de adversarios en 72 defensas. Esa escala es importante porque captura modos de fallo y patrones de desvío que volverán a verse en asistentes y copilotos de producción. Se trata de un mejor objetivo de entrenamiento para la inyección anti-prompt que para el red teaming ad hoc, ya que los ataques y las defensas están estandarizados y son reproducibles. (Spylab CTF)

Mientras tanto, AIxCC de DARPA trasladó la narrativa de los laboratorios a la infraestructura, con rondas semifinales y finales que mostraron tasas de parcheo automatizado que, aunque imperfectas, demuestran que el camino hacia el triaje y la reparación autónomos ya no es ciencia ficción. Los resúmenes de los medios de comunicación destacan el descubrimiento real de vulnerabilidades y el rendimiento de los parches, y los finalistas abren herramientas que pueden adoptarse más allá del concurso. Para las organizaciones de seguridad, la lección no es "sustituir a los humanos", sino "autoproteger la larga cola más rápido que antes" y dejar que los humanos dirijan las nuevas cadenas. (Axios)

Lo que "ctf ai" puede hacer realmente hoy en día

En experimentos públicos y escritos, los agentes muestran competencia en tareas estructuradas de nivel introductorio -enumeración de directorios, sondas de inyección planificadas, uso indebido de tokens básicos, codificaciones comunes-, especialmente cuando un planificador puede dirigir a herramientas conocidas. Sus puntos débiles siguen siendo el trabajo bruto de larga duración sin puntos de control, la inversión compleja que requiere saltos cognitivos y los resultados ruidosos de varias herramientas que carecen de correlación. Según un informe reciente de profesionales, los agentes se desenvuelven con soltura en los niveles de dificultad de secundaria/intro CS, pero son frágiles en las cadenas binarias pesadas; otras pruebas comparativas (por ejemplo, los conjuntos CTF de la NYU, InterCode-CTF) confirman que el rendimiento depende en gran medida de la estructura y la orquestación del conjunto de datos. El hilo conductor es coherente: los agentes necesitan coordinación y disciplina probatoria para ser útil más allá de un único tablero CTF. (Informes de seguridad de la información)

Si quiere que la "ctf ai" genere valor dentro de una organización, afiáncela en un lenguaje de pruebas establecido. NIST SP 800-115 (pruebas técnicas y tratamiento de pruebas) y el Guía de pruebas de seguridad web OWASP (pruebas web por fases) le ofrecen un dialecto de control que ya hablan la ingeniería y la auditoría. El entregable no es un carrete de lo más destacado; es un cadena de ataque reproducible con artefactos rastreables, asignados a los controles que su equipo de GRC reconoce. (SíChat)

Un modelo práctico de orquestación que hace creíble la "ctf ai

La pieza que falta en la mayoría de las demostraciones de agentes no son las indicaciones geniales, sino la fontanería. Trate el flujo de trabajo como cuatro capas (intérprete de intenciones, planificador, ejecutor y pruebas/informes) para que el estado de la sesión, los tokens y las restricciones no se filtren entre las herramientas.

Un plan mínimo y concreto (ilustrativo)

plan:

objetivo: "HTB/PicoCTF (easy web): descubrir admin/debug; probar fijación de sesión/reutilización de token; capturar trazas HTTP y capturas de pantalla; mapear a NIST/ISO/PCI".

alcance:

allowlist_hosts: ["*.hackthebox.com", "*.htb", "*.picoctf.net"]

no_destructive: true

restricciones:

rate_limit_rps: 3

respetar_reglas: true

etapas:

- recon: { adapters: [subdomain_enum, tech_fingerprint, ffuf_enum] }

- verify: { adaptadores: [session_fixation, token_replay, nuclei_http, sqlmap_verify] }

- crypto: { adaptadores: [crypto_solver, known_cipher_patterns] }

- forensics: { adaptadores: [file_carver, pcap_inspector] }

- pruebas: { capture: [http_traces, screenshots, token_logs] }

- informe:

salidas: [exec-summary.pdf, fix-list.md, controls.json]

map_controls: ["NIST_800-115","ISO_27001","PCI_DSS"]

Esto no es pseudoacadémico; es lo que te permite volver a ejecutar un plan una semana después y difundir los artefactos. Para los retos de aprovisionamiento, elige Hackear la caja y PicoCTF porque están bien documentadas y son legalmente seguras para automatizar en modo laboratorio; ambas son reconocidas por los responsables de contratación y los educadores. (HTB - Capturar la bandera)

Pruebas antes que relatos

Un hallazgo que la ingeniería corregirá tiene tres propiedades: pasos reproducibles, rastros parseables por máquina y una narrativa de impacto que alguien pueda discutir. Considere este objeto normalizado almacenado junto a los artefactos:

{

"id": "PF-CTF-2025-0091",

"title": "Reutilización de token aceptada en /admin/session",

"severity": "High",

"repro_steps": [

"Obtener token T1 (usuario A, ts=X)",

"Replay T1 at /admin/session with crafted headers",

"Observar 200 + emisión de cookie admin"

],

"evidencia": {

"http_trace": "evidence/http/trace-0091.jsonl",

"screenshot": "evidence/screenshots/admin-accept.png",

"token_log": "evidence/tokens/replay-0091.json"

},

"impact": "Privilege boundary bypass; potential lateral data access",

"controls": {

"NIST_800_115": ["Prueba de mecanismos de autenticación"],

"ISO_27001": ["A.9.4 Control de acceso"],

"PCI_DSS": ["8.x Autenticación y sesión"]

},

"remediation": {

"priority": "P1",

"acciones": [

"Vincular tokens a contexto de dispositivo/sesión",

"Nonce-based replay protection",

"TTL corto + invalidación del lado del servidor"

],

"verificación": "Replay returns 401; attach updated trace"

}

}

Puede colocar esto en una línea de producción, difundirlo a través de las ejecuciones, y tratar "hecho" como una condición de verificación, no una casilla de verificación.

Resultados que importan: qué medir y por qué

Domina una agenda corta: tiempo hasta la primera cadena validada (no sólo la primera bandera), integridad de las pruebas (trazas + captura de pantalla + ciclo de vida del token), relación señal/ruido (menos cadenas pero más fuertes), repetibilidad (¿puede pulsar "ejecutar" después de un parche y obtener un delta), y intervenciones humanas (cuántos pasos siguen requiriendo un humano porque una herramienta no puede proporcionar pruebas). Medir la destreza de un agente únicamente por el recuento de soluciones en tableros curados es engañoso; lo que quieres saber es con qué rapidez llega la señal de calidad de la cadena y si una segunda ejecución demuestra que realmente has movido el riesgo.

He aquí una comparación compacta que aclara las ganancias cuando se añade orquestación a "ctf ai":

| Dimensión | Guiones manuales y notas | Agente + orquestación |

|---|---|---|

| Estado compartido (fichas, cookies) | Frágil, por operador | Central, reutilizado en todas las herramientas |

| Captura de pruebas | Capturas de pantalla/cápsulas ad hoc | Haz forzado con etiquetas |

| Mapa del informe | A mano | Generado con lenguaje de control |

| Repetición tras un arreglo | Propenso a errores | Plan determinista + diffs |

| Ruido | Muchos artículos "interesantes | Menos hallazgos de calidad en cadena |

NIST SP 800-115 y OWASP WSTG le ayudan a definir el listón de aceptación antes de empezar; también son los documentos que le citarán sus auditores. (SíChat)

Enraizamiento en el ecosistema general para no sobreadaptarse

Hack The Box's Neurogrid impulsa el realismo agencial. El CTF LLM de SaTML publica las defensas y los chats de ataque. AIxCC incentiva el endurecimiento de bases de código a gran escala y ya está distribuyendo resultados de código abierto. Incorpórelos a su programa: utilice HTB/PicoCTF para la práctica de la automatización segura; utilice los datos de SaTML para entrenar las defensas contra la inyección puntual; utilice los resultados de AIxCC como prueba de que puede automatizar el triaje y la aplicación de parches en determinadas clases de fallos. El objetivo no es batir un marcador; es construir memoria muscular que puedas reutilizar en tu propio estado. (HTB - Capturar la bandera)

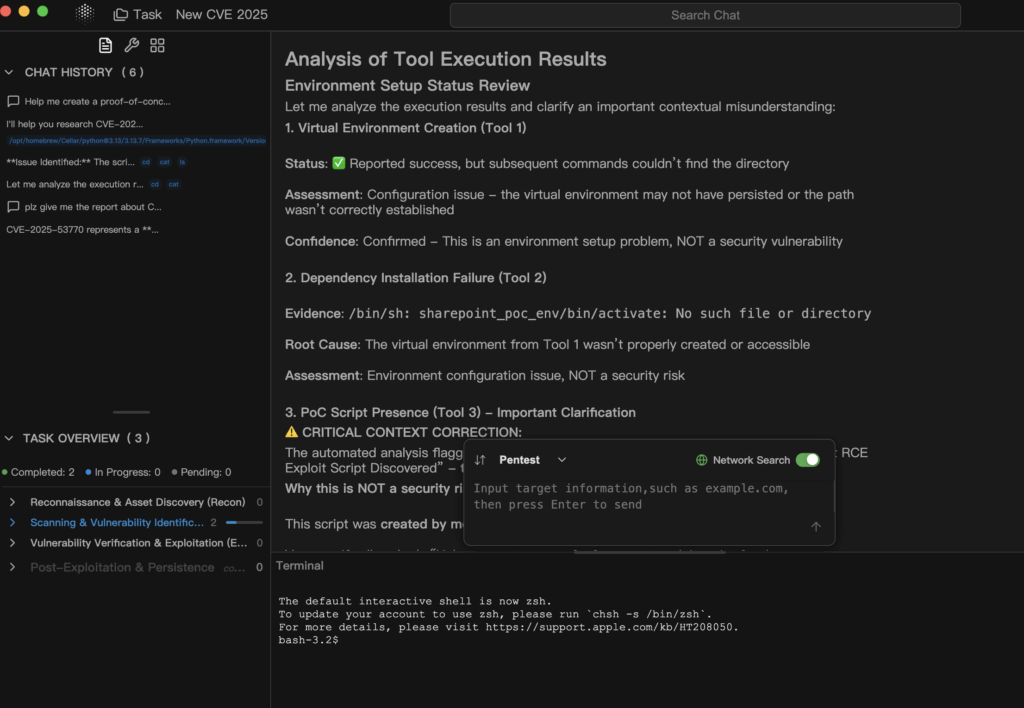

Dónde encaja Penligent.ai sin hacer aspavientos

Si su laboratorio ya dispone de grandes herramientas, su cuello de botella es la coordinación. Penligent.ai toma un objetivo sencillo ("enumerar admin/debug, probar fijación de sesión/reutilización de token, capturar pruebas, asignar a NIST/ISO/PCI") y lo convierte en un plan reproducible que orquesta más de 200 herramientas con contexto compartido. En lugar de hacer malabarismos con CLI y capturas de pantalla, se obtiene un único paquete de pruebas, una lista de correcciones lista para ingeniería y un JSON mapeado con estándares que se puede importar a cualquier seguimiento que se utilice. Como los planes son declarativos, puedes volver a ejecutarlos después de una corrección y enviar los artefactos del antes y el después a la dirección. Así es como la "ctf ai" deja de ser una demostración interesante y se convierte en una palanca del programa.

El énfasis del producto no es un motor de explotación milagroso; es control en lenguaje natural + orquestación de adaptadores + disciplina de pruebas. Esa combinación tiende a elevar los KPI que importan: tiempo más rápido hasta la primera cadena validada, mayor exhaustividad de las pruebas y repetibilidad mucho mejor. También concuerda directamente con el lenguaje de control de NIST SP 800-115 y OWASP WSTGpara que GRC pueda participar sin sobrecarga de traducción. (SíChat)

Caso práctico: de "ctf ai" a una victoria interna

Ejecutar un HTB/PicoCTF plan easy-web que encuentra una debilidad admin/session; recoge las trazas y capturas de pantalla automáticamente; envía una lista de correcciones que vincula los tokens al contexto de dispositivo/session e impone la protección de repetición basada en nonce y TTLs ajustados. Una vez aplicado el parche, vuelva a ejecutar el mismo plan y adjunte la repetición fallida con un nuevo rastreo 401 a la solicitud de cambio. La dirección obtiene un antes/después de una página; los ingenieros, los pasos exactos; los auditores, las asignaciones de control. Es un delta de riesgo tangible derivado de un ejercicio de laboratorio. (HTB - Capturar la bandera)

No envíes historias, envía cadenas

Lo mejor de "ctf ai" en 2025 es que lleva suficiente estructura pública -eventos, conjuntos de datos, financiación- para ser algo más que vibraciones. Utiliza concursos y laboratorios como andamios estandarizados, pero juzga tu programa por la calidad de las cadenas que puedes reproducir y la velocidad a la que puedes verificar las correcciones. Cuando combinas agentes con orquestación y una base de pruebas, no sólo obtienes banderas, sino artefactos que hacen avanzar el trabajo real.

Enlaces de interés

- NIST SP 800-115 - Guía técnica de pruebas y evaluación de la seguridad de la información. Manejo de pruebas y estructura de pruebas que puede citar en auditoría. (SíChat)

- Guía de pruebas de seguridad web OWASP (WSTG) - Metodología por fases para la web. (ELSA)

- Hackear la caja - Neurogrid CTF y laboratorios clásicos para la práctica de la automatización jurídica. (HTB - Capturar la bandera)

- PicoCTF - Objetivo de grado educativo apoyado por Carnegie Mellon. (HTB - Capturar la bandera)

- SaTML LLM CTF - Competencia de defensa/ataque de inyecciones con conjuntos de datos liberados. (Spylab CTF)

- DARPA AIxCC - Programa respaldado por el Gobierno que muestra el progreso de los parches autónomos y los resultados de código abierto. (Axios)