¿Qué es un exploit de día cero?

A exploit de día cero es una técnica utilizada para convertir en arma un fallo de software que nunca ha sido revelado públicamente. Día cero se refiere al hecho de que los defensores han tenido cero días para arreglarlo.

Una secuencia típica de día cero incluye:

- Vulnerabilidad desconocida

- El atacante lo descubre

- El atacante desarrolla el código del exploit

- El exploit se utiliza antes de que exista un parche

Estos defectos a menudo permiten:

- Ejecución remota de código (RCE)

- Escalada de privilegios

- Robo de datos

- Implantación de malware

- Compromiso generalizado

Dado que la vulnerabilidad es desconocida, las herramientas de seguridad tradicionales -antivirus, IDS de firmas, ciclos de aplicación de parches- son intrínsecamente ineficaces.

Cómo descubren los hackers las vulnerabilidades de día cero

Los atacantes más sofisticados -Estados-nación, grupos delictivos avanzados, intermediarios de exploits- utilizan múltiples técnicas para encontrar vulnerabilidades no reveladas.

Fuzzing avanzado (ejemplo técnico y seguro)

Los fuzzers modernos como AFL++, Honggfuzz y libFuzzer mutan las entradas para forzar comportamientos inesperados en las aplicaciones objetivo.

A continuación ejemplo educativo y seguro de fuzzing en Python que ilustra el concepto central:

python

importar subproceso, random

def mutar(semilla):

i = random.randint(0, len(semilla)-1)

return semilla[:i] + bytes([random.randint(0,255)]) + semilla[i+1:]

semilla = b "A "*64

para _ en rango(3000):

datos = mutar(semilla)

process = subprocess.Popen(["./test_binary"],

stdin=subproceso.PIPE,

stdout=subproceso.PIPE,

stderr=subproceso.PIPE)

out, err = proceso.comunicar(datos)

si process.returncode no está en (0, None):

print("Crash identificado - investigar manualmente.")

Esto imita los flujos de trabajo de fuzzing sin armamentismo.

Ingeniería inversa con IDA o Ghidra

Analistas:

- Descompilar binarios

- Seguimiento de los flujos de funciones

- Identificar los límites de la memoria

- Detectar llamadas inseguras (por ejemplo,

strcpy,sprintf) - Detectar fallos lógicos

La ingeniería inversa ofrece a los atacantes una visión completa de cómo un programa gestiona la entrada de datos y cómo romperlo.

El ciclo de vida del Día Cero

Un ataque de día cero suele progresar a través de estas etapas:

- Descubra vulnerabilidad desconocida

- Desarrollar un exploit (activador + carga útil)

- Arma (incrustar en documento, página web, archivo de phishing, etc.)

- Entregar la hazaña

- Ejecute codificar e instalar malware

- Persistir y realizar movimientos laterales

- Explota los contagios hasta que se parchee

Ejemplo: Demostración segura de corrupción de memoria

A continuación no explotabledesbordamiento ilustrativo para demostrar el riesgo:

c

void vulnerable(char *input) {

char buf[32];

// Inseguro: sólo para demostración

strcpy(buf, entrada);

}

Este código muestra cómo un simple descuido conduce a debilidades de seguridad.

Los exploits reales requieren eludir DEP, ASLR, cookies de pila, CFG y mucho más, mucho más allá de simples fragmentos.

Ejemplo: Cadena conceptual de entrega de cargas útiles

Un ataque realista (pero sin armas) podría implicar:

- PDF malicioso → activa el día cero

- Shellcode stub → carga segunda etapa

- Cargador → descarga la carga útil cifrada

- Carga útil → inyecta en proceso de confianza

- Persistencia → tareas programadas / eventos de registro

Un stub de shellcode conceptual (no funcional) a modo de ilustración:

montaje

; ejemplo conceptual, no ejecutable

mov rax, [target_socket]

llamar a establecer_conexión

llamar a read_encrypted_payload

jmp ejecución_stub

Esto ilustra la estructura, no la funcionalidad.

Por qué son tan peligrosos los exploits de día cero

Los días cero son peligrosos porque:

- No existe ningún parche

- Las herramientas tradicionales no pueden detectarlos

- Proporcionan acceso de alto privilegio

- Los utilizan los actores de amenazas avanzadas

- Permiten un compromiso rápido y generalizado

Los estudios de casos (por ejemplo, Stuxnet, SolarWinds, exploits de iOS) muestran el enorme impacto geopolítico y económico de los ataques de día cero.

Cómo detectar exploits de día cero

La detección de días cero se basa en comportamiento, no firmas.

Ejemplo de regla Sysmon: Cargas DLL sospechosas

xml

<ImageLoad onmatch="include">

Sin firma

temp

</ImageLoad>

Útil para detectar comportamientos de explotación tempranos como:

- Carga lateral DLL sospechosa

- Proceso de vaciado

- Carga de malware sin archivos

Ejemplo de regla suricata (segura, no específica)

yaml

alert http any any -> any any (

msg: "Comportamiento de exploit potencial";

flujo:establecido,a_servidor;

contenido:"|00 00 ff ff|";

http_header;

)

Esto detecta patrones malformados generados a menudo durante el desarrollo de exploits.

Sandboxing ligero en Python

python

importar subproceso

def ejecutar_seguro(fichero):

subprocess.run(["firejail", "--private", file])

La contención es clave cuando se analizan documentos o binarios sospechosos.

Cómo defenderse de las amenazas de día cero

La resiliencia de día cero requiere:

- Defensa en profundidad

- Reducción de la superficie de ataque

- Control de acceso estricto

- Segmentación de la red

- EDR basado en el comportamiento

- Marcos de mitigación de exploits (CFG, ASLR, DEP)

- Ciclos de revisión rápidos y revisión virtual

Ejemplo: Lógica WAF bloqueando entradas anómalas

python

def waf_filter(req):

if len(req.headers.get("User-Agent", "")) > 400:

devolver False

if "{{$" in req.text:

devolver False

devolver True

Esto bloquea clases de ataques, no cargas útiles específicas.

Ejemplo: RASP SQL Injection Guard

python

def proteger_sql(consulta):

dangerous = ["--", ";", "/*", "*/", "DROP", "UNION"]

if any(x in query.upper() for x in dangerous):

raise Exception("Bloqueado comportamiento SQL sospechoso.")

devolver consulta

La protección en tiempo de ejecución neutraliza familias enteras de exploits.

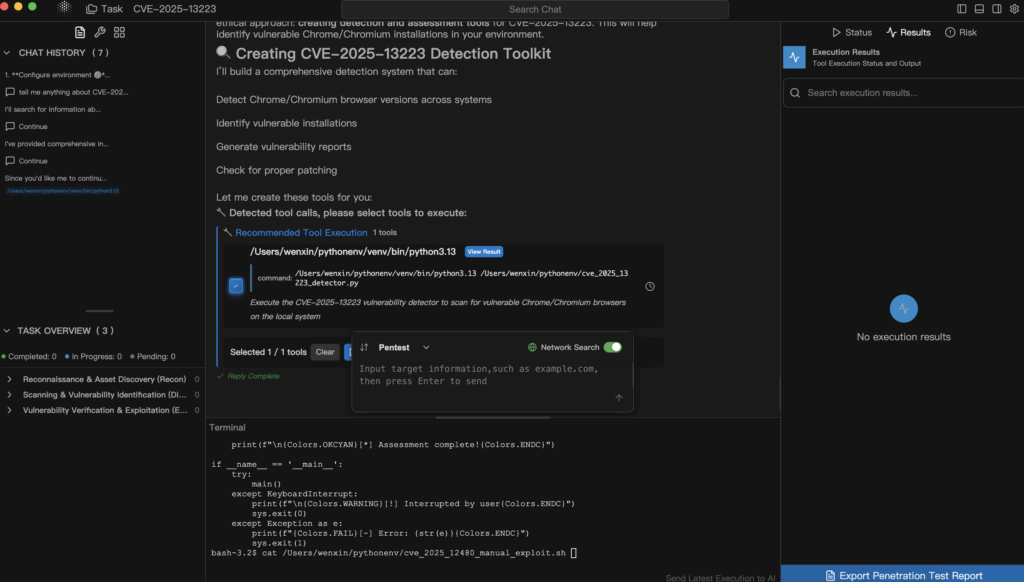

Penligent: Resiliencia de día cero basada en IA

Penligent refuerza las organizaciones contra las amenazas de día cero utilizando:

- Fuzzing guiado por IA

- Detección autónoma de vulnerabilidades

- Detección de anomalías en la memoria

- Difusión semántica de las respuestas de la API

- Puntuación de explotabilidad basada en ML

- Detección automática de movimientos laterales

Motor de simulación de día cero de Penligent (pseudoflujo de trabajo)

pseudo

bucle:

entrada = AI.generar_mutacion(semilla)

response = target.run(input)

si response.crash o hang:

informe.posible_día_cero(entrada)

si respuesta.cambio_comportamiento > umbral:

alert.behavior_anomaly()

Esto permite la identificación proactiva de puntos débiles de tipo zero-day antes de que los atacantes los encuentren.

Análisis de Explotabilidad Penligente

pseudo

analizar(volcado_memoria):

si control_flow_corrupted:

rating="Alto"

elif heap_structures_modified:

rating="Medio"

si no:

rating="Bajo"

Esto reduce los falsos positivos y proporciona información práctica.

Conclusiones: La defensa contra el día cero requiere una estrategia proactiva

Los exploits de día cero seguirán aumentando, especialmente con la aceleración de la ciberdelincuencia impulsada por la IA. Los defensores deben pasar de basado en firmas a conductuales, basadas en anomalías y predictivas enfoques.

Penligent está diseñado específicamente para ayudar a las organizaciones a adelantarse a estas amenazas, descubriendo los puntos débiles antes de que los atacantes puedan aprovecharse de ellos.