CVE-2025-58034 es un vulnerabilidad de inyección de comandos de SO autenticado (CWE-78) en Fortinet Cortafuegos de aplicaciones web (WAF) FortiWeb. En las versiones afectadas, un atacante conectado puede desencadenar la ejecución no autorizada de comandos en el sistema subyacente a través de peticiones de gestión HTTP o comandos CLI maliciosos. Fortinet ha confirmado explotación activa en la naturalezay CISA ha añadido este CVE a la base de datos Vulnerabilidades explotadas conocidas (KEV) lo que hace urgente el parcheo aunque la puntuación CVSS base sea "media". (FortiGuard)

Los dispositivos FortiWeb se sitúan en el límite de la seguridad; una vez que la ejecución de comandos es posible en un WAF, un atacante puede desactivar las protecciones, manipular las políticas y penetrar más profundamente en las redes de aplicaciones. Esa posición límite es la razón por la que el RCE posterior a la autenticación en FortiWeb es de alto impacto operativo a pesar de PR:H en el vector CVSS. (NVD)

Versiones afectadas y corregidas

El aviso PSIRT de Fortinet y NVD coinciden en los rangos vulnerables. (FortiGuard)

| Sucursal FortiWeb | Versiones afectadas | Versiones fijas |

|---|---|---|

| 8.0.x | 8.0.0 - 8.0.1 | 8.0.2+ |

| 7.6.x | 7.6.0 - 7.6.5 | 7.6.6+ |

| 7.4.x | 7.4.0 - 7.4.10 | 7.4.11+ |

| 7.2.x | 7.2.0 - 7.2.11 | 7.2.12+ |

| 7.0.x | 7.0.0 - 7.0.11 | 7.0.12+ |

Hay no se recomienda públicamente ninguna solución fiable más allá de la eliminación de la exposición a la gestión y la aplicación de parches, por lo que la actualización es la principal mitigación. (FortiGuard)

Causa raíz y superficie de ataque

La vulnerabilidad se debe a neutralización incorrecta de elementos especiales en el contexto del comando OSlo que significa que FortiWeb acepta entradas controladas por atacantes que posteriormente se incrustan en la ejecución de comandos a nivel de sistema sin un escape adecuado. El fabricante señala que el problema se produce en componentes API y CLI, lo que sugiere fuertemente que una o más operaciones administrativas construyen comandos shell concatenando parámetros. (FortiGuard)

Dado que la explotación requiere autenticación, la vía más realista es: comprometer o reutilizar las credenciales de administrador (contraseñas débiles, cuentas compartidas, interfaz de usuario de gestión expuesta o sesiones robadas), seguido de la inyección de comandos para obtener el control total del dispositivo. En incidentes reales, ese "paso posterior a la autenticación" es exactamente lo que hace que las brechas de FortiWeb sean tan dañinas. (Rápido7)

Gravedad y por qué "media" sigue significando "parchear ya"

NVD enumera CVSS v3.1 como: AV:N/AC:L/PR:H/UI:N/S:U/C:H/I:H/A:H con una puntuación de 6.7. (NVD)

Sobre el papel, PR:H baja la puntuación. En la práctica, dos hechos anulan la etiqueta de "medio":

- Fortinet afirma que el CVE es explotados activamente en la naturaleza. (FortiGuard)

- La inclusión de CISA KEV señala el valor real del atacante y ordena una reparación rápida para los sistemas federales de EE.UU., normalmente en cuestión de días. (CISA)

Así que trate CVE-2025-58034 como alta prioridad independientemente de la puntuación base.

Detección defensiva

Los siguientes ejemplos le ayudarán a identificar la exposición sin proporcionar una ruta de explotación.

1) Confirme la versión de FortiWeb (CLI)

# Imprimir estado del sistema en FortiWeb CLI

obtener estado del sistema

# Buscar "Version: FortiWeb vX.Y.Z"

2) Sonda de versión pasiva a través de SSH Banner

"""

Sondeo pasivo de la versión de FortiWeb mediante banner SSH.

Sin carga útil de ataque; seguro para comprobaciones de inventario autorizadas.

"""

import socket, re

def probe_ssh_banner(host, port=22, timeout=3):

s = socket.socket()

s.settimeout(timeout)

s.connect((host, puerto))

banner = s.recv(4096).decode(errors="ignorar")

s.close()

devolver banner

def extraer_version(texto):

m = re.search(r "FortiWeb[-\\\s]?v?(\\d+\.\\d+\.\d+)", text, re.I)

return m.group(1) if m else None

host = "YOUR_FORTIWEB_IP"

banner = probe_ssh_banner(host)

ver = extraer_versión(banner)

print("Banner:", banner.strip())

print("Versión de FortiWeb:", ver o "desconocida")

3) Comparación con los rangos afectados

"""

Compare la versión de FortiWeb detectada con los rangos afectados.

"""

from packaging import version

AFECTADOS = [

("8.0.0", "8.0.1"),

("7.6.0", "7.6.5"),

("7.4.0", "7.4.10"),

("7.2.0", "7.2.11"),

("7.0.0", "7.0.11"),

]

def in_affected_ranges(v: str) -> bool:

v = version.parse(v)

for lo, hi in AFECTADOS:

if version.parse(lo) <= v <= version.parse(hi):

return True

devuelve False

test_ver = "7.4.8"

print(prueba_ver, "¿afectada?", en_rangos_afectados(prueba_ver))

Caza de amenazas: En qué fijarse

Una vez confirmada la explotación, se deben buscar pruebas del uso indebido de credenciales seguido de la ejecución de comandos. Rapid7 y las directrices de los proveedores hacen hincapié en la revisión de los registros posteriores a los parches y en la comprobación de la integridad de la configuración. (Rápido7)

Las señales prácticas incluyen:

- Registros de administrador nuevos o inusuales (especialmente desde IP desconocidas o a horas intempestivas),

- Actividad inesperada de la API de gestión,

- Procesos hijo sospechosos generados por los servicios FortiWeb,

- Cambios de política/configuración que no coinciden con su ventana de cambio. (Rápido7)

Ejemplo de triaje ligero de registros:

# Buscar anomalías de inicio de sesión de admin

grep -Ei "admin|login|cli" /var/log/* 2>/dev/null | tail -n 200

# Buscar rastros de estilo de ejecución de comandos

grep -Ei "exec|shell|system\(|popen|cmd" /var/log/* 2>/dev/null | tail -n 200

Si encuentra indicadores creíbles, trate el dispositivo como si estuviera en peligro: capture datos forenses, rote credenciales y considere la posibilidad de reconstruirlo a partir de imágenes buenas conocidas.

Orientaciones para la mitigación

La postura oficial de Fortinet es clara: actualice inmediatamente a las versiones corregidasy, a continuación, validar la integridad. (FortiGuard)

Paralelamente, reduzca el radio de explosión reforzando el plano de gestión: limite el acceso Web UI / API / SSH a rangos IP o redes internas de confianza, y aplique MFA más una fuerte higiene de credenciales. Esto se alinea con la advertencia de buenas prácticas del proveedor de que las interfaces de gestión expuestas aumentan el riesgo en el mundo real. (TechRadar)

Por qué es importante CVE-2025-58034

FortiWeb está destinado a ser un punto de estrangulamiento defensivo. Cuando un atacante que ha iniciado sesión puede llevar a un WAF a la ejecución de comandos, se ha perdido el límite y se le ha dado al atacante un punto de apoyo privilegiado en la red. Con la explotación ya observada y el estado KEV asignado, el retraso es el enemigo. (Rápido7)

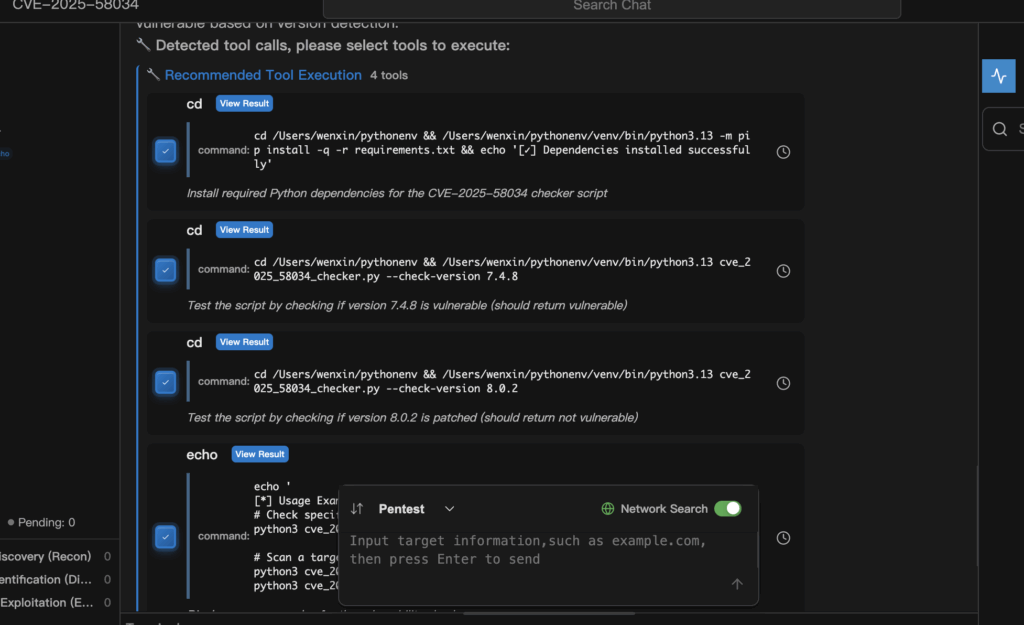

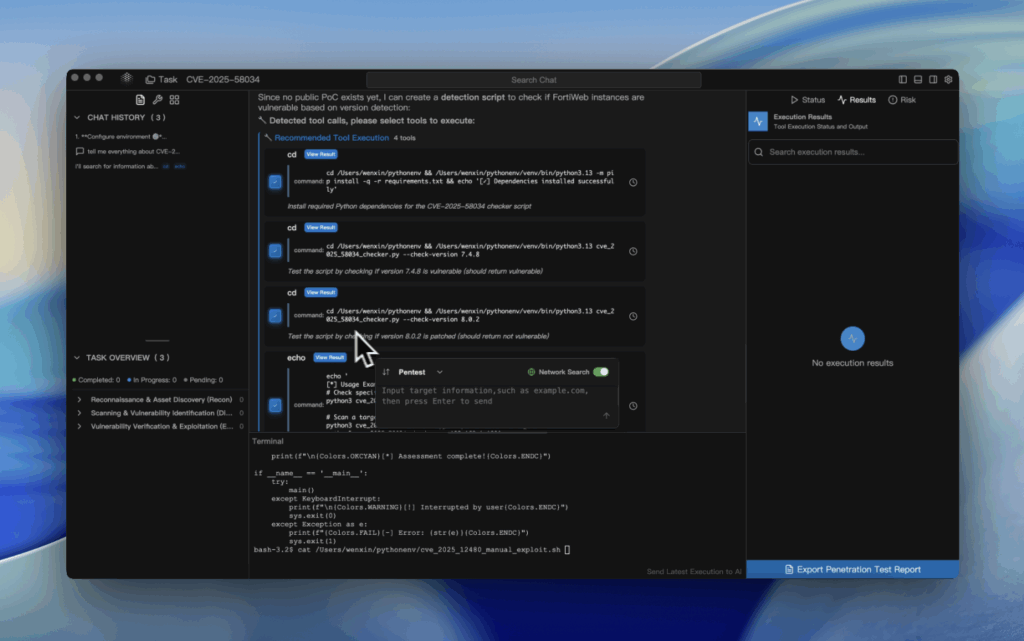

Si gestiona muchos entornos de clientes y necesita validar las versiones y la prioridad de los parches a gran escala, un flujo de trabajo de automatización con intervención humana (por ejemplo, Penligent) puede ayudarle a inventariar las instalaciones FortiWeb, correlacionar los registros y generar informes de corrección rápidamente, sin convertir la detección en arriesgados intentos de explotación.

- TechRadar

- Noticias Hacker

- Lectura oscura

- Diario HIPAA

- SC Media

- Rápido7

- Asuntos de seguridad

- SecurityWeek