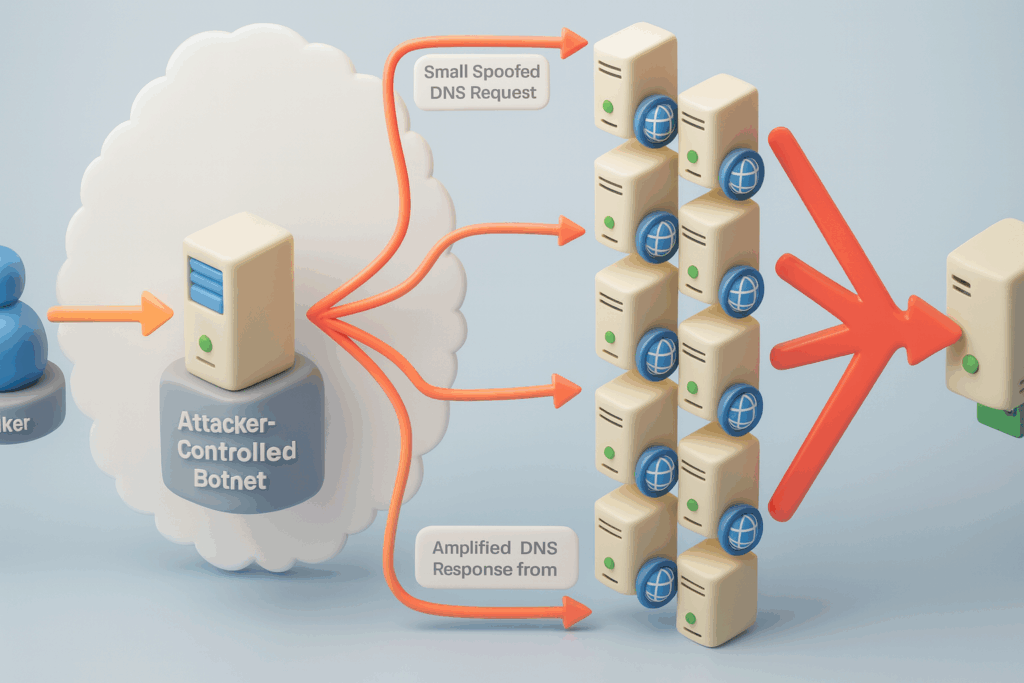

Un ataque de amplificación DNS es un tipo de ataque de denegación de servicio distribuido (DDoS) en el que un atacante envía una pequeña consulta DNS falsa a un servidor DNS abierto, provocando que el servidor devuelva una respuesta masivamente mayor a una víctima desprevenida. En otras palabras, una solicitud minúscula desencadena una respuesta enorme que inunda el objetivo con un tráfico abrumador. Es peligroso porque requiere recursos mínimos por parte del atacante, es extremadamente difícil de rastrear debido a la suplantación de IP y puede generar cientos de veces más tráfico del que se envió originalmente, lo que provoca cortes masivos en empresas, ISP y servicios críticos en línea.

Comprender la amplificación de DNS y los ataques DDoS reflexivos

En esencia, un ataque de amplificación DNS se basa en dos características del Sistema de Nombres de Dominio: DNS utiliza UDP por defecto, y UDP no valida la dirección IP de origen. Cuando un atacante falsifica la IP de la víctima como origen de una solicitud DNS, cualquier servidor DNS que responda bombardeará sin saberlo a la víctima con la respuesta.

Esto convierte a los servidores DNS en "reflectores" ideales. El atacante no necesita contactar directamente con la víctima. En su lugar, los resolvedores abiertos y los servidores DNS mal configurados se convierten en cañones de tráfico. Dado que las respuestas DNS -especialmente CUALQUIER o respuestas relacionadas con DNSSEC-contienen muchos más datos que las consultas iniciales, el atacante obtiene un efecto de amplificación, multiplicando su impacto sin apenas esfuerzo adicional.

Cómo funciona la amplificación del DNS: Un recorrido técnico

Aunque el ataque es conceptualmente sencillo, la mecánica del tráfico es elegante de forma maliciosa. Un ataque típico se desarrolla en cuatro pasos:

- El atacante falsifica la dirección IP de la víctima.

- El atacante envía miles (o millones) de consultas DNS a resolvedores DNS abiertos.

- Estos resolvers devuelven grandes respuestas DNS a la dirección falsificada.

- La avalancha de datos no solicitados abruma a la víctima.

Una solicitud falsificada típica podría tener este aspecto a nivel de paquete:

yaml

IP de origen: IP de la víctima (suplantada)

IP de destino: 8.8.8.8

Protocolo: UDP/53

Tipo de consulta: ANY

Consulta: ejemplo.com

Puede que el atacante sólo envíe una solicitud de 60 bytes, pero el DNS resolver podría devolver varios kilobytes de datos, a veces incluso decenas de miles de bytes en formas avanzadas de amplificación.

Este intercambio asimétrico es donde reside el verdadero peligro: el atacante no invierte casi nada, pero la víctima paga el precio.

Factores de amplificación: Por qué "Small In, Huge Out" es devastador

Los distintos tipos de consulta DNS dan lugar a diferentes niveles de amplificación. La disparidad puede ser asombrosa:

| Tipo de consulta | Tamaño de la solicitud | Tamaño de la respuesta | Factor de amplificación |

|---|---|---|---|

| Un registro | 60 bytes | 512 bytes | ~8.5x |

| CUALQUIER | 60 bytes | 3.500 bytes | ~58x |

| DNSSEC | 70 bytes | Más de 4.000 bytes | ~57x |

| NXNSAttack | 60 bytes | Más de 40.000 bytes | 600x+ |

Lo que hace que esto sea especialmente amenazador es la escala. Una red de bots que utilice un ancho de banda modesto, digamos 100 Mbps, puede generar varios Gbps de tráfico de respuesta DNS saliente durante la amplificación. Cloudflare y CISA han documentado múltiples ataques DDoS en el mundo real que superan los cientos de Gbps sólo a través de la amplificación DNS.

Simulación de un ataque de amplificación de DNS en un laboratorio controlado

Para comprender cómo operan los atacantes, los investigadores y los encargados de realizar pruebas de penetración suelen simular la amplificación de DNS en entornos aislados y legalmente autorizados. Una sencilla prueba de concepto con Python y Scapy ilustra lo fácil que es activar la amplificación:

python

from scapy.all import *

target = "192.168.1.10" # Víctima (IP suplantada)

dns_server = "192.168.1.53" # Open DNS resolver

packet = IP(src=objetivo, dst=servidor_dns)/UDP(dport=53)/DNS(rd=1, qd=DNSQR(qname="ejemplo.com", qtype="ANY"))

para i en rango(1000):

send(paquete, verbose=0)

print("Simulación de amplificación DNS enviada.")

Este guión pone de relieve dos duras realidades:

- El atacante nunca contacta directamente con la víctima.

- El servidor DNS se convierte en cómplice involuntario.

- Un ancho de banda mínimo puede producir un impacto masivo.

Es un claro ejemplo de lo asimétrico que es realmente el ataque.

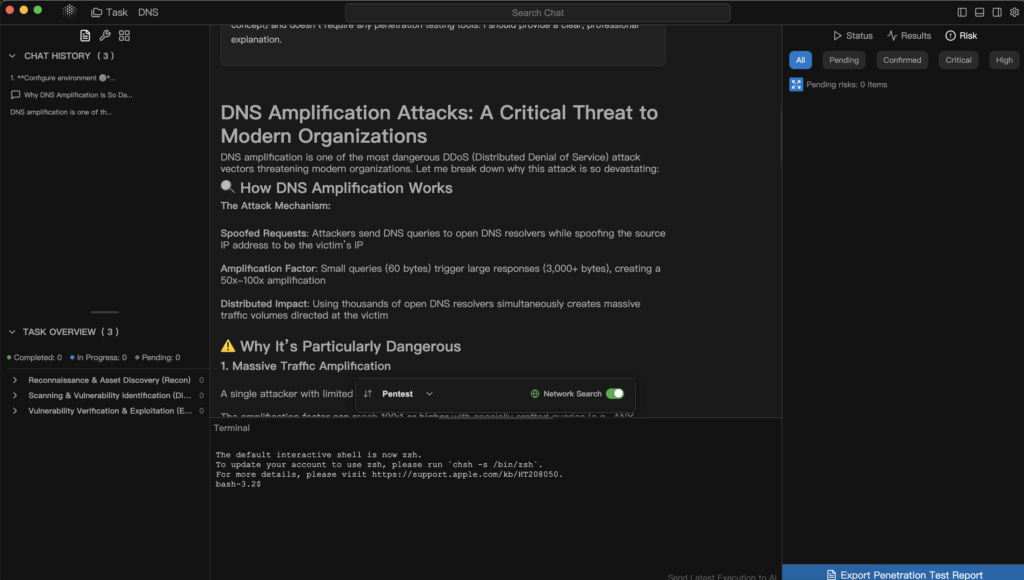

Por qué la amplificación del DNS es tan peligrosa para las organizaciones modernas

El riesgo va mucho más allá de los picos de tráfico. La amplificación del DNS tiene consecuencias sistémicas:

- Bajo coste para los atacantes: No se necesita una infraestructura de gran ancho de banda.

- Atribución difícil: La suplantación de IP oculta la identidad del atacante.

- Superficie de ataque global: Millones de resolvers abiertos permanecen expuestos.

- Daños colaterales: Los proveedores de DNS, las CDN, las plataformas en la nube y los ISP sufren interrupciones en sentido descendente.

Durante un ataque de amplificación a gran escala, las organizaciones suelen informar:

| Métrica | Tráfico normal | Durante el ataque |

|---|---|---|

| DNS QPS | 1,200 | 480,000 |

| Mbps de salida | 40 Mbps | 2,9 Gbps |

| CUALQUIER Ratio de consulta | <1% | 86% |

| Principales IP de origen | Previsible | Spoofed / Aleatorio |

Incluso las redes bien diseñadas pueden desmoronarse bajo este volumen.

Detección temprana de la amplificación del DNS: Registros, reglas y patrones de tráfico

Dado que el tráfico parece "legítimo" -respuestas DNS a consultas DNS-, los cortafuegos tradicionales suelen pasar por alto los ataques de amplificación. La detección requiere una supervisión basada en el comportamiento.

Regla de detección de suricatas

Esta regla señala los aumentos sospechosos en CUALQUIER consulta:

yaml

alert dns any any -> any any (

msg: "Posible Ataque de Amplificación DNS";

dns_query_type == ANY;

threshold:type both, track by_src, count 50, seconds 1;

sid:100001;

)

Análisis de registros DNS con SQL

Un SIEM puede detectar anomalías al instante:

sql

SELECT source_ip, COUNT(*) as queries

FROM dns_logs

WHERE tipo_consulta = "CUALQUIERA

GROUP BY source_ip

TENIENDO COUNT(*) > 5000;

Los picos repentinos en CUALQUIER consulta son a menudo el preludio de un ataque a gran escala.

Defensa contra la amplificación del DNS: Técnicas prácticas y aplicables

A diferencia de algunas variantes de DDoS, la amplificación de DNS puede mitigarse significativamente con una configuración adecuada.

Desactivar Open Recursion en BIND

vincular

opciones {

recursión no;

allow-query { trusted; };

};

acl "trusted" {

192.168.1.0/24;

};

Restringir la recursividad garantiza que el servidor DNS no pueda ser objeto de abusos por parte de la Internet pública.

Activar la limitación de la tasa de respuesta (RRL)

vincular

límite de velocidad {

respuestas por segundo 5;

ventanilla 5;

resbalón 2;

};

La RRL estrangula las respuestas repetitivas y reduce drásticamente el potencial de amplificación.

Implementar IP Anti-Spoofing (BCP 38) a través de iptables

bash

iptables -A INPUT -s 10.0.0.0/8 -j DROP

iptables -A INPUT -s 172.16.0.0/12 -j DROP

iptables -A INPUT -s 192.168.0.0/16 -j DROP

Así se evita que entren en la red rangos de direcciones privadas falsificadas, uno de los vectores de suplantación de identidad más comunes.

Supervisar los índices de ANY y DNSSEC

Un aumento de CUALQUIER consulta rara vez es benigno.

Pruebas de penetración y validación automatizada con Penligent

Aunque la auditoría manual es crucial, la infraestructura DNS actual es demasiado grande y dinámica para probarla una vez y olvidarse. Los errores de configuración, por pequeños que sean, pueden reintroducir el riesgo de amplificación.

Aquí es donde plataformas como Penligenteun sistema automatizado inteligente de pruebas de penetración, ofrecen un valor significativo:

Exploración de errores de configuración DNS

Penligent puede identificar automáticamente:

- Resolvedores abiertos expuestos al público

- RRL ausente o mal configurada

- Riesgos de amplificación de DNSSEC

- Políticas de recursión que permiten abusos

Amenazas futuras: Del ataque NXNSA a la rotación de reflectores

Investigaciones recientes ponen de relieve una tendencia preocupante: los atacantes están yendo más allá de la clásica amplificación ANY. Técnicas como NXNSAttack aprovechan las cadenas de referencias para generar una amplificación extrema, mientras que la "rotación de reflectores" utiliza grandes grupos de servidores DNS para evitar el filtrado y las listas negras.

La conclusión es clara: la amplificación está evolucionando, y los defensores deben evolucionar con ella.

Conclusión

Un ataque de amplificación de DNS es una de las formas más eficaces y destructivas de DDoS, ya que utiliza infraestructuras legítimas como arma contra objetivos inocentes. Convierte los servidores DNS en amplificadores, transforma pequeñas consultas en inundaciones masivas y oculta al atacante tras direcciones IP falsificadas. La combinación de bajo esfuerzo, alto impacto y escalabilidad global la convierte en una amenaza que las organizaciones modernas no pueden ignorar.

La buena noticia es que con una configuración adecuada -desactivando la recursión abierta, activando RRL, aplicando anti-spoofing, supervisando las anomalías de tráfico y probando rutinariamente la postura de DNS- las organizaciones pueden reducir drásticamente su exposición. Para entornos en los que la escala de DNS es grande o cambia constantemente, las plataformas automatizadas como Penligent pueden ayudar a garantizar que las vulnerabilidades no reaparezcan sin ser detectadas.

En un mundo en el que el tiempo de actividad, la disponibilidad y la confianza definen el éxito empresarial, la seguridad del DNS no es opcional, sino fundamental.