Las últimas investigaciones sobre Bits fluidos debería incomodar un poco a cualquier ingeniero de infraestructuras en la nube o de IA. Cinco nuevas CVE en el popular agente de registro y métricas pueden encadenarse para eludir la autenticación, escribir archivos arbitrarios a través de path traversal, desbordar un búfer de pila y manipular silenciosamente etiquetas en el cable. En las condiciones adecuadas, esto te hace pasar de inyección de registro no autenticada a ejecución remota de código y secuestro total de telemetría. (Noticias Hacker)

No se trata de un componente de nicho. Fluent Bit está integrado en miles de millones de contenedores y se ha desplegado más de 15 000 millones de veces, con millones de descargas cada semana. Se instala en nodos Kubernetes, en ofertas Kubernetes gestionadas de hiperescaladores y en clústeres de IA que envían registros de nodos GPU a sistemas centralizados. (Seguridad Oligo)

Si le interesan las pruebas de penetración, la validación automatizada de la seguridad o la seguridad de la infraestructura de IA, ahora tiene que tratar a Fluent Bit como parte de su superficie de ataqueno sólo de fontanería.

Qué hace realmente Fluent Bit y por qué es un problema

Fluent Bit es un agente de telemetría compacto para recopilar, procesar y reenviar registros y métricas. Acepta datos de entradas como en_cola, in_http, in_splunk, in_elasticsearch, in_dockery hacia_adelantetransforma los datos y los envía a salidas como archivo, adelante, elasticsearch, kafkao puntos finales de proveedores en la nube.

Dos propiedades hacen que Fluent Bit sea atractivo para los atacantes:

- Corre por todas partes. SecurityWeek, CSO Online y otros destacan que Fluent Bit es ahora un componente por defecto en muchas pilas Kubernetes gestionadas y plataformas en la nube: si despliega contenedores a escala, probablemente lo tenga, a menudo muchas veces. (Planeta eSeguridad)

- Suele funcionar con amplios privilegios. Para leer los registros del host y los registros del contenedor de forma eficiente, a menudo se despliega como un DaemonSet con montajes hostPath y acceso a directorios sensibles. En entornos heredados o mal configurados puede incluso ejecutarse como root.

Esa combinación -omnipresente y privilegiada- significa que un fallo lógico en la capa de registro puede convertirse rápidamente en un punto de control para todo el clúster.

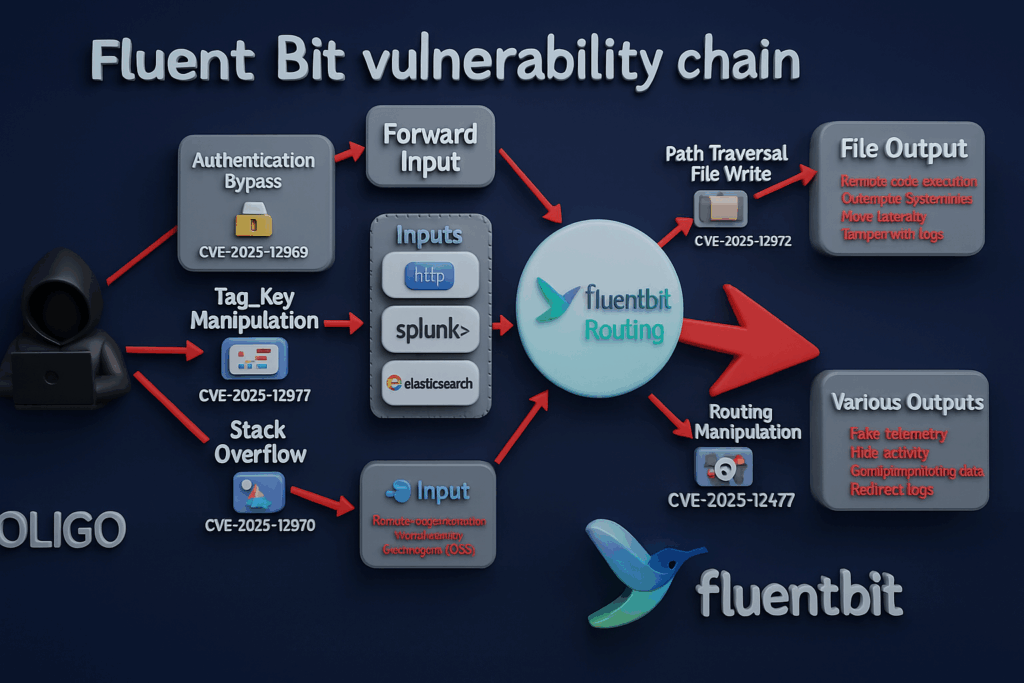

La actual cadena de vulnerabilidad de Fluent Bit

Investigadores de Oligo Security y CERT/CC revelaron una cadena de cinco vulnerabilidades que afectan a Fluent Bit, ahora rastreadas en VU#761751 y múltiples registros CVE. (Seguridad Oligo)

Resumen de los cinco CVE

| CVE | Componente | Defecto del núcleo | Impacto primario |

|---|---|---|---|

| CVE-2025-12972 | archivo_salida plugin | Utiliza sin desinfectar etiqueta para obtener los nombres de los archivos de salida; cuando Archivo se omiten las secuencias de recorrido como ../ en las etiquetas se respetan | Escritura/sobrescritura arbitraria de archivos fuera del directorio previsto; manipulación de registros y RCE potencial cuando se combina con rutas ejecutables o de configuración (CVE) |

| CVE-2025-12970 | in_docker entrada | extraer_nombre() copia los nombres de los contenedores en un búfer de pila de tamaño fijo sin comprobar su longitud | Desbordamiento del búfer de pila; un atacante que pueda crear o nombrar contenedores puede bloquear el agente o ejecutar código en el host (Seguridad Oligo) |

| CVE-2025-12969 | hacia_adelante entrada | seguridad.usuarios la autenticación no se aplica de forma coherente en determinadas configuraciones | Anulación de la autenticación: un atacante remoto con acceso a la red puede enviar datos no autenticados a través de Forward, inyectando registros falsos e inundando los sistemas (NVD) |

| CVE-2025-12977 | derivación de etiquetas | Validación incorrecta de las etiquetas derivadas de campos controlados por el usuario; permite nuevas líneas, secuencias transversales y caracteres de control. | Corrompe los registros posteriores y el análisis sintáctico; puede ayudar a disfrazar la actividad o romper los conductos de análisis (Centro de Coordinación CERT) |

| CVE-2025-12978 | in_http, in_splunk, in_elasticsearch entradas | clave_etiqueta la validación no impone la coincidencia exacta de longitudes de clave; acepta prefijos de etiquetas como coincidencias | Suplantación de etiquetas y manipulación de rutas: las entradas manipuladas pueden redirigir registros a destinos no deseados (NVD) |

Los artículos sobre seguridad de eSecurity Planet, CSO Online y otros destacan todos el mismo tema: se trata de vulnerabilidades del plano de datos que atacan la forma en que Fluent Bit gestiona las etiquetas, los nombres de archivo y la autenticación de entrada, no sólo su superficie de gestión. (Planeta eSeguridad)

Cómo un atacante encadena realmente estos bichos

Paso 1 - Póngase en el plano de la telemetría

La mayoría de los escenarios asumen que el atacante tiene acceso de red a una entrada Fluent Bit (por ejemplo, Forward, HTTP, Splunk, o Elasticsearch ingress), o la capacidad de influir en los nombres de los contenedores a través de una tubería CI/CD o un registro comprometido. CERT/CC advierte explícitamente que muchas de estas fallas requieren "acceso de red a la instancia de Fluent Bit", que en entornos nativos de nube a menudo significa "cualquier cosa en la VPC o clúster que pueda hablar con el DaemonSet de registro". (Centro de Coordinación CERT)

Paso 2 - Convertir las etiquetas en una primitiva de escritura-que-donde (CVE-2025-12972)

El error de recorrido en archivo_salida es posiblemente la más peligrosa. Por defecto, muchos operadores configuran la salida con un Ruta pero omite Archivodejando que Fluent Bit sintetice nombres de archivo a partir de etiquetas. Dado que los valores de las etiquetas no se desinfectan al construir el nombre de archivo, un atacante que pueda controlar las etiquetas puede inyectar... ../ para recorrer directorios y escribir registros en ubicaciones arbitrarias. (CVE)

Una vez que puedas escribir archivos arbitrarios y controlar parcialmente su contenido:

- Sobrescribir scripts de shell, cron jobs o archivos de unidad systemd.

- Suelta web shells o fragmentos de configuración en directorios que luego son cargados por otros servicios.

- Manipular los registros existentes para borrar las huellas de la intrusión.

Varios análisis señalan que, en implantaciones realistas, esto va más allá de los problemas de integridad y puede llevar a la plena ejecución remota de código si se ejecutan esos archivos sobrescritos. (El Registro)

Paso 3 - Obtención de ejecución de código en el agente (CVE-2025-12970)

El desbordamiento de pila en in_docker da a los atacantes que pueden influir en los nombres de los contenedores una ruta más directa. El sitio extraer_nombre() copia los nombres de los contenedores en un búfer de pila fijo de 256 bytes sin comprobación de límites; un nombre de más de 256 bytes desborda el búfer. (Planeta eSeguridad)

Desde el punto de vista de la explotación, se obtiene una primitiva en el mismo host en el que se ejecuta Fluent Bit, que suele ser el nodo en el que se programan varias cargas de trabajo. Tanto Oligo como CSO señalan que tomar el control del agente de registro permite a los atacantes ocultar su actividad, plantar puertas traseras, y pivotar más profundamente en el clúster. (Seguridad Oligo)

Paso 4 - Ocultarse a plena vista con la manipulación de etiquetas (CVE-2025-12977 y 12978)

Con las primitivas de escritura de archivos y desbordamiento en su lugar, las CVE relacionadas con etiquetas proporcionan sigilo:

- CVE-2025-12978 permite suplantación de etiquetas tratando un prefijo como una coincidencia completa en

clave_etiquetavalidación. Esto permite que un registro malicioso se haga pasar por uno procedente de un componente de confianza. (NVD) - CVE-2025-12977 permite a los atacantes inyectar caracteres de control y nuevas líneas en etiquetas derivadas de campos controlados por el usuario, confundiendo a los analizadores posteriores y fusionando múltiples eventos de registro. (Análisis, noticias e indicadores de malware)

Combínelos y tendrá la capacidad de redirigir, remodelar y corromper selectivamente los registros en los que confían los defensores.

Paso 5 - Aprovechar las brechas de autenticación (CVE-2025-12969)

Por último, CVE-2025-12969 hace un agujero en el perímetro. Cuando hacia_adelante está configurado con seguridad.usuarios en ciertos aspectos, el plugin falla a la hora de aplicar realmente la autenticación. Desde fuera parece bloqueado; en la práctica, cualquiera con acceso de red al puerto Forward puede enviar logs. (NVD)

Eso hace que sea trivial inyectar eventos falsos, inundar los sistemas de alerta o enviar latidos benignos de "todo va bien" mientras un ataque real se ejecuta en otra parte.

Por qué es importante para la IA y las pilas nativas de la nube

Si ejecuta cargas de trabajo de IA, especialmente clústeres de inferencia y LLM con gran carga de GPU, Fluent Bit suele extraer registros de nodos que también albergan servidores de modelos, bases de datos vectoriales o tiempos de ejecución de agentes. Un agente de registro comprometido cercano a esas cargas de trabajo es un punto de partida natural.

Estos nuevos fallos también son la continuación de problemas anteriores como CVE-2024-4323 "Leñador lingüístico"un error en el servidor HTTP de Fluent Bit que permitía la denegación de servicio y la posible divulgación de información. Múltiples proveedores han comenzado a caracterizar el manejo de plugins y etiquetas de Fluent Bit como un punto débil recurrente en lugar de un error puntual. (Botcrawl)

En otras palabras, si su modelo de amenazas ya incluye la cadena de suministro y el movimiento lateral contra su infraestructura LLM, Fluent Bit ahora pertenece a la misma categoría de "alto valor" que su controlador de entrada o su malla de servicios.

Detección y triaje: Por dónde empezar

Inventario de su huella de bits de Fluent

En Kubernetes, puede identificar rápidamente todos los pods que ejecutan Fluent Bit y, a continuación, consultar sus versiones:

# Lista de pods e imágenes contenedoras que contienen 'fluent-bit

kubectl get pods -A -o jsonpath='{range .items[*]}{.metadata.namespace}{" "}{.metadata.name}{" "}{.spec.containers[*].image}{"\\n"}{end}' \\

| grep -i 'fluent-bit'

# Comprobar la versión dentro de un pod específico

kubectl exec -n logging fluent-bit-abc123 -- fluent-bit --version

Compare lo que encuentre con las notas de publicación de su distribución y las versiones que contienen correcciones. Tanto CERT/CC como JPCERT hacen referencia a 4.1.0+ como la inclusión de remedios para la cadena de cinco CVE; muchos proveedores están estandarizando en 4.1.1. (Centro de Coordinación CERT)

Busque señales de comportamiento

Incluso antes de parchear, puede buscar:

- Caídas inesperadas de Fluent Bit o tormentas de reinicio (posible desbordamiento o entrada malformada).

- Cambios repentinos en

archivoo la aparición de archivos de registro en directorios inusuales. - Etiquetas que contienen

../o caracteres no imprimibles. - Reenvía conexiones desde rangos de IP inusuales o pares no autenticados.

Son señales débiles por sí solas, pero apiladas le indican si el plano de registro ya está bajo presión.

Corrección y refuerzo: No sólo una versión mejorada

Parche a versiones seguras

El paso no negociable es actualizar a las versiones del proveedor que incorporan correcciones para CVE-2025-12969, 12970, 12972, 12977 y 12978-típicamente Fluent Bit 4.1.1 o posterior. Consulte las notas de la versión de su proveedor de servicios en la nube o el archivo Lanzamientos de Fluent Bit en GitHub para confirmar. (Centro de Coordinación CERT)

Los despliegues deben escalonarse como cualquier otro componente crítico de la infraestructura: empezar con un clúster no de producción, validar que el enrutamiento y el volumen de los registros parecen sanos y, a continuación, pasarlos a otros entornos.

Corregir patrones de configuración arriesgados

Los parches solucionan los fallos inmediatos, pero la configuración segura es lo que evita que la siguiente ronda se convierta en la misma historia.

- Deje de derivar nombres de archivo a partir de etiquetas. Utilizar explícitamente

Archivonombres y un estricto controlRutaparaarchivo_salida. - Activar TLS y autenticación para entradas de red siguiendo las recomendaciones de Fluent Bit orientaciones sobre seguridad en el transporte.

- Montar configuraciones como sólo lectura. Evite dar a Fluent Bit acceso de escritura a directorios que contengan scripts, archivos de unidad o binarios.

- Limitar las fuentes de etiquetas. No introduzca cadenas suministradas por el usuario directamente en etiquetas o

clave_etiquetasin listas blancas de longitud y caracteres.

Una más segura archivo el resultado podría ser el siguiente:

[SALIDA]

Nombre del archivo

Coincidencia kube.*

Ruta /var/log/fluentbit/out

Archivo kube.log # explícito, no derivado de etiqueta

Formato json_lines

Rotación_espera 60

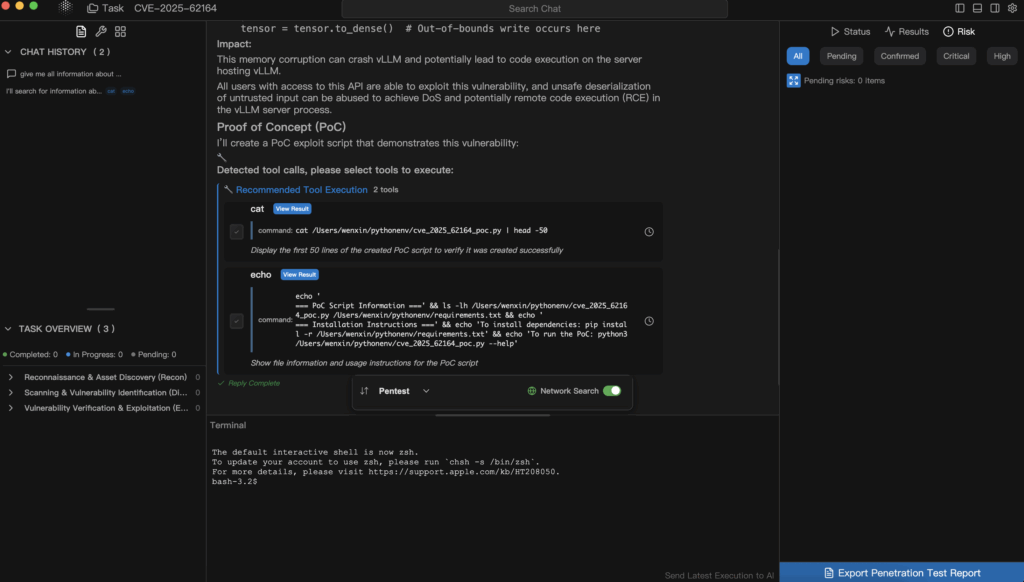

Introducción de Fluent Bit en el Pentesting automatizado con Penligent

Para una plataforma de pentest humano-en-el-bucle como PenligenteFluent Bit es exactamente el tipo de activo que debería modelarse explícitamente en el gráfico de ataque en lugar de tratarlo como ruido de fondo.

En una intervención típica de Penligent contra un clúster Kubernetes o AI, el flujo de trabajo podría ser el siguiente:

Mapas de descubrimiento y exposición

Los agentes primero enumeran las instancias, versiones y configuraciones de plugins de Fluent Bit. Utilizando las fuentes CVE y CERT, marcan los nodos en los que hacia_adelante, in_dockero archivo_salida están presentes en versiones afectadas por la cadena de cinco CVE o problemas más antiguos como CVE-2024-4323. (Centro de Coordinación CERT)

Explotación controlada en una réplica aislada

En lugar de disparar tráfico de exploits en producción, Penligent puede clonar nodos de registro representativos en un entorno sandbox. Allí, los agentes hacen ejercicio:

- Recorrido basado en etiquetas contra

archivo_salida. - Nombres de contenedor demasiado largos

in_docker. - Spoofed Reenvía tráfico sin credenciales.

Los resultados, como las caídas del agente, los cambios en las rutas de los archivos y la corrupción de los registros, se capturan como pruebasno sólo teóricos.

Libros de instrucciones para la elaboración de informes y el refuerzo de las pruebas (Evidence-First Reporting and Hardening Playbooks)

Por último, Penligent agrega todo en un informe sobre el que sus equipos de SRE y de plataforma pueden actuar: qué clústeres están expuestos, qué configuraciones son peligrosas, hasta dónde puede llegar un atacante hoy y qué aspecto tiene el sistema después de actualizar las imágenes y reforzar las configuraciones. Esto cambia la conversación de "Fluent Bit tiene CVEs" a "He aquí exactamente cómo se puede abusar de Fluent Bit en nuestro entorno, y he aquí lo que hemos hecho para cerrar esos caminos".

Principales conclusiones

Fluent Bit ya no es un detalle de fondo. Con CVE-2025-12969, 12970, 12972, 12977 y 12978El propio agente de registro se convierte en un punto de entrada viable para los atacantes remotos y en una poderosa herramienta para ocultar su rastro una vez dentro. (Centro de Coordinación CERT)

Para los ingenieros que trabajan en plataformas nativas en la nube o de IA, el mensaje es sencillo:

- Inventariar y parchear sus despliegues de Fluent Bit.

- Trate a los agentes de telemetría como activos de nivel 1 en su modelo de amenazas.

- Utilice pruebas automatizadas basadas en pruebas, ya sea con Penligent o con sus propias herramientas, para validar que las correcciones y los pasos de refuerzo funcionan realmente.

Los troncos ya no son meros observadores. En 2025, la capa de troncos forma parte del campo de batalla.