En el contexto de la ciberseguridad, Authn es la abreviatura de "autenticación", y es mucho más que un proceso técnico: es la primera y más crucial barrera en cualquier arquitectura de seguridad. Ya sea en los sistemas internos de las empresas, en las aplicaciones basadas en la nube o en los dispositivos móviles personales, la solidez de la autenticación suele determinar directamente lo difícil que le resulta a un atacante traspasar las defensas. La misión principal de la autenticación es confirmar la verdadera identidad de un usuario, dispositivo o servicio, como si un portero verificara si un visitante es realmente quien dice ser. Por ejemplo, al iniciar sesión en un servicio de banca en línea, introducir un nombre de usuario y una contraseña y pasar la comprobación puede parecer rutinario, pero en realidad es uno de los pasos más críticos de la cadena de seguridad global.

Authn vs. Authz

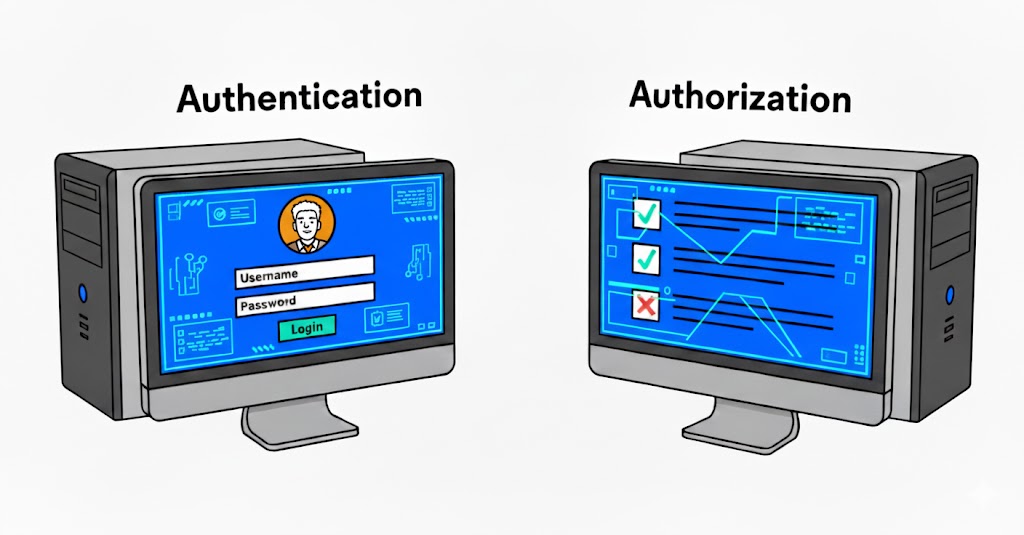

Aunque Authn y Authz (autorización) se parecen en la ortografía, se centran en aspectos totalmente diferentes de la seguridad. Authn responde a la pregunta "¿Quién es usted?" asegurándose de que la identidad del visitante coincide con lo que espera el sistema. Authz sigue a la autenticación para responder a "¿Qué se le permite hacer?" mediante la definición de permisos. Un sistema puede ser impecable en Authn, impidiendo la suplantación de identidad, y aún así ser vulnerable en Authz, donde la falta de límites de permisos o fallos lógicos permiten a los atacantes realizar operaciones no autorizadas.

def autenticar(nombre_usuario, contraseña):

valid_users = {"admin": "securePass123"}

if nombre_usuario in usuarios_validos and usuarios_validos[nombre_usuario] == contraseña:

return True

devuelve False

print(authenticate("admin", "securePass123"))# Trueprint(authenticate("admin", "wrongPass"))# False

Métodos authn comunes

El método más conocido es la autenticación basada en contraseñas, fácil de implementar pero susceptible a la fuerza bruta o a la filtración de credenciales. La autenticación multifactor (MFA) refuerza la protección añadiendo pasos como códigos basados en el tiempo o tokens de hardware. Para entornos de mayor seguridad, la Infraestructura de Clave Pública (PKI) permite la autenticación basada en certificados, eliminando casi por completo el riesgo de falsificación de credenciales. Mientras tanto, OAuth y OpenID Connect han ganado una amplia adopción en los inicios de sesión multiplataforma y sociales, simplificando los procesos al tiempo que mejoran la fiabilidad.

Vulnerabilidades y riesgos de Authn

Los fallos de autenticación son objetivos prioritarios durante las pruebas de penetración, ya que eludir la autenticación a menudo significa obtener acceso directo a los recursos del sistema. Por ejemplo, si un sistema permite un número ilimitado de intentos de inicio de sesión, una herramienta de fuerza bruta puede adivinar rápidamente las credenciales válidas:

hydra -l admin -P passwords.txt 192.168.1.100 http-post-form \\\\

"/login:username=^USER^&password=^PASS^:F=incorrect"

Las políticas de contraseñas débiles, la exposición de tokens y la fijación de sesiones son otros puntos de riesgo frecuentes.

Impacto de las arquitecturas de seguridad modernas

La aplicación PKI refuerza Authn al dificultar enormemente la falsificación de credenciales. El modelo de confianza cero exige una autenticación rigurosa para cada solicitud, eliminando la confianza por defecto en las redes internas y reduciendo los riesgos de amenazas internas.

Buenas prácticas para garantizar la seguridad de las autn

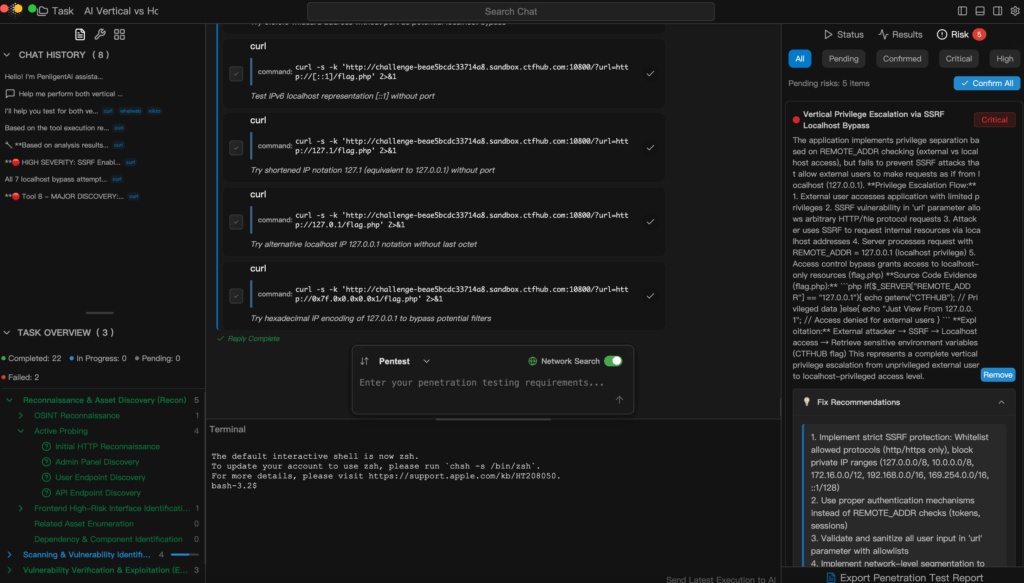

Mejorar la seguridad de Authn requiere una combinación de políticas de contraseñas fuertes, MFA, transmisión cifrada y auditoría continua de los eventos de inicio de sesión. Sin embargo, las estrategias estáticas por sí solas no pueden hacer frente a la evolución de los métodos de ataque. Penligent, una plataforma inteligente de pruebas de penetración impulsada por IApermite a los evaluadores escribir comandos en lenguaje natural, como "Escanear el módulo de inicio de sesión en busca de vulnerabilidades de elusión de MFA", selecciona automáticamente las herramientas adecuadas, verifica la autenticidad de la vulnerabilidad, prioriza los riesgos en función del impacto y genera informes detallados con orientación para la corrección. Esto transforma la defensa Authn de parches reactivos a proactivos, detección y resolución automatizadasal tiempo que se reduce drásticamente el tiempo necesario para la gestión de vulnerabilidades.

Authn en inteligencia y herramientas contra amenazas

En las plataformas de inteligencia sobre amenazas, los datos sobre riesgos relacionados con Authn pueden ayudar a rastrear los orígenes de las cadenas de ataques, ofreciendo una base para las medidas defensivas. Los laboratorios de seguridad utilizan estas vulnerabilidades para la replicación y la formación, mejorando la comprensión de los puntos fuertes y débiles de los mecanismos de autenticación.

Conclusión

Authn es un elemento fundamental de la ciberseguridad. Descuidarlo puede exponer a las organizaciones a graves consecuencias. Mediante la integración de plataformas de pruebas de penetración inteligentes como Penligent, la seguridad de la autenticación puede reforzarse significativamente, garantizando que las organizaciones se mantengan a la vanguardia en la defensa contra las amenazas modernas.