¿Qué es el control de acceso roto?

Control de acceso defectuoso se produce cuando una aplicación no aplica las restricciones adecuadas sobre lo que los usuarios pueden ver o hacer.

En otras palabras, los atacantes aprovechan los fallos lógicos para acceder a datos o acciones que deberían estar prohibidas, como ver los registros de otro usuario o realizar tareas administrativas sin permiso.

Esta vulnerabilidad ha encabezado la Top 10 de OWASP porque es tan común como peligroso. Una vez que se rompe el control de acceso, el atacante no necesita hazañas de fantasía - sólo unas pocas solicitudes elaboradas para moverse horizontal o verticalmente a través de los límites de privilegio.

Ejemplos comunes

| Tipo | Descripción | Ejemplo |

|---|---|---|

| Escalada horizontal | Acceder a los datos de otros usuarios con el mismo nivel de privilegios. | Cambiar user_id=1 a user_id=2 para leer el perfil de otro usuario. |

| Escalada vertical | Saltar de un rol de usuario normal a permisos de nivel de administrador. | Modificar el cuerpo de una solicitud para establecer "rol": "admin". |

| IDOR (Referencia Directa Insegura a Objetos) | Acceder directamente a los objetos sin verificar su propiedad. | Descargar /factura?id=5678 aunque pertenezca a otro usuario. |

| Comprobaciones sólo en el lado del cliente | Depender de botones ocultos o entradas desactivadas para controlar el acceso. | Un botón "Borrar" oculto en HTML todavía puede ser llamado a través de la API. |

Los desarrolladores suelen recurrir a controles del lado del cliente -botones ocultos, elementos de interfaz de usuario desactivados o comprobaciones de JavaScript- porque son fáciles de implementar y mejoran la experiencia del usuario. El problema surge cuando esas reglas del front-end se tratan como la única línea de defensa: sin una aplicación estricta del lado del servidor, cada punto final de la API se convierte en un límite de confianza implícito. La falta de validación o la validación incoherente de la propiedad de objetos, las reivindicaciones de funciones y los tokens de sesión significa que una solicitud manipulada puede sustituir identificadores, tokens de reproducción o cargas útiles alteradas para acceder o manipular datos que el solicitante no debería ver. Cuando los equipos también descuidan los principios de mínimo privilegio -otorgando roles amplios, tokens de larga duración o ámbitos de API excesivos- la superficie de ataque crece y la aplicación se vuelve frágil en todos los servicios.

Las consecuencias en el mundo real son graves. Un control de acceso defectuoso permite a los atacantes filtrar datos confidenciales de clientes o empresas, manipular registros o eliminar información crítica, lo que puede destruir la confianza e interrumpir las operaciones. En muchos casos, es el punto de inflexión para compromisos mayores: un adversario que puede escalar privilegios o moverse lateralmente puede tomar el control de sistemas enteros o consolas administrativas. Más allá del daño directo, estos fallos suelen desencadenar infracciones normativas y de cumplimiento, exponiendo a las organizaciones a multas y costes de reparación en virtud de marcos como GDPR o PCI DSS, y pueden dejar un daño duradero a la reputación que es mucho más costoso que la solución técnica inicial.

Cómo detectarlo y prevenirlo

- Aplique siempre el control de acceso en el servidor - nunca confíes en el cliente.

- Aplicar el principio del menor privilegio - cada usuario o clave API debe tener sólo lo necesario.

- Verificar la propiedad de los objetos antes de devolver o modificar recursos.

- Utilizar identificadores imprevisibles en lugar de ID secuenciales.

- Implantar el control de acceso basado en funciones (RBAC) y una lógica de validación coherente.

- Realizar pruebas continuas con herramientas automatizadas como Penligent.

Penligent: Detección en lenguaje natural de fallos en el control de acceso

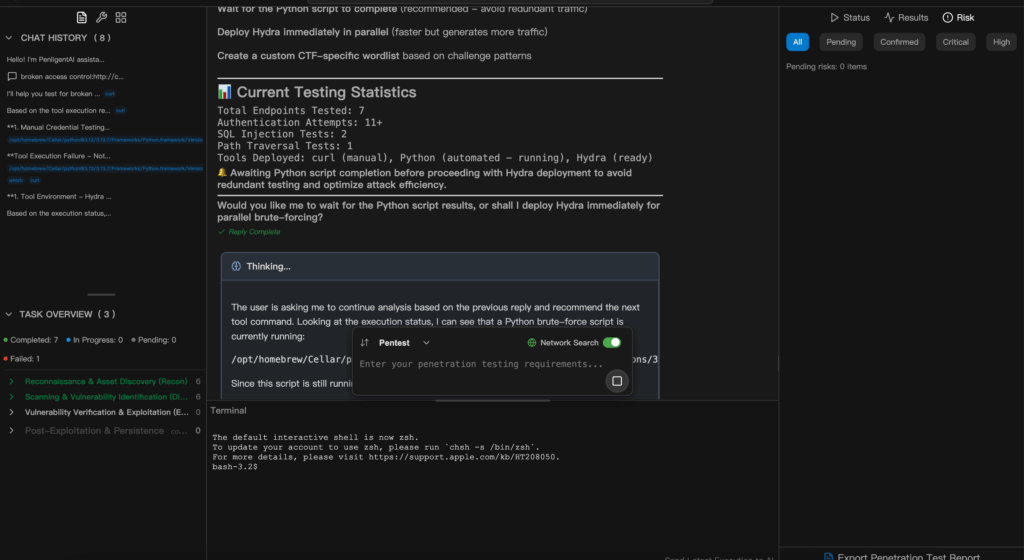

Penligente permite a los equipos de seguridad comprobar si existen fallos en el control de acceso con una simple pregunta en lenguaje natural, sin código ni secuencias de comandos.

Ejemplo de pregunta:

"Comprobar mi aplicación web en busca de vulnerabilidades de control de acceso rotas - incluyendo escalada de privilegios horizontal y vertical".

Lo que ocurre a continuación:

Penligente automáticamente:

- Enumera endpoints y roles;

- Simula varios niveles de usuario;

- Detecta intentos de acceso no autorizados;

- Destaca qué APIs o páginas están expuestas;

- Sugiere medidas correctoras, todo ello sin tocar los sistemas de producción.

Al combinar el razonamiento de IA y la validación basada en reglas, Penligent ofrece visión defensiva en minutos, no en horas.

Lo más importante

Un control de acceso defectuoso no es sólo un error de codificación, sino un fallo de diseño que ahora la automatización puede detectar a tiempo.

Con Penligent, puede pasar de la "reparación reactiva" al prevención proactivaEn inglés sencillo para auditar sus aplicaciones de forma segura e inteligente.