El incidente de Change Healthcare es ahora un punto de referencia para una nueva categoría de riesgo sanitario: no sólo una "violación de datos" y no sólo un "ransomware", sino un fallo sistémico que interrumpió los flujos de trabajo administrativos y financieros que mantienen la atención en movimiento.

A principios de 2024, Change Healthcare (filial de UnitedHealth Group) sufrió un ataque de ransomware que interrumpió las reclamaciones y otras transacciones sanitarias a escala nacional. La Asociación Americana de Hospitales (AHA) documentó un amplio impacto en los hospitales, incluyendo el impacto directo en la atención a los pacientes y un importante trastorno financiero. (Asociación Americana de Hospitales)

Lo que mantuvo viva la historia hasta 2025 no fue sólo la interrupción operativa. Fue el alcance de la brecha. La Oficina de Derechos Civiles (OCR) del HHS afirma que Change Healthcare notificó a la OCR el 31 de julio de 2025 que aproximadamente 192,7 millones de personas se vieron afectados. Reuters informó posteriormente de la misma cifra que el total actualizado que figura en los datos del HHS. (HHS)

Este artículo se centra en hechos confirmados y lecciones prácticas de defensa: cómo el fallo de un único proveedor se convirtió en una perturbación a escala nacional, qué señales de seguridad eran las más importantes y cómo las organizaciones sanitarias pueden reducir el radio de explosión del próximo incidente.

Lo sucedido en pocas palabras

En febrero de 2024, Change Healthcare sufrió una intrusión de ransomware que le obligó a desconectar sus sistemas, lo que interrumpió el procesamiento de reclamaciones y las transacciones sanitarias relacionadas en todo Estados Unidos. Los resultados de la encuesta de la AHA, publicados en marzo de 2024, describieron un amplio impacto financiero y en la atención al paciente en todos los hospitales que respondieron a la interrupción. (Asociación Americana de Hospitales)

Más tarde, el incidente se convirtió en una de las mayores exposiciones de datos sanitarios de las que se tiene constancia. Las preguntas frecuentes de la OCR sobre el incidente de Change Healthcare afirman que Change Healthcare notificó a la OCR el 31 de julio de 2025 que aproximadamente 192,7 millones de personas se habían visto afectadas. (HHS)

Una línea de tiempo que puedes utilizar en un tablero

Febrero de 2024 - Divulgación e interrupción operativa

Los informes públicos describen un ataque de ransomware que detuvo los flujos de trabajo de transacciones clave y creó importantes trastornos posteriores para proveedores y pacientes. La información de Reuters señala la atribución al grupo de ransomware ALPHV/BlackCat y describe el impacto operativo en el procesamiento de reclamaciones. (Reuters)

9-12 de marzo de 2024 - Medición del impacto hospitalario

La AHA realizó una encuesta entre los hospitales de EE.UU. y publicó los resultados, que indicaban un amplio coste operativo y financiero. La AHA informó de que 94% de hospitales experimentaron un impacto financiero y que la interrupción produjo soluciones costosas y laboriosas. (Asociación Americana de Hospitales)

Mayo-junio de 2024 - Salen a la luz detalles sobre identidad y acceso remoto

El testimonio preparado para una audiencia de la Comisión de Finanzas del Senado afirma que el 12 de febrero de 2024Los delincuentes utilizaron credenciales comprometidas para acceder a un portal Citrix de Change Healthcare utilizado para el acceso remoto. (Comisión de Finanzas del Senado)

Por otra parte, un artículo de la Cámara de Energía y Comercio que resume el testimonio destaca que un sistema crítico no tenía activada la autenticación multifactor. (Comisión de Energía y Comercio de la Cámara de Representantes)

24 de enero de 2025 - 190 millones de afectados (Reuters)

Reuters informó que UnitedHealth confirmó que la brecha afectó la información personal de aproximadamente 190 millones de euros individuos, con la cifra final que se confirmará formalmente y se presentará al HHS. (Reuters)

31 de julio de 2025 - 192,7 millones notificados a la OCR (HHS)

La FAQ oficial de la OCR afirma que Change Healthcare notificó a la OCR que aproximadamente 192,7 millones de euros personas se vieron afectadas. (HHS)

Agosto de 2025 - Total actualizado según datos del HHS (Reuters)

Reuters informó de la cifra actualizada de aproximadamente 192,7 millones de euros personas afectadas, citando datos de la OCR del HHS. (Reuters)

Por qué este incidente fue tan perturbador: la "dependencia del centro" es ahora un riesgo para la atención al paciente

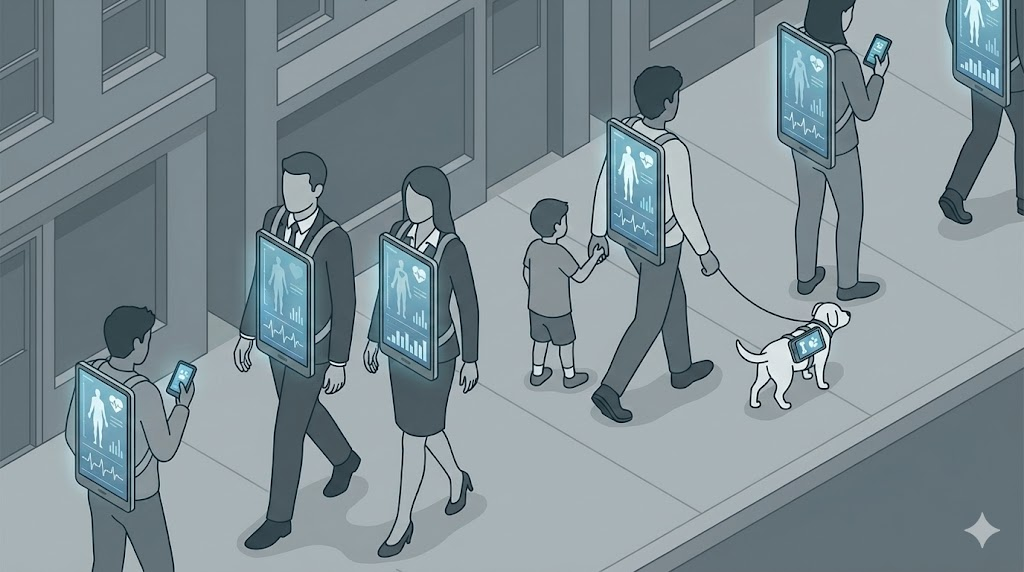

Muchos incidentes de ransomware están localizados: un hospital se cae; una clínica se desvía; una unidad de negocio se cifra. Change Healthcare era diferente porque se encuentra en medio de los flujos de trabajo administrativos de los que dependen miles de proveedores de atención sanitaria. Cuando falla un intermediario tipo centro de intercambio de información, los hospitales y las farmacias no sólo pierden una herramienta, sino también el rendimiento.

El informe de la AHA es inusualmente directo sobre las consecuencias en el mundo real. En los resultados de su encuesta y en los comentarios de seguimiento, la AHA describe el incidente como una perturbación significativa de la atención a los pacientes y de las finanzas de los hospitales, y documenta lo difícil que puede ser cambiar rápidamente de centro de intercambio de información o replicar los flujos de transacciones. (Asociación Americana de Hospitales)

La lección de seguridad es estructural: el riesgo de terceros no es un problema de cuestionario. Se trata de la continuidad del negocio y la seguridad del paciente. Sus planes de contingencia deben tratar a los proveedores críticos como si fueran servicios públicos: asuma que pueden fallar durante semanas, no horas.

Lo que se rompió en la práctica: tesorería, autorizaciones y fricciones operativas

Los resultados de la encuesta de marzo de 2024 de la AHA son un dato clave porque cuantifican los daños derivados:

- 94% de los hospitales que respondieron impacto financiero. (Asociación Americana de Hospitales)

- 74% informó impacto directo en la atención al paciente. (Asociación Americana de Hospitales)

- Los hospitales describieron las siguientes soluciones laborioso y costosoy muchos declararon tener dificultades para cambiar de cámara de compensación. (Asociación Americana de Hospitales)

Esos detalles importan porque explican por qué la "recuperación técnica" no es el final del acontecimiento. Incluso después de que vuelvan algunos servicios, el retraso, el procesamiento manual y la tensión financiera continúan.

Si usted es un responsable de seguridad sanitaria que intenta justificar la inversión, éste es el argumento: una interrupción centrada en el proveedor puede traducirse inmediatamente en retrasos en la atención, agotamiento del personal y millones de dólares en interrupción de los ingresos diarios.

La escala de violaciones: por qué creció el número con el tiempo

Los incidentes sanitarios de gran envergadura suelen mostrar recuentos crecientes de "individuos afectados" durante meses, ya que lleva tiempo determinar qué conjuntos de datos se vieron implicados, qué archivos contenían información regulada y cómo desduplicar a los individuos en múltiples sistemas.

Dos anclas públicas autorizadas definen ahora la escala:

- La OCR del HHS afirma que Change Healthcare notificó a la OCR el 31 de julio de 2025 que aproximadamente 192,7 millones de personas se vieron afectados. (HHS)

- Reuters informó anteriormente de una estimación confirmada de 190 millones de euros (enero de 2025) y posteriormente informó de la actualización 192,7 millones de euros cifra a través de los datos del HHS. (Reuters)

Para la planificación de la respuesta a incidentes, la lección es simple: el incidente operativo es la fase uno; la notificación de la violación y la fase reguladora pueden ser la fase dos que dure un año o más.

Qué datos pueden haber estado implicados (visión basada en el riesgo)

La información de Reuters sobre el incidente describía categorías potencialmente comprometidas, como identificadores de seguros médicos, diagnósticos, detalles de tratamiento y facturación, y números de la Seguridad Social, al tiempo que informaba de que la empresa afirmaba no haber visto pruebas de que las bases de datos de historiales médicos electrónicos estuvieran comprometidas. (Reuters)

Aunque un conjunto de datos consista "sólo" en reclamaciones e información administrativa, el riesgo puede seguir siendo grave porque combina la identidad con el contexto sanitario. Esa combinación permite:

- fraude de identidad médica y abuso de los seguros

- ingeniería social selectiva (los estafadores saben quién es su aseguradora, a qué proveedores acudió y cuándo)

- riesgo de extorsión cuando los códigos de facturación implican afecciones o tratamientos delicados

- daños duraderos, porque los identificadores y los historiales sanitarios no "rotan" como las contraseñas.

La forma correcta de comunicarlo internamente es "potencial de uso indebido", no "incluía historiales completos". Los datos de reclamaciones y facturación pueden bastar para causar daños graves.

Una señal de raíz que debería cambiar los presupuestos: controles de identidad y acceso remoto

Un tema recurrente en el material del Congreso y en los informes relacionados es el fallo de identidad: credenciales comprometidas utilizadas contra la infraestructura de acceso remoto y lagunas en la autenticación multifactor en un sistema crítico implicado en la ruta de intrusión.

Un testimonio preparado para el Comité de Finanzas del Senado describe las credenciales comprometidas utilizadas para acceder a un portal de Citrix el 12 de febrero de 2024. (Comisión de Finanzas del Senado)

Un resumen de Energía y Comercio de la Cámara de Representantes afirma explícitamente que la autenticación multifactor no estaba habilitada para uno de los sistemas más críticos. (Comisión de Energía y Comercio de la Cámara de Representantes)

Aquí es donde muchas organizaciones aprenden la lección equivocada. Puede que el "titular" sea ransomware, pero la vía de entrada era un clásico problema de identidad. Si su programa todavía trata la cobertura de AMF como un proyecto que está "casi hecho", debería tratar este incidente como una advertencia.

Cómo será el "bien" en 2025:

- MFA para cada ruta de acceso remoto y cada flujo de trabajo privilegiado, con validación continua

- acceso condicional (postura del dispositivo, anomalías geográficas, viajes imposibles, desafíos basados en el riesgo)

- corta duración de las sesiones y revocación agresiva de las sesiones privilegiadas

- gestión de acceso privilegiado (PAM) para eliminar el acceso de administrador permanente

- una vigilancia que considere las anomalías de identidad como la primera señal de alta fiabilidad

La mayoría de los incidentes de ransomware se vuelven catastróficos cuando se permite que el compromiso de la identidad se traduzca en movimiento lateral y amplio acceso. Reducir esa traducción es el trabajo.

Por qué está cambiando la política: Modernización de la norma de seguridad HIPAA

Change Healthcare no fue el único impulsor, pero se convirtió en un importante punto de referencia en el impulso para reforzar los requisitos de ciberseguridad sanitaria. A finales de 2024, la OCR del HHS anunció una propuesta de norma para modificar la Regla de Seguridad de la HIPAA con el fin de proteger mejor la información sanitaria electrónica protegida, y Reuters informó sobre el impulso de la Administración a nuevas normas de ciberseguridad a raíz de grandes incidentes sanitarios. (HHS)

Aunque no se quieran predecir los resultados finales de la normativa, la dirección está clara: más especificidad, más controles obligatorios y menos tolerancia a que los aspectos básicos de seguridad "abordables" se traten como opcionales.

Qué deben hacer ahora las organizaciones sanitarias: un plan práctico de 90 días

Esta es la parte que importa al terminar de leer: ¿qué cambios reducen el riesgo de forma mensurable?

Días 0-30: Haga un mapa de sus verdaderas "dependencias sistémicas".

Enumere los terceros que, de no estar disponibles durante 2-3 semanas, interrumpirían: la presentación de reclamaciones, las comprobaciones de elegibilidad, la autorización previa, el enrutamiento de reclamaciones de farmacia, los flujos EDI y la facturación a pacientes.

Luego escribe el libro de jugadas del "modo degradado" para cada dependencia. No lo hagas perfecto. Hazlo ejecutable: qué pasos manuales existen, qué canales alternativos existen, quién aprueba las excepciones y cómo mantienes el flujo de atención.

Los hallazgos de la AHA muestran la cruda realidad: las soluciones se producirán por diseño o por improvisación de emergencia. Diseñarlas es más barato. (Asociación Americana de Hospitales)

Días 31-60: Hacer que el fallo de identidad sea más difícil de lo que el ransomware es rentable

Utiliza las señales de identidad de Cambio de Sanidad como función forzadora:

- colmar las lagunas de la AMF (primero el acceso remoto, luego las vías de administración y, por último, el acceso de proveedores)

- eliminar los privilegios de administrador permanente e implantar el acceso justo a tiempo

- reforzar la dispersión de las cuentas de servicio y rotar los secretos

- auditoría del inventario de acceso remoto (Citrix, VPN, VDI, pasarelas RDP, aplicaciones SSO, portales de socios)

Esta es la forma más rápida de reducir la probabilidad de entrada y la velocidad de escalada.

Días 61-90: Reducir el radio de la explosión y probar la recuperabilidad

La segmentación debe reflejar los flujos de trabajo y las joyas de la corona. Su objetivo es evitar que "un punto de apoyo" se convierta en "cifrado y exfiltración en toda la empresa".

A continuación, ponga a prueba la recuperación y la continuidad con limitaciones realistas: suponga que el proveedor no funciona durante semanas. Realice el ejercicio con los departamentos financiero, de operaciones, clínico, jurídico y de comunicación. Mida el tiempo hasta la contención y el tiempo hasta la recuperación.

Si no se puede medir, no se puede mejorar.

Cómo encaja Penligent (seguridad basada en pruebas, no en promesas a dedo)

El incidente de Change Healthcare refuerza que los resultados catastróficos a menudo provienen de combinaciones: exposición al acceso remoto, lagunas en el control de identidades, integraciones en las que se confía demasiado, deficiencias en la autorización y una arquitectura que permite un amplio movimiento lateral.

Penligent.ai se basa en pruebas de seguridad que dan prioridad a las pruebas: identifica rutas de ataque realistas en aplicaciones web, API y flujos de trabajo integrados y, a continuación, genera pruebas procesables que los equipos de ingeniería pueden corregir y los equipos de liderazgo pueden priorizar. En los entornos sanitarios con portales de socios, API relacionadas con reclamaciones y flujos de trabajo con gran cantidad de identidades, la validación continua puede ayudar a sacar a la luz debilidades de alto impacto antes de que se conviertan en una interrupción sistémica.

PREGUNTAS FRECUENTES

¿A cuántas personas afectó la filtración de Change Healthcare?

HHS OCR afirma que Change Healthcare notificó a OCR el 31 de julio de 2025 que aproximadamente 192,7 millones de personas se vieron afectados. (HHS)

¿Informaron los hospitales de las repercusiones en la atención al paciente?

Sí. Resultados de la encuesta de la AHA 74% de los hospitales sufrieron impactos directos en la atención a los pacientes y 94% impacto financiero experimentado. (Asociación Americana de Hospitales)

¿Qué señal de acceso inicial deben recordar los defensores?

El testimonio preparado describe credenciales comprometidas utilizadas contra un portal de acceso remoto, y los resúmenes del Congreso destacaron que MFA no estaba habilitado en un sistema crítico. (Comisión de Finanzas del Senado)

¿Está cambiando la normativa sobre ciberseguridad sanitaria a causa de incidentes como éste?

La OCR del HHS ha propuesto cambios para modernizar y reforzar los requisitos de la norma de seguridad de la HIPAA, y los informes vinculan el impulso a los principales incidentes sanitarios. (HHS)